周三满课没时间,嘿嘿嘿

一 XSS盲打

对攻击者来说,就是一种尝试因为前端无法看到

可能会在后台生效

尝试如下

先随便输一个

再尝试一段代码

登录后台,代码发挥作用,产生弹窗。

二 XSS过滤

XSS绕过比较灵活

通过看源码

发现对<script>做了处理

但是这个方法只针对小写

换成大写小写混合

出现弹窗

其实这里应该可以不用script

我不太了解,没有尝试

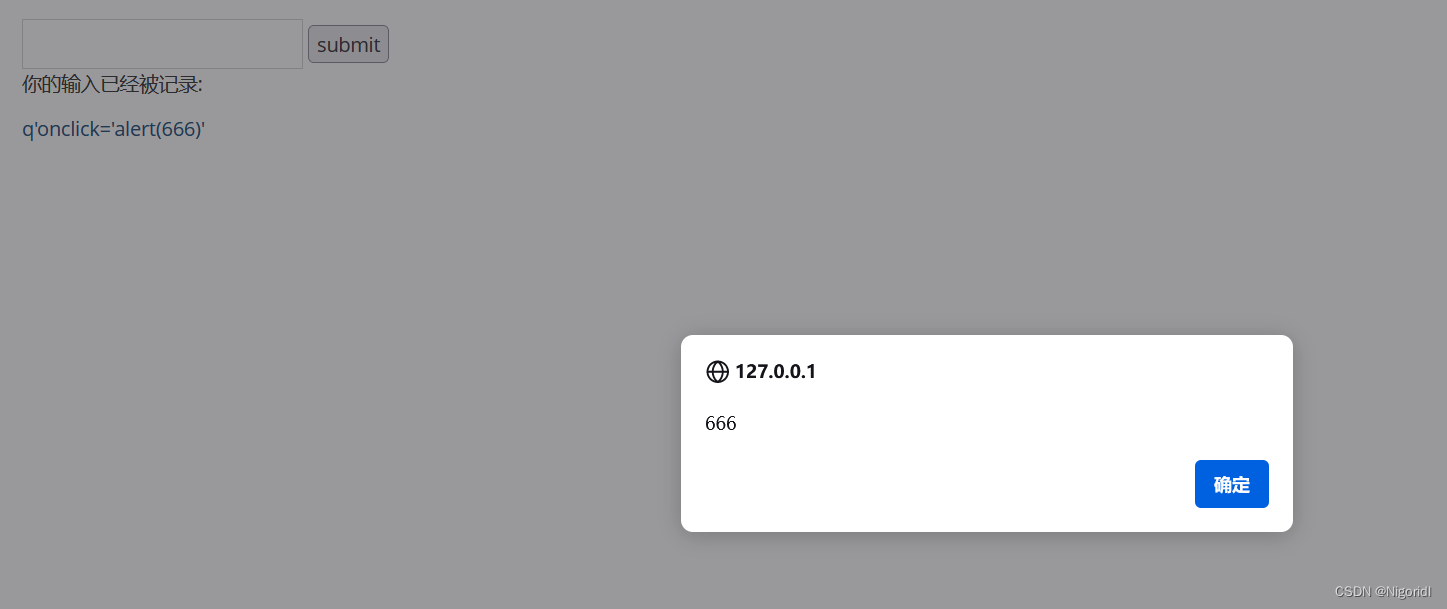

三 xss之htmlspecialchars

根据默认可知,该函数对单引号不做处理,所以可以使用只有单引号的代码

根据默认可知,该函数对单引号不做处理,所以可以使用只有单引号的代码

如q'οnclick='alert(666)'

结果如下

出现弹窗

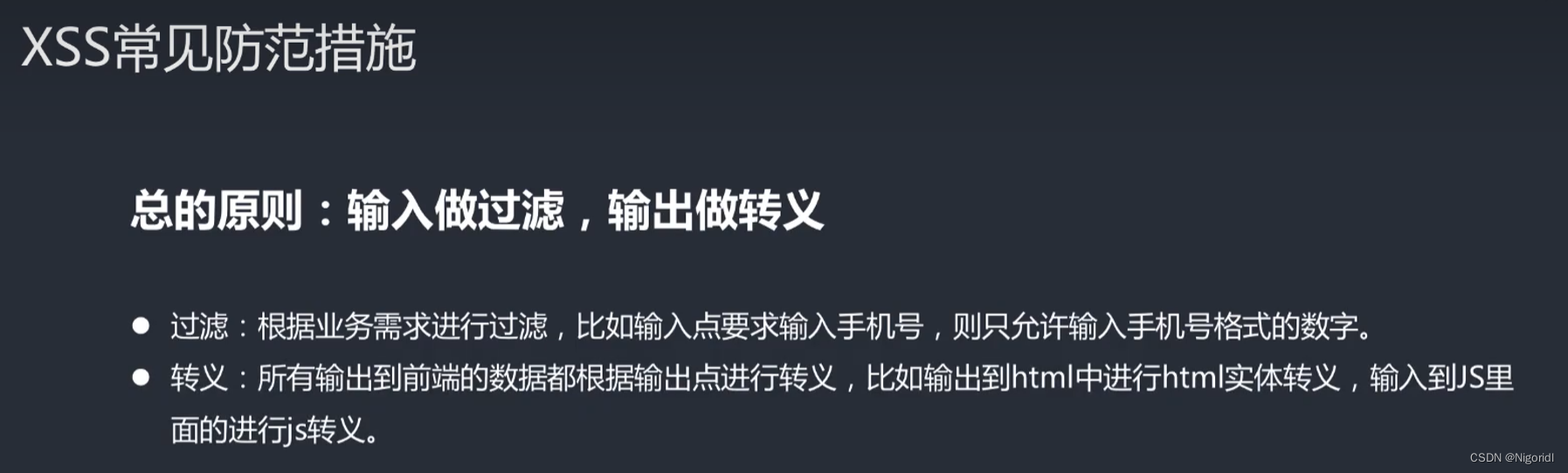

四 防范措施

注意 别管写撒防范措施,一定要写在后端。

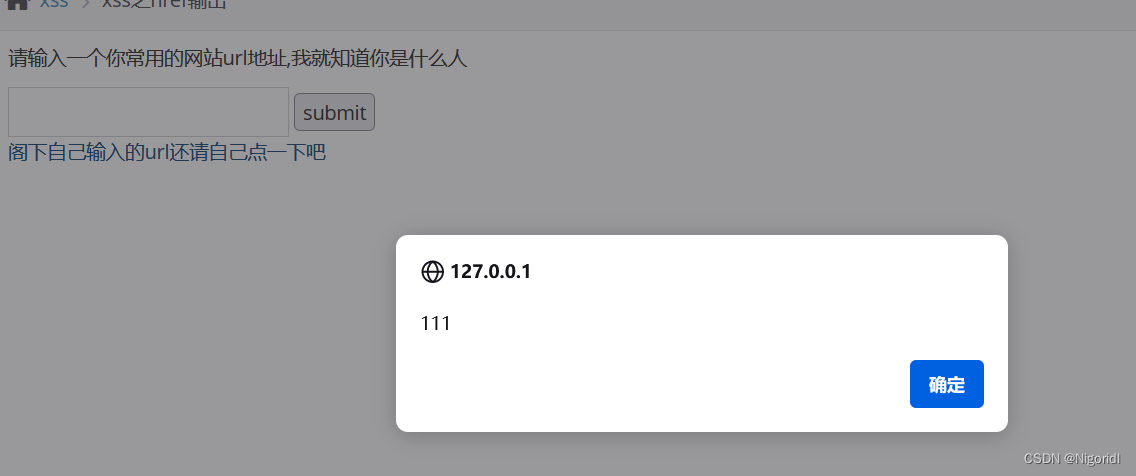

五xss之href输出

这种一般是输入一个网页

如果想要做点什么

可用javascript协议来执行js

结果如下

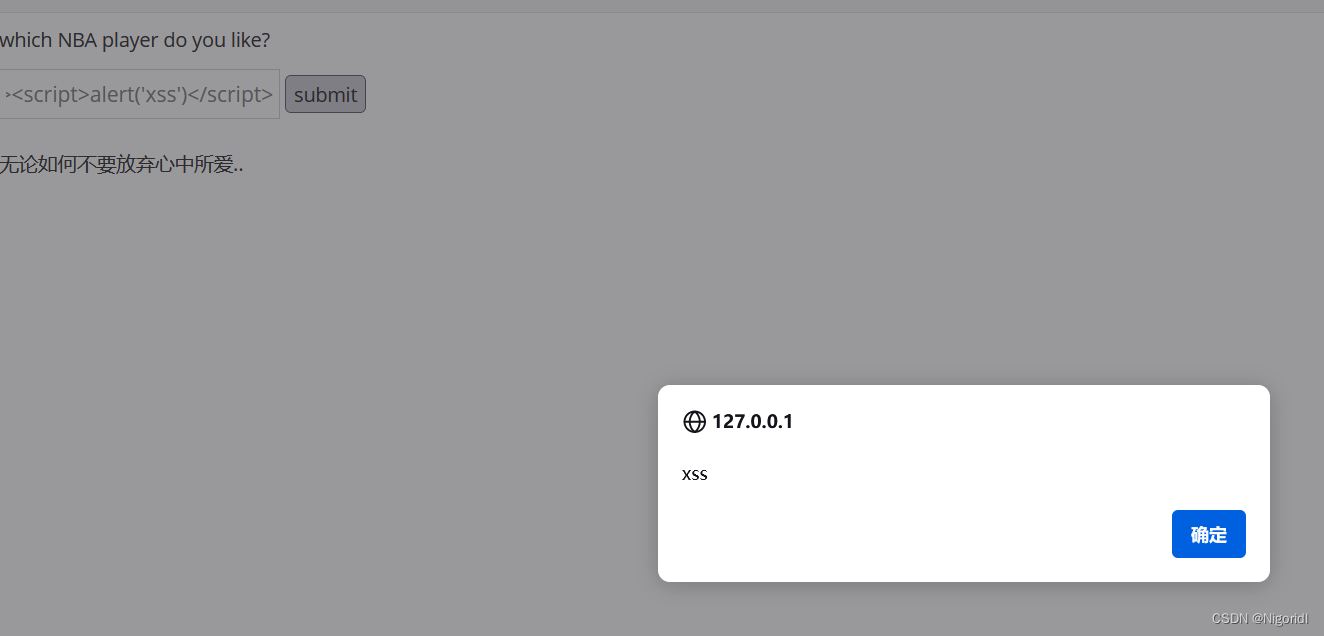

六 xss之js输出

这个的输出方式是在javascript以php的方式输出

看看源码

尝试插入一个弹窗代码

但是要注意将前面的闭合掉

如下

x'</script><script>alert('xss')</script>

结果如下

15万+

15万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?