目录

一、账号安全

查看账号及登陆情况

查看账号情况,这个运维会比较清楚,寻找是否存在可以账号,特别关注远程连接的账号。

查看所有的账号

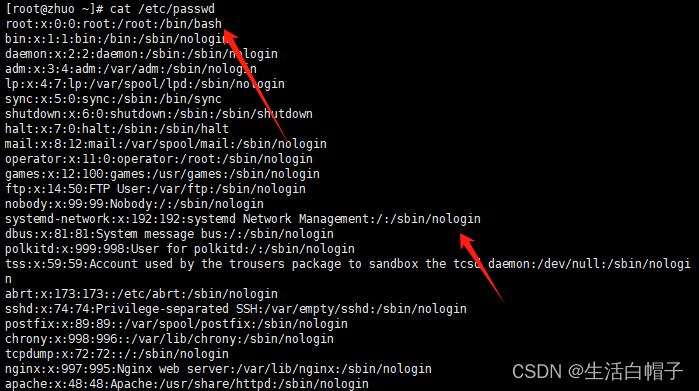

cat /etc/passwd

/bin/bash 是我远程登陆的

/sbin/nologin 是不允许登陆,即便有密码也不行

只查看远程登陆的账号

cat /etc/passwd | grep /bin/bash

![]()

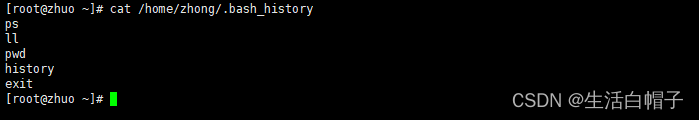

二、历史记录

通过 .bash_history查看账号执行过的系统命令

当前用户历史命令

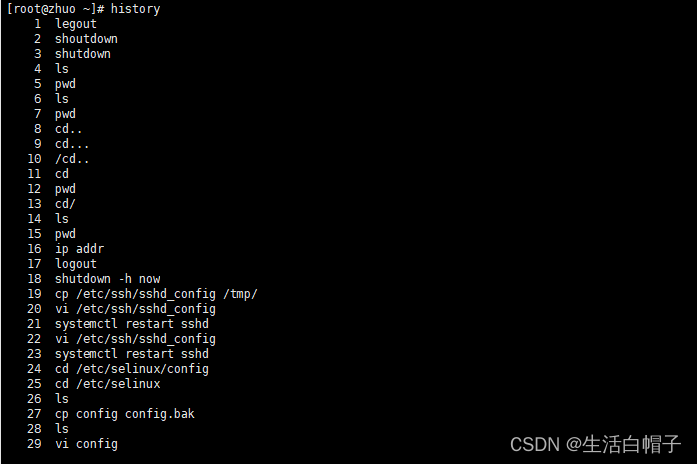

history

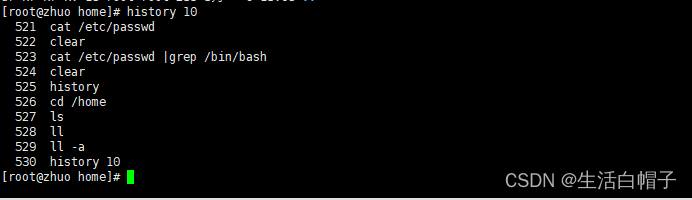

查看最近的n条记录

history n

修改默认保存历史记录数量

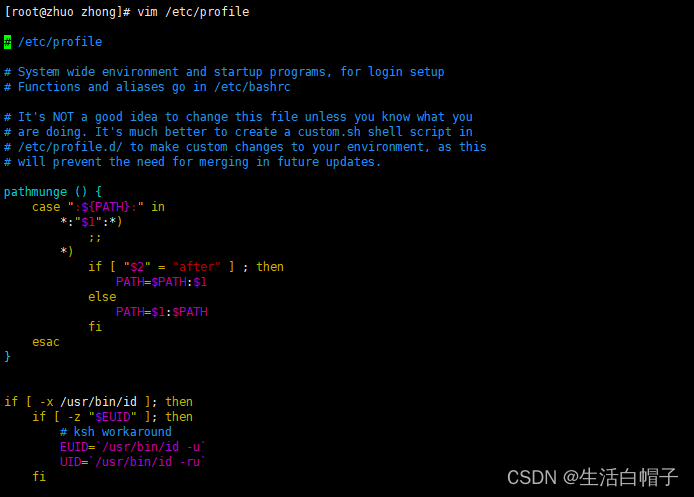

1.vim /etc/profile

2.修改HISTSIZE

默认的是1000我这里修改成了5000

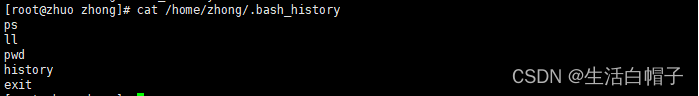

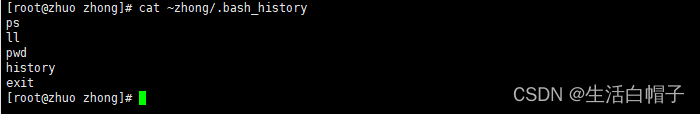

查看指定账号的历史记录

cat /home/用户/.bash_history

也可以这样

cat ~用户/.bash_history

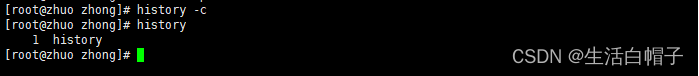

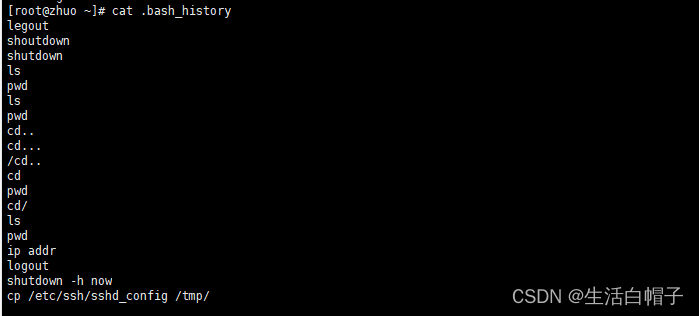

找到删除的历史命令

history -c

使用history -c清除历史命令,好似清干净了,其实并不是的。

cat .bash_history

同理指定用户

cat /home/用户名/bash_history

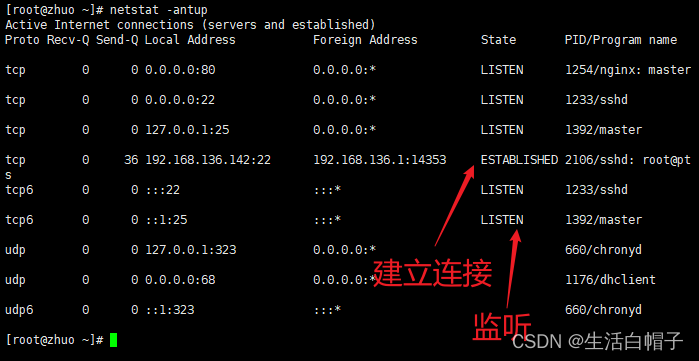

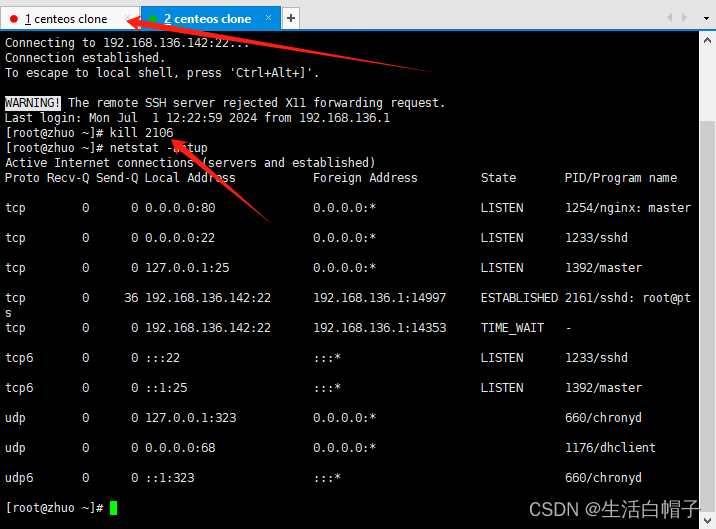

三、端口

使用网络链接命令,分析可以端口

netstat -antup

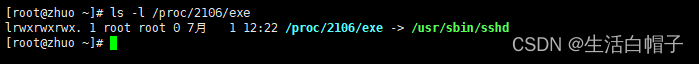

查看指定PID对应的进程文件路径(通过可疑端口找到进程),找到路径如果确定是恶意的,可以杀除。

ls -l /proc/指定pid/exe 或者 ls -l /proc/指定pid/file

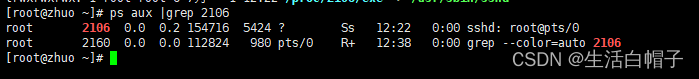

四、进程

使用ps命令,分析进程

ps aux | grep pid

kill 指定pid

因为杀了进程2106所有,这里断开连接了。

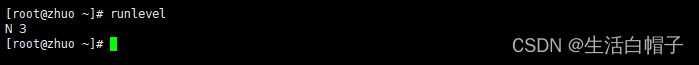

五、开机启动项

系统运行级别示意图

|

运行级别

|

含义

|

| 0 |

关机

|

| 1 |

单用户模式,可以想象为

windows

的安全模式,主要用于系统修复

|

| 2 |

不完全的命令行模式,不含

NFS

服务

|

| 3 |

完全的命令行模式,就是标准字符界面

|

| 4 |

系统保留

|

| 5 |

图形模式

|

| 6 |

重启动

|

查看运行级别命令

runlevel

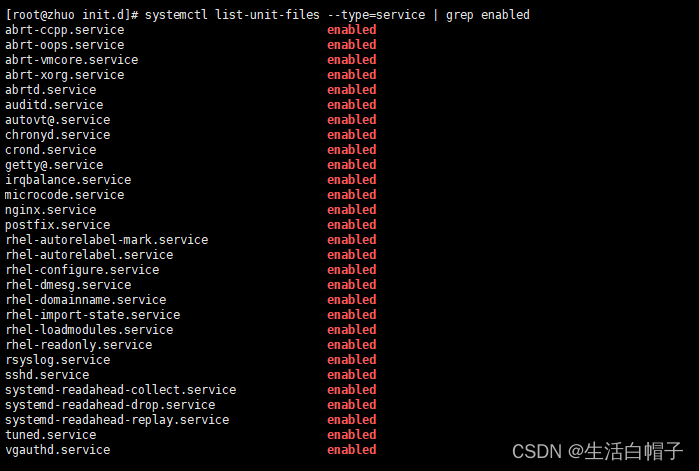

查看启动项

systemctl list-unit-files --type=service | grep enabled

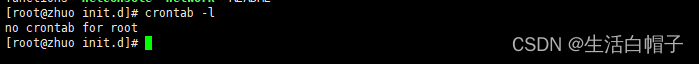

六、定时任务

查看定时任务

crontab -l

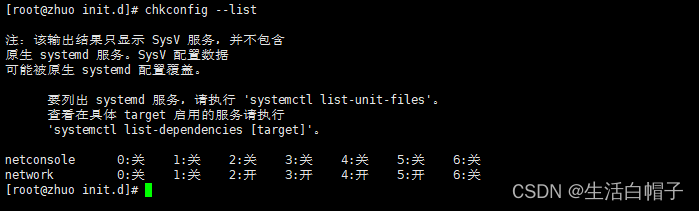

七、服务

查询已安装的服务

RPM包安装的服务

chkconfig --list

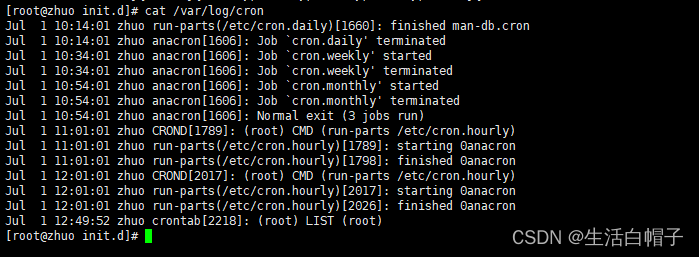

八、系统日志

系统默认日志记录

/var/log/

和定时任务相关的日志

cat /var/log/corn

683

683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?