在自动化扫描之前,需要考虑以下因素: 1:优先选择测试环境,而不是生产环境。 这样如果发生错误,就不会影响到真实的数据。 2:做好恢复机制,在发生问题时可以恢复数据和代码。 3:定义扫描范围。

介绍

几乎每个渗透测试项目都必须遵循一个严格的时间表,主要由客户的需求或开发交付日期决定。对于渗透测试人员来说,拥有一个能够在短时间内对应用程序执行大量测试的工具是非常有用的,这样可以在计划的时间内识别尽可能多的漏洞。自动漏洞扫描器成为了最佳选择。它们还可以用来寻找开发替代方案,或者确保在渗透测试中没有留下明显的东西。

自动化扫描注意事项

通常我们用openvas和usses等扫描时,它会扫目标系统的开放口,并别运行服务及版本,它不会发送恶意的 payload。而 web 洞扫描器提交参数时,即使扫略进行过测试payload 被认为是安全的,但有些数据依然有可能影响到程序的完整性和稳定性。因此,在利用自动化扫描工具时,需要特别小心

一、自动化扫描注意事项

通常我们用openvas和nusses等漏洞扫描器时,它会扫描目标系统的开放端口,并识别运行服务及版本,它不会发送恶意的payload。而web漏洞扫描器提交参数时,即使扫描策略进行过测试,payload被认为是安全的,但有些数据依然有可能影响到程序的完整性和稳定性。因此,在利用自动化扫描工具时,需要特别小心。

在自动化扫描之前,需要考虑以下因素:

1:优先选择测试环境,而不是生产环境。这样如果发生错误,就不会影响到真实的数据。

2:做好恢复机制,在发生问题时可以恢复数据和代码。

3:定义扫描范围。虽然我们可以针对整个站点启动扫描,但仍然建议定义工具的配置,避免扫描应用中脆弱或敏感的部分。

4:熟悉要使用的工具,可以先花些时间在试验靶场里测试一下工具,了解它们的功能以及扫描可能造成的影响。

5:保持工具及其模块的更新,使结果与最新的漏洞披露和攻击技术一致。

6:启动扫描之前确认扫描范围和参数,确保扫描不超出指定范围。

7:记录全面的扫描过程,大多数工具都自带日志记录和生成报告的功能。

8:扫描过程中不能无人看管,需要不断检查工作状态,做好造成影响的第一时间反应。

9:不要依赖单一工具,每个人都有自已喜欢的一款工具,但是需要记住,没有一款工具能覆盖到所有渗透测试的内容,所以交义使用工具可以有效避免假阳性和假阴性的概率。

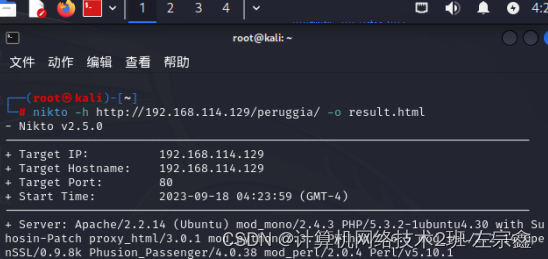

二、使用nikto进行扫描

Nikto可用于扫描目标网站,发现潜在的安全问题和漏洞。它能够检测出一系列已知的常见Web服务器配置错误、不安全的文件和CGI脚本、过时的软件版本、敏感信息泄露等问题。Nikto还能识别其他风险因素,例如开放的目录索引、备份文件、数据库暴露和恶意程序。使用Nikto,用户可以通过指定目标URL或IP地址来执行检测任务。Nikto将根据用户配置的选项,自动运行各种测试和扫描,并生成详细的漏洞报告。这些报告包含了检测到的漏洞、警告以及建议的修复措施,使系统管理员能够及时采取相应的安全补救措施。要注意的是,使用Nikto在未经授权的情况下扫描他人的网站是违法的。在进行任何安全测试之前,必须获得合法的授权,并且遵循法律和道德准则。

1:Nikto是KaliLinux默认包含的命令行实用程序,打开终端开始扫描服务器我们将扫描Peruggia漏洞应用程序并将结果导出到一个HTML报告文件:

h选项告诉Nikto扫描哪个主机,-o选项告诉它在哪里存储输出,文件的扩展名决定它将采用的

格式。在本例中,我们使用了.html格式的结果报告。输出也可以是CSV、TXT和

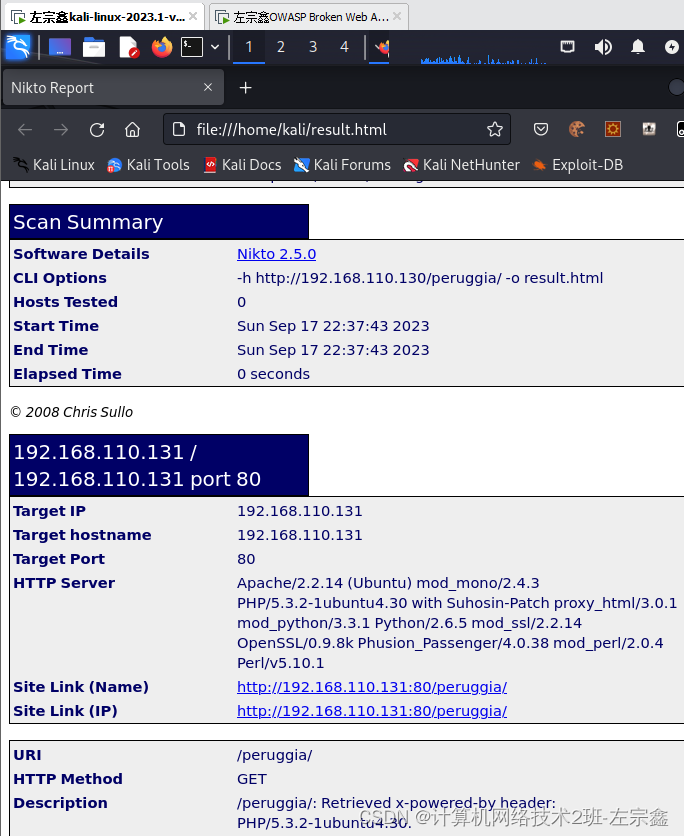

2:完成扫描需要一些时间。当它完成时,我们可以打开result.html文件:XML格式。

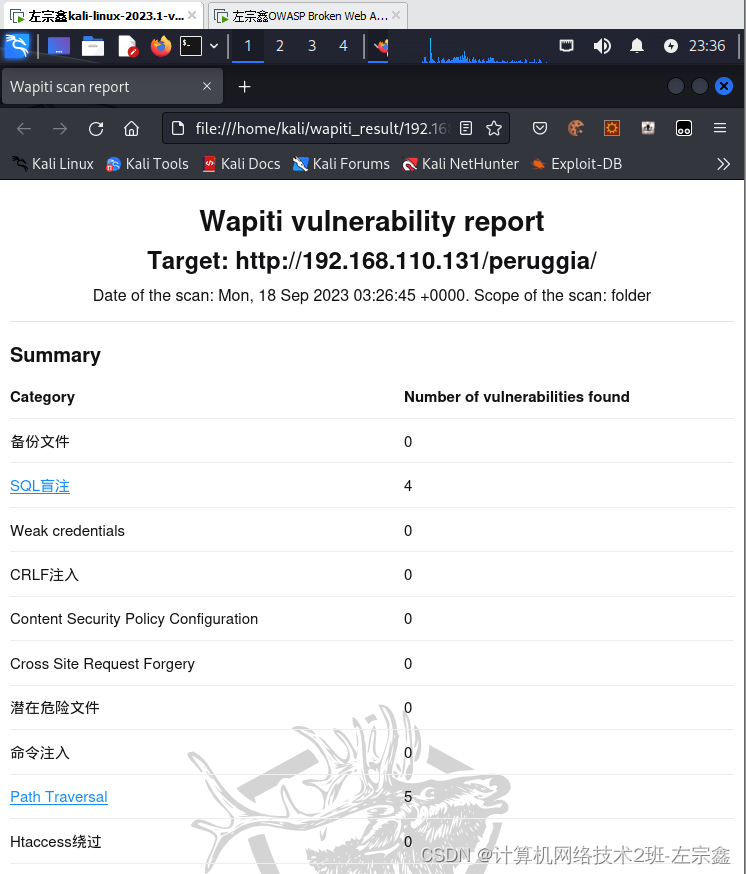

三、使用Wapiti发现漏洞

Wapiti是一个开源的、易于使用的黑盒式渗透测试工具,旨在帮助安全研究人员或网络管理员评估Web应用程序的安全性。通过模拟攻击者的行为,它可以发现Web应用程序中存在的潜在漏洞和安全问题。

1:Wapiti是一个命令行工具,在KaliLinux中打开终端并确保在开始之前运行易受攻

击的VM,在终端中,执行:

wapiti -u http://192.168.114.129//peruggia/ -o wapiti_result -f html -mxss,file,blindsql

使用指定模块扫描易受攻击的VM中的Peruggia应用程序,将输出以HTML格式保存在wapiti_result目录中。

在这里,我们可以看到Wapiti发现了12个XSS和5个文件处理漏洞

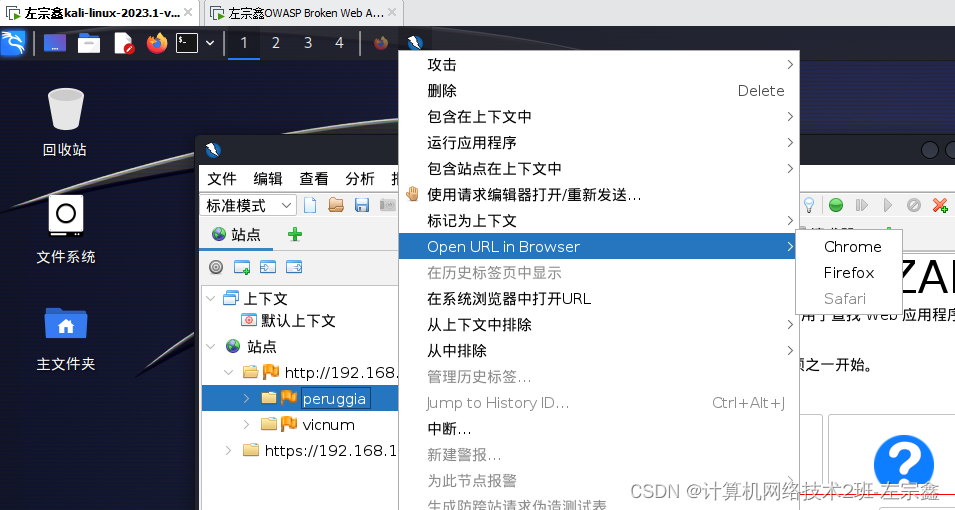

四、使用OWASPZAP进行扫描漏洞

OWASP ZAP提供了多种功能来帮助发现和修复Web应用程序中的安全漏洞。它可以通过拦截、解码和修改HTTP/HTTPS通信来代理浏览器与目标应用程序之间的交互,以便对应用程序进行深入的安全分析和漏洞扫描。

1:浏览了应用程序或运行ZAP的蜘蛛,我们开始扫描,转到OWASPZAP的“站点”面板,右键单击peruggia文件夹。

2:从菜单中,导航到Attack主动扫描,如下所示截图:

3:将弹出一个新窗口。在这一点上,我们知道我们的应用是什么技术和服务器使用

所以,转到Technology选项卡,只检查MySQL,PHP,Linux和Apache:

在这里,我们可以根据Scope(开始扫描的位置,在什么上下文等)配置我们的扫描,输入向量(选择是否要在GET和POST请求中测试值,标题,cookie和其他选项),自定义向量(将原始请求中的特定字符或单词添加为攻击向量),技术(要执行的技术特定测试)和策略(选择特定测试的配置参数)。

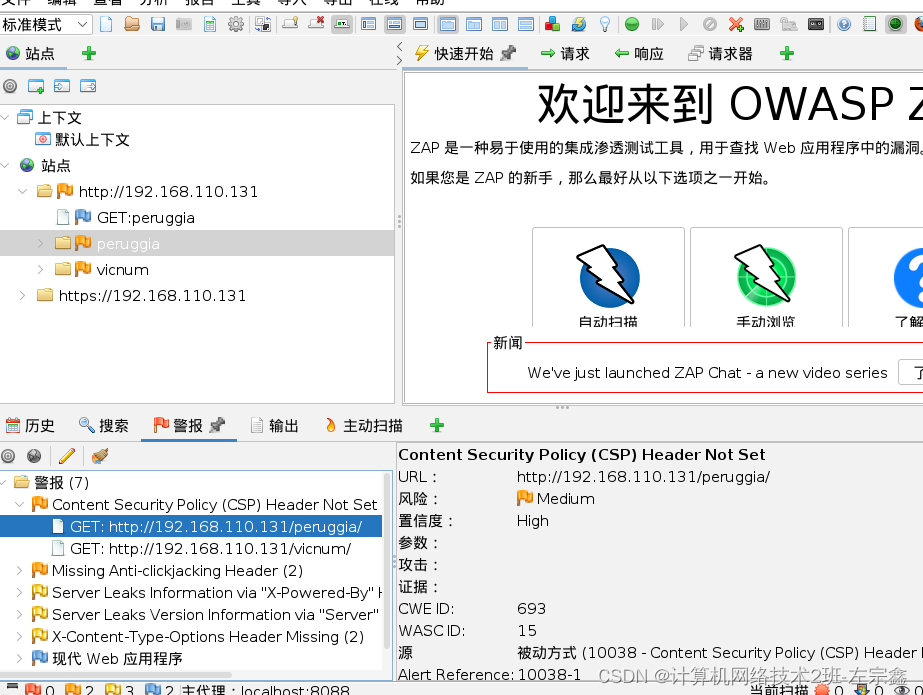

4:开始扫描,活动扫描选项卡将显示在底部面板上,扫描期间发出的所有请求都将显示在此处。扫描完成后,我们可以在“警报”选项卡中查看结果,如下面的屏幕截图所示:

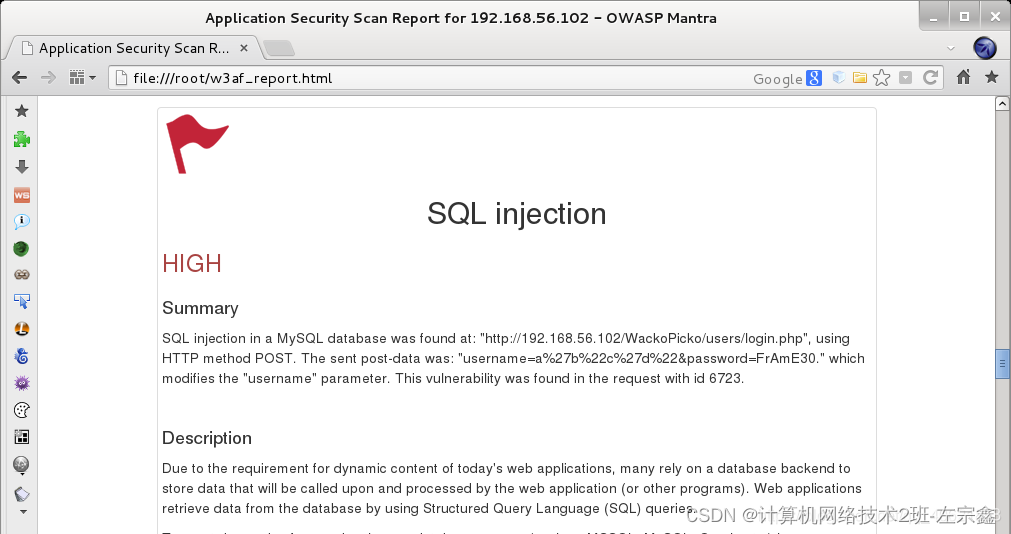

5.为了查看详细的报告,在浏览器中打开 w3af_report.html HTML 文件

原理剖析

在此小节中,我们使用Nikto扫描应用程序并生成HTML报告。在这个工具中有更多的选项用于执行特定的扫描或生成特定的输出格式。其中一些比较有用的是:

- -h:这是Nikto的帮助。

- -config<file> :在扫描中使用自定义配置文件。

- -update :这将更新插件数据库。

- -Format<format> :这定义了输出格式;它可以是CSV、HTM、NBE (Nessus)、SQL、TXT或XML。当我们希望将Nikto的结果作为其他工具的输入时,CSV、XML和NBE等格式使用的比较多。

- -evasion<technique> :这使用了一些编码技术来帮助避免web应用程序防火墙和入侵检测系统的检测。

- -list-plugins :查看可用的插件。

- -port <portnumber> :如果服务器使用非标准端口(80,443),我们需要使用该参数来告诉Nikto。

- 上面我们介绍了扫描中需要注意的关键点,以便在后期渗透测试中避免信息损害和服务中断。

-

需要采取这些措施的原因是web漏洞扫描器在扫描中偏向扫描整个站点,并使用爬行到的url和参数发起进一步的有效载荷测试,若web应用未对输入进行过滤,这些探测请求的参数可能会永久存在数据库中,这将导致完整性问题,或损害到服务状态。

为了防止这种破坏,我们建议采取一系列措施,重点是准备好测试环境,熟悉工具原理,并保持更新,仔细选择要扫描的内容,并对所有扫描行为进行记录。

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?