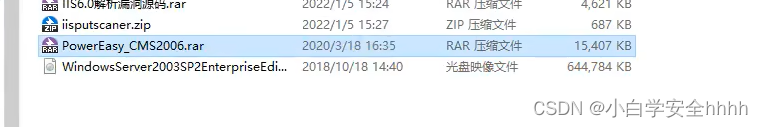

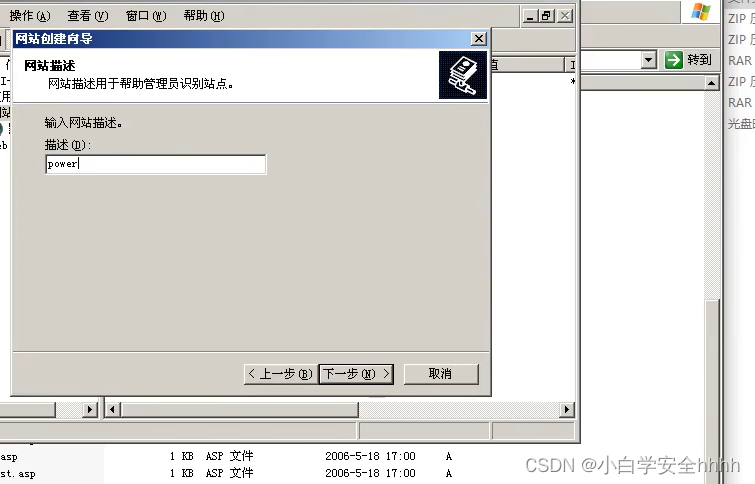

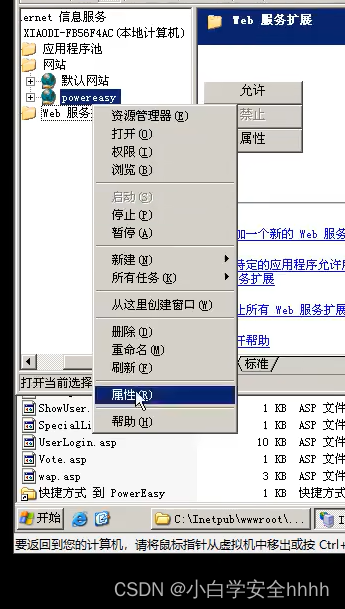

在2003iis,安装powereasy

![]()

点击第二个安装

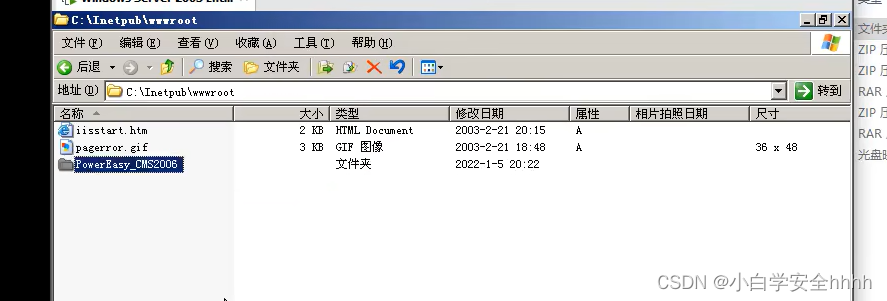

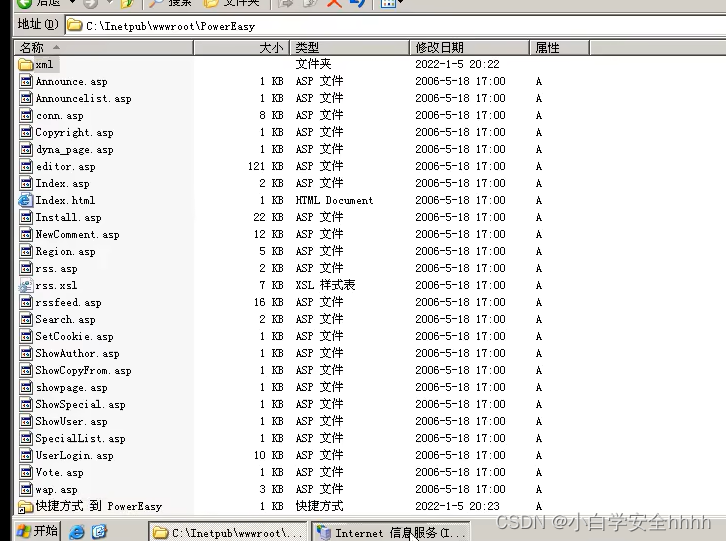

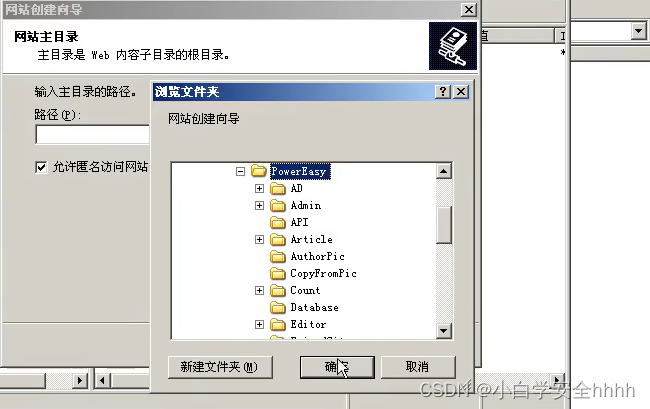

然后源码就在这个目录

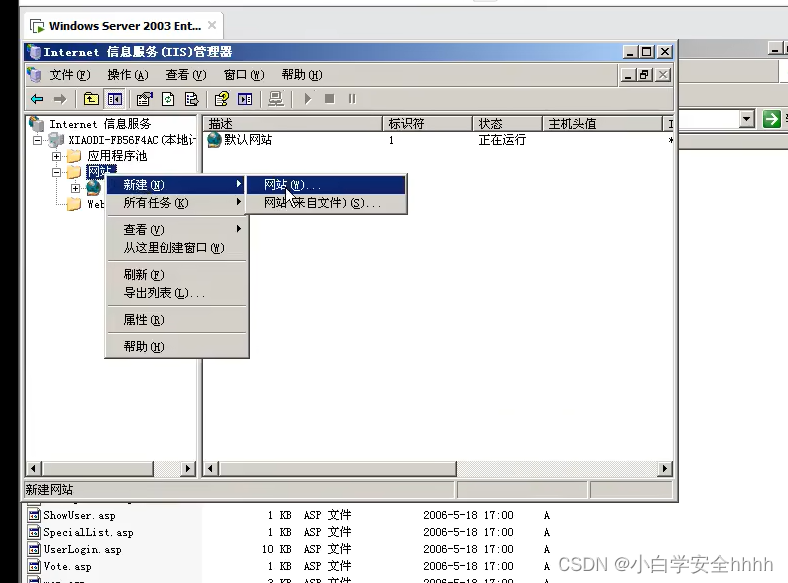

选择文件路径

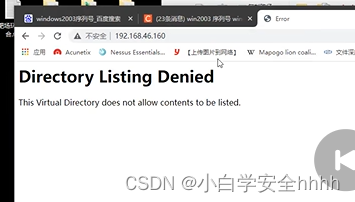

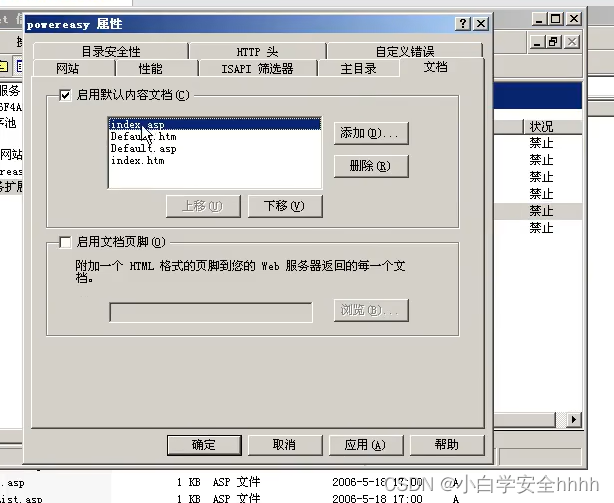

当访问它的时候,没有指向默认文件

将index.asp改为默认的文档

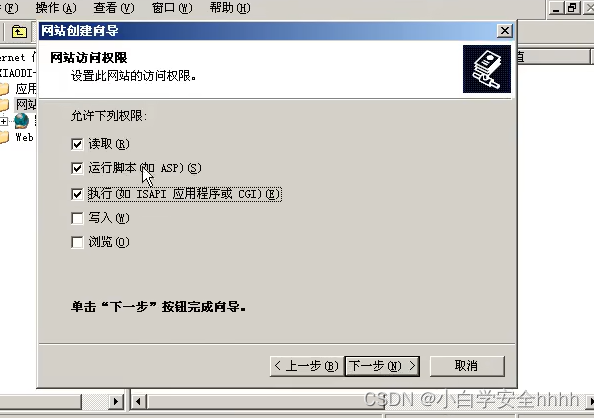

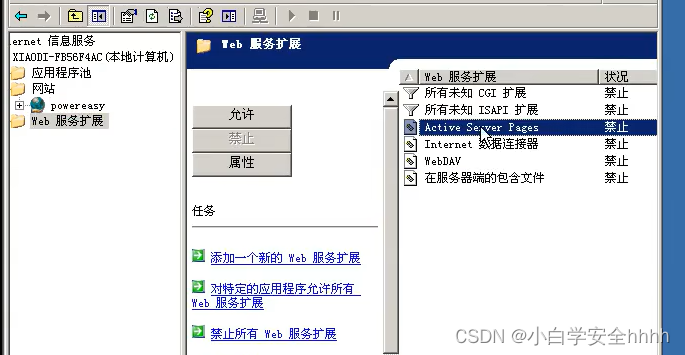

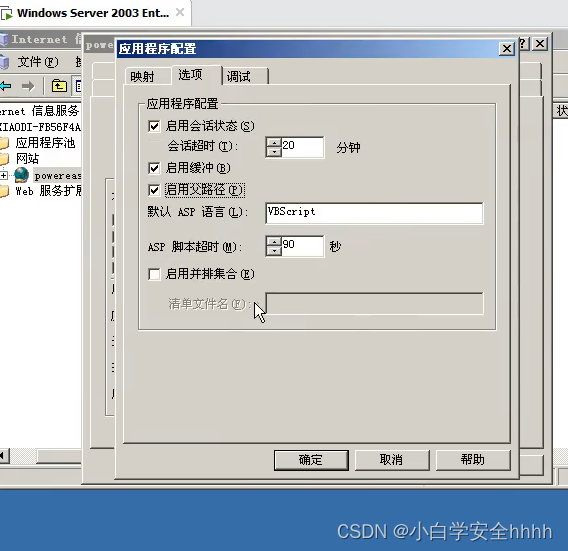

将asp启用

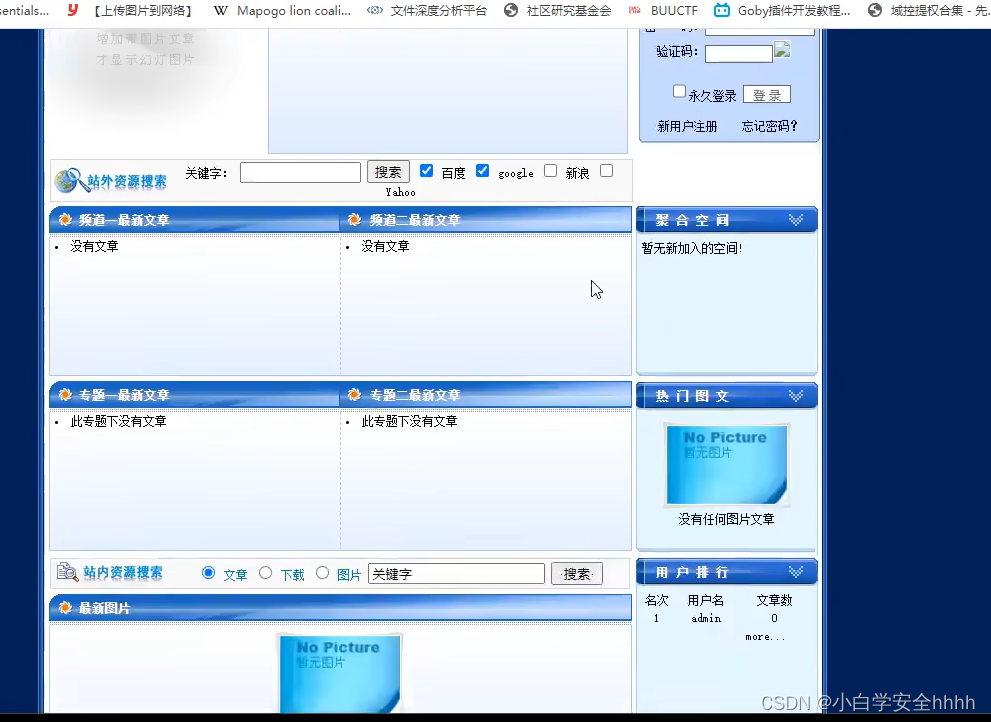

再打开网站

还需要启用父路径。。。。。。。。。。。。。不想写了,自己 看视频

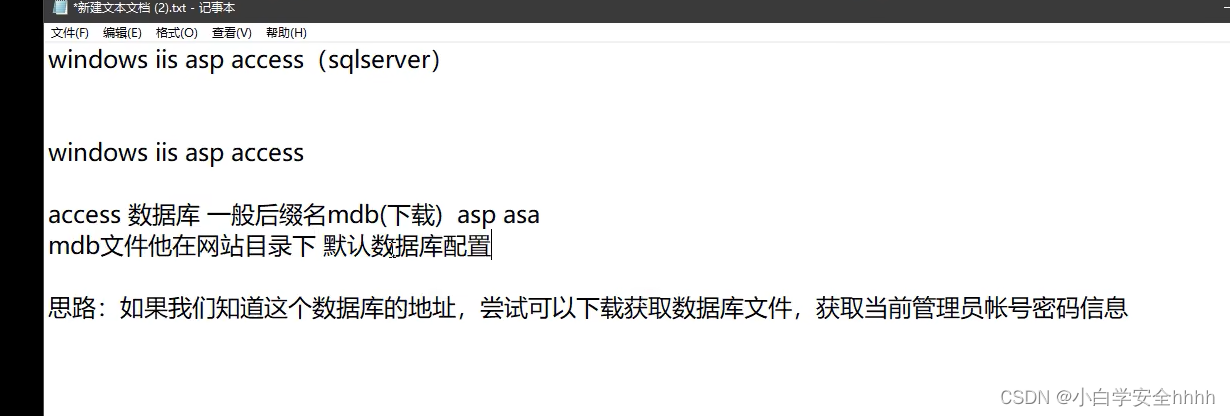

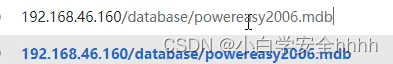

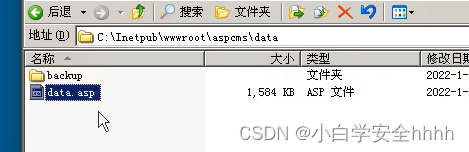

它的地址可以通过扫描或者通过默认数据库配置来查找文件

(这个是没有修改过的,所以访问它可以直接进行下载,我们就可以得到后台的密码)

(这个是没有修改过的,所以访问它可以直接进行下载,我们就可以得到后台的密码)

这就是后台的登录网址

登录就可以了

2.而之所以会下载是因为没有设置成asp运行

(点击默认应用程序)

例如asa它指向路径为asp,所以只会被执行而不会被下载,如果把mdb后缀名也改成asp那也是会被执行的

aspcms的安装运用

1.默认数据库

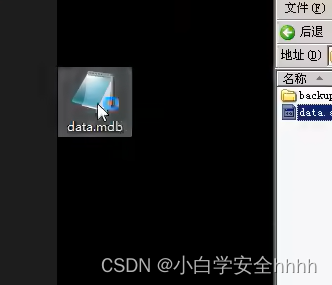

但无法自己下载,此时你访问它,它只会显示乱码

将其下载拿出来,下载打开还是乱码,然后我们将其修改成mdb格式

、就可以看到数据库的文件

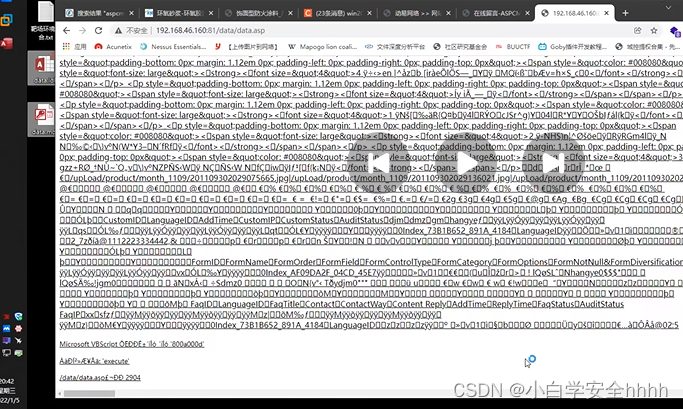

此时我们访问数据库文件啊

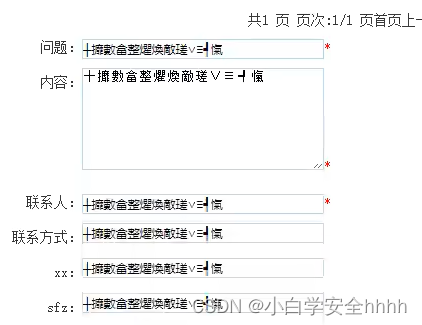

我们可以在留言中放入后门,这样数据库文件就会加载这个留言,而这个留言如果是后台的代码的话,那他就会执行。(这是一个数据库文件,它运行,也会运行,后门也会运行)

这是后门的加密代码,它上传的地方是asp,(这是unicode的编码)

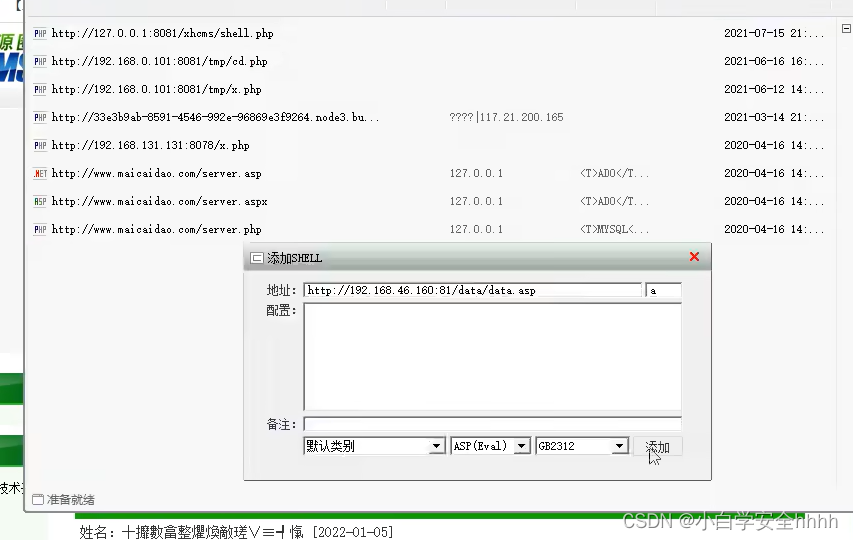

然后用菜刀链接

就可以拿下网站

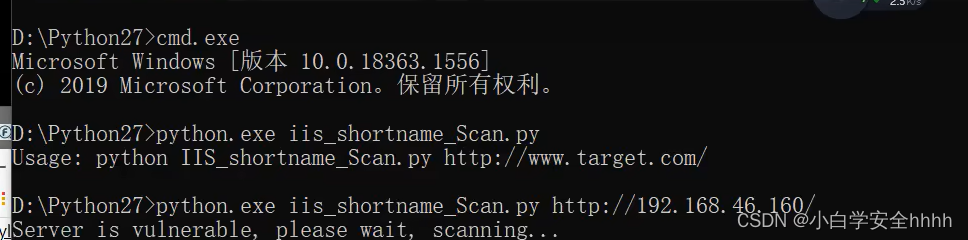

iis短文件名探针(可以查到后台目录结构)

、

、

它就会扫到这些文件地址,但是只有前面几位(之前的是借助字典)

它就会扫到这些文件地址,但是只有前面几位(之前的是借助字典)

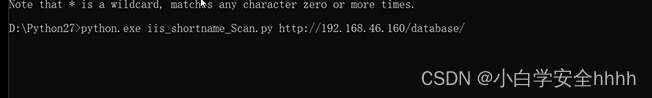

运用

扫到这个,只要我们不断组合就可以找到它的文件所在

iis文件解析漏洞

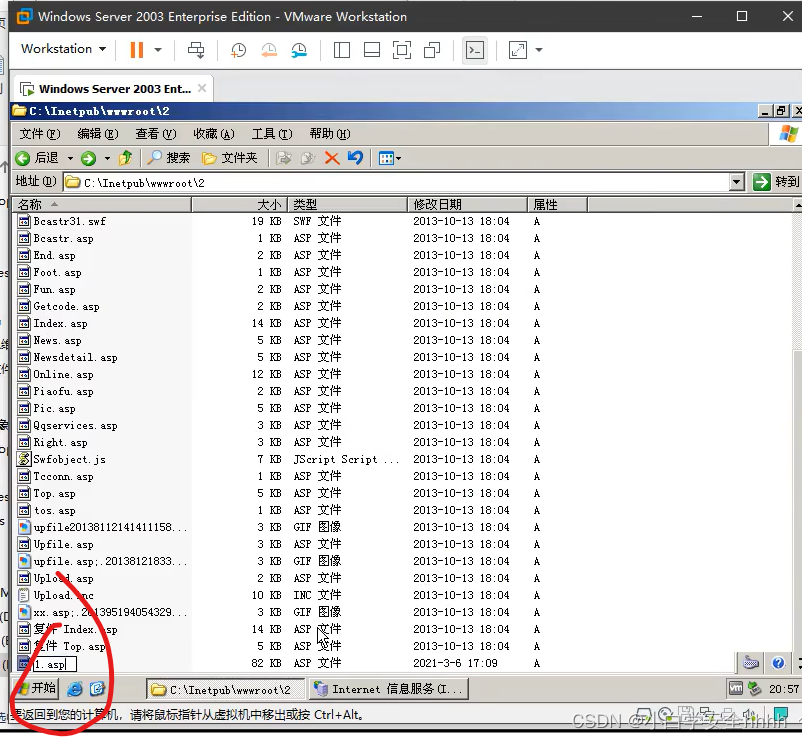

在网站中放入一个asp的后门,访问它,就会出现后门登录网站

当我把它改成jpg模式,他将无法解析

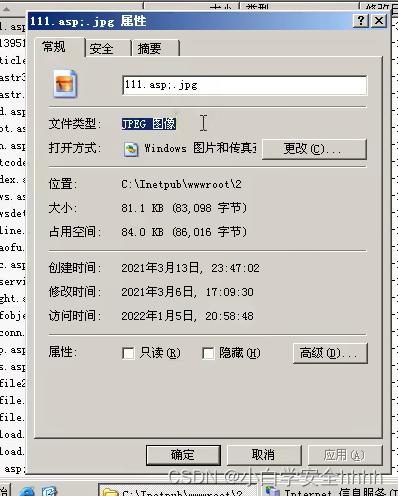

但是我将它改成这样

它的属性还是一张图片

它的属性还是一张图片

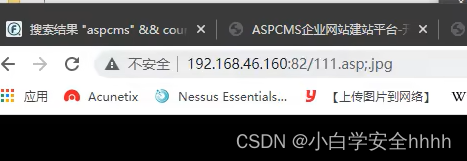

当我们访问它

就可以进入了

就可以进入了

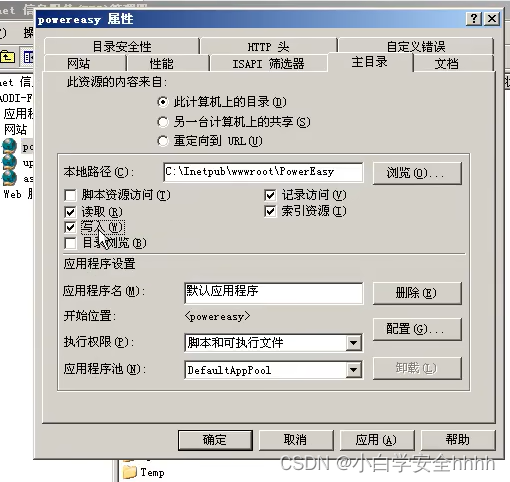

第二种方法就是把这个jpg文件放到asp的文件夹

![]()

同样可以使用

.....................................................................

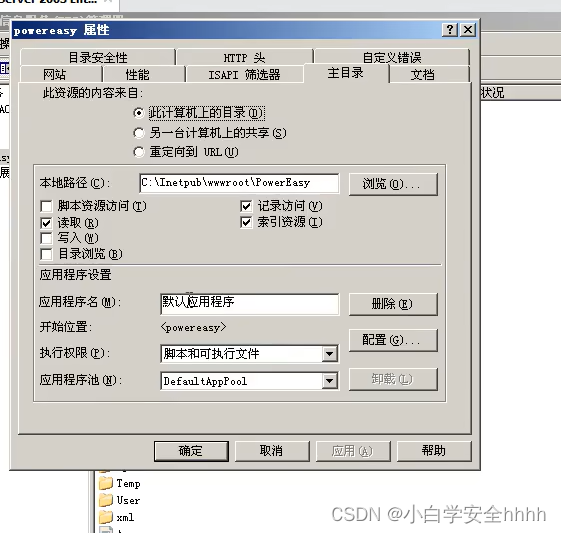

iis权限漏洞

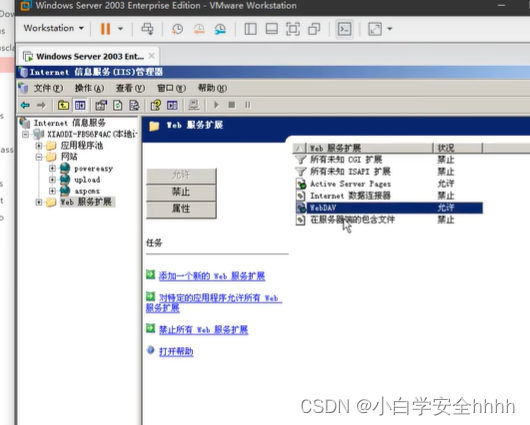

如果他点击了写入

如果他点击了写入

然后webdav也点击了开启,那就会产生这样的漏洞

然后webdav也点击了开启,那就会产生这样的漏洞

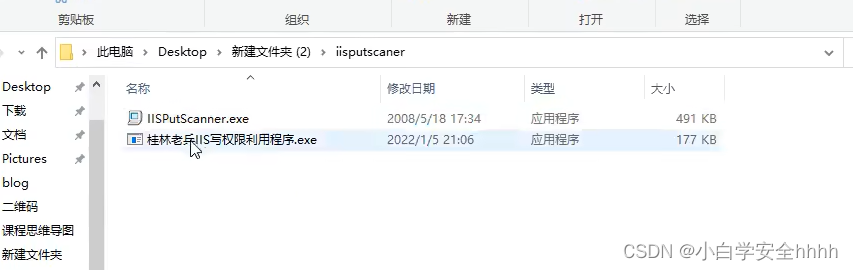

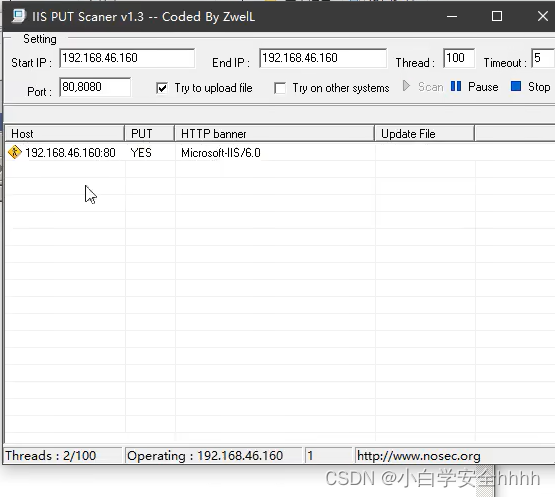

可以用这个软件

通过这个写它的ip地址就可以,知道它是否打开的

然后再通过这个进行攻击

。。。。。。

3375

3375

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?