Brup Suite Intruder实现暴力破解

1.前提:安装配置好bp抓包软件、配置DVWA靶场。

【渗透测试】——Brup Suite平台安装_burpsuite注册机-CSDN博客

2.原理:使用Brup Suite工具中Intruder模块,使用弱密码字典通过穷举法暴力破解密码。

Dvwa靶场为例

一、Low

登录框输入弱口令:

用户名:admin 密码:123(随便输入)

打开bp工具进行抓包

右键,点击发送到intruder模块

点击清除所有变量,选中密码(123),点击添加payload位置

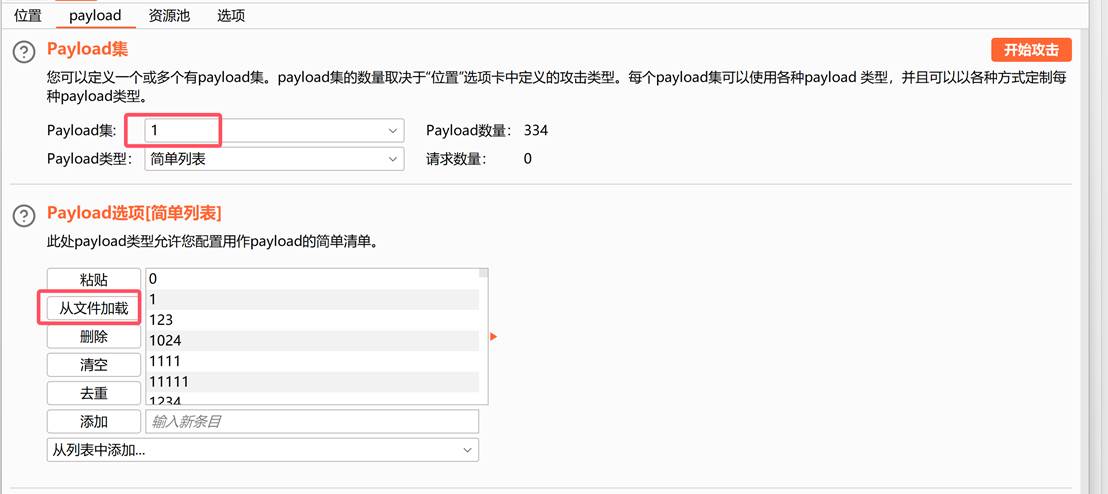

然后在payload选项池中添加字典,开始攻击

可以看到其中一个密码的回显长度不一样,尝试输入,判断这就是登陆密码

二、Medium

与Low等级爆破方式一样,过程会慢一些。因为Medium级别的代码有个sleep函数,在破解失败后会使程序停止运行两秒。

三、High

Bp抓取数据包

可以看到数据包中有个token,并且其参数不断变化,登录验证时提交了四个参数:username、password、Login、user_token,增加了爆破的难度。

分析:分析数据包,每一次登录的token都是上一次登录的值,只有获取上一个请求返回的taken值才能做下一次请求,所以不能使用同一个token值一直重复修改密码去登录,这回导致登录失败。

方法:需要使用递归检索的方式去将token进行爆破。

将数据包发送到intruder模块

添加2个payload位置$

选择攻击类型为Pitchfork(草叉)

第1个爆破位置,都使用top300字典爆破即可

第2个位置,也就是token需要使用递归提取。

在第2个爆破位置使用递归查询(Recursive grep):从response中提取数user_token,然后去字典然后去替换我们的爆破位置。

再来到选项(options)页,检索提取(Grep - Extract)——>添加

Grep-Extract:这个设置能够被用来通过请求返回的信息来获取有用的信息供你使用,也就是说,可以通过它来获得每次请求后返回的Token,关联到Payload中进行暴力破解。

重新获取响应(Refetch response)——>选中token值——>确定

重定向(Redirections)——>总是

资源池(Resource Pool)——>选择单线程(Custom resource pool 1)——>请求数——>开始攻击

单线程,必须设置一个user_token爆破一个密码

最后的结果出来了

1016

1016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?