web

singin

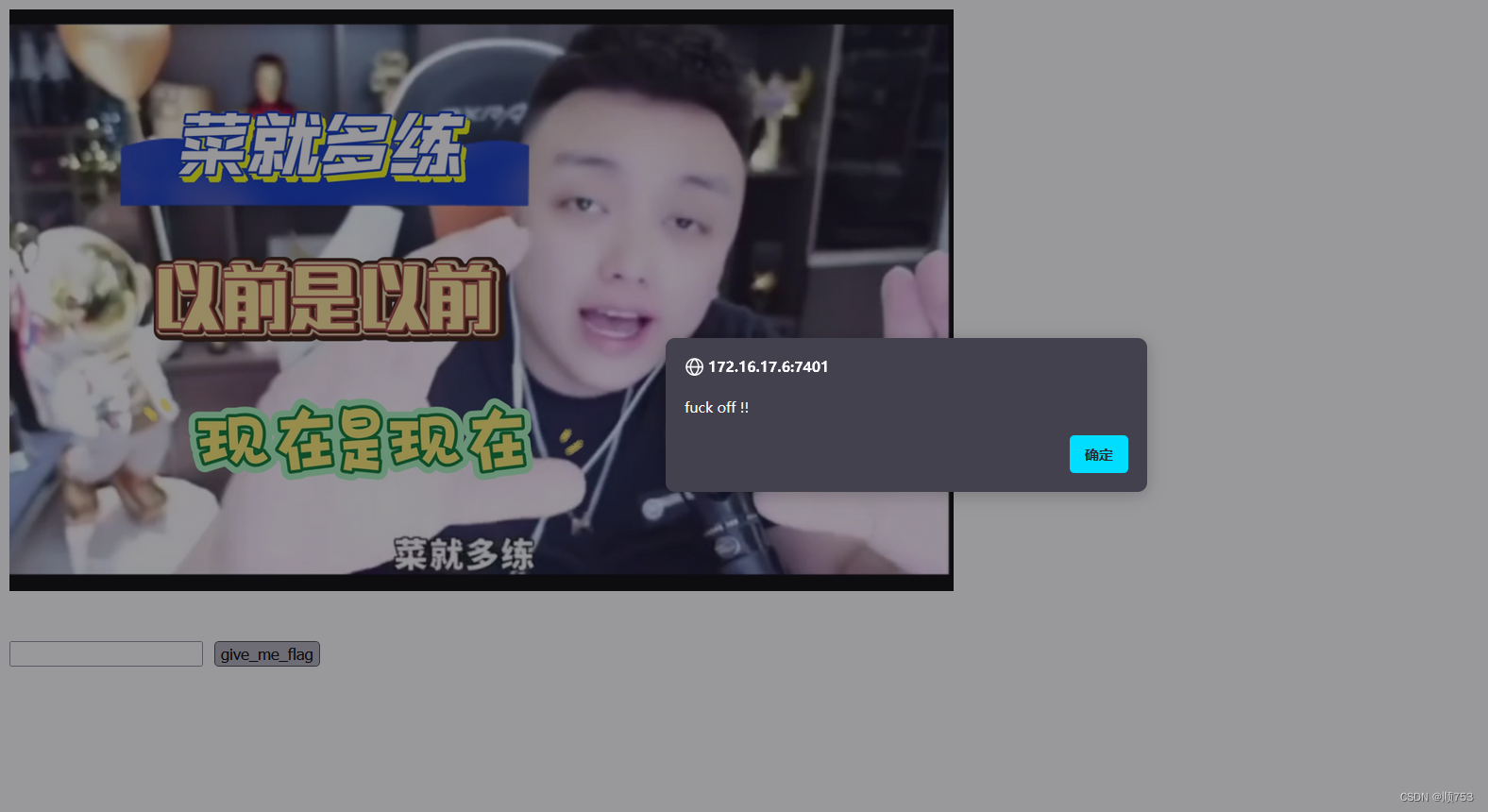

1.打开环境,有一张图片和一个give me flag的提交按钮,先点一下试试,行不通。

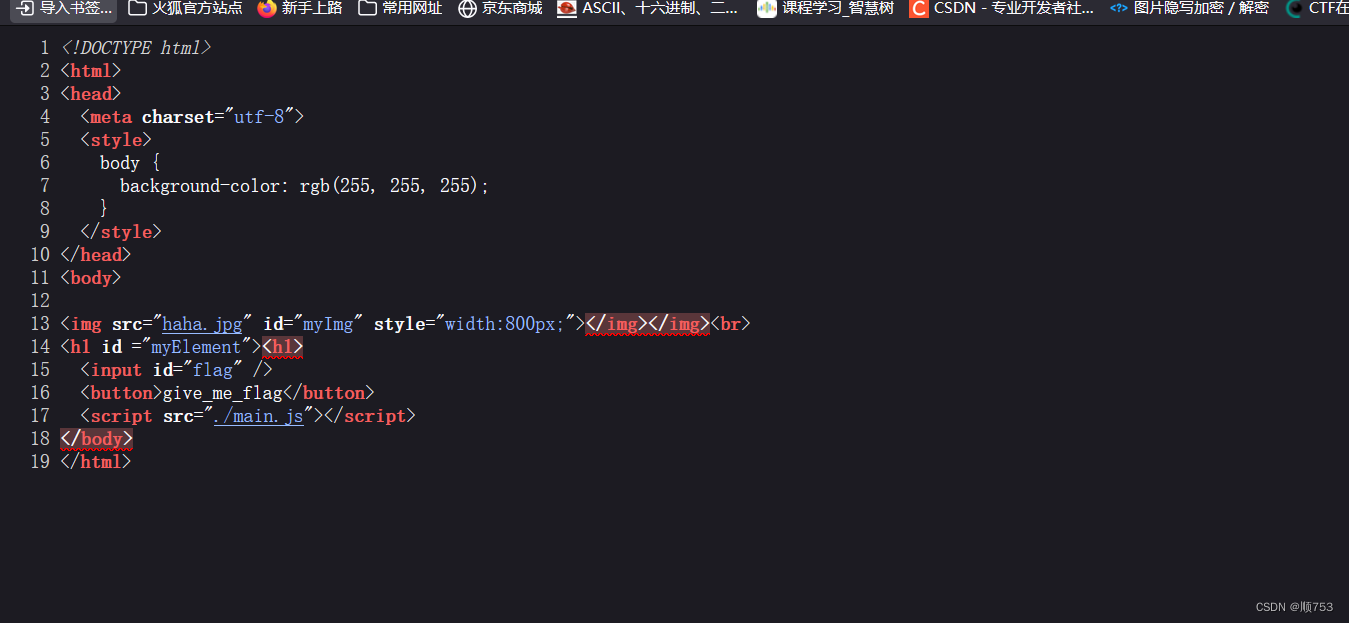

2.看一下源码,最后一行有一个链接,点开看一下

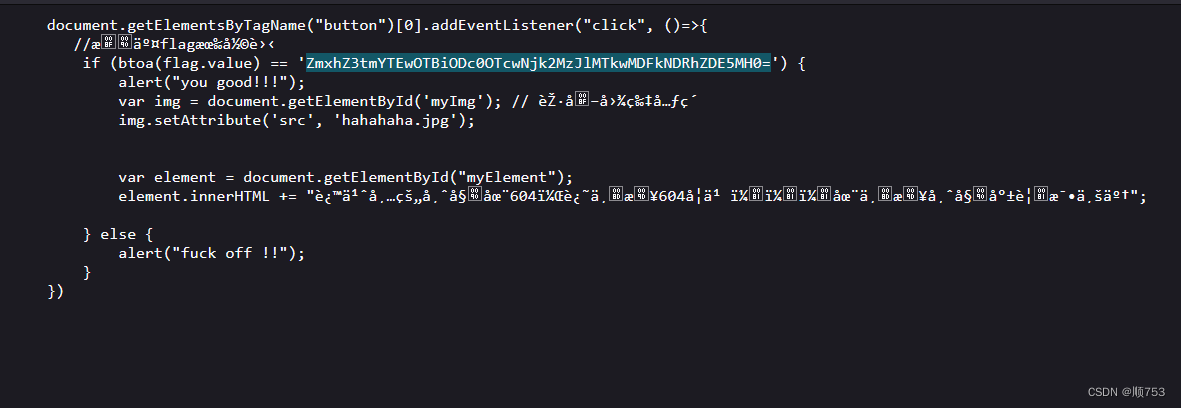

3.有一段含有flag的乱码,看不懂,在第三行有关键信息

btoa()是JavaScript的函数,意思是把二进制转换成base64

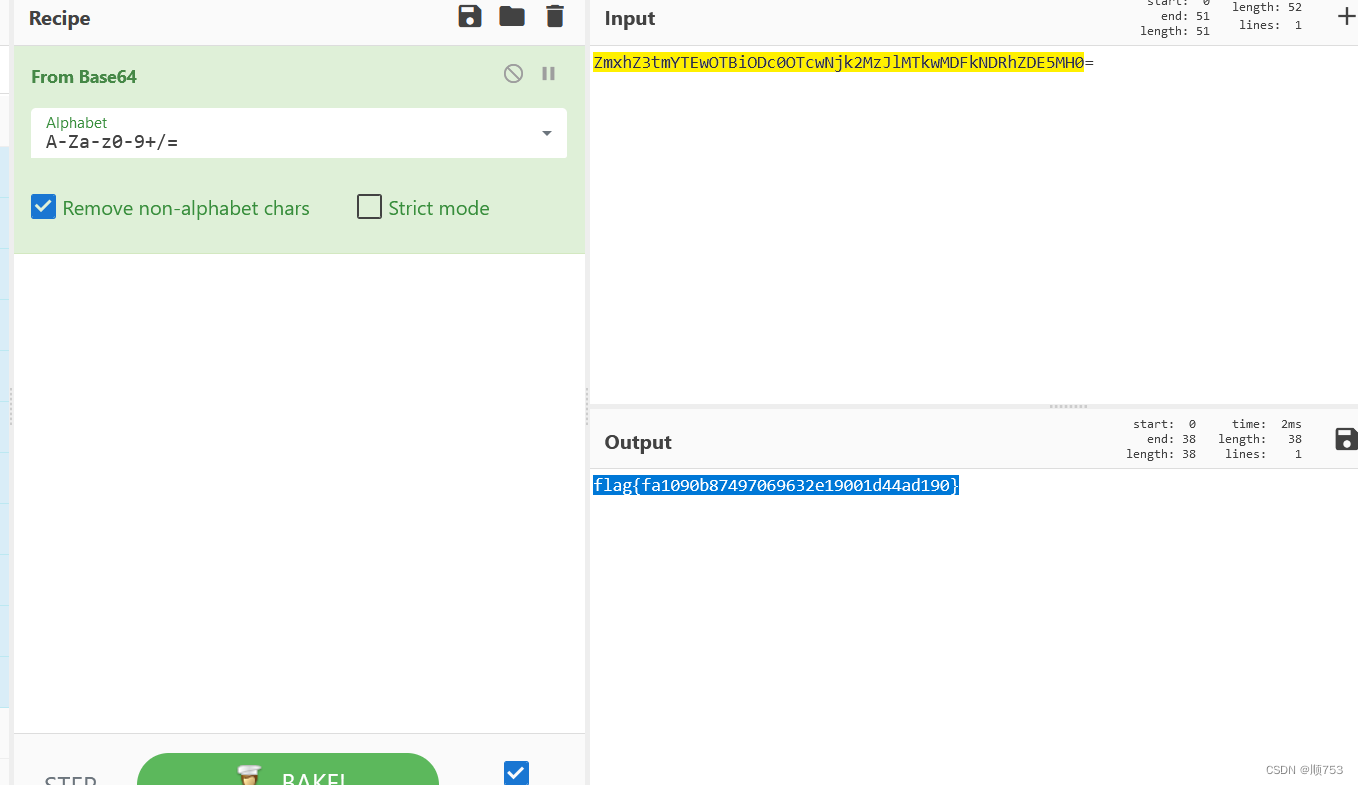

4.进行base64解码,即可得到flag

简简单单的文件上传

1.先传一个文件上去看看提示信息,是mime类型的变型

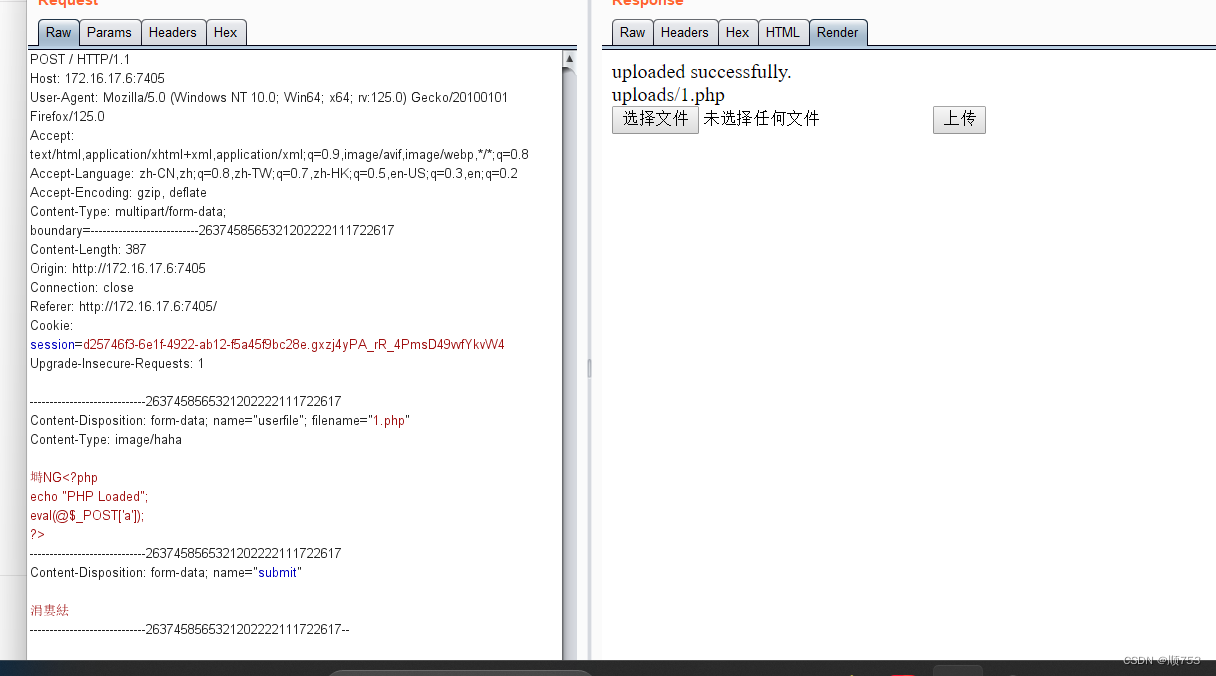

2.bp抓包修改,Content-Type:image/haha images,发现不对 ,这并不是规定中的类型,而是修改后的类型,多尝试几次,最终确定Content-Type:image/haha 可以上传成功。

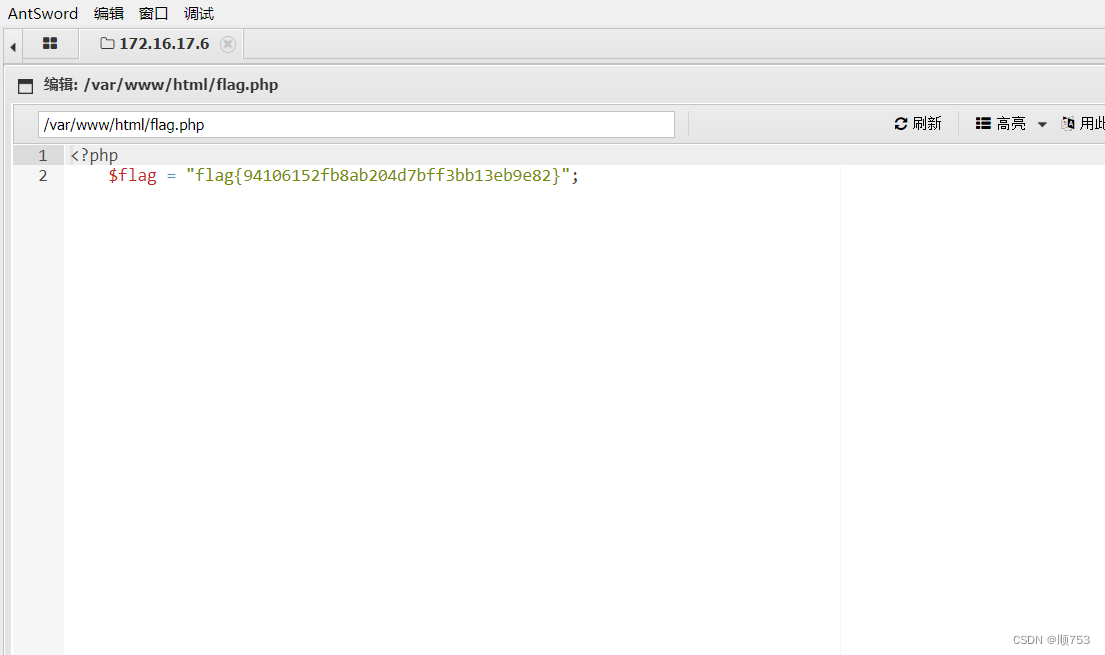

3.用蚁剑链接,在flag.php中成功找到

好玩的php

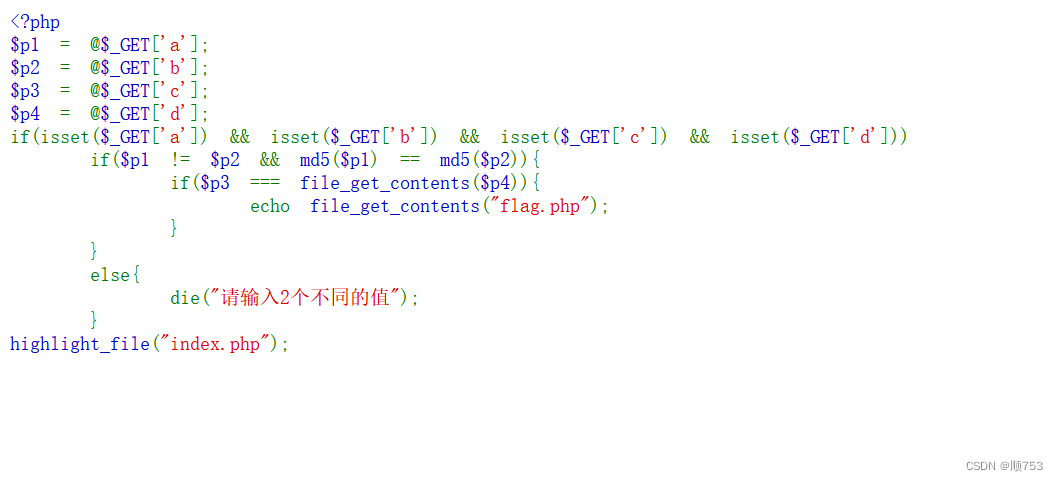

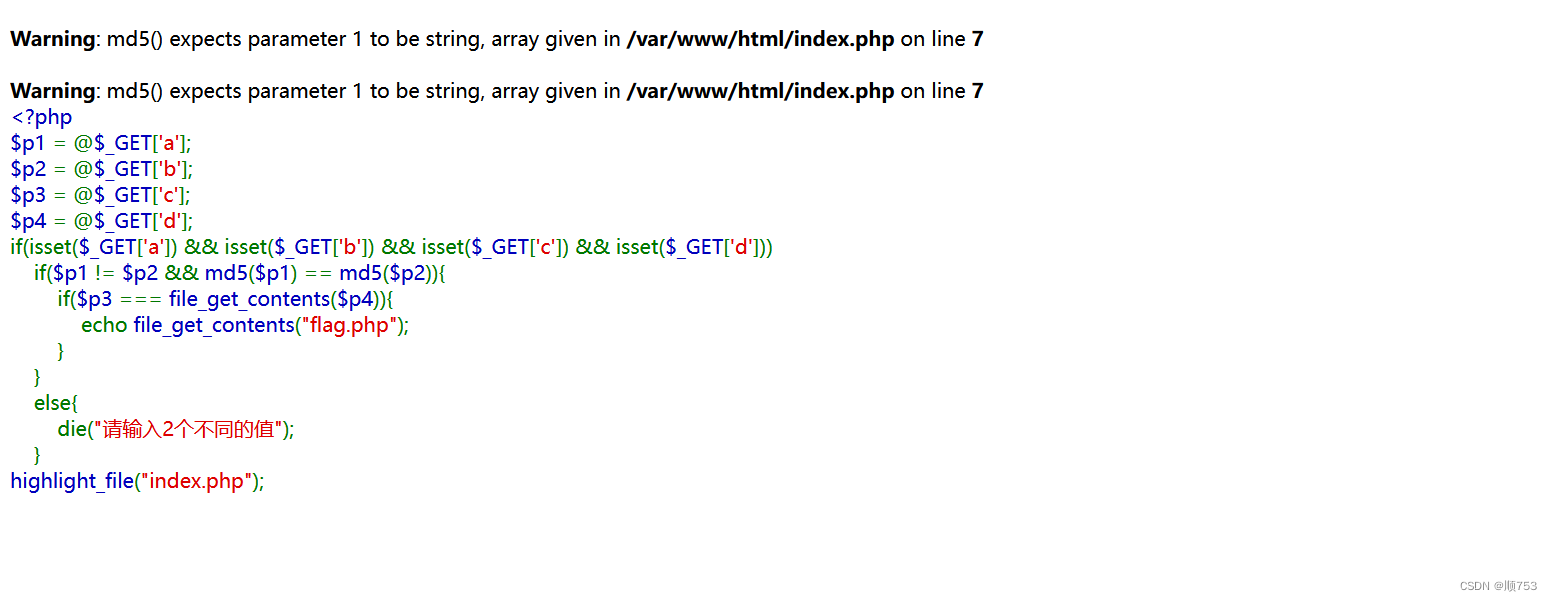

1.打开环境,是一串php代码,上面说要通过get传参a,b,c,d.其中,如果满足三个条件,就会输出flag.php,如果不满足,就会显示“请输入两个不同的值”,最后通过高亮显示index.php的内容

(1)get包含a,b,c,d

(2)a不等于b但a和b的md5值相同

(3)c的值等于d所指向的文件内容(就是flag.php),

2.md5碰撞:将要输入的值和目标值的md5匹配,从而得到目标。我们需要找到两个不同且md5相同的值 ,但这很费时间,我们考虑绕过这个,有几种方法

(1)数组绕过,md5不能加密数组,在加密数组的时候会返回NULL,如果设置没有判断变量类型或内容,就行得通,

?a[]=1 && b[]=2

(2)科学计数法绕过,以0e+数字类型的md5值在php进行科学计数法时会将其转化成0,也可以满足要求。

?a=xxx & b=xxxx

3.file_get_contents函数,需要用到php伪协议,这里因为有要包含的文件,所以我们用data://text/plain,xxx,当然,用其他伪协议也应该是可以的,不过我还没有试

4.然后再源码里有答案

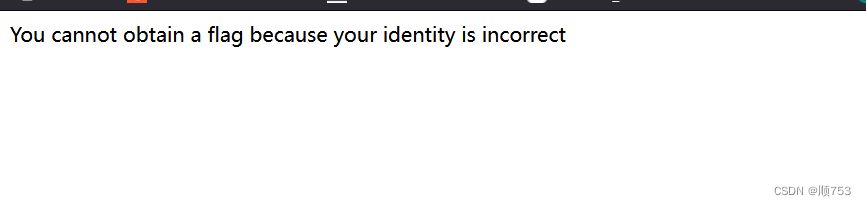

渗透的本质

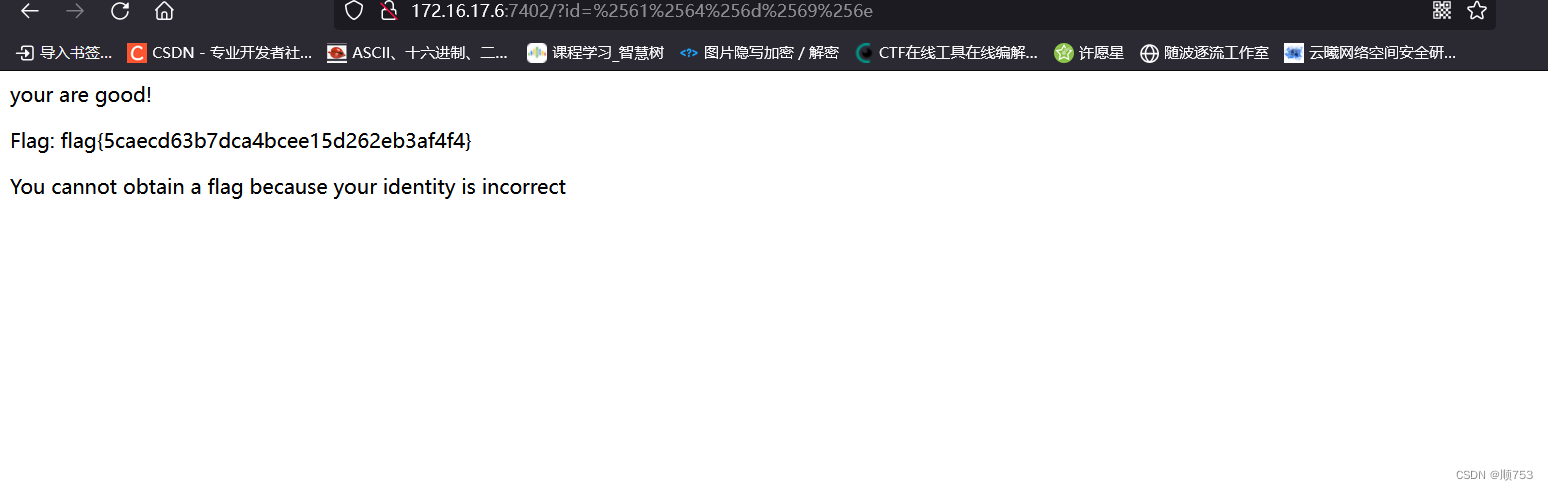

1.打开环境,有一个提示说身份不正确,但是这里没有可以认证的地方,除非传参id=admin这种

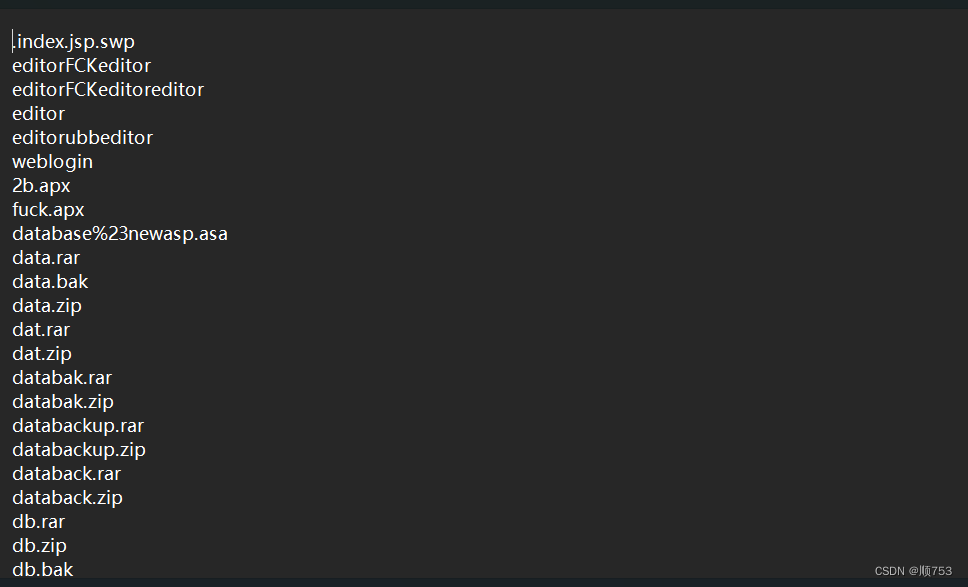

2.用dirsearch扫一下,没有什么东西,抓包看一下,发现有一个robots.txt的文件,但是这个就是题目给的文件啊,打开里面像是一些文件名。

3.可以爆破一下看,发现上面有一个很大的文件名,

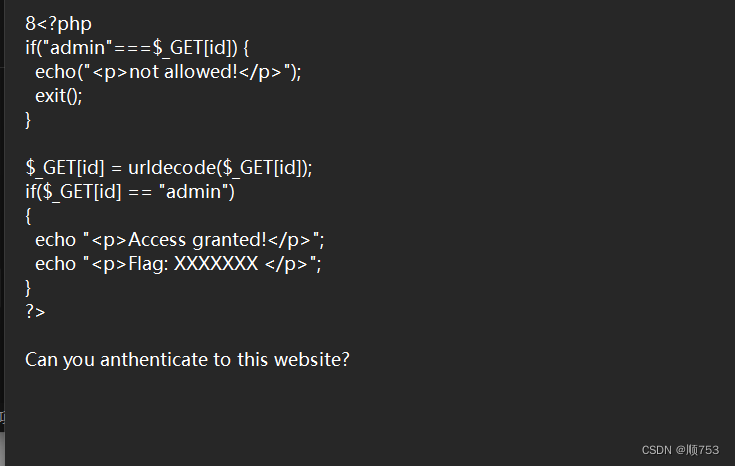

4.打开后上面有源码,上面说传参id=admin

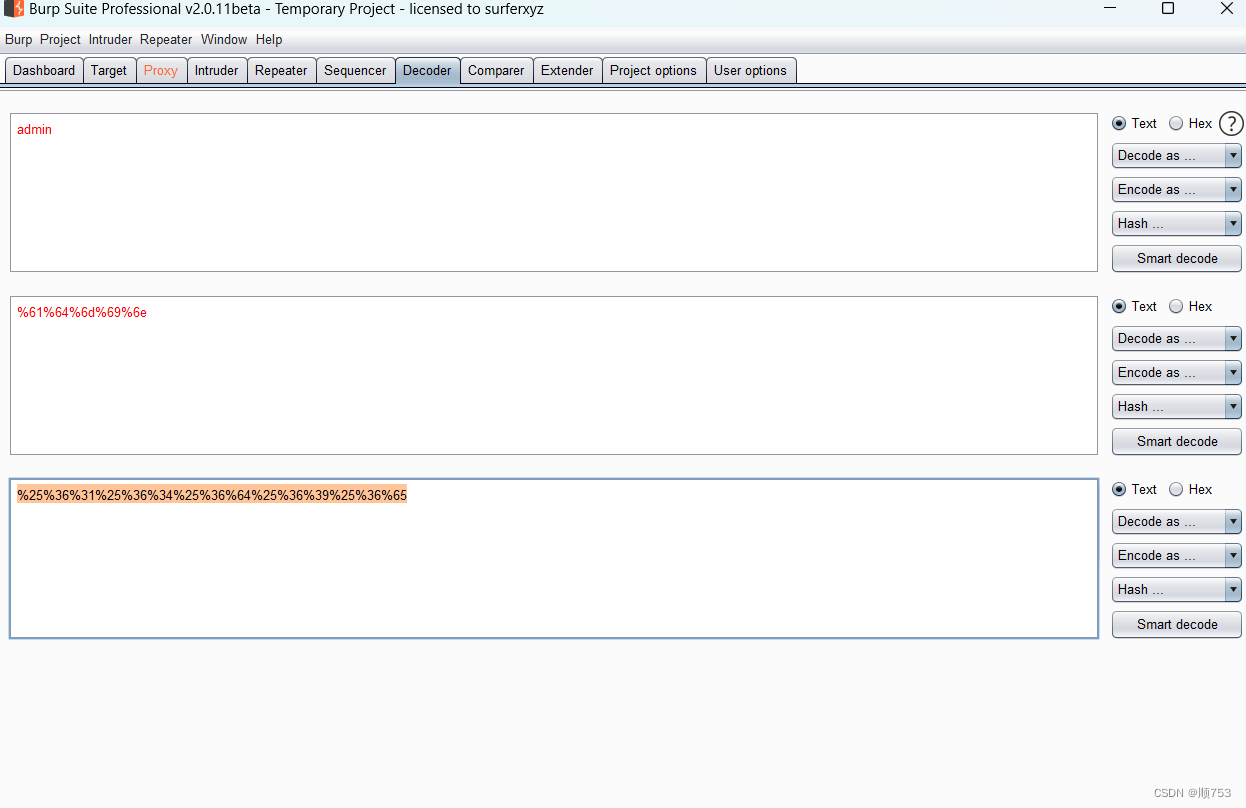

5.编码,用bp编码

6.传参,得到flag

pwn

singin

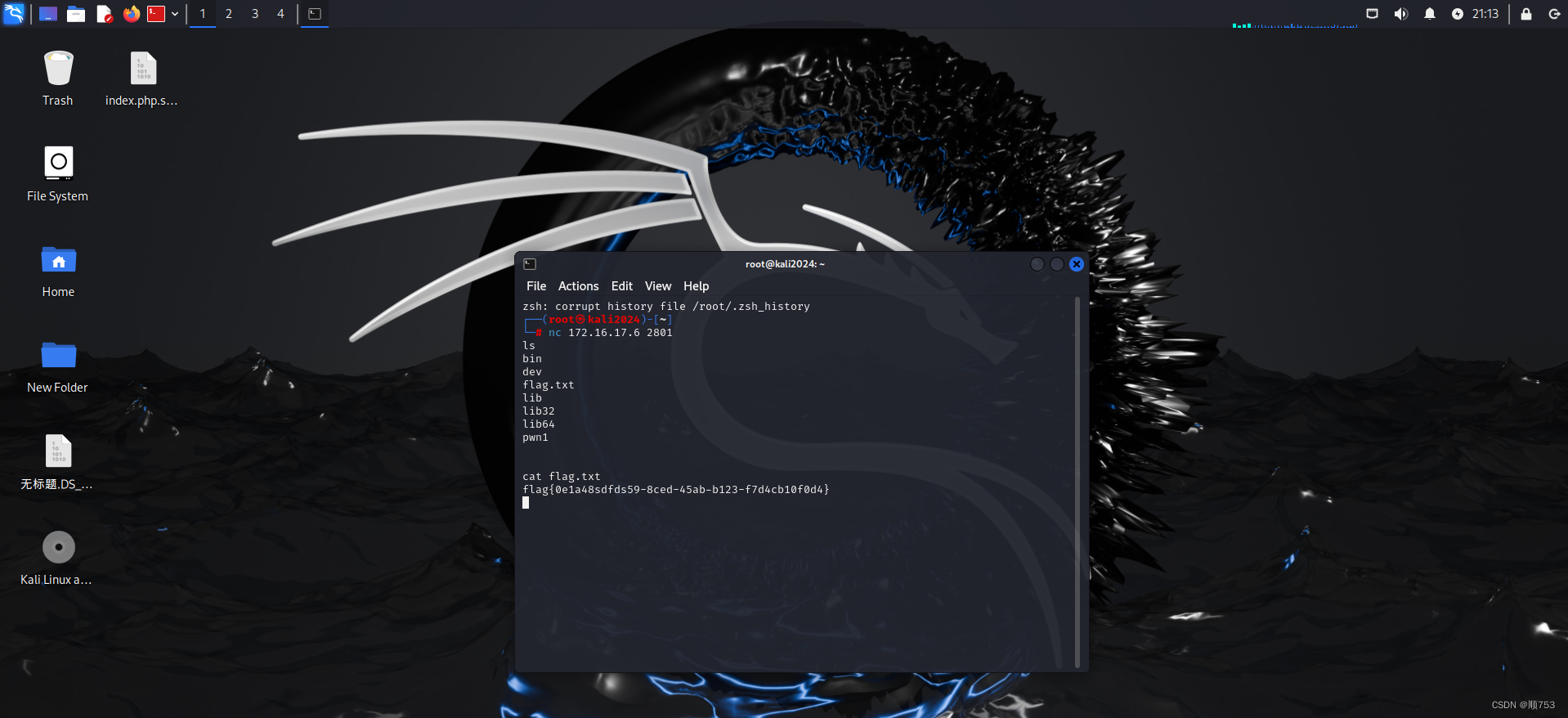

1.打开环境,查看提示

2. 打开kali nc 172.16.17.241 2801

3.ls列出所有的文件,发现flag.txt

4.cat flag.txt

Crypto

singin

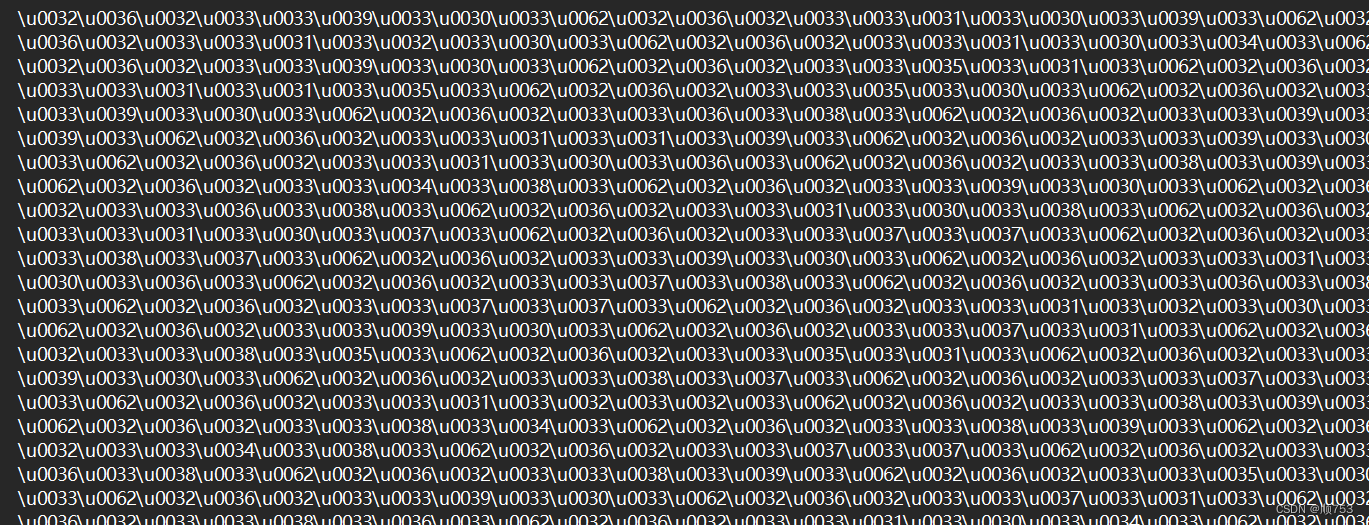

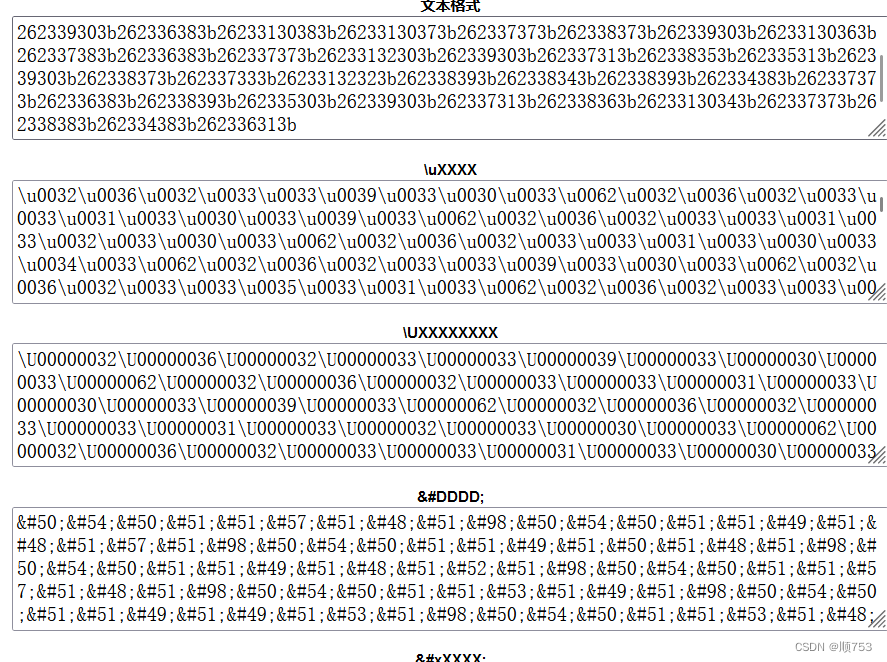

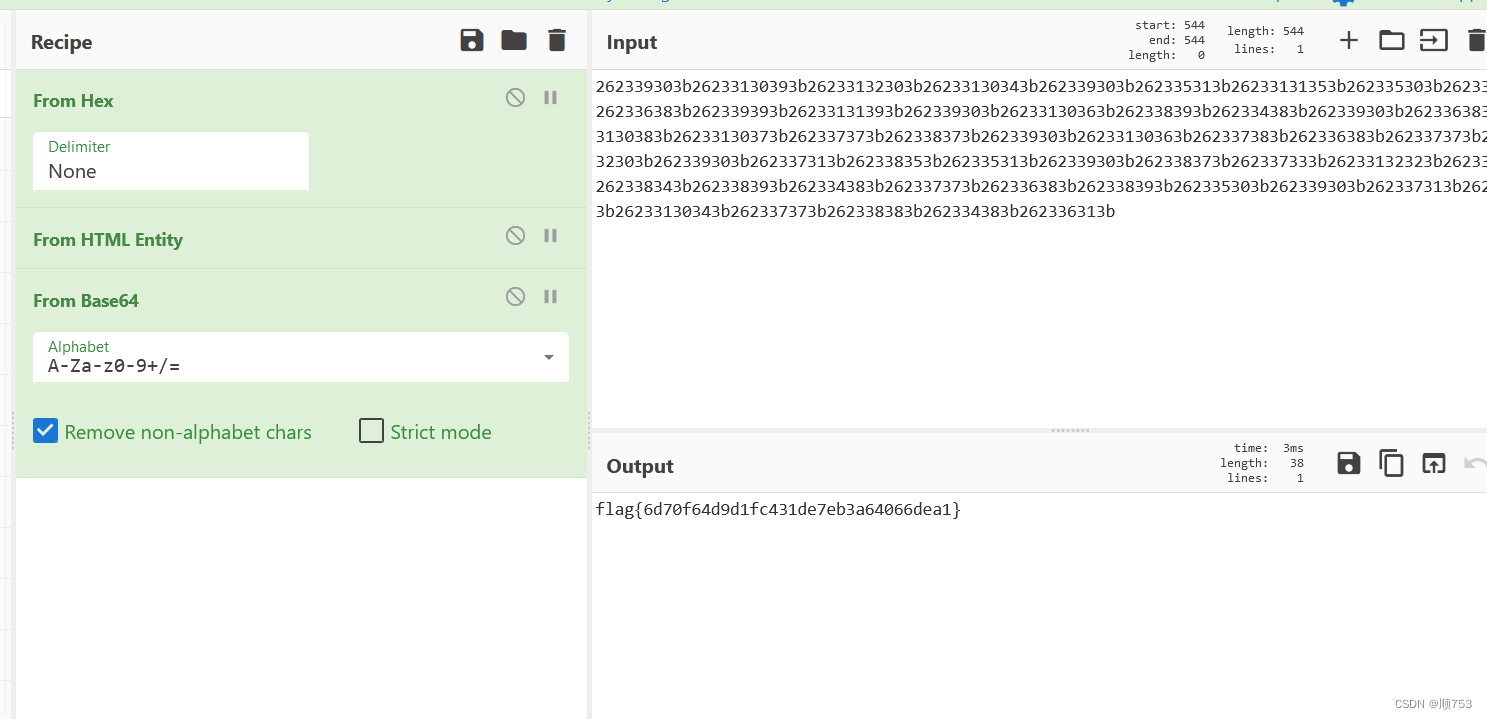

1.打开后是\u开头的编码,应该是Unicode码,但是\u转换不出来,先把 \u去掉,行不通,这应该是多次编码,我们先解Unicode

2.解Unicode

3.解 hex和base64

Misc

singinn

3179

3179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?