先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

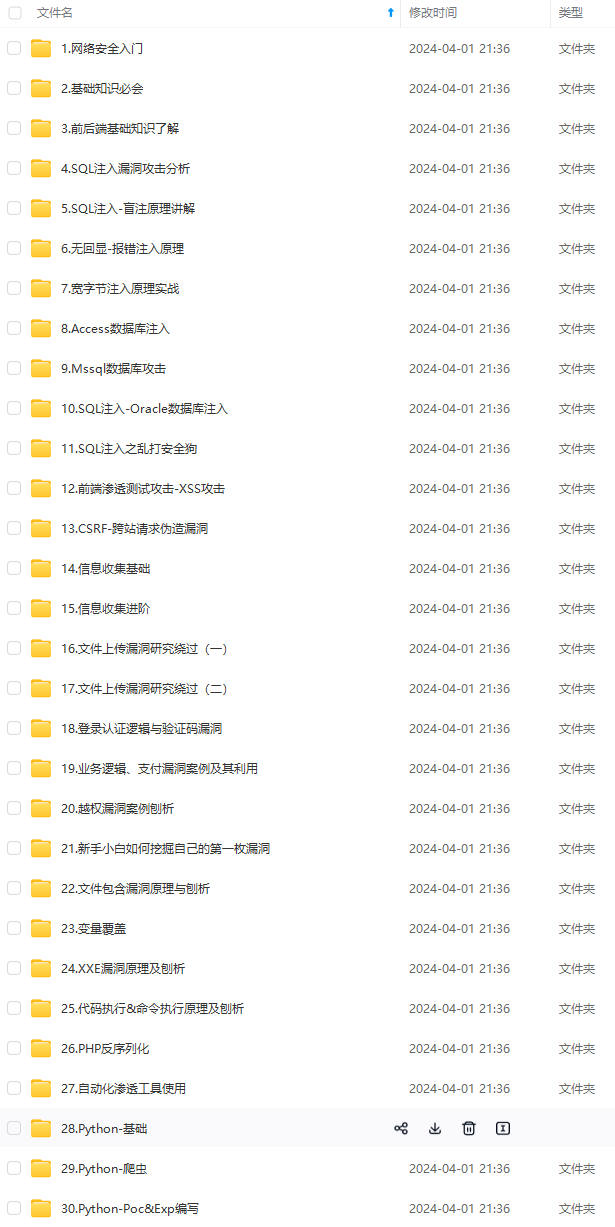

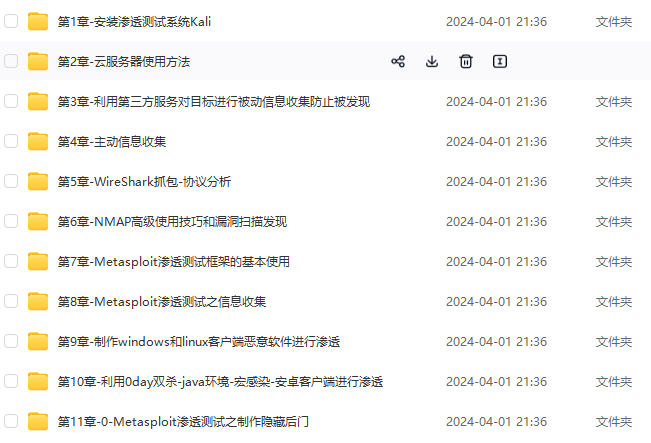

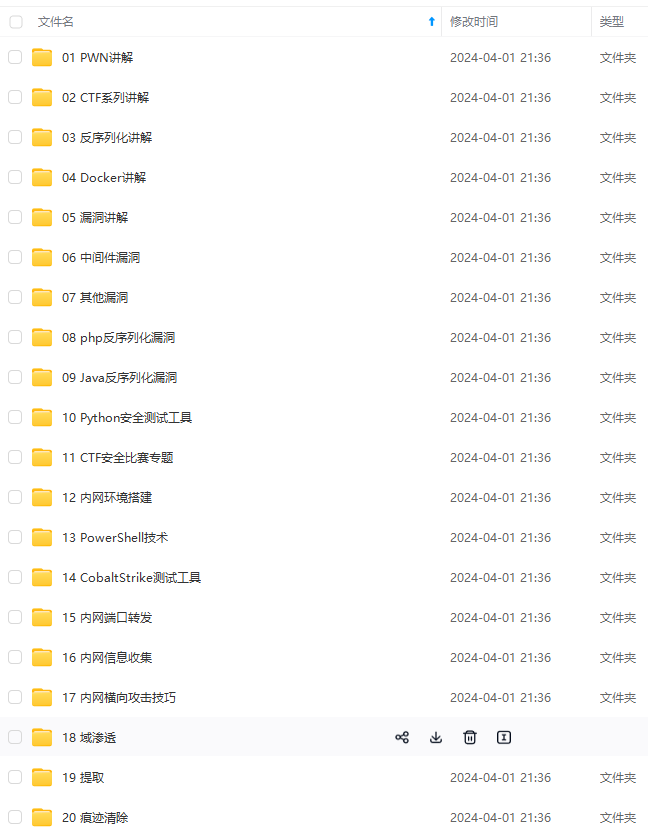

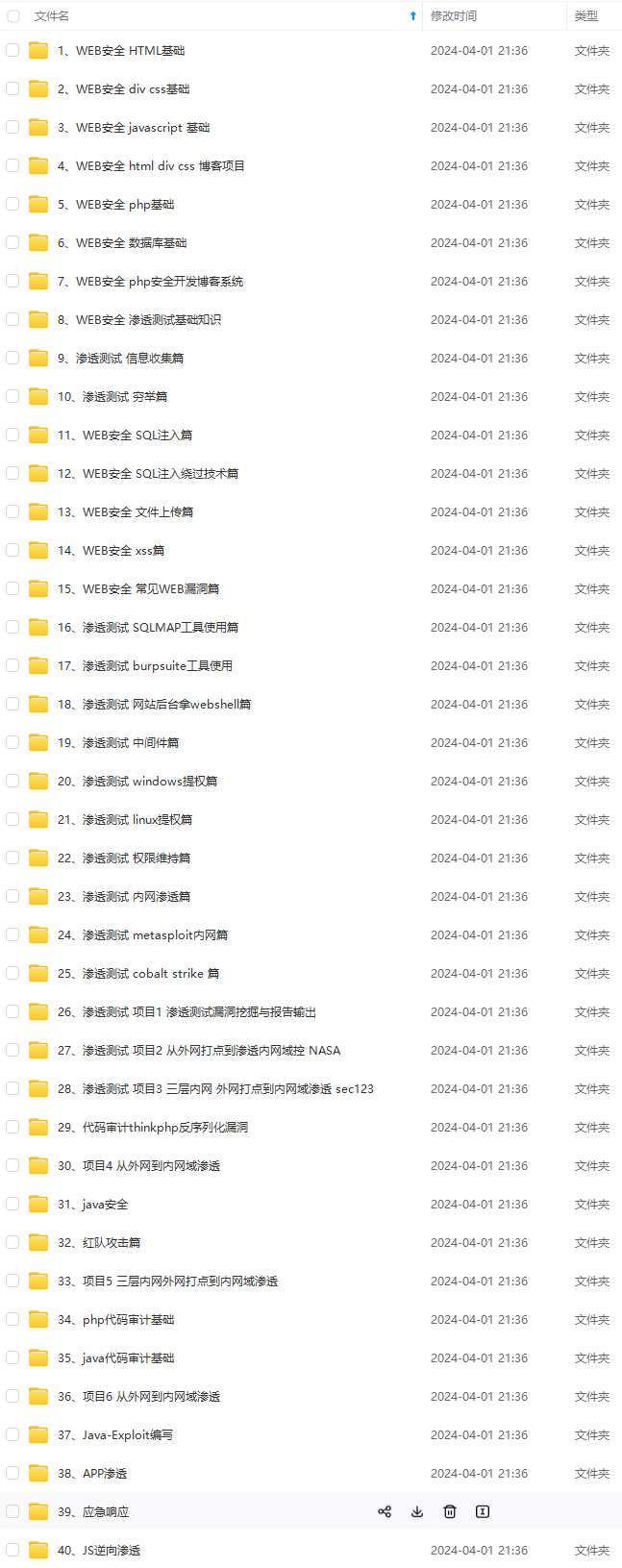

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

1.确保环境安全例如近期的LNMP投毒事件

2.nginx/php隐藏版本号/关闭报错显示行

3.限制3306端口/phpMyAdmin尽量不用

4.修改指纹例如X-Powered-By/Cookie

5.上线前后进行主机漏扫+网站漏扫

6.修改系统默认文件夹特征

7.系统安装杀毒Clamav

8.更改后台的默认入口

9.安装雷池WAF防护

10.网站使用https

11.后台双向认证

yum install openssl

mkdir /root/openssl

# 服务器,客户端的 openssl.cnf

cp /etc/pki/tls/openssl.cnf /root/openssl/server_openssl.cnf

cp /etc/pki/tls/openssl.cnf /root/openssl/user_openssl.cnf

# 修改上述文件

# 1) [ req ] 小节: 取消 req_extensions = v3_req 前面的注释

# 2) [ req_distinguished_name ] 小节: 注释 0.* 开头的内容

# 3) [ v3_req ] 小节

## 服务端

extendedKeyUsage=serverAuth

ubjectAltName = @alt_names

[ alt_names ]

DNS.1 = admin.dev.com

## 客户端

extendedKeyUsage=clientAuth

# 如果想使用其他目录,修改 /etc/pki/tls/openssl.cnf 的 [ tsa_config1 ] 小节

mkdir /etc/pki/CA/newcerts -p

touch /etc/pki/CA/index.txt

# 如果文件不存在,用以下命令创建

echo '01' > /etc/pki/CA/serial

cd /etc/pki/CA

#签发 CA 根证书和二级 CA 证书

# 根证书

openssl genrsa -out ca_root.key 2048

openssl req -x509 -new -key ca_root.key -out ca_root.cer -days 3650 -subj "/C=CN/ST=GD/L=SZ/O=dev/CN=dev-ROOT-CA"

# 二级证书

openssl genrsa -out sub_ca.key 2048

openssl req -new -key sub_ca.key -out sub_ca.csr -subj "/C=CN/ST=GD/L=SZ/O=dev/CN=dev-SUB-CA"

openssl ca -extensions v3_ca -in sub_ca.csr -days 3650 -out sub_ca.cer -cert ca_root.cer -keyfile ca_root.key

#用二级 CA 证书签发服务器证书

openssl genrsa -out server.key 2048

openssl req -new -key server.key -out server.csr -subj "/C=CN/ST=GD/L=SZ/O=dev/CN=admin.dev.com"

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.cer -CA sub_ca.cer -CAkey sub_ca.key -CAcreateserial -extensions v3_req -extfile /root/openssl/server_openssl.cnf

用二级 CA 证书签发客户端证书

penssl genrsa -out user.key 2048

openssl req -new -key user.key -out user.csr -subj "/C=CN/ST=GD/L=SZ/O=dev/CN=admin"

openssl x509 -req -days 365 -in user.csr -signkey user.key -out user.cer -CA sub_ca.cer -CAkey sub_ca.key -CAcreateserial -extensions v3_req -extfile /root/openssl/user_openssl.cnf

#将客户端证书导出为 pkcs12 格式

# 将根证书, 二级证书和用户证书合并

cat ca_root.cer sub_ca.cer user.cer > user_combination.cer

# 用合并证书生成 p12,这样在导入时能同时导入根证书,注意设置导出密码

openssl pkcs12 -export -inkey user.key -in user_combination.cer -out user.p12

##在导出为 pkcs12 时,会提示输入密码,这个密码在将证书导入到 windows 电脑时要进行验证,这样可以避免证书被盗导致的风险

## 写在最后

**在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。**

需要完整版PDF学习资源私我

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

G0Nr-1713267420208)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

752

752

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?