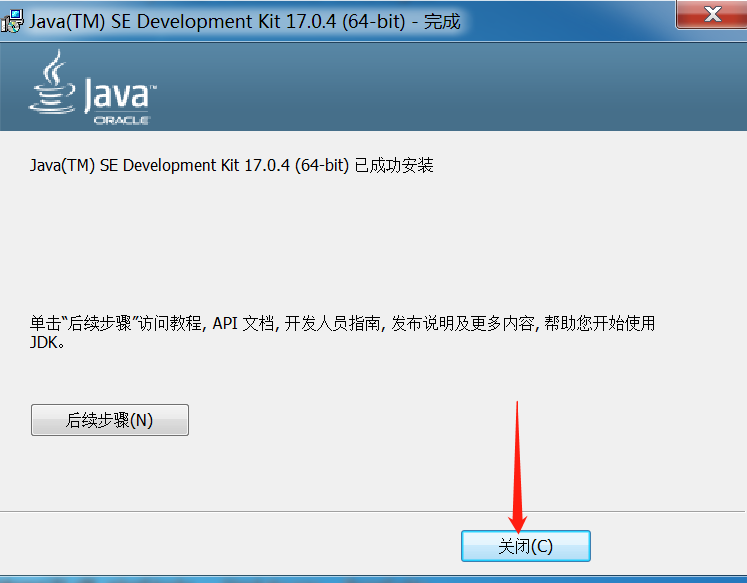

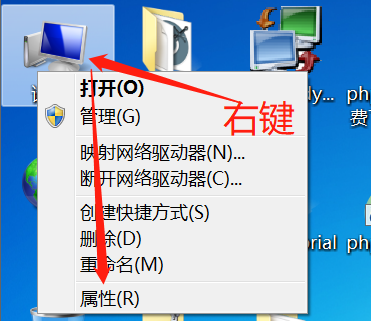

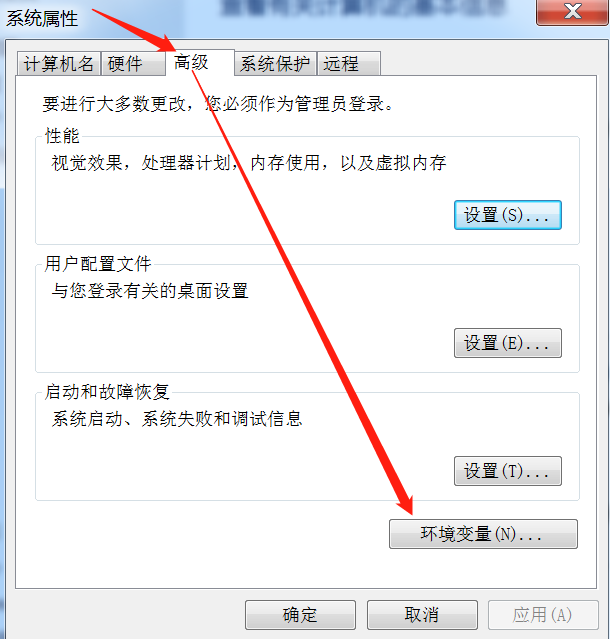

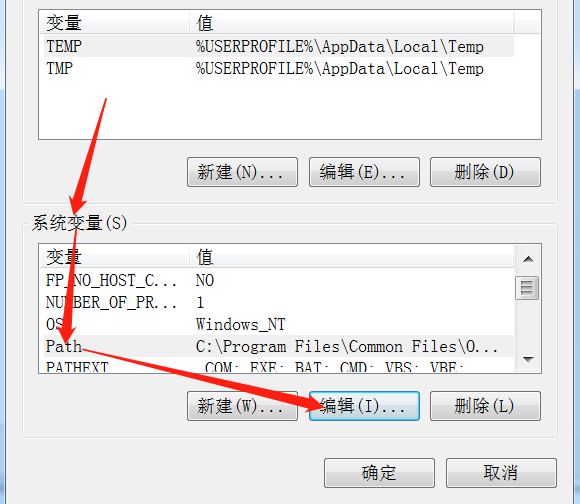

之后配置环境变量:

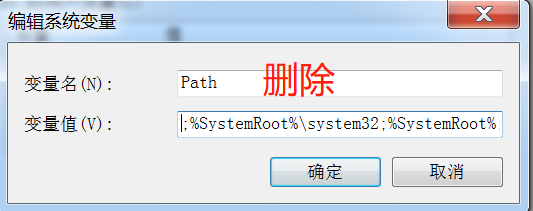

箭头放到最前面,找到C:\Program Files\Common Files\Oracle\Java\javapath并删除

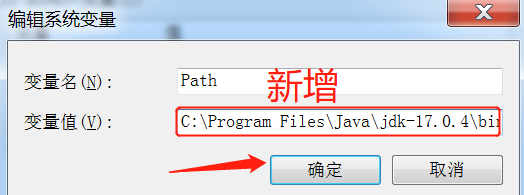

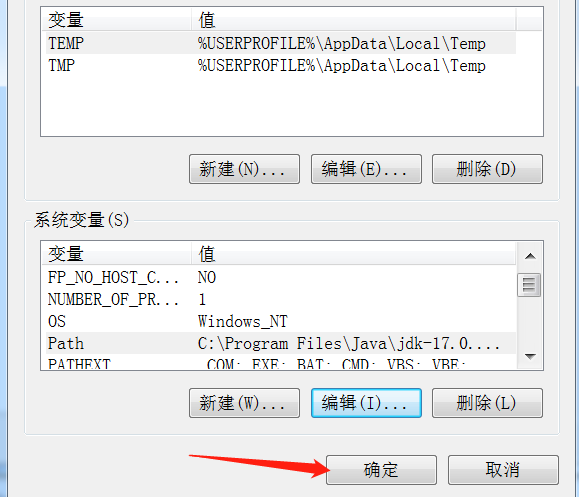

之后把JAVA的安装路径放到最前面:

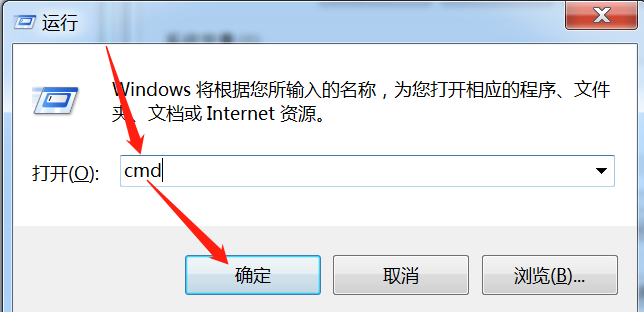

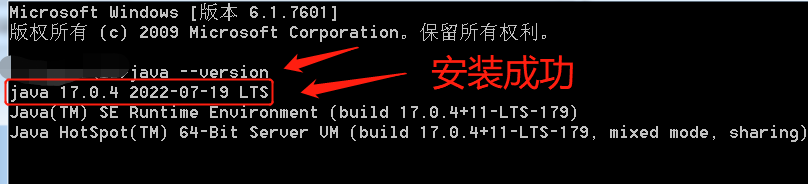

之后按住win+R打开cmd窗口:

之后输入命令查看版本信息:java --version

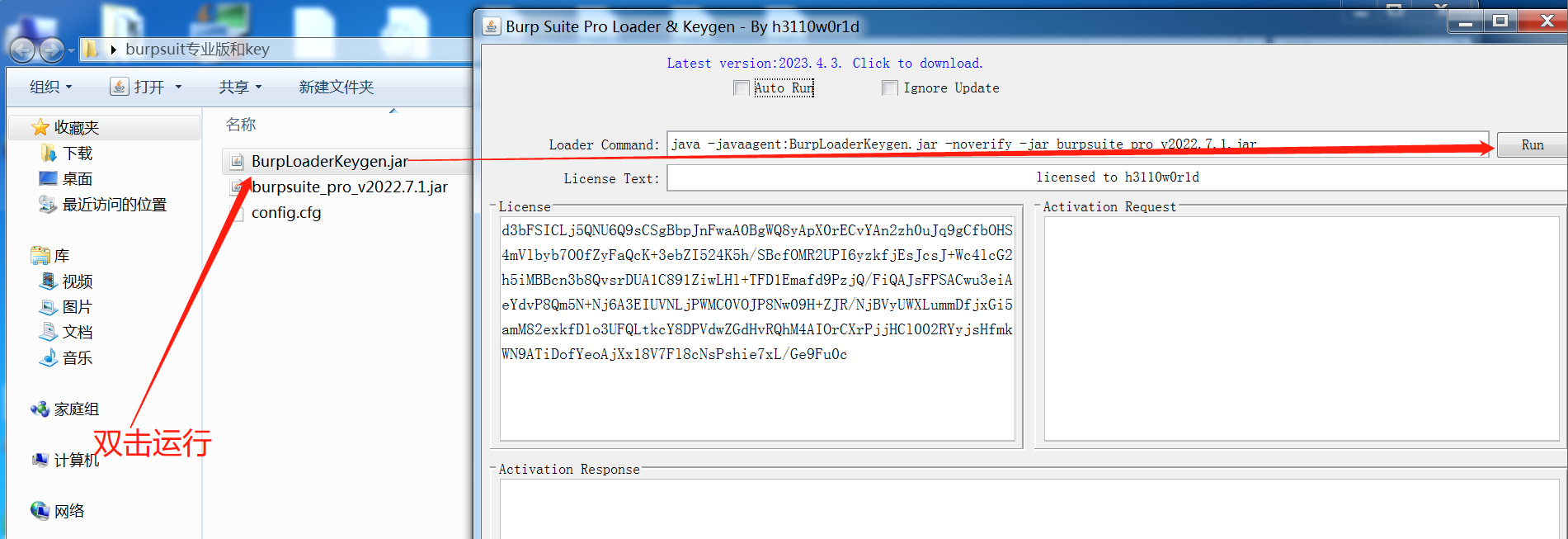

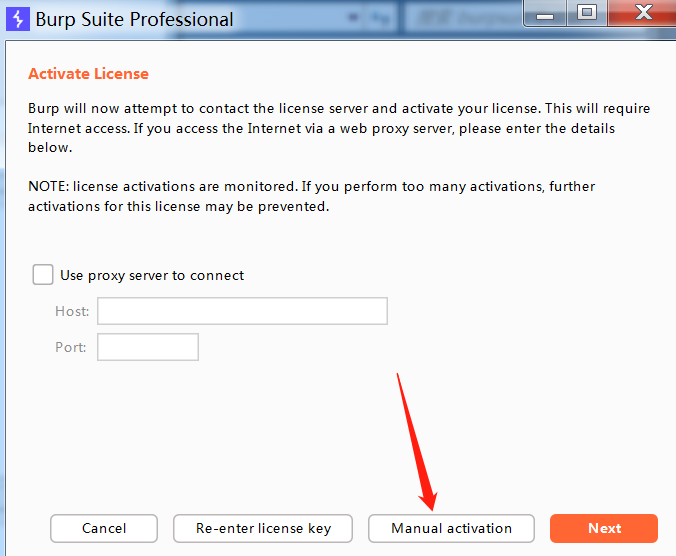

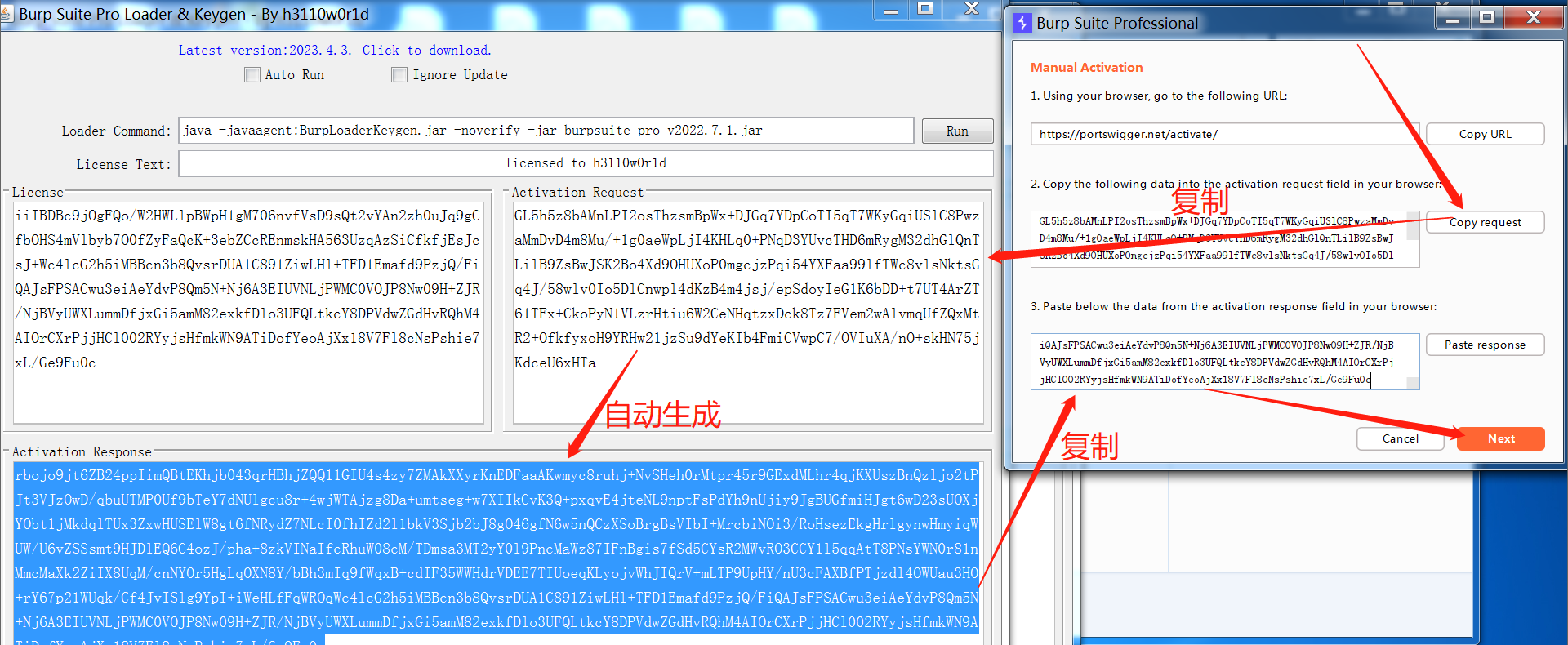

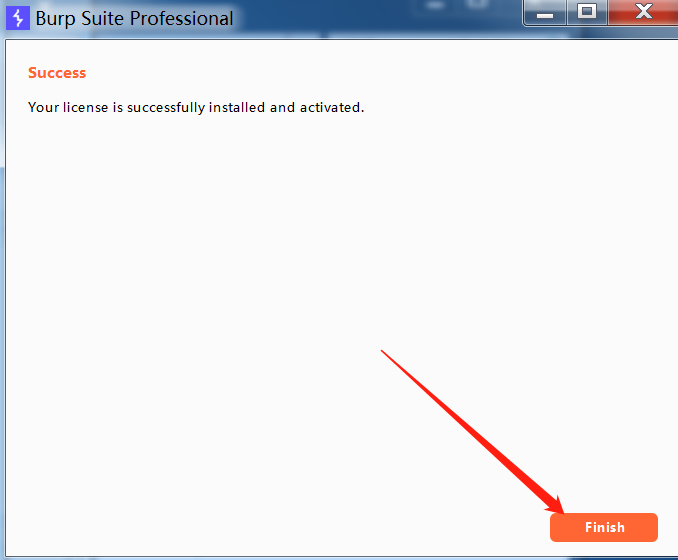

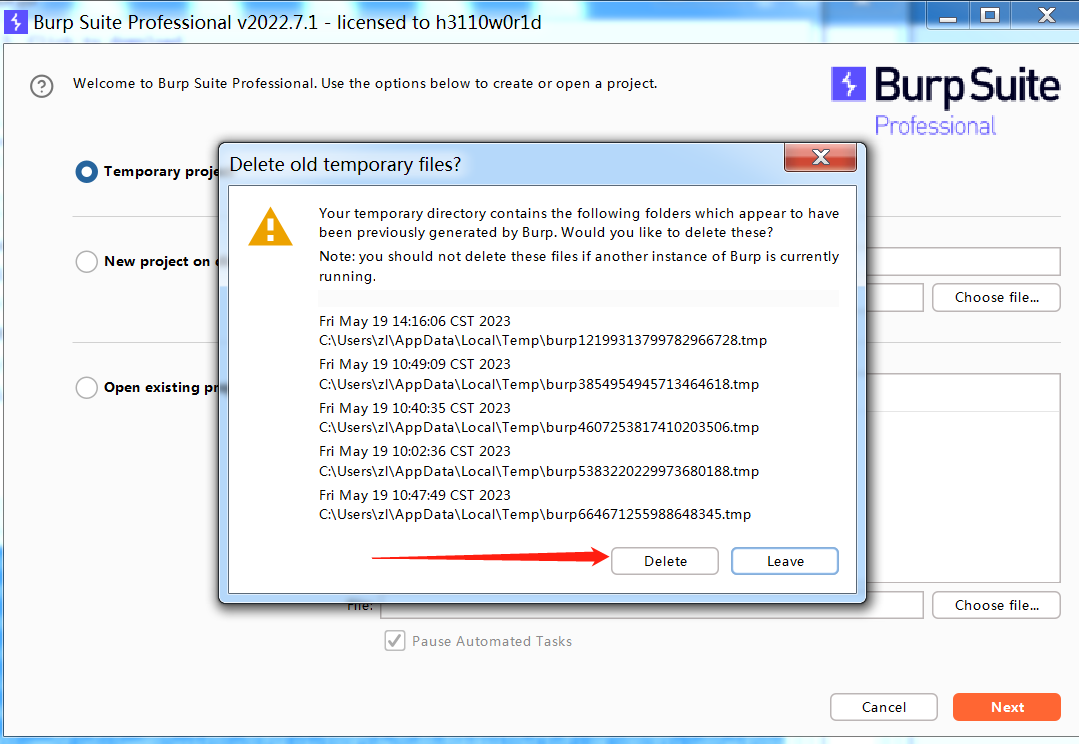

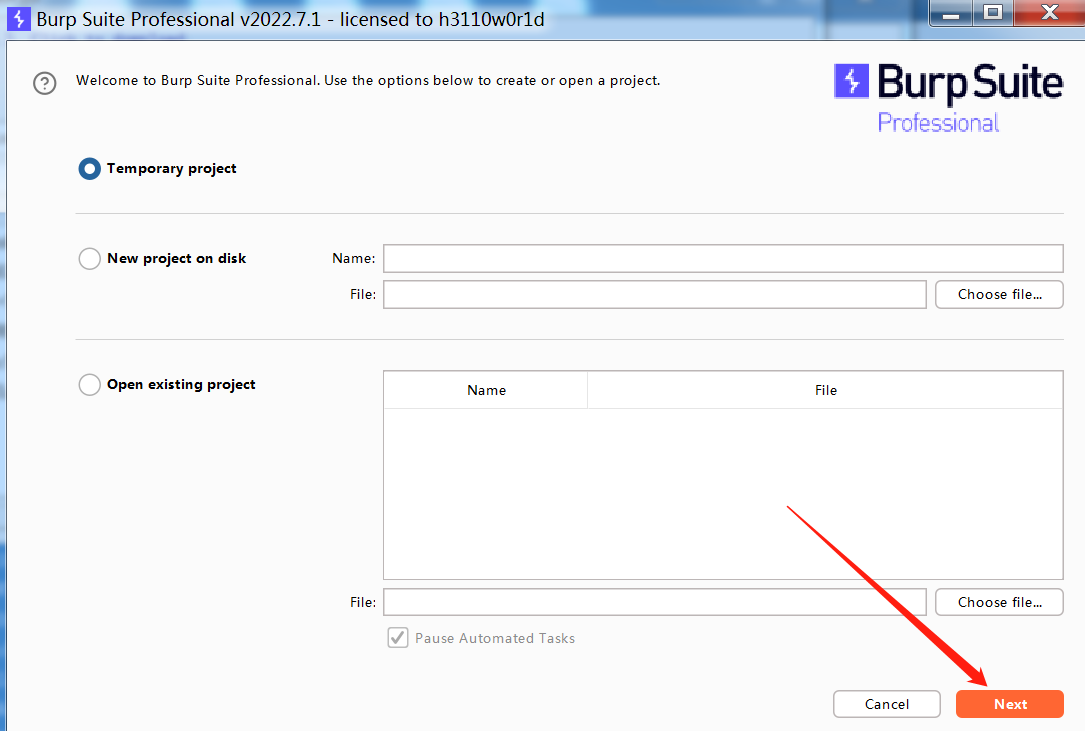

Burp安装:

2022.7安装包:https://cloud.189.cn/t/E3QBJv6R7vQ3 (访问码:0vkr)

下载之后解压:

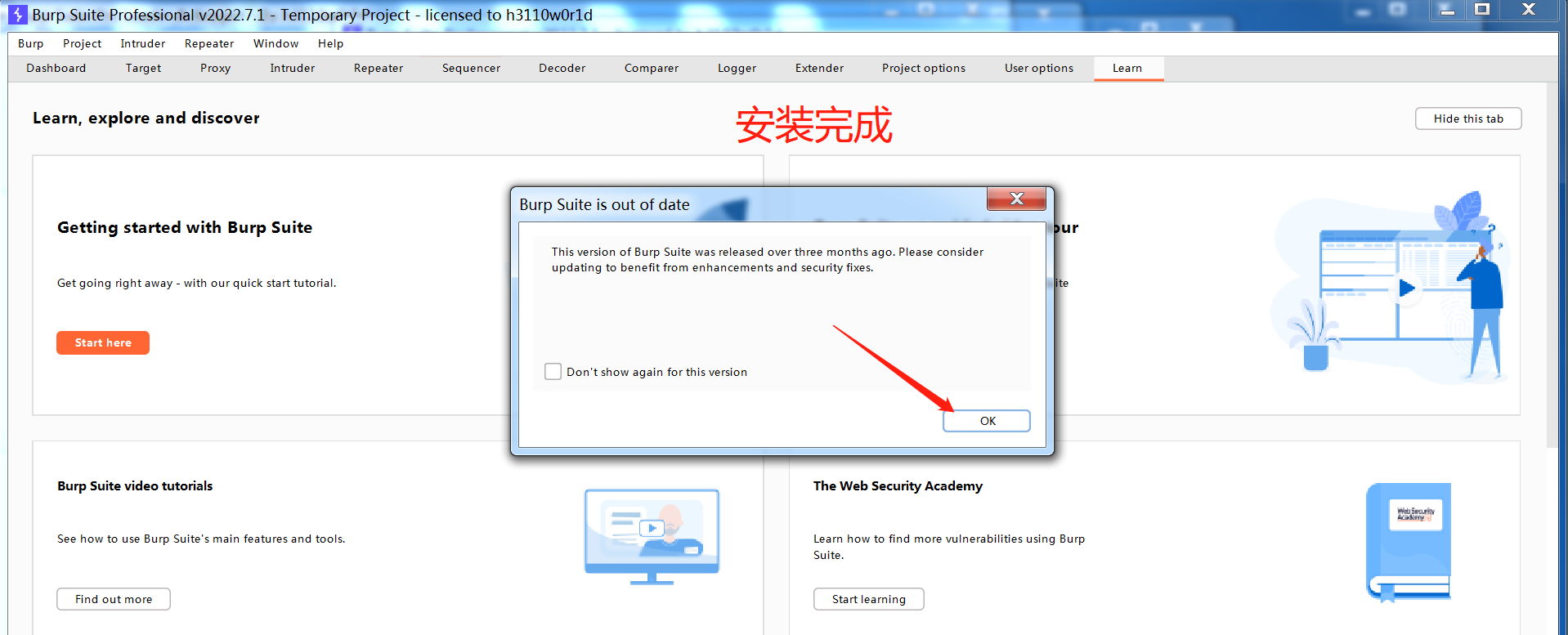

Burp Suite入门:

Burp Suite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务器端的返回信息等。Burp Suite主要拦截HTTP和HTTPS协议的流量,通过拦截,Burp Suite以中间人的方式对客户端的请求数据、服务端的返回信息做各种处理,以达到安全测试的目的

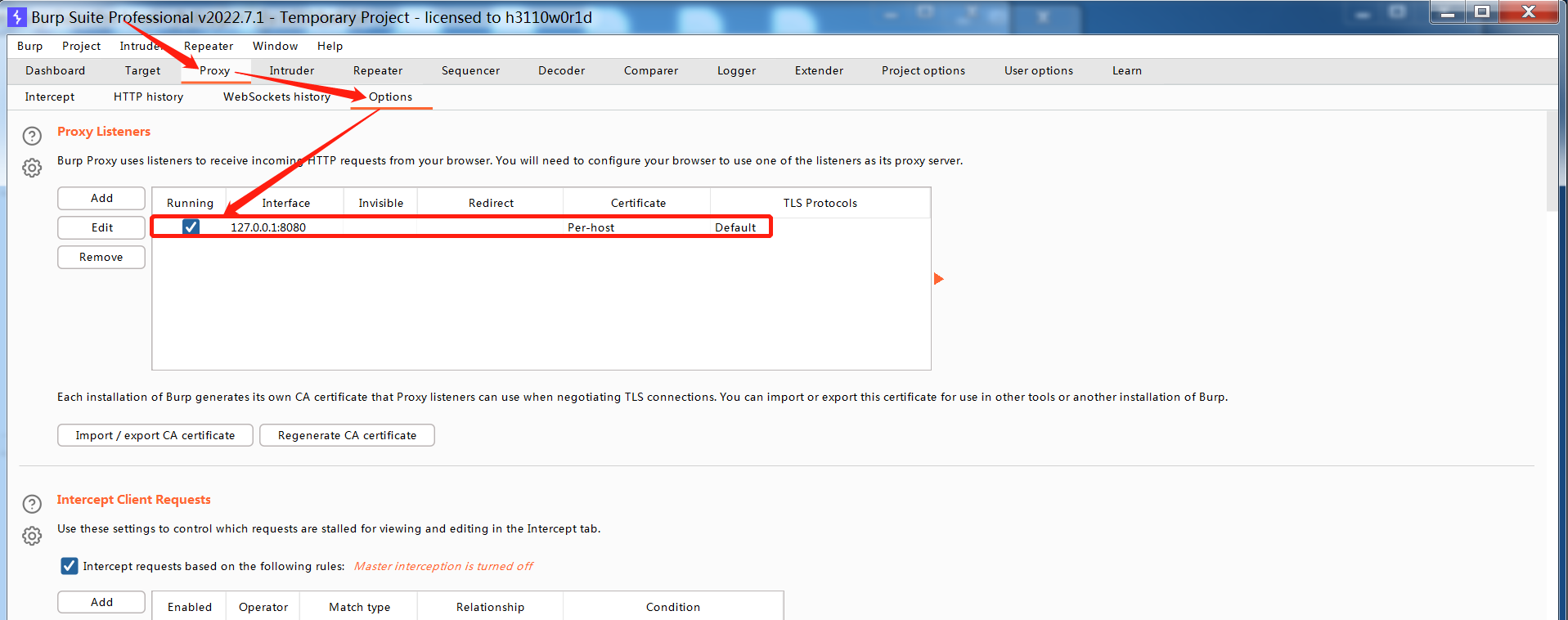

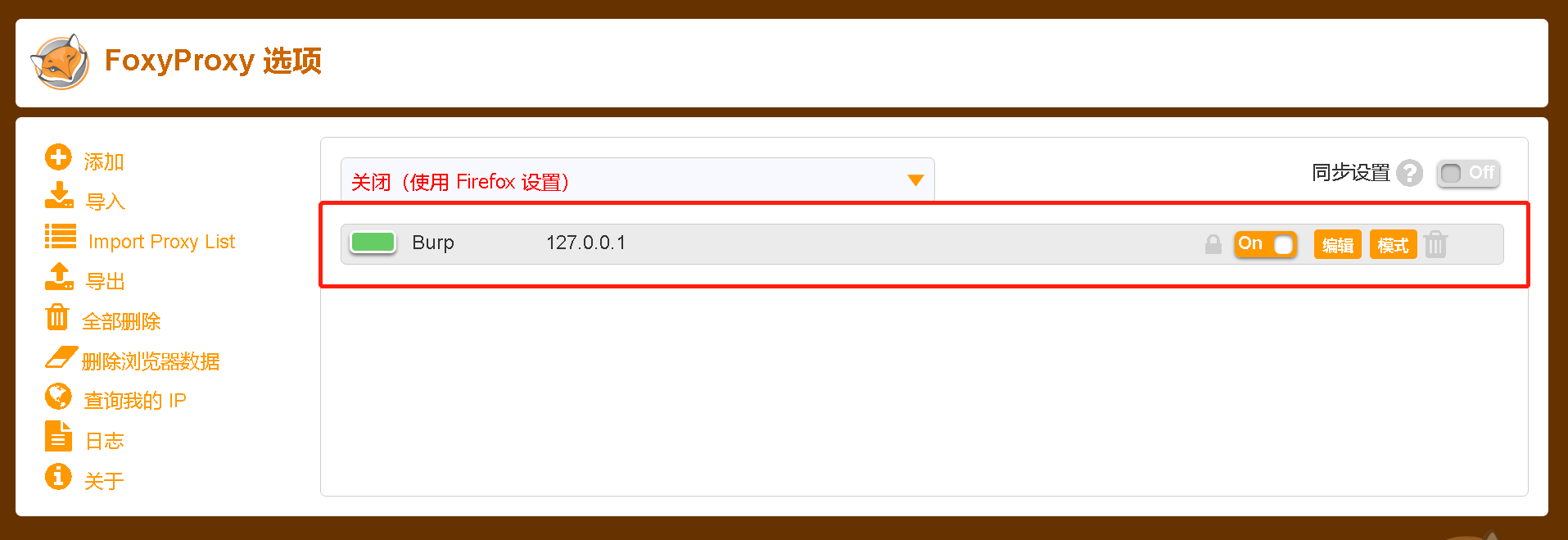

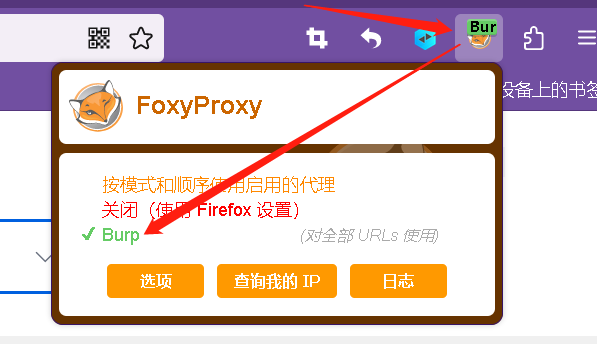

在日常工作中,最常用的web客户端就是web浏览器,可以通过设置代理信息,拦截web浏览器的流量,并对经过Burp Suite代理的流量数据进行处理。Burp Suite运行后,Burp Proxy默认本地代理端口为8080

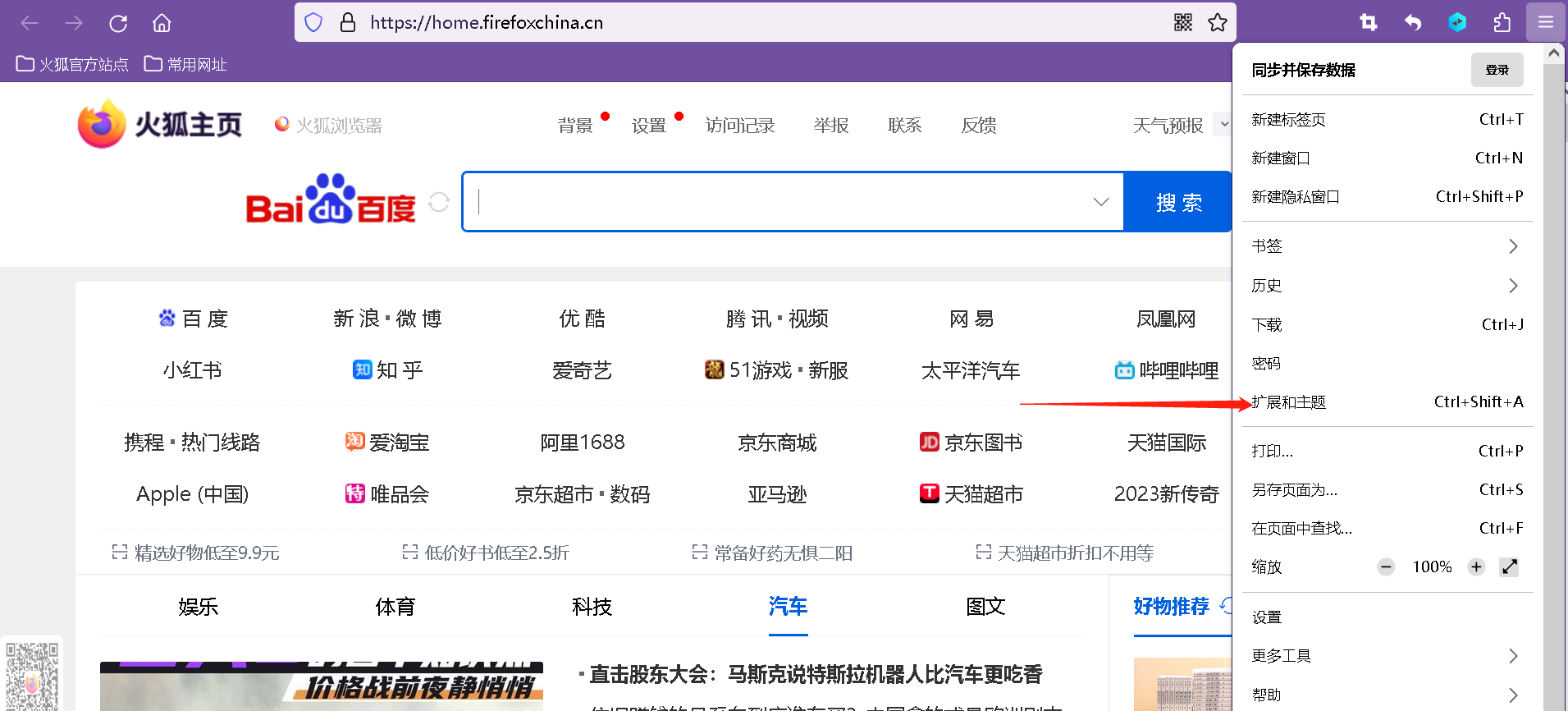

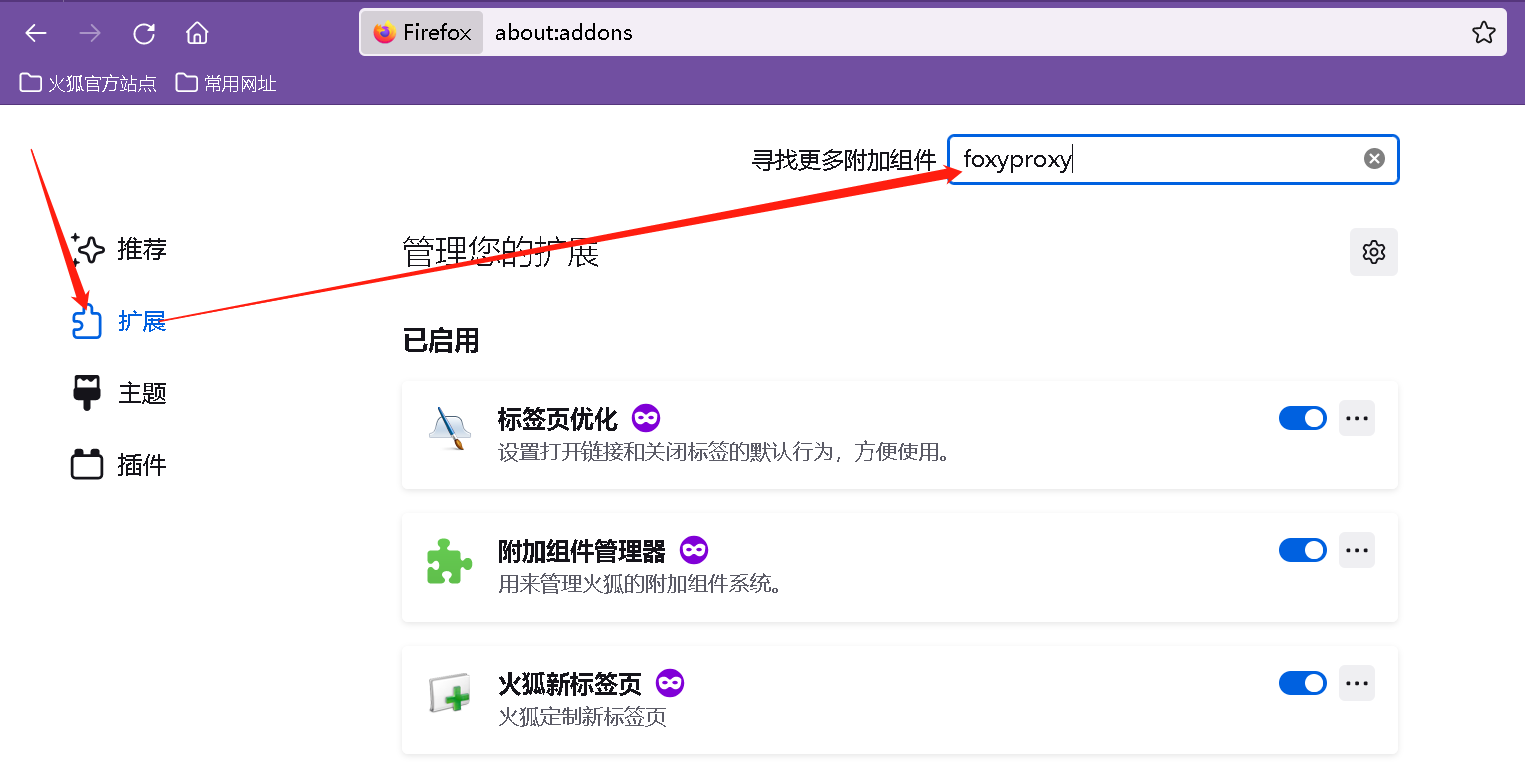

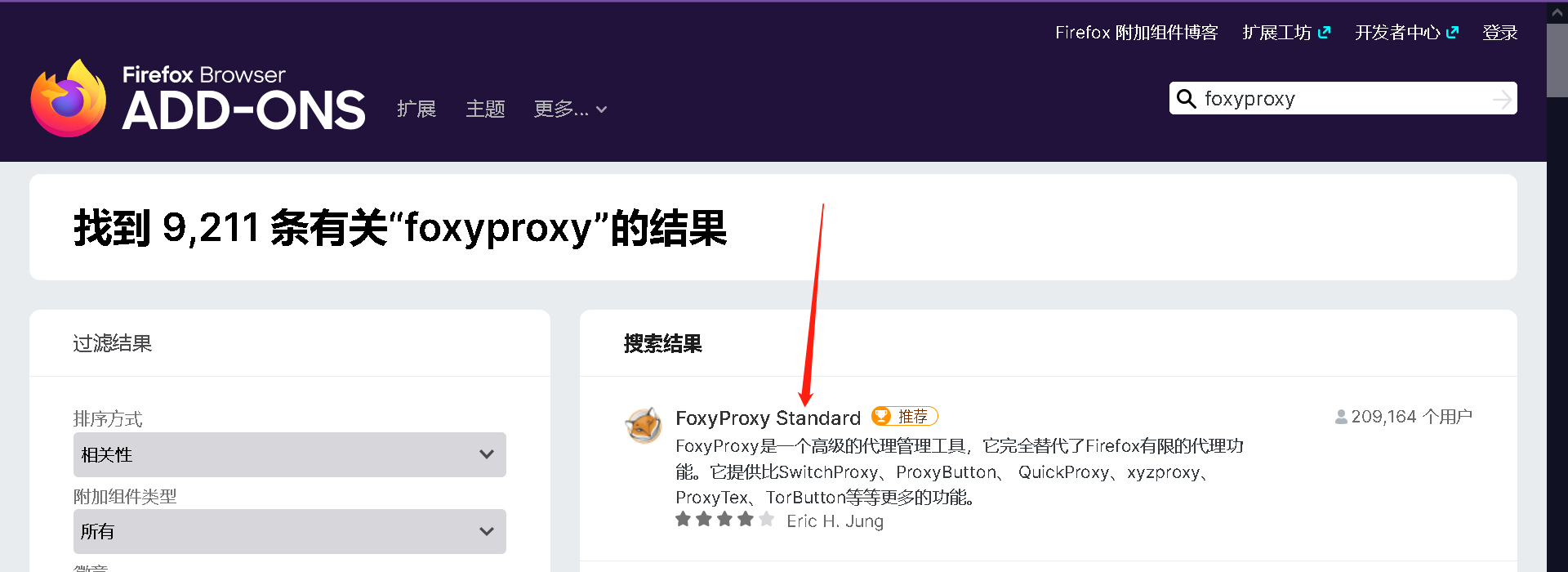

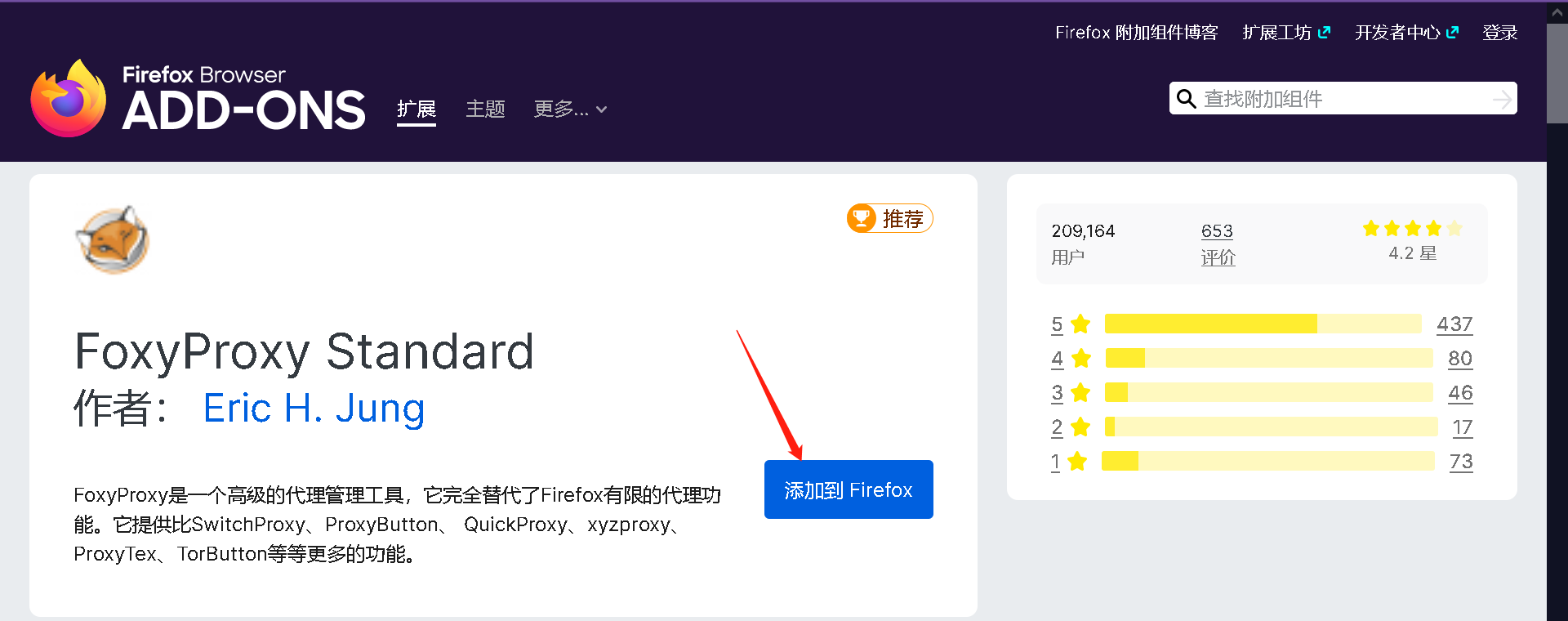

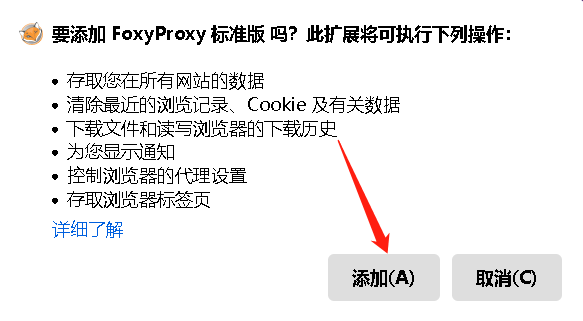

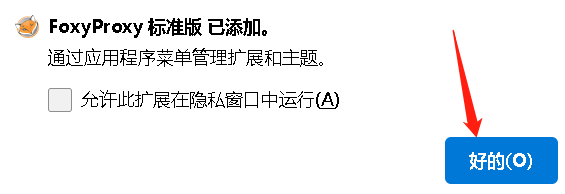

浏览器设置代理(火狐):

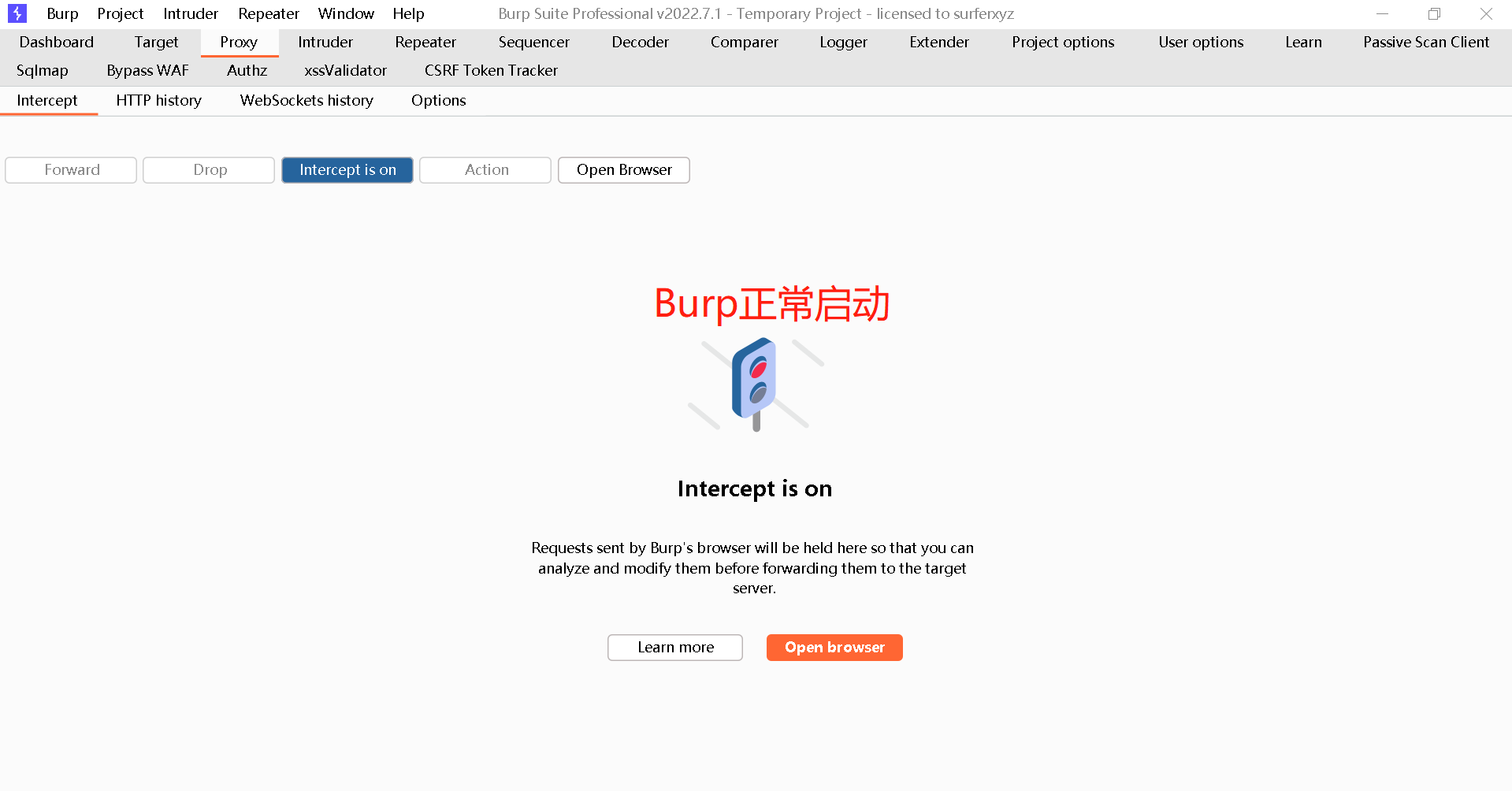

Proxy:

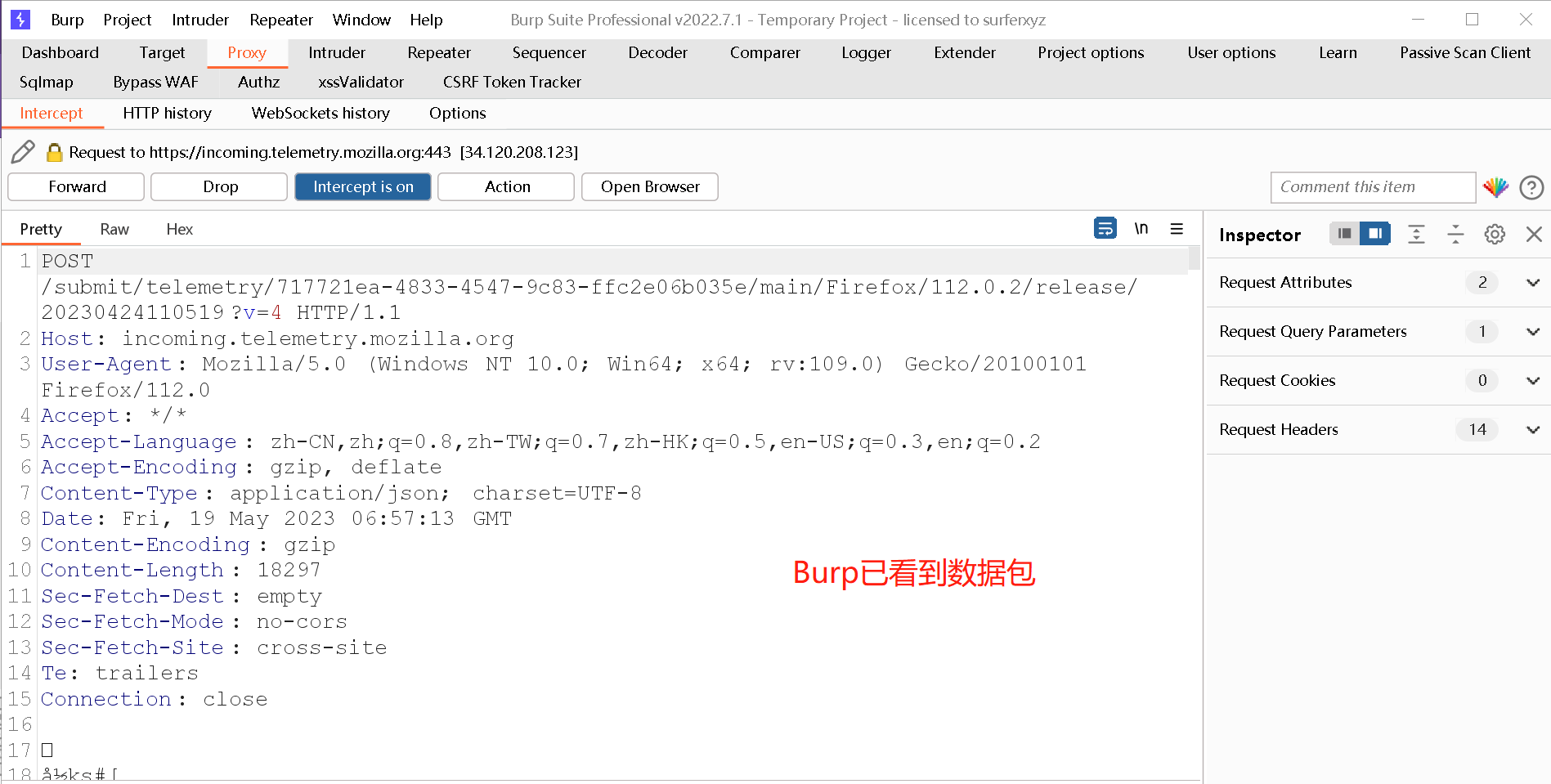

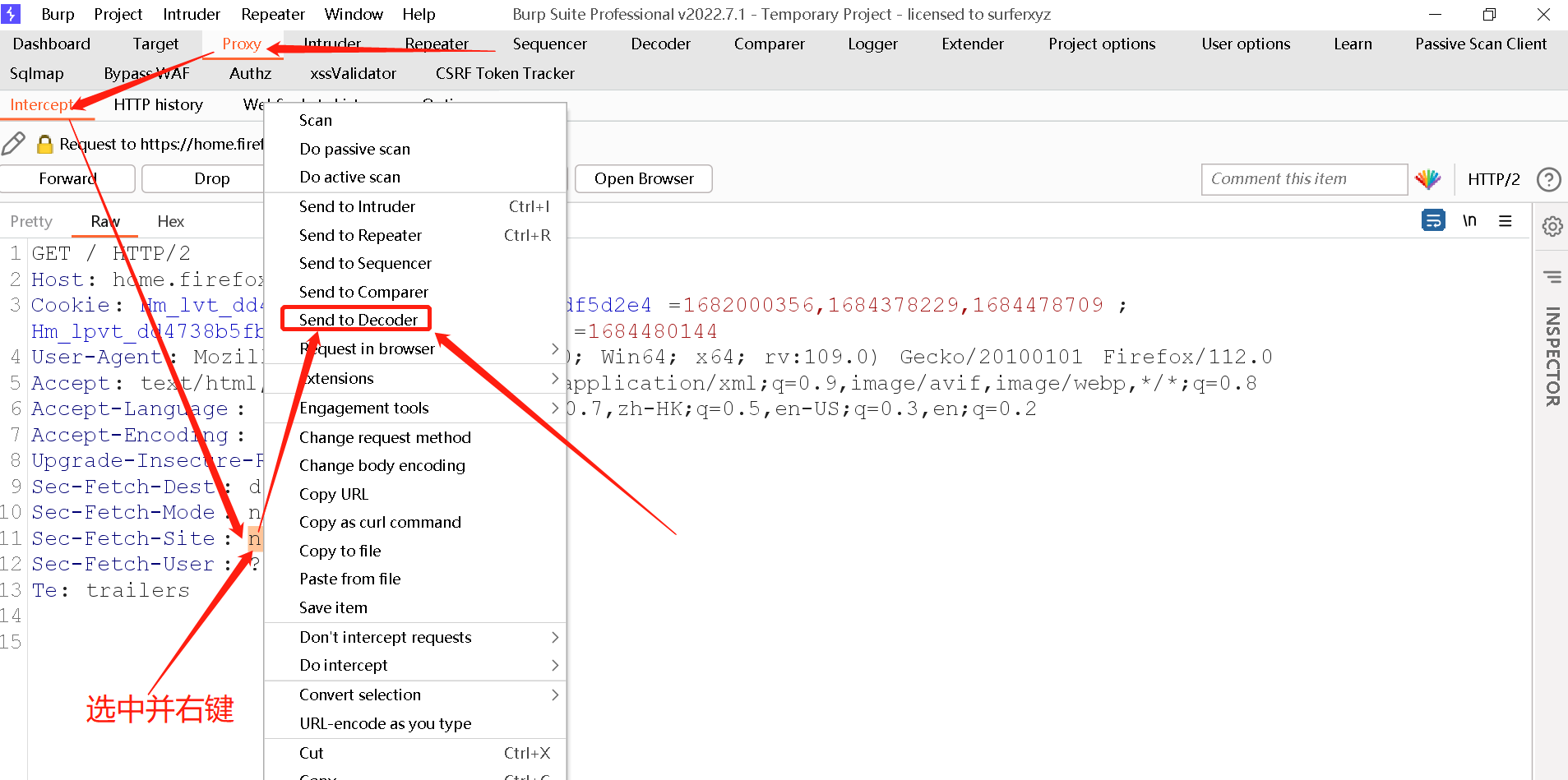

- Burp Proxy是利用Burp开展测试流程的核心,通过代理模式,可以让我们拦截、查看、修改所有在客户端与服务端之间的数据

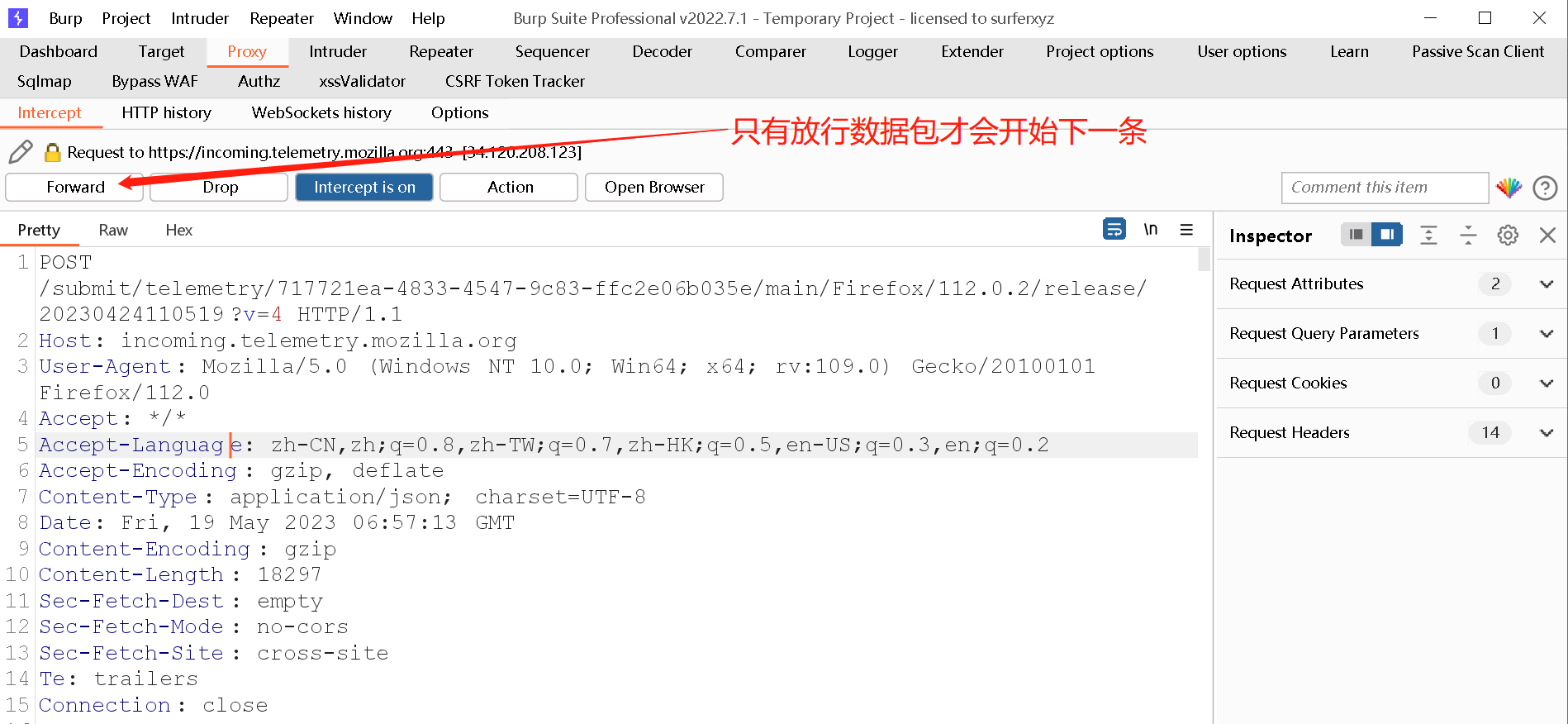

- Burp Proxy的拦截功能主要由Intercept选项卡中的Forward、Drop、Interception is on/off和Action构成

- Foreard:表示将拦截的数据包或修改后的数据包发送至服务器端

- Drop:表示丢弃当前拦截的数据包

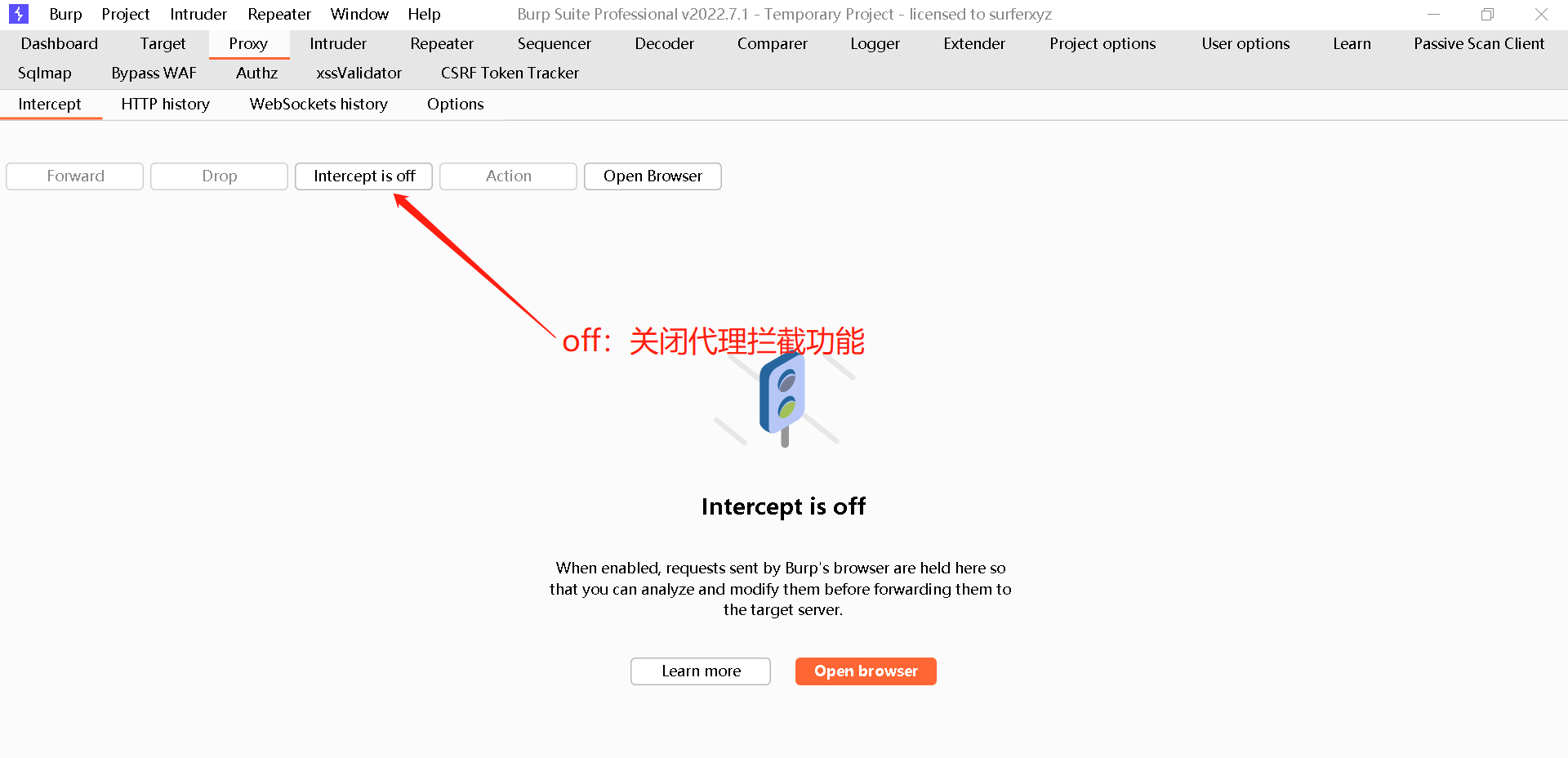

- Interception is on:表示开启拦截功能,单击后变为Interception is off,表示关闭拦截功能

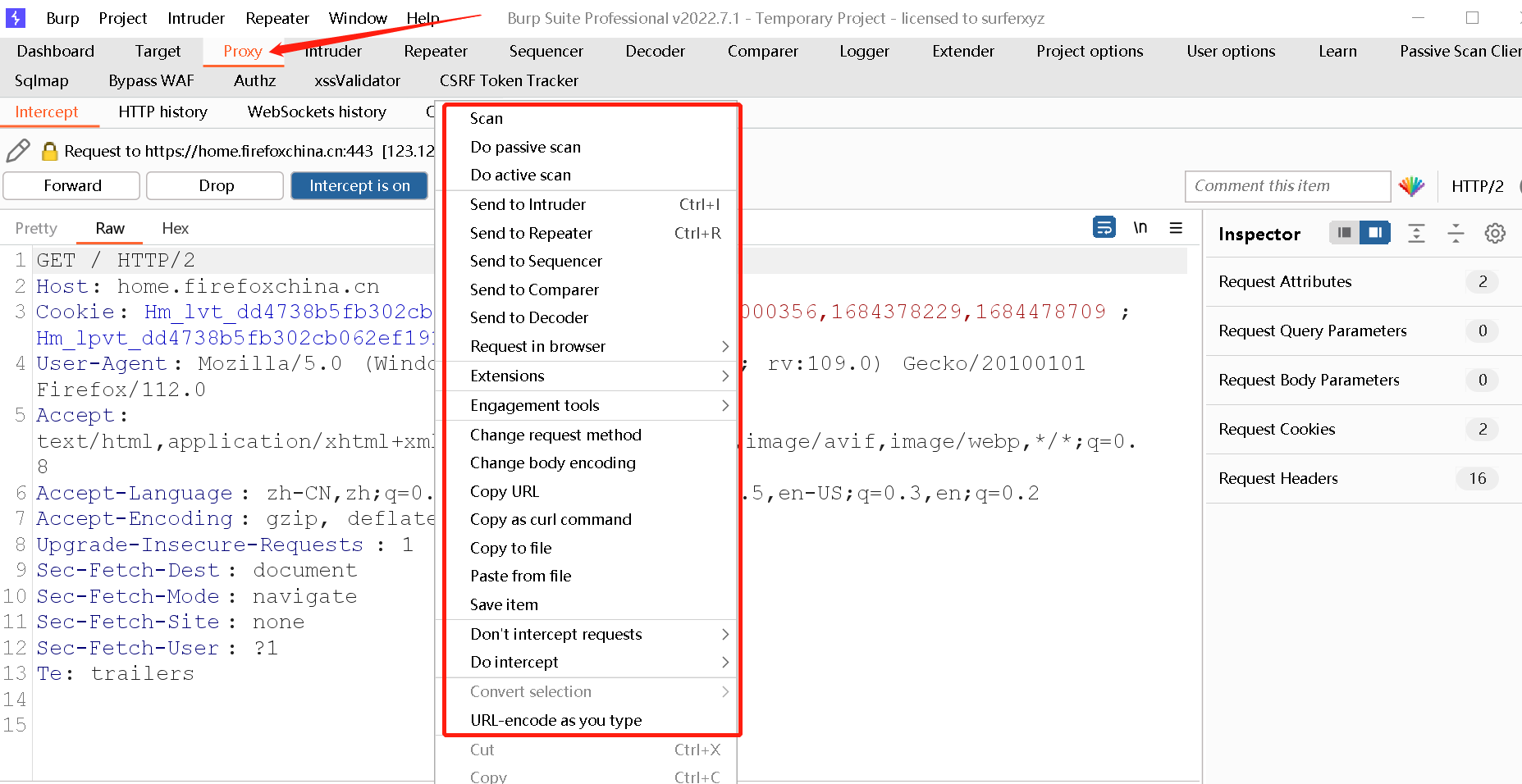

- 单击Action按钮:可以将数据包进一步发送到Spider、Scanner、Repeater、Intruder等功能组件做进一步的测试,同时也包含改变数据包请求方式及其body的编码等功能

- 抓包流程:浏览器输入内容–>流量经过Burp–>点击Forward/Drop

- 点击Forward:数据继续传输

- Drop:本次通过的数据将丢失,不再继续处理

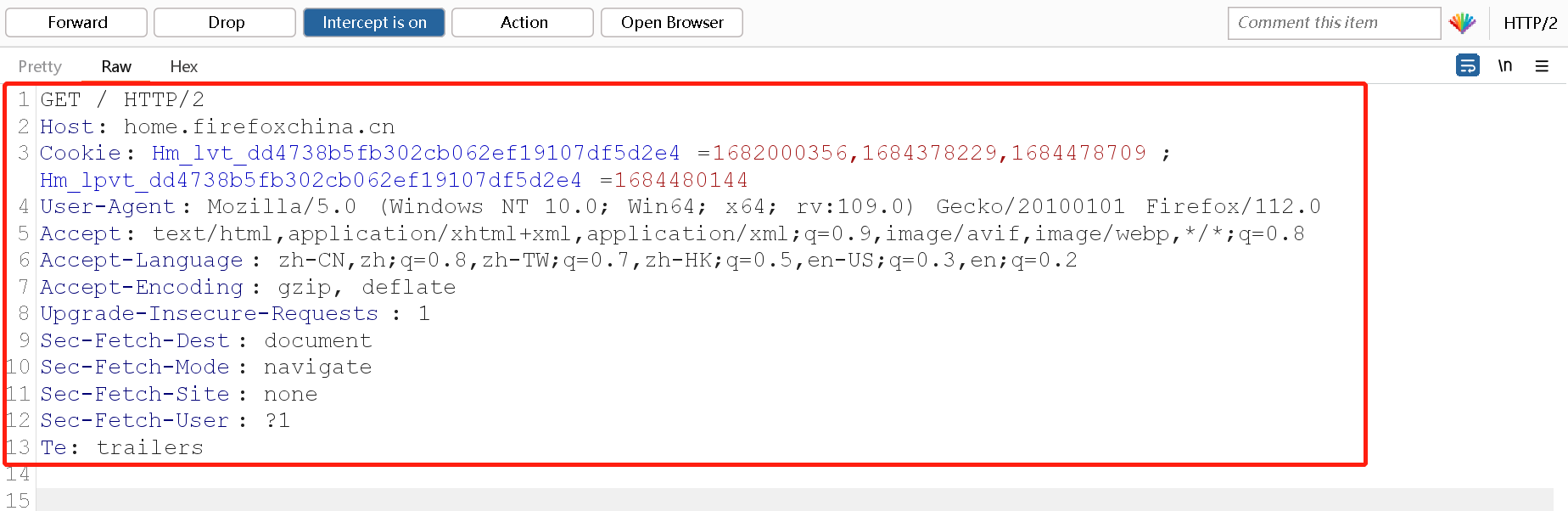

- 当Burp Suite拦截的客户端和服务器交互之后,可以在Burp Suite的消息分析选项中查看这次请求的实体内容、消息头、请求参数等信息。Burp有四种消息类型显示数据包:

- Raw:主要显示Web请求的raw格式,以纯文本的形式显示数据包,包含请求地址、HTTP协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等,可以通过手动修改这些信息,对服务器端进行渗透测试

- Params:主要显示客户端请求的参数信息,包括GET或者POST请求的参数、cookie参数。可以通过修改这些请求参数完成对服务器端的渗透测试(此版本没有)

- Headers:显示的是数据包中的头信息,以名称、值的形式显示数据包(此版本没有)

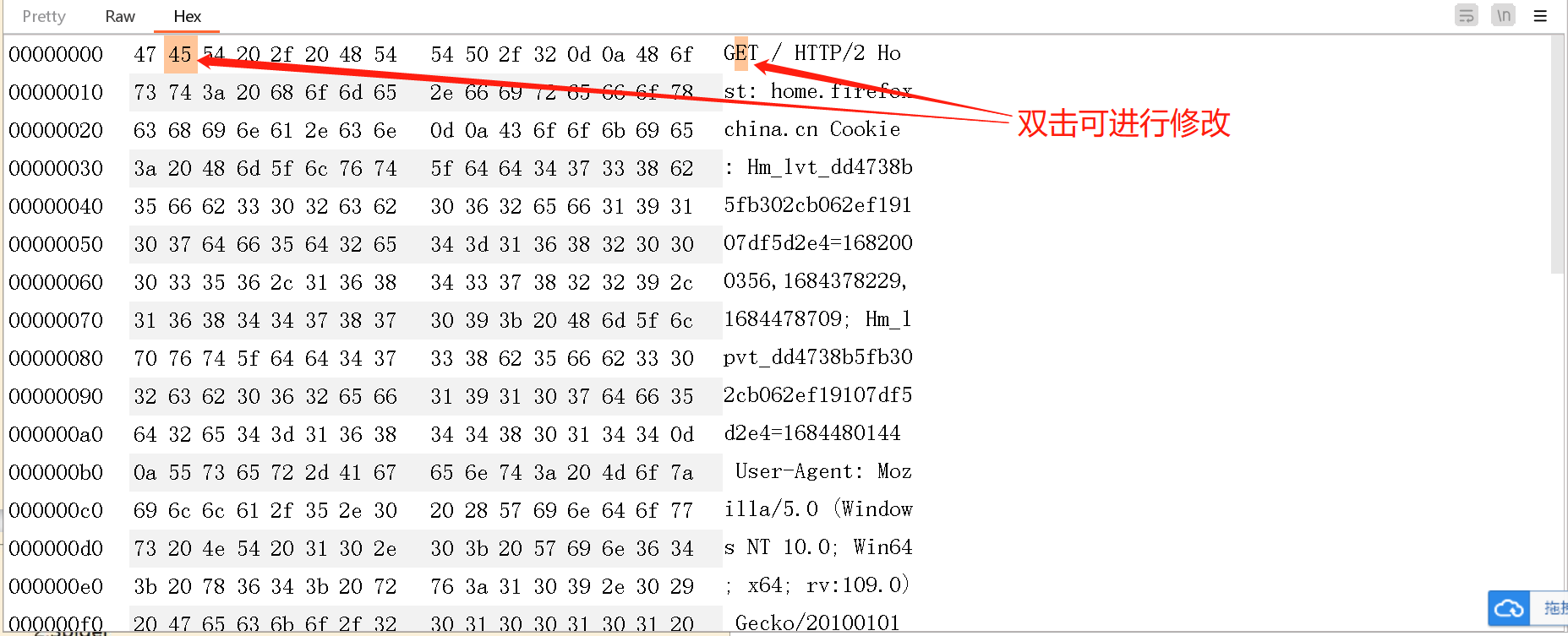

- Hex:对应的是Raw中信息的二进制内容,可以通过Hex编辑器对请求的内容进行修改,在进行00截断的时候非常好用

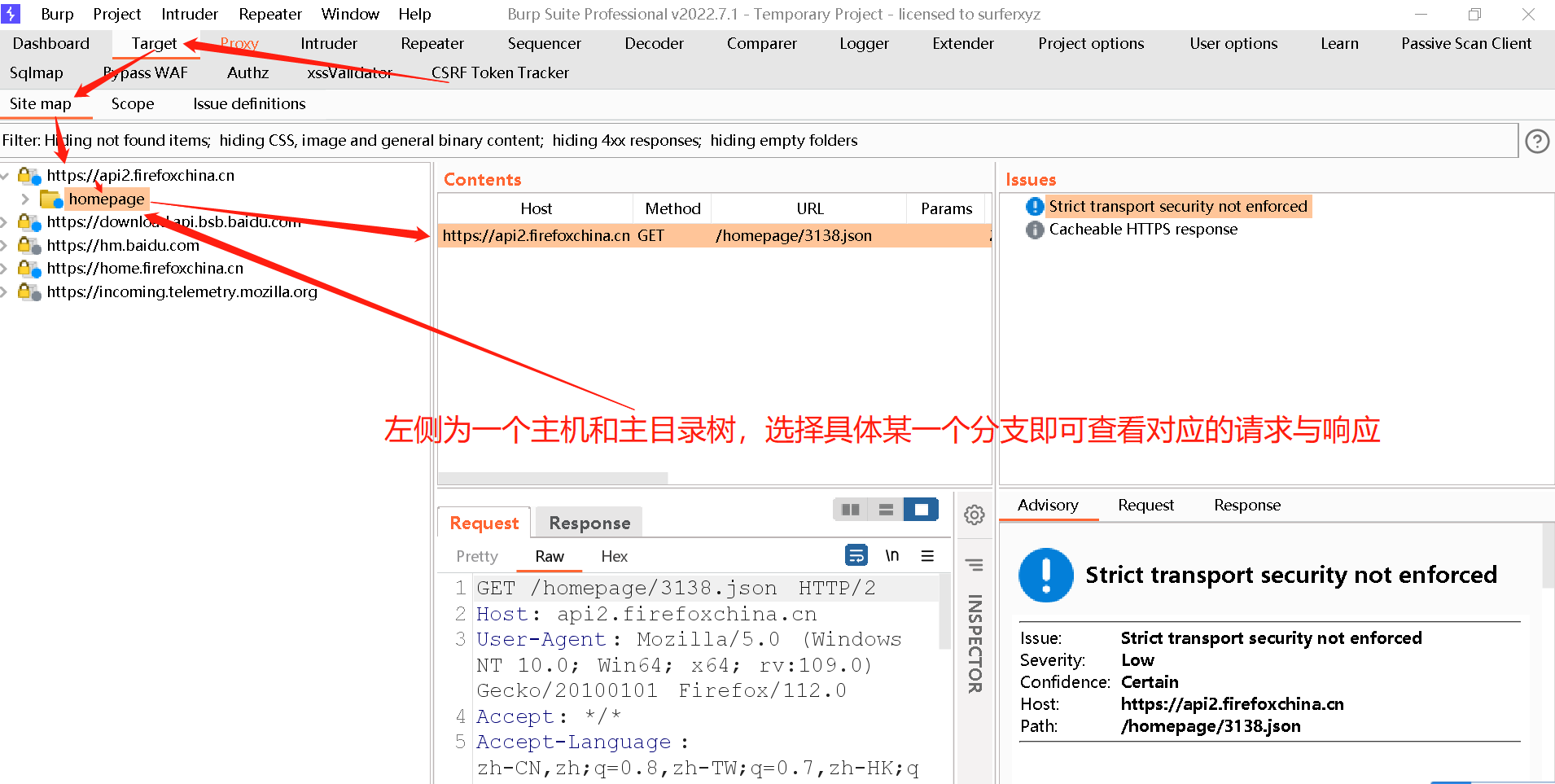

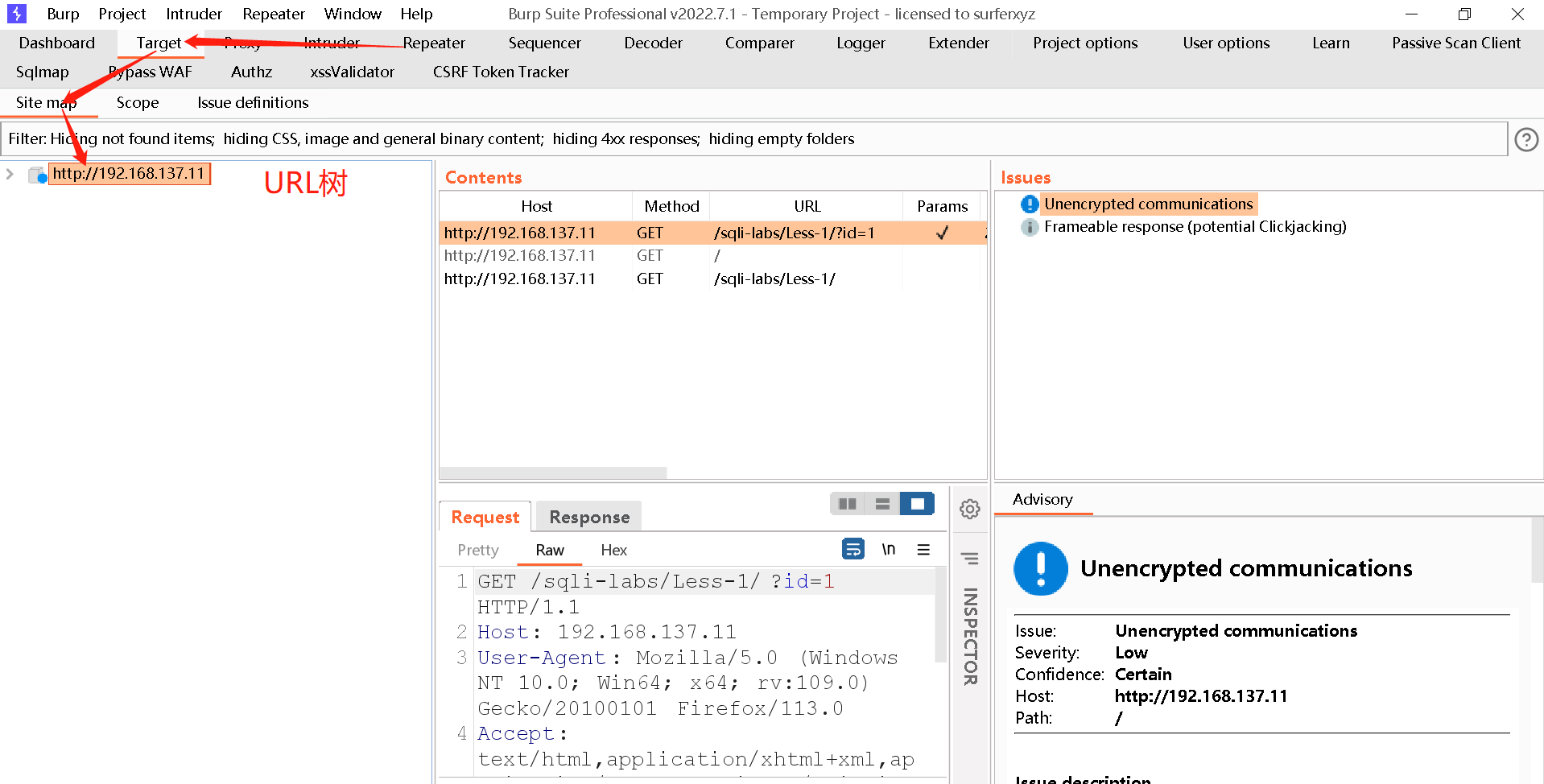

Spider(此版本为Target):

- Spider的蜘蛛爬行功能可以帮助我们了解系统的结构,其中Spider爬取到的内容将在Target中展示

左侧为一个主机和主目录树,选择具体某一个分支即可查看对应的请求与响应

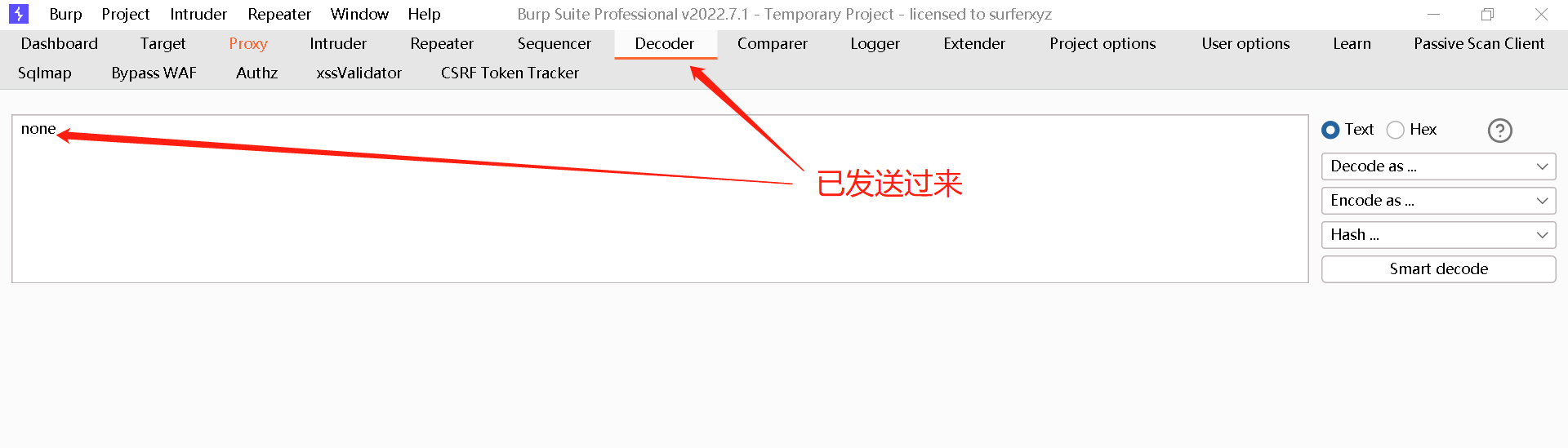

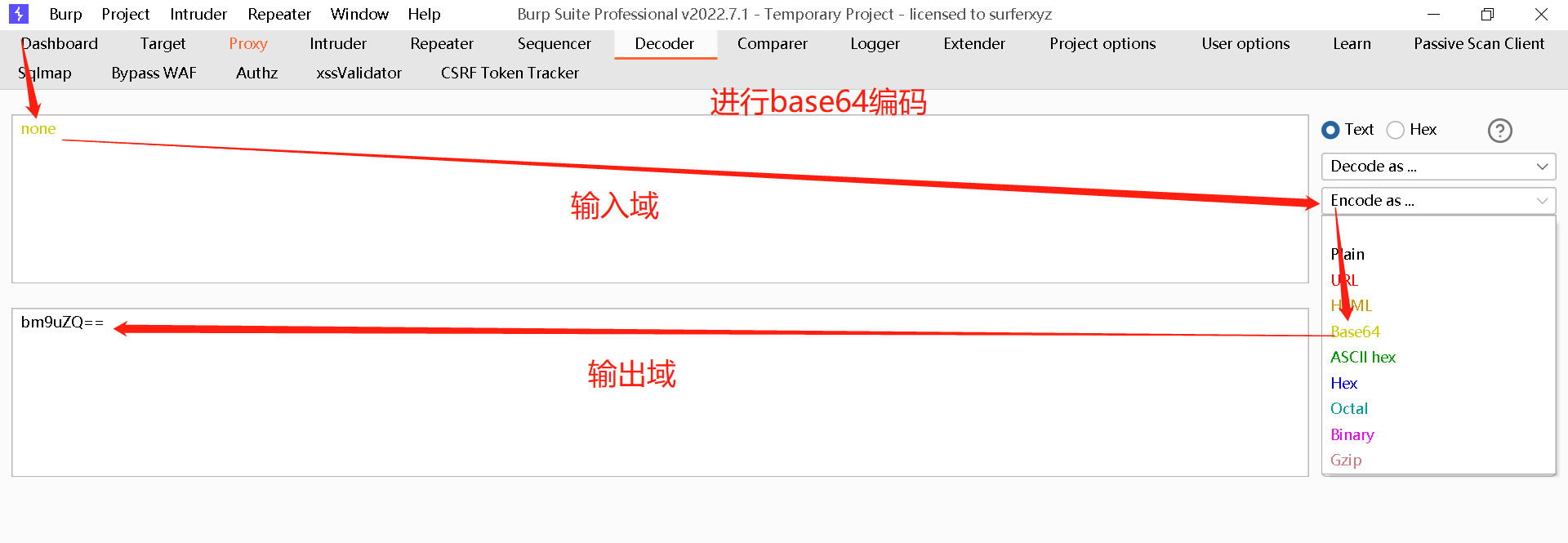

Decoder:

- Decode的功能很简单,就是Burp自带的编码解码以及散列转换的工具,能对原始数据进行各种编码格式和散列的转换

- 输入域:显示的是需要编码/解码的原始数据,可直接填写或粘贴,也可以通过Burp的"Send to Decoder"选项发送过来

- 输出域:显示的是对输入域中原始数据进行编码/解码的结果

- 编码选项由三个部分构成:

- Decode as(解码选项):

- Encode as(编码选项):

- URL

- HTML

- Base64

- ASCII

- 十六进制

- 八进制

- 二进制

- GZIP

- Hash(散列):只列举一部分

- SHA

- SHA-224

- SHA-256

- SHA-384

- SHA-512

- MD2

- MD5

- 对同一数据,可以在Decode界面进行多次编码、解码的转换

Burp Suite进阶:

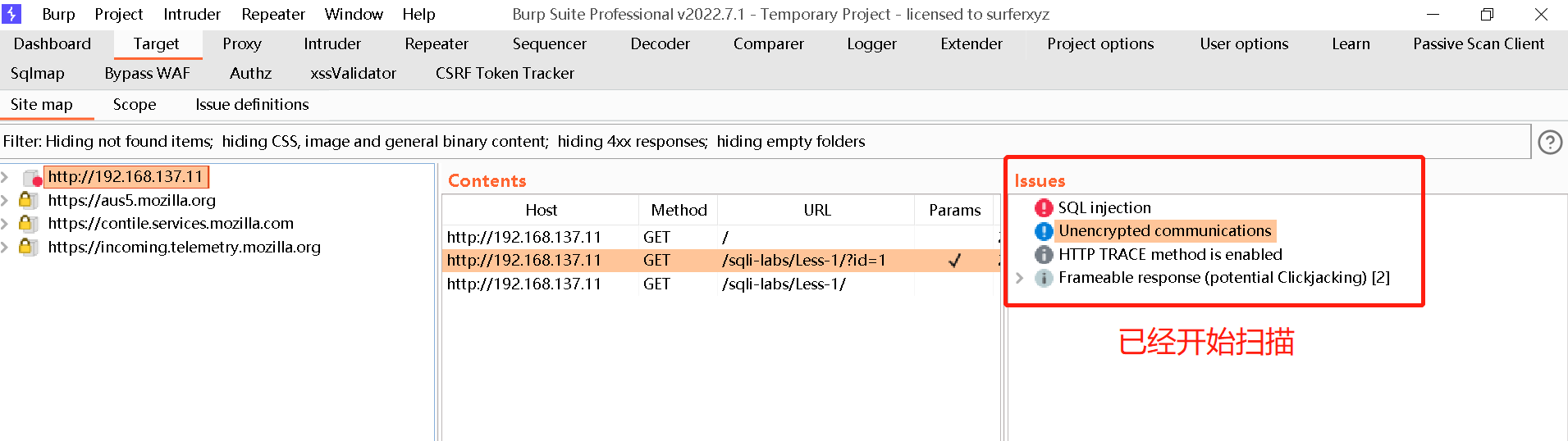

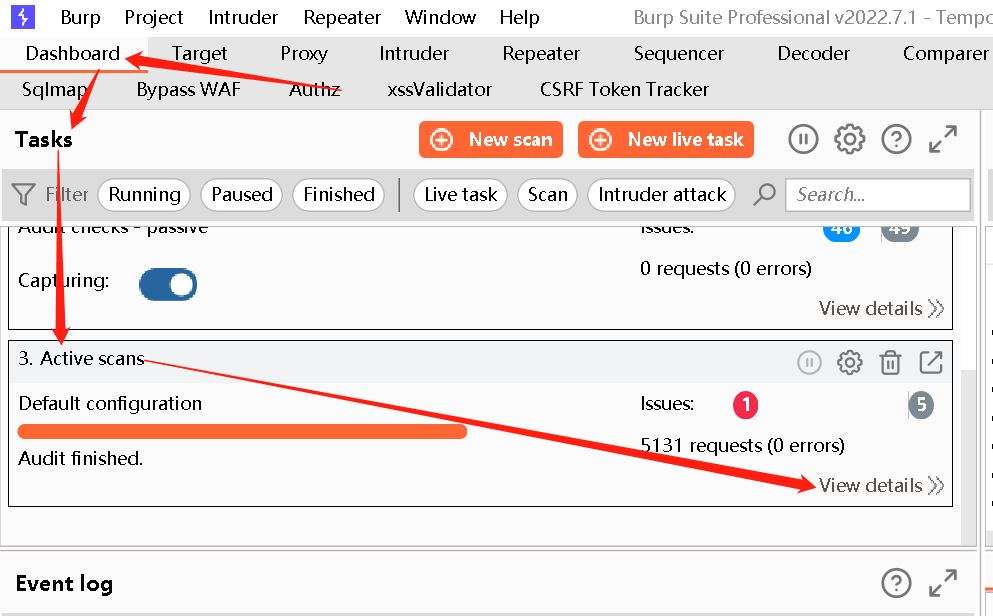

Scanner:

- 主要用于自动检测web系统的各种漏洞

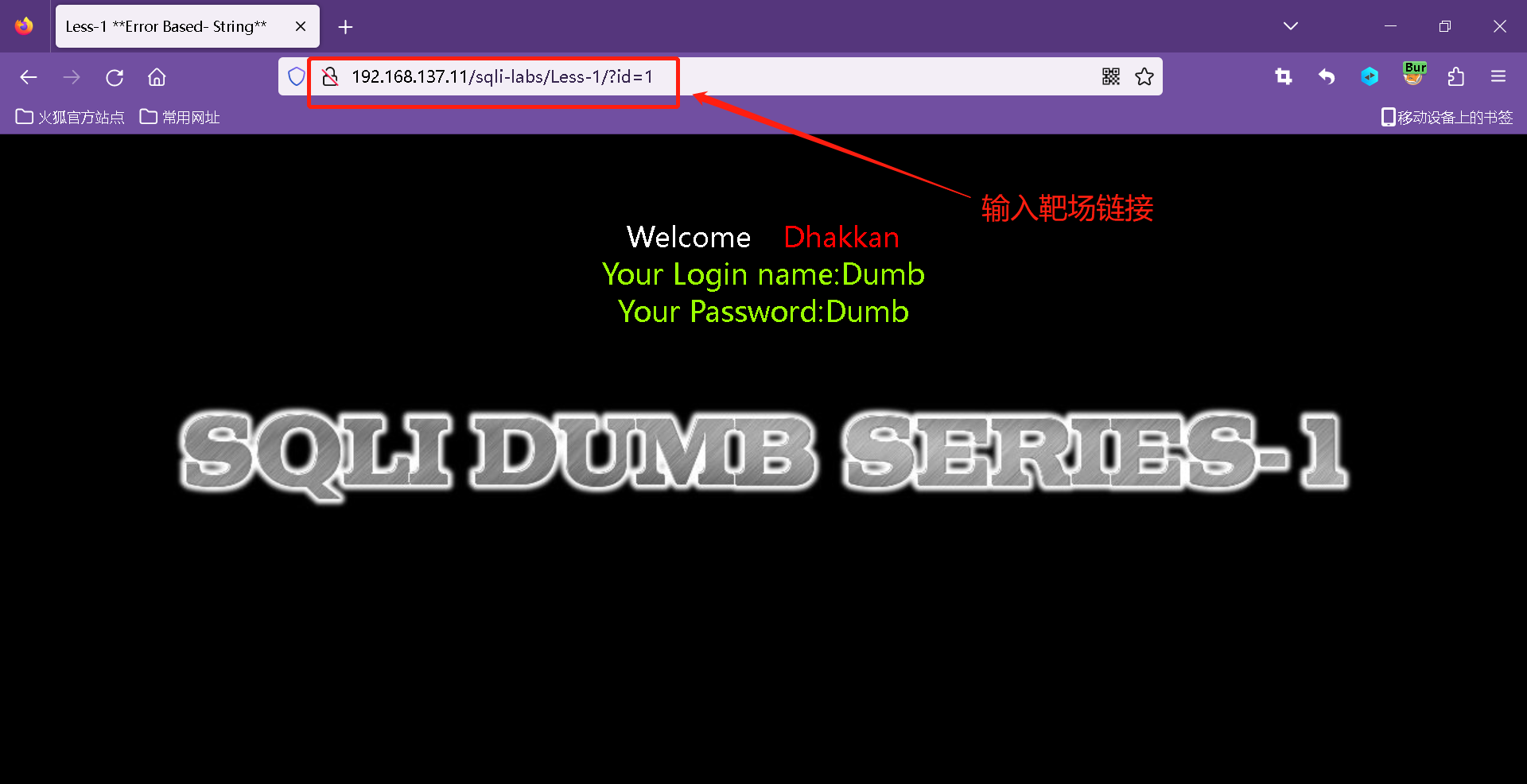

- 1.确认Burp Suite正常启动并完成浏览器代理的配置

- 2.进入Burp Proxy,关闭代理拦截功能,快速浏览需要扫描的域或URL模块,此时在默认情况下,Burp Scanner会扫描通过代理服务的请求,并对请求的消息进行分析来辨别是否存在系统漏洞

- 3.打开Burp Target时,也会在站点地图中显示请求的URL树

- 4.网站测试:

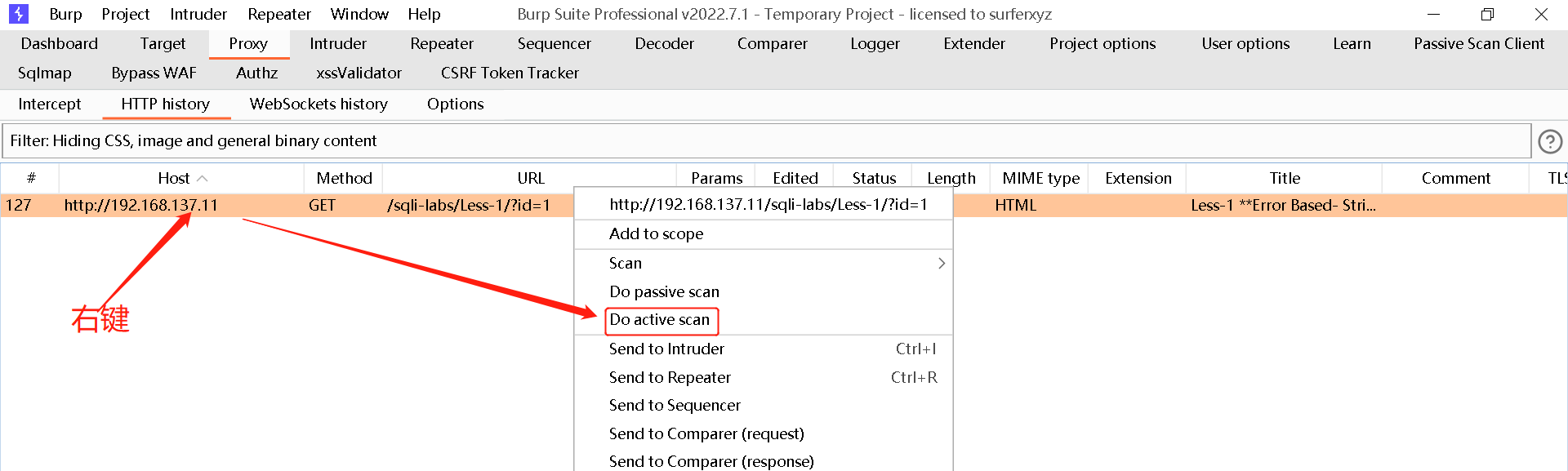

- 选择Burp Target的站点地图选项下的链接,在其链接URL右击选择"Actively scan this host",此时会弹出过滤设置,保持默认选项即可扫描整个域

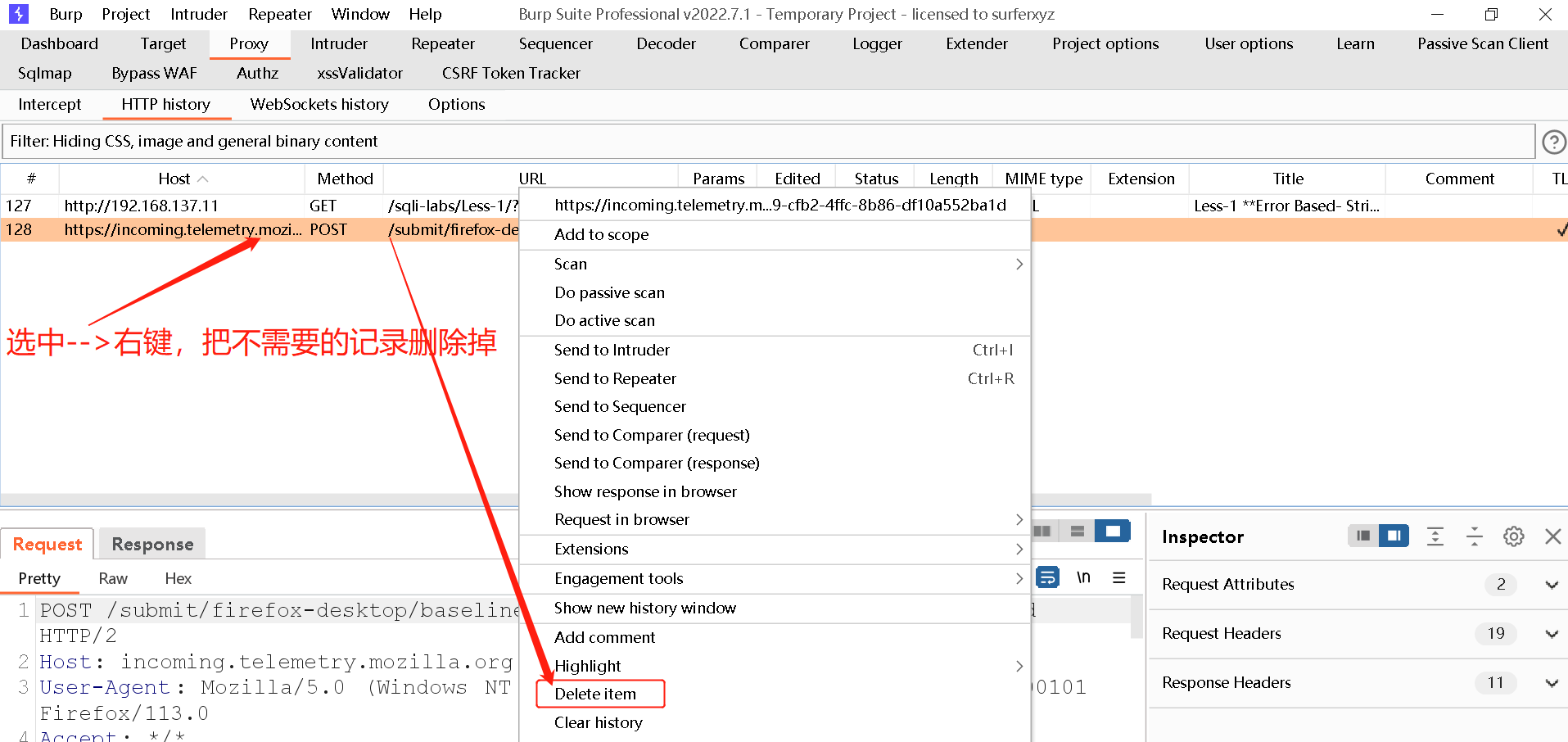

- 也可以在Proxy下的HTTP history中,选择某个节点上的链接URL并右击选择"Do an active scam"进行扫描

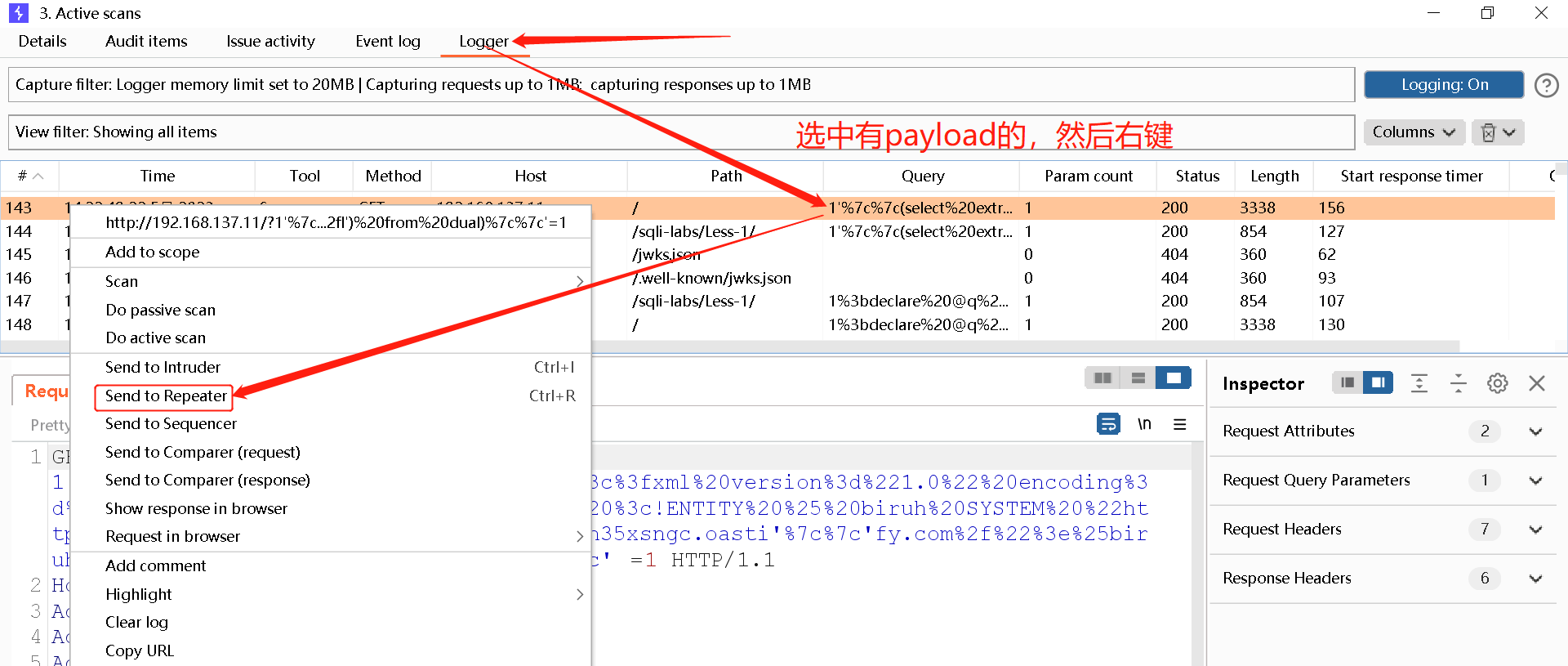

- 此时,Burp Scanner开始扫描,在Scanner界面下双击即可看到扫描结果

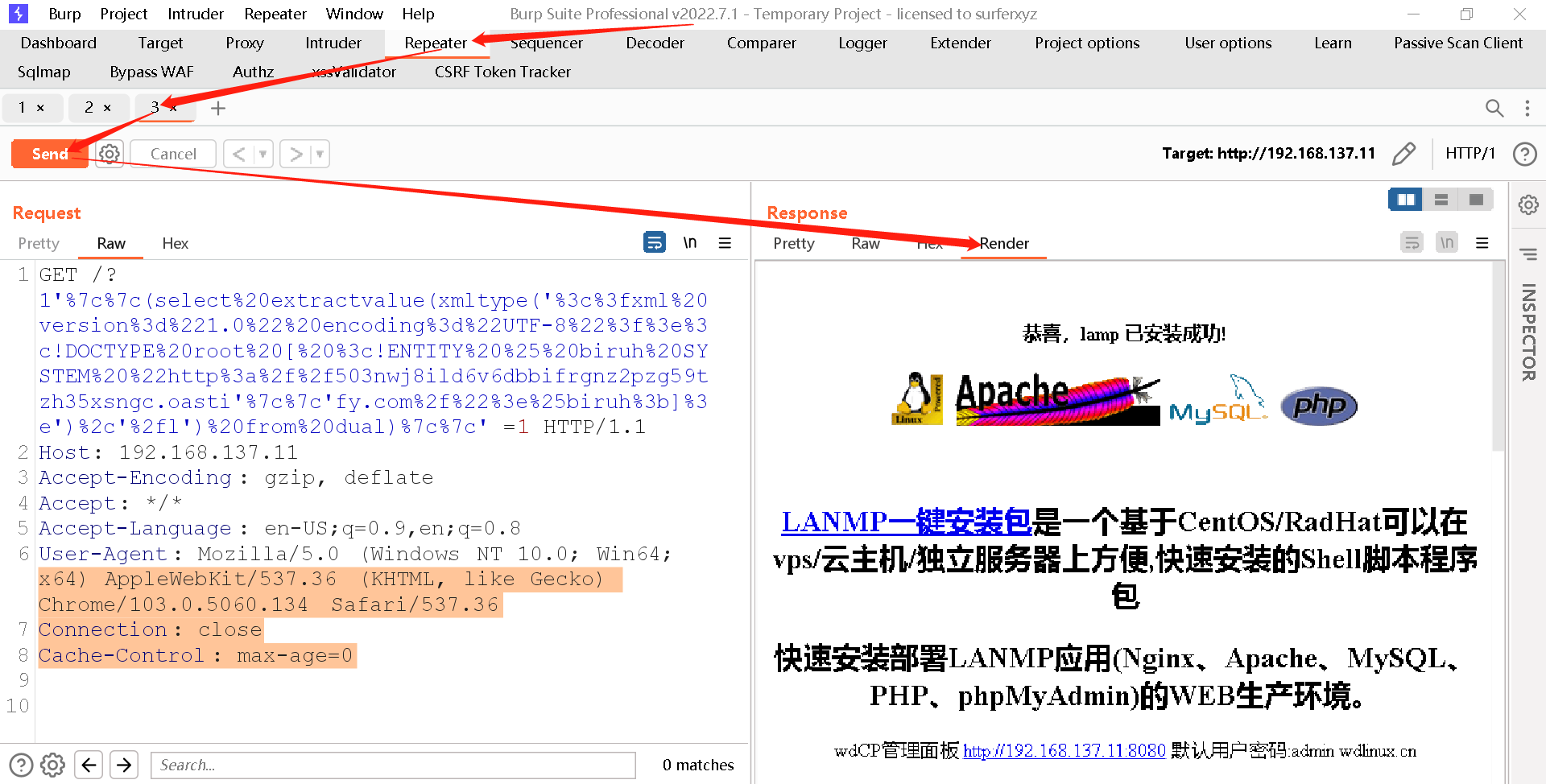

- 可以在扫描结果中选中需要进行分析的部分,然后将其发送到repeater模块中进行模拟提交分析和验证

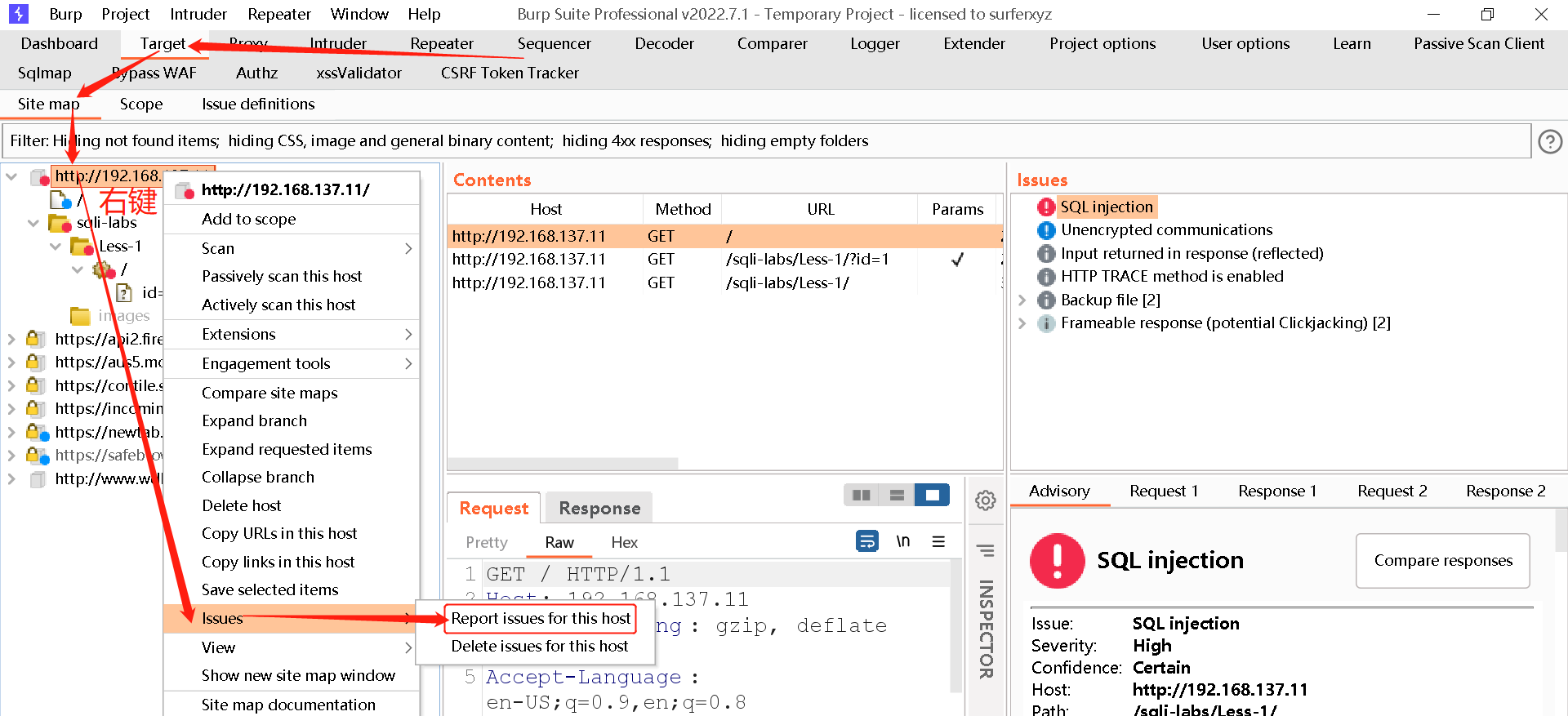

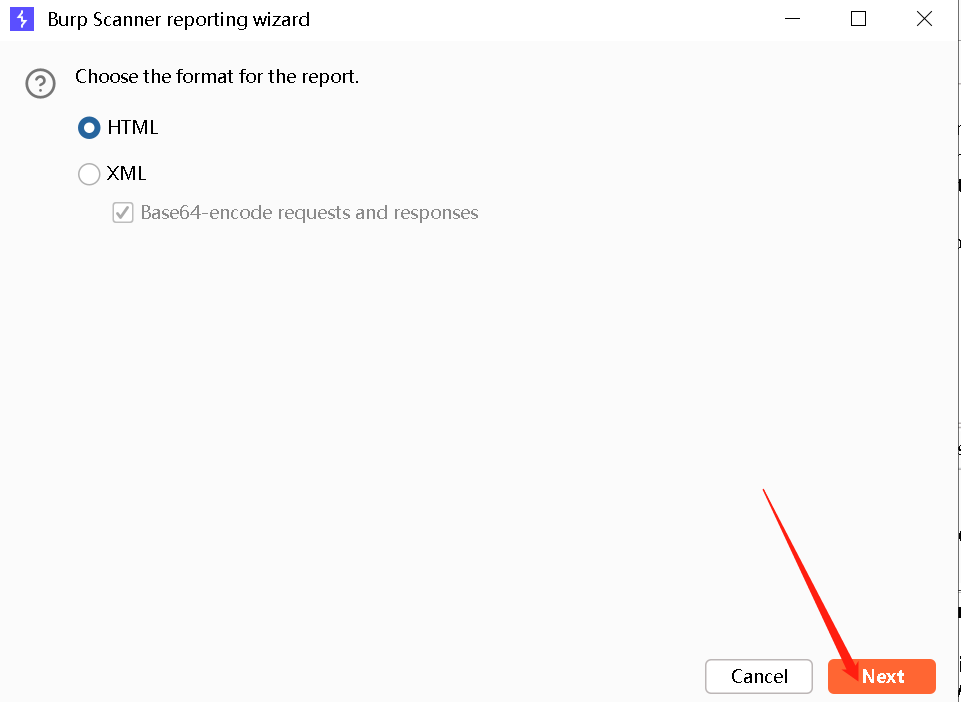

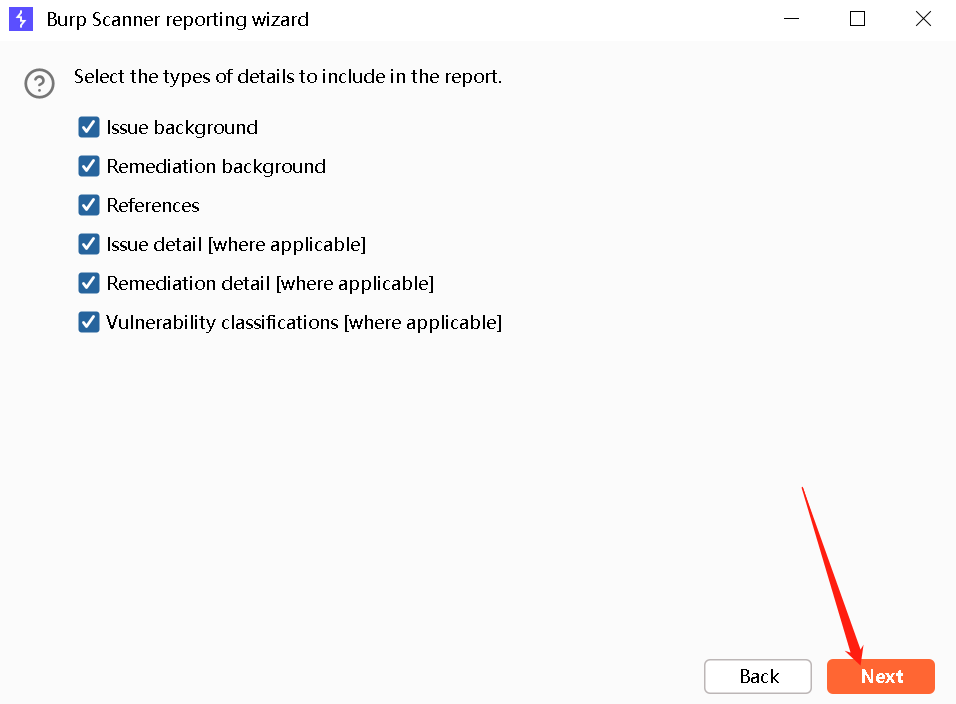

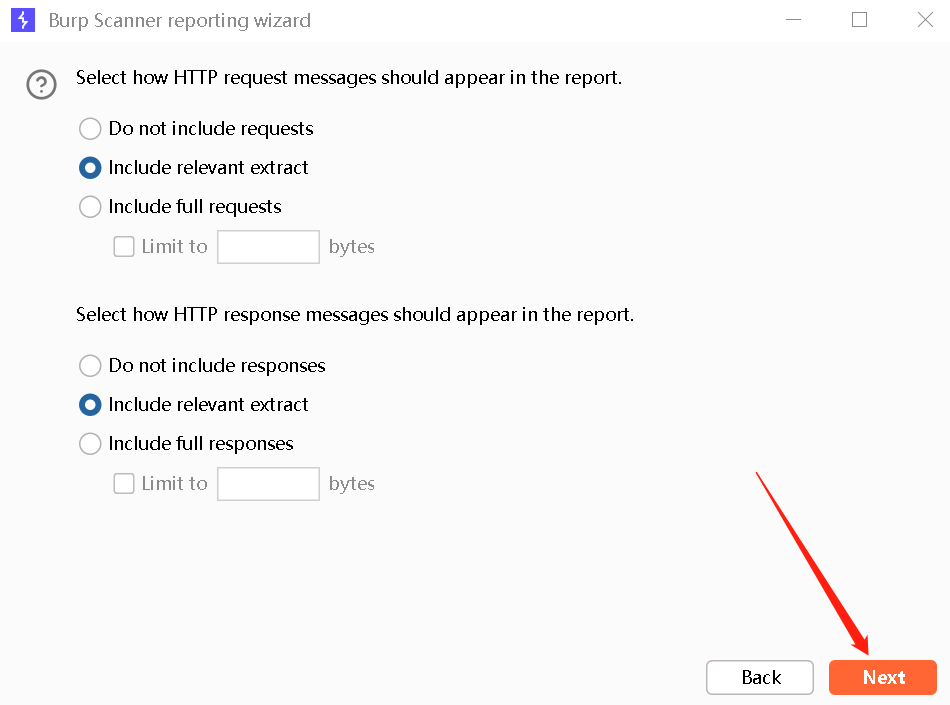

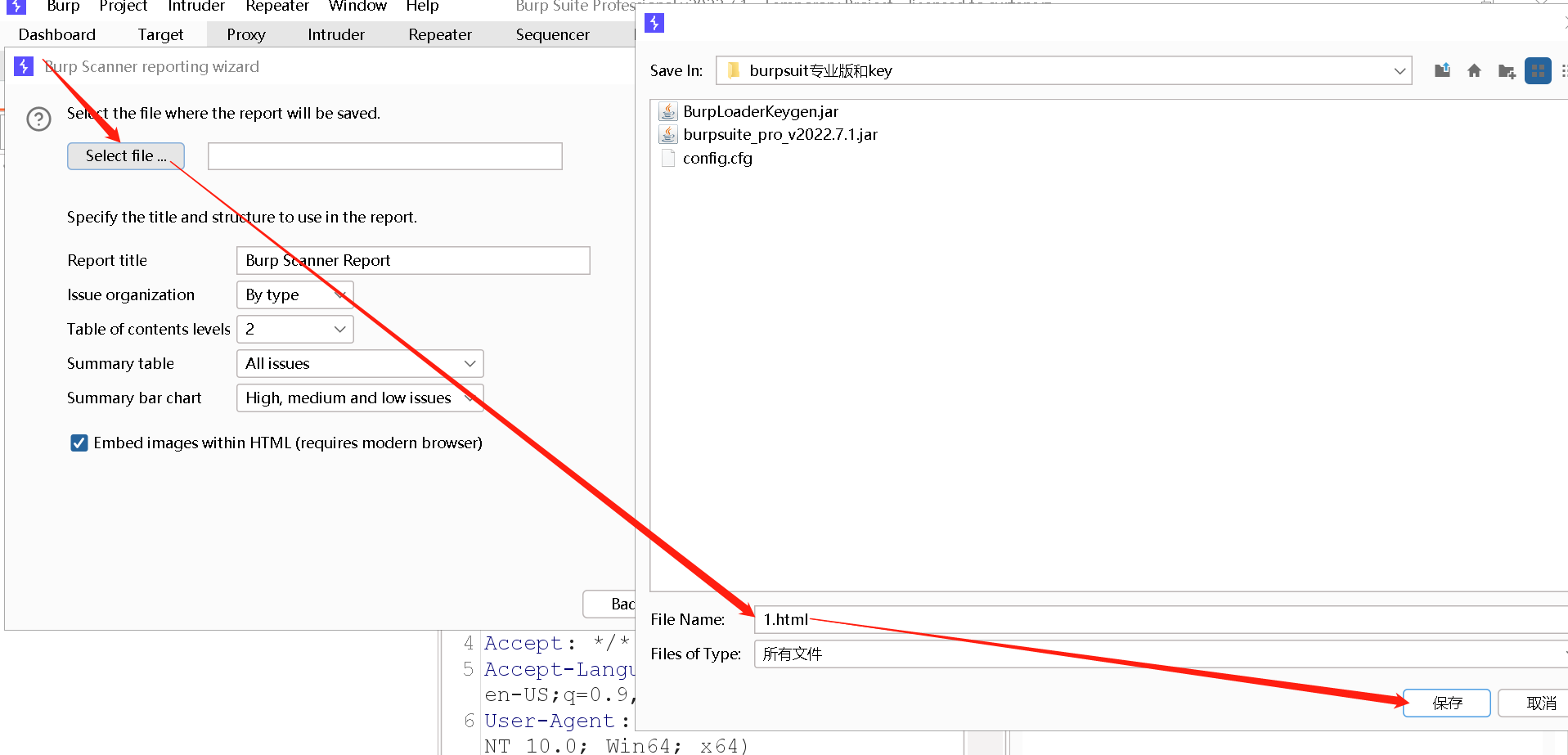

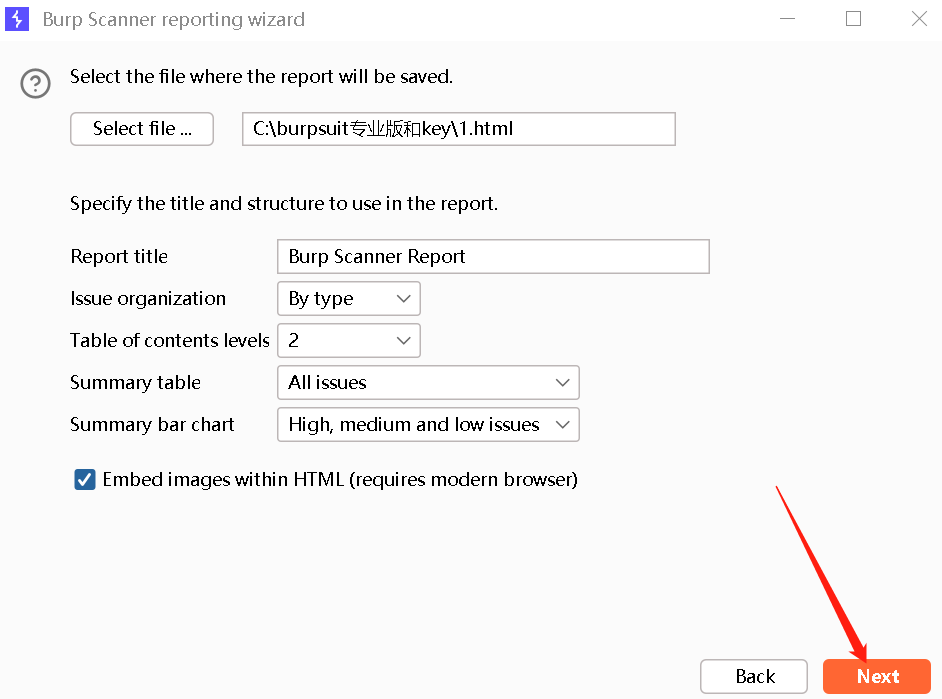

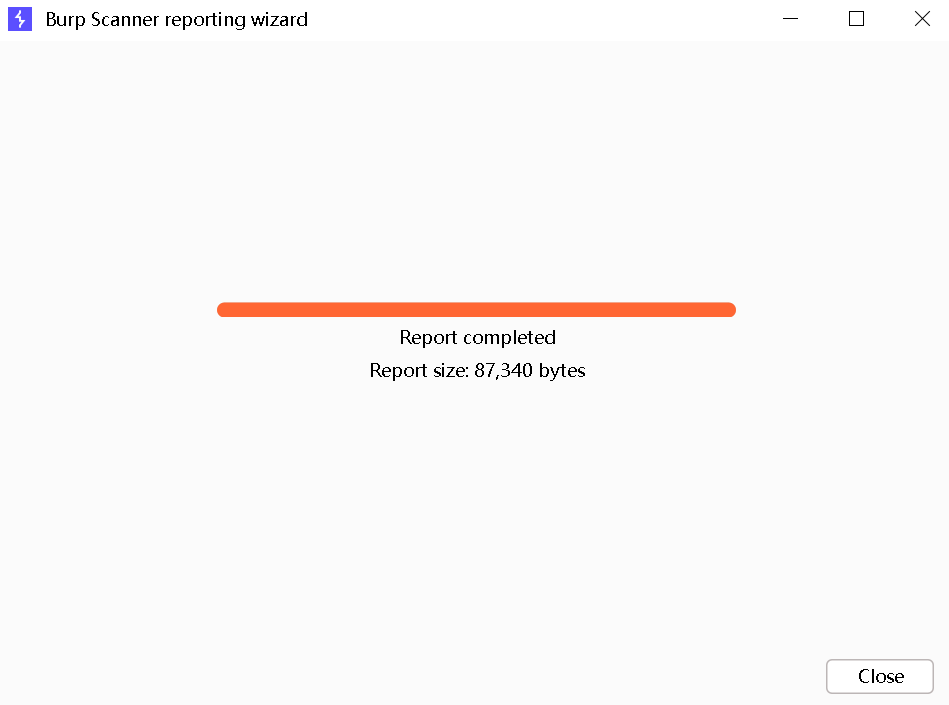

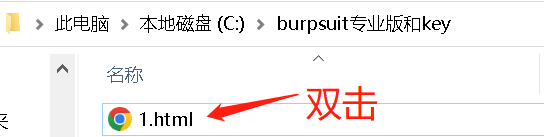

- 5.漏洞报告:

- 当scanner扫描完成后,可以右击Burp Target站点地图选项下的链接,依次选择"issues"–>"Report issues"选项,然后导出漏洞报告

- 然后将漏洞报告以HTML文件格式保存

Burp的扫描方式:

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

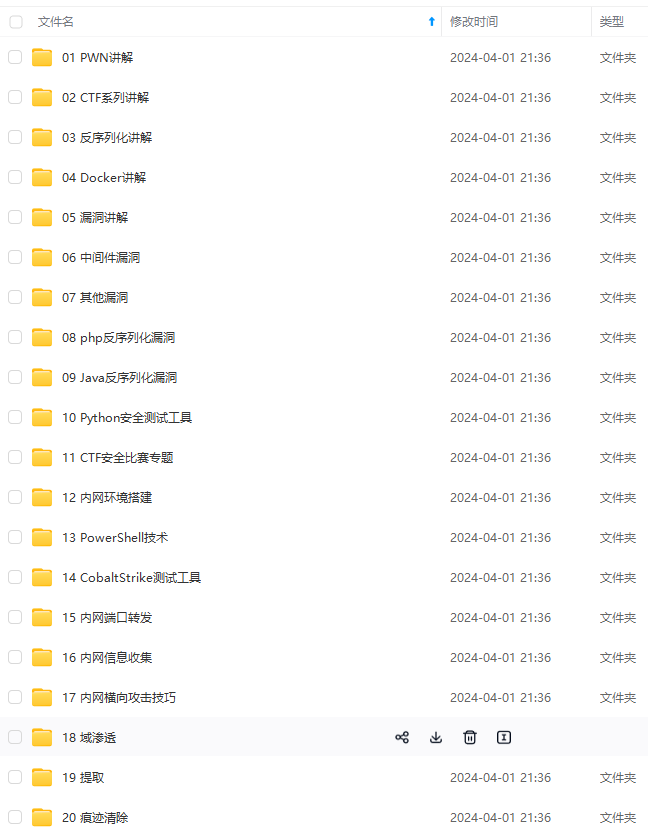

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

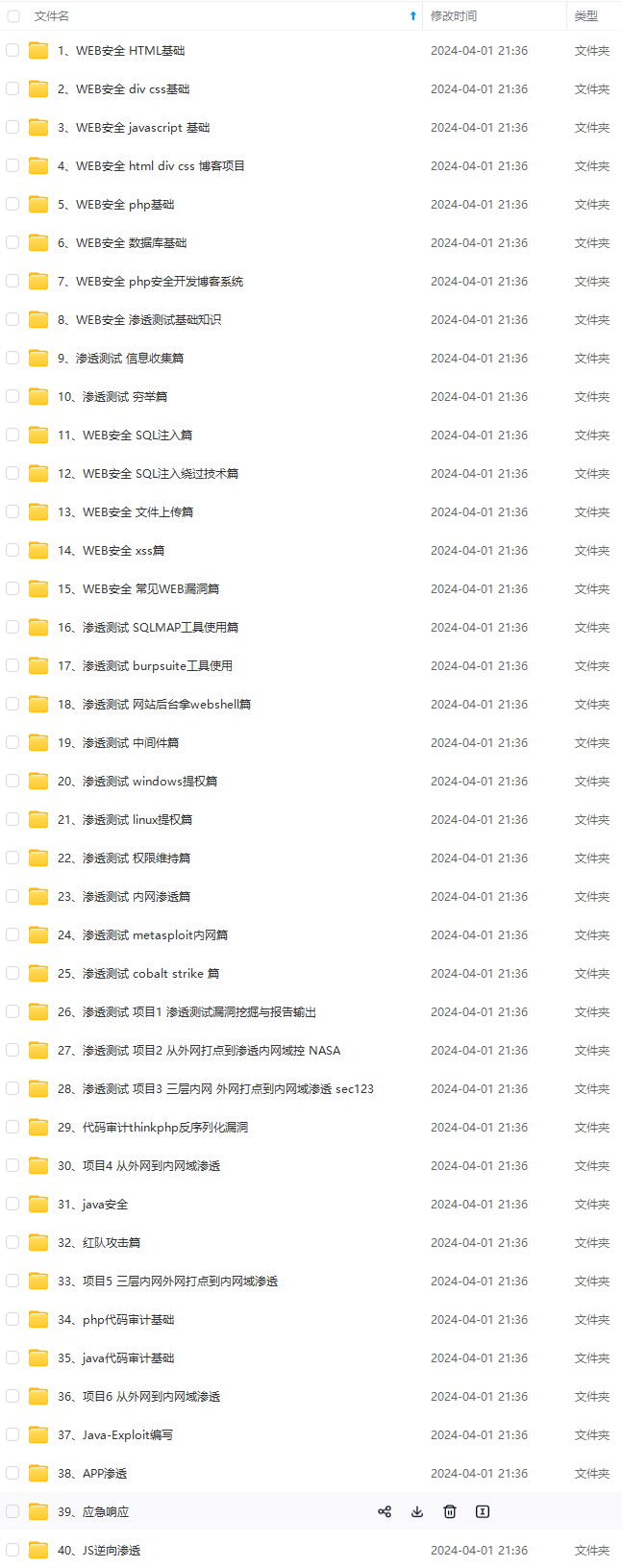

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆**

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

2241

2241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?