一、确定当前账户情况

通过查看/etc/passwd、/etc/shadow、/etc/group文件,查看可登录的普通账户有哪些,以及用户组的情况。

1.通过文件来判断:

1.1 /etc/passwd文件:

通过该文件,判断出哪些是普通用户(UID>1000,该设置值在login.defs文件中)、系统用户(UID<1000)和超级用户(UID=0)。

再判断哪些用户不可登录,如shell字段为/sbin/nologin、/bin/false的就不可登录。

通过id命令查看,用法:id [user]

包含用户id,用户组id,附加组id,若不指定用户,则默认显示当前用户基本信息

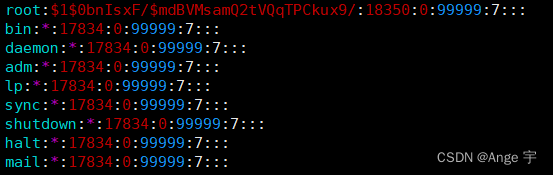

1.2 /etc/shadow文件:

用户第二字段为*或!!为锁定状态,不允许登录。

结果记录

1)经核查,为用户分配了账户和权限,目前系统内账号包括超级管理员root、系统管理员SysAdmin、安全管理员SecAdmin、审计管理员AudAdmin;

2)经核查,不存在匿名,默认用户只允许超级管理员可以登录。/etc/group权限644,/etc/passwd权限为644,/etc/shadow权限为000,/etc/profile权限为644,/etc/crontab权限为644,/etc/ssh/sshd_config权限为400。

b) 应重命名或删除默认账户,修改默认账户的默认口令。

符合建议项

cat /etc/passwd

cat /etc/shadow

记录没有被禁用的系统默认的用户名

bin、daemon、shutdown、halt、sync、adm、lp、news、uucp、operator、games、gopher

删除多余用户

删除多余用户组

groupdel groupname:adm、lp、news、uucp、games、dip、pppusers、popusers、slipusers

正常情况下Linux默认账户除了root都被禁止登录了,所以我们正常考虑的话就考虑root账户。限制默认账户的方式有很多种,譬如重命名、禁用、降低权限、限制远程访问等等。针对Linux系统,一般不会去重命名或者禁用root,用的比较多的就是限制root账户远程登录。

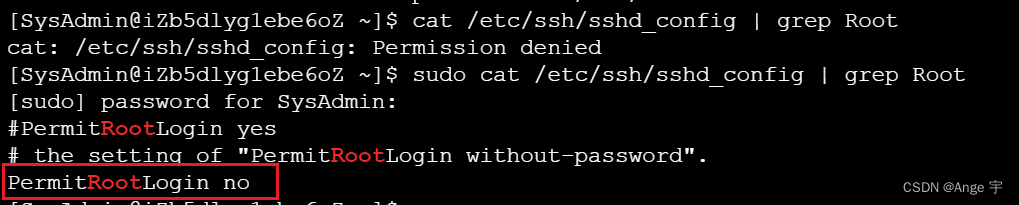

2、查看远程连接是否

PermitRootLogin no

cat /etc/ssh/sshd_config | grep Root

确认 /etc/ssh/sshd_config 中 PermitRootLogin 参数配置 PermitRootLogin,yes代表允许root远程ssh登录,no代表禁止ssh远程登录

核查

/etc/ssh/sshd_config

cat /etc/ssh/sshd_config

cat /etc/ssh/sshd_config | grep Root

PermitRootLogin no

结果记录

经核查,其他默认用户均已禁用,默认账户超级管理员root的默认口令已修改。查询配置文件/etc/ssh/sshd_config,SSH 远程管理 PermitRootLogin 状态为no,禁止root用户远程登录。

注意

需要重命名root或者禁用删除,但依据 28448-2019,1、2为或的关系,满足一个就给符合

c) 应及时删除或停用多余的、过期的账户,避免共享账户的存在。

符合建议项

确认管理人员与账户之间的对应关系,确认是否存在多人共用统一账户的情况存在。

结果记录

经核查,系统目前只启用root、SysAdmin、SecAdmin、AudAdmin,不存在多余或过期账户,管理员用户与账户之间是否一一对应。

d)应授予管理用户所需的最小权限,实现管理用户的权限分离。

符合建议项

具有最少4个账户(包括一个超管权限账户root),然后对应到人

● 三权分立原则

至少建立系统管理员、安全管理员、审计管理员三种权限帐号。

个人认为,不使用root超级管理员账户,该账户的管理权限应掌握在安全管理员手中,仅上线前用于环境部署工作。

可以参考能力验证给出的权限表

1. 系统管理员

用于管理整个系统,可在 /etc/sudoer 中授予各式各样的权限,但无审计管理的权限,不可中断审计进程及修改审计配置等,且不可威胁到root用户。可授予新增操作员、修改对应文件、服务等的一些操作管理。

例如仅可修改普通用户口令,不可修改root账户口令

2. 安全管理员

负责各类安全策略的制定与落实。包括不限于服务器口令安全策略、备份安全策略、审计安全策略、账户安全策略、防病毒策略、运维安全策略等等。例如:

⚫ 各类设备应划分系统管理员、安全管理员和审计管理员,此外数据库服务器应创建数据库管理员账号;

⚫ 应为每个用户创建账号并分配权限, 禁止出现共享账号。及时停用离职人员账号,避免出现多余账户;

⚫ 用户账户权限分配遵从“最小化”和“必须使用”原则,离岗人员的权限需收回;

⚫ 各类设备应仅允许审计管理员能够查询审计日志,管理日志策略、日志文件和日志进程;

⚫ 配置超时登录机制,登录用户无操作自动退出系统。其中, 关键资产阈值 15分钟, 重要资产阈值 30 分钟, 一般资产阈值 60 分钟。

3. 审计管理员

负责对系统审计日志方面的管理。

例如具有sudo systemctl audit(rsyslog)等进程的管理权限。

对于auidt,syslog轮替规则、审计规则具有配置权限等。

4.操作员

普通权限账户,用于正常的工作,无其他用途。

结果记录

1)经核查,系统进行角色划分,分为超级管理员、系统管理员、安全管理员、审计管理员;

2)经核查,管理用户的权限已经进行分离;

3)经核查,管理用户权限为其工作任务所需的最小权限。

e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则。

要求解读

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

594

594

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?