身份鉴别

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

1.切换管理员权限,通过终端,使用命令cat /etc/passwd

第一个字段:用户名称

第二个字段:密码标志

第三个字段:UID(用户ID)

第四个字段:GID(用户初始组ID)

第五个字段:用户说明

第六个字段:家目录

普通用户:/home/用户名

超级用户:/root

第七个字段:登录之后的Shell

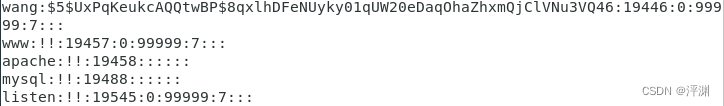

可通过命令cat /etc/shadow,查看用户是否为空口令

2.用户列表确认用户身份标识是否具有唯一性,查看用户名和用户id是否唯一(即查看第一个字段和第三个字段是否唯一)

3.使用命令

.rhosts 文件检查: find / -name ".rhosts"

hosts.equiv 检查: cat /etc/hosts.equiv

要求:删除 .rhosts文件以及hosts.equiv文件中的用户名或主机。

4.访谈询问当前所设置的密码长度及更换周期

cat /etc/login.defs | grep PASS

login.def文件中

PASS_MAX_DAYS:90;

PASS_MIN_DAYS:2;

PASS_MIN_LENS:8;

PASS_WARN_AGE:7;

cat /etc/pam.d/system-auth

system-auth文件中

password requisite pam_cracklib.so

minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

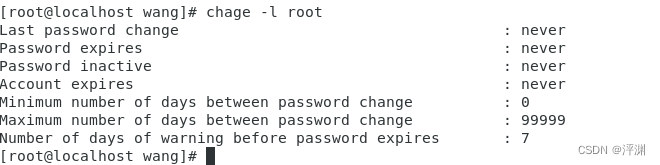

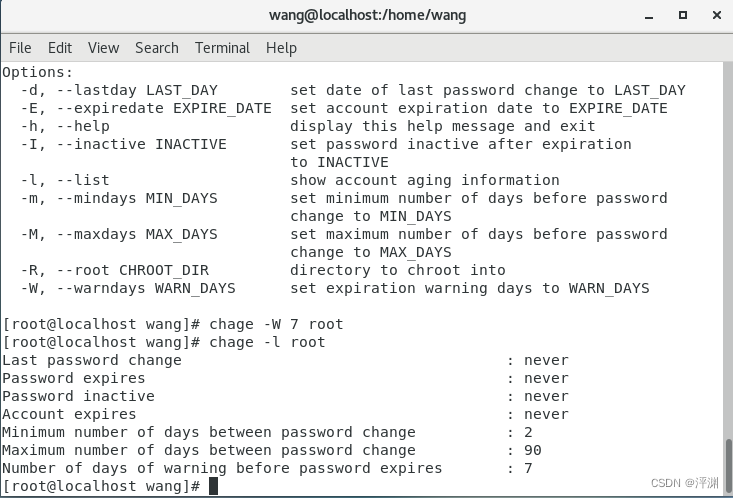

5.使”chage -l 登录名”查看已有账户口令策略

.

.

Chage -l root 查看账户时间信息

Chage -M 90 root设置密码最长有效期为90天

Chage -m 2 root 设置密码可修改的天数为2天

Chage -W 7 root 设置密码过期告警天数为7天

结果记录:

1.描述是否存在空口令字段

2.描述服务器设置的口令复杂度,并摘抄配置

3.描述定期更换密码策略(相关文档或强制策略)。

4.描述已有口令的口令策略

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连 接超时自动退出等相关措施;

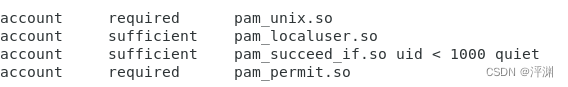

1. 查看 cat /etc/pam.d/system-auth文件

system-auth是否有如下参数(X为锁定次数,该参数需手动添加)

account required /lib/security/pam tally.so deny=X no_magic_root reset;(pam_tally2.so)

2. 查看cat etc/profile文件

profile文件中存在export TMOUT=600,设置600秒内用户无操作就自动断开终端。

结果记录:

1.描述登录失败处理功能并摘抄配置

2.描述设置登录连接超时,并摘抄配置

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

1. 询问并验证Linux是否关闭了Telnet、FTP等服务,是否使用SSH加密协议进行远程登录和管理(telnet服务查看cat/etc/xinetd.d/krb5-telnet文件

disable=yes应未开启Telnet或找不到telnet命令;

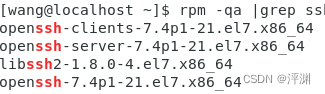

ps:较低版本为inetd; rpm -qa |grep ssh查看是否安装了SSH相应的包);

显示所安装的相应SSH包;

输入netstat -an或lsof -i:21、lsof -i:22、lsof -i:23等命令查看21(FTP)、22(SSH)、23(Telnet)端口的运行情况;

2. 应采用SSH进行远程管理

lsof -i:22

打印出所有ssh端口状态

结果记录:

1)描述远程登录方式,摘抄SSH包编号

2)描述是否关闭了Telnet方式。

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身 份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

- 询问操作系统登录是否采用口令+令牌、USB KEY等方式进行身份鉴别。

应采用双因素认证;

应采用SSH进行远程访问时,采用证书进行身份验证可以判定为部分符合

结果记录:

1.描述是否采用双因素检验机制;

2.描述何种方式进行校验。

访问控制

a)应对登录的用户分配账户和权限;

1. 询问系统管理员是否建立用户权限对照表,所设置的用户权限是否与权限表中一致

制定了用户权限表,并根据权限表进行分配用户。

结果记录:

1)描述已建立的权限分配表,并摘抄系统用户权限设置

2)描述默认账户的权限

b)应重命名或删除默认账户,修改默认账户的默认口令;

1. 查看是否对系统默认账户进行重命名,询问并结合操作系统扫描结果确认是否存在默认口令帐户。

应重命名系统默认帐户;

应修改默认帐户的口令。

结果记录:

1)描述是否禁用或重命名了默认账户

2)描述是否更换了默认口令

c)应及时删除或停用多余的、过期的账户,避免共享账户的存在

1.应核查是否不存在多余或过期账户,管理员用户与账户之间是否一一对应;

//询问管理员,是否每个账号对应到个人

(more /etc/shadow)

//禁用或删除不需要的系统默认账户,如games,news,ftp,lp,halt

对多余帐户进行删除、锁定或禁止其登录如:uucp、nuucp、lp、adm、sync、shutdown、halt、news、operator、gopher用户

,shutdown等

//特权账户halt、shutdown是否已被删除

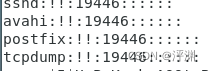

2) 应测试验证多余的、过期的账户是否被删除或停用。 查看 /etc/shadow文件,询问相应帐户是否为过期、多余帐户(已锁定帐户其所在行第一个和第二个冒号之间的口令字段为“!!或*”)。

已锁定帐户其所在行第一个和第二个冒号之间的口令字段为“!!或*”)。

这些账户均被锁定

结果记录:

1)描述系统管理员的对应关系

2)描述存在的账户和是否存在多余账户

d)应授予管理用户所需的最小权限,实现管理用户的权限分离;

1.是否进行了角色划分

//询问管理员是否建立了,系统管理员、安全管理员、审计管理员账户

2..核查管理用户的权限是否已进行分离

3.查看 more /etc/shadow文件,询问相应帐户权限设置是否满足最小权限要求,账户之前是否做到了权限分离

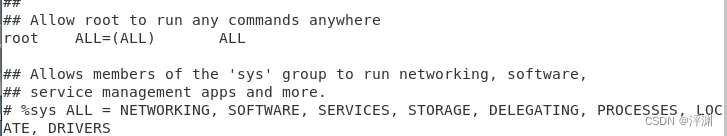

4. more /etc/sudoers

应核查管理用户权限是否为其工作任务所需的最小权限。

系统管理员权限只分配了root用户

结果分析:

1)描述存在的管理角色和其权限

2)描述分配的权限是否按照最小权限原则进行了权限分离

e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;

1) 应核查是否由授权主体(如管理用户)负责配置访问控制策略;

2) 应核查授权主体是否依据安全策略配置了主体对客体的访问规则;

3) 应测试验证用户是否有可越权访问情形

通过切换用户,查看用户是否能对文件 vim /etc/passwd进行修改

结果记录:

1)描述配置访问控制策略的管理员

f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级;

应核查访问控制策略的控制粒度是否达到主体为用户级或进程级,客体为文件、数 据库表、记录或字段级

# ls – 1 /etc

# ls – 1 /tmp

# ls – 1 /etc/passwd

# ls – 1 /etc/shadow

# ls – 1 /etc/security/passwd

# ls – 1 /etc/security/login.cfg

# ls – 1 /etc/security/user

结果记录:

系统管理员默认做到主体是用户,客体是数据库表的访问控制;

1) 应核查是否对主体、客体设置了安全标记;

2) 应测试验证是否依据主体、客体安全标记控制主体对客体访问的强制访问控制策略。

g)应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。

1. 应核查是否对主体、客体设置了安全标记;

(ls -Z /etc/passwd)

//-rw-r--r--. root root system_u:object_r:passwd_file_t:s0 /etc/passwd

//服务器对重要主体和客体设置安全标记

//第一部分身份标识system_u表示系统程序方面的标识

//user_u表示一般用户相关身份标识;第二部分角色定义文件进程和用户用途

//object_r表示文件或目录等资源

//system_r表示进程

//第三部分数据类型

//第四部分限制访问的需要(0-15级)(要求3级)

psswd_file_t:s0(此处起码需要3级)

2. 应测试验证是否依据主体、客体安全标记控制主体对客体访问的强制访问控制策略

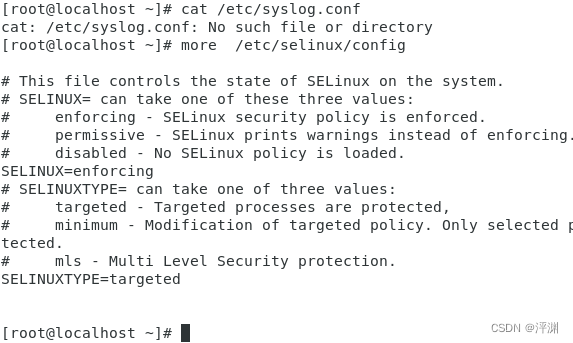

more /etc/selinux/config

//查看SELinux是否开启

//SELinux配置

SELINUX=disable表示Selinux关闭

=ecforcing强制模式

=permissive宽容模式

结果记录:

1.描述是否对主客体设置安全标记;

2.描述是否根据安全标记进行访问控制。

3、此项不符合,描述系统未设置安全标记功能。

安全审计

a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进 行审计;

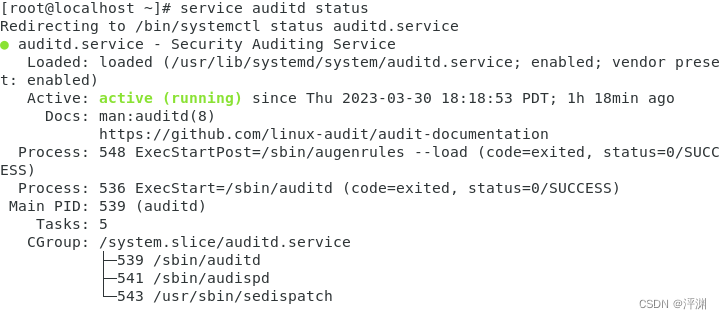

1.查看是否开启审计功能

service rsyslog status(安全审计)

//查看命令结果Active: active (running) 表示正在运行

service auditd status(安全审计守护)

//查看命令结果Active: active (running) 表示正在运行

ps -ef |grep auditd(安全审计守护进程)

//查看命令结果发现有audit进程表示进程正在开启

auditctl -s(查看audit模块是否开启)

//查看命令结果(enabled 1“开启” 0“关闭”)

2.more /etc/rsyslog.conf

rsyslog.conf应包含类似于以下值:

*.info;mail.none;news.none;authpriv.none;cron.none /var/log/messages;

3. auditctl -s查看audit运行状态; auditctl -l 查看audit规则

结果记录:

1)描述是否开始了安全审计功能

2)描述审计规则是否开启,并摘抄规则

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计 相关的信息;

应核查审计记录信息是否包括事件的日期和时间、用户、事件类型、事件是否成功 及其他与审计相关的信息。

tail /var/log/audit/audit.log

//审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果

type(消息类型),msg(时间、事件ID),syscall(系统调用类型),

success(此次syscall是否成功),exe(进程文件的执行路径)

结果记录:

1)描述日志内容

2)摘抄日志

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

1.查看syslog.conf、audit.conf文件中日志信息所在文件的访问权限,如:

ls -l /var/log/messages; ls -l /var/log/secure; ls -l /var/log/audit/audit.log;

推荐值均为640 即为-rw -r- ---

- 访谈并询问是否对审计日志进行保护。

文件属主必须为审计类型帐户,且删除、修改或覆盖等操作会进行记录,同时日志存放时间在3个月以上;

采取如部署日志服务器、第三方行为审计系统、堡垒机保存操作日志或其他相应手段,日志存放时间在3个月以上。

结果记录:

1)描述对审计记录的包含措施

2)描述审计记录的备份情况和保存时间

3)描述审计记录是否仅有管理员管理。

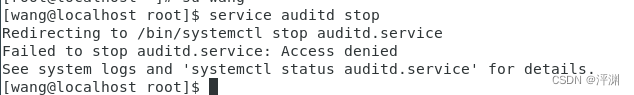

d)应对审计进程进行保护,防止未经授权的中断。

应测试验证通过非审计管理员的其他账户来中断审计进程,验证审计进程是否受到保护

(切换普通用户:service auditd stop停止守护进程)

//使用普通用户,结束审计进程失败

//部署了第三方审计工具, 可以实时记录审计日志, 管理员不可以对日志进行删除操作

1)安装额外的审计进程保护软件,确保审计进程不会受到未预期的中断。

2)输入ps -x -j,TPGID一栏为-1则为守护进程。

结果记录:

- 描述开启的审计进程是否能被中断。

入侵防范

a)应遵循最小安装的原则,仅安装需要的组件和应用程序;

1.(yum list installed)

//询问管理员当前的安装包是否存在多余、无用的服务

应核查是否未安装非必要的组件和应用程序

(cat /etc/redhat-release)

//查看系统版本

rpm -q redhat-release

- 输入service --status-all查看运行的服务;

- 根据主机漏洞扫描结果。

结果记录:

1)描述当前系统版本号

2)描述是否安装了多余应用程序和组件

3)描述漏洞扫描是否发现因版本过低导致的风险

b)应关闭不需要的系统服务、默认共享和高危端口;

1.应核查是否关闭了非必要的系统服务和默认共享;

(systemctl list-units --type=service --all)

//询问管理员是否存在多余服务

(关闭了shell、login、echo、talk、ntalk、sendmail服务。)

2.端口扫描,探测操作系统启用的端口、应核查是否不存在非必要的高危端口。

不存在非必要的高危端口(445,138,139等)。

结果记录:

1) 描述是否关闭了非必要的系统服务(多余端口)和默认共享;

2) 描述是否存在非必要的高危端口。(可依据漏扫结果)

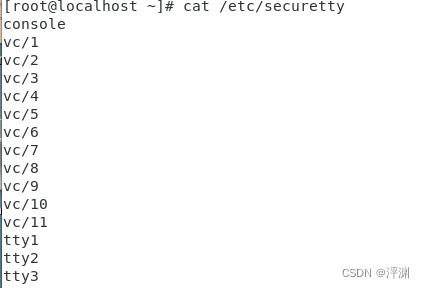

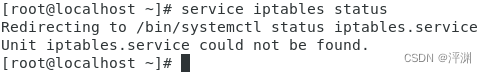

c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制;

- 查看/etc/securetty(使用SSH登录则查看/etc/ssh/sshd_config);

tty尽量少/etc/securetty中存在console项(PermitRootLogin no);

- 查看cat /etc/hosts.allow和cat /etc/hosts.deny文件内是否配置可访问的IP或通过询问、查看方式确认是否通过网络设备或硬件防火墙实现此项要求;

两个文件都不为空,限制能够访问的地址(如:sshd:192.168.1.10/255.255.255.0); 网络设备、防火墙配置访问控制策略;

3)#service iptables status

显示相应策略如: ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:110 。

结果记录:

- 描述对能连接服务器的终端的限制情况

d)应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符 合系统设定要求;(不适用)×

Linux核查不适用。

e)应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞;(询问)

1) 应核查是否定期开展漏洞扫描工作,对已知漏洞进行探测;

系统运维方在定期开展漏洞扫描工作;

2)应通过漏洞扫描、渗透测试等方式核查是否不存在高风险漏洞;

通过漏洞扫描、渗透测试等方式核查不存在高风险漏洞;

- 应核查是否在经过充分测试评估后及时修补漏洞。

- 系统运维方在经过充分测试评估后能够及时修补漏洞。

结果记录:

- 描述漏扫是否有高风险

f)应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警。(询问)

1) 应访谈并核查是否有入侵检测的措施;

入侵检测的措施;

2) 应核查在发生严重入侵事件时是否提供报警;

在发生严重入侵事件时能够提供报警(短信、邮件和声光等)

结果记录:

1)描述入侵检测措施

2)描述是否可以提供报警

恶意代码防范

a)应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。(询问)

1) 应核查是否安装了防恶意代码软件或相应功能的软件,定期进行升级和更新防恶意代码库;

安装了防恶意代码软件或相应功能的软件,定期进行升级和更新防恶意代码库;

询问管理员是否安装了防恶意代码软件或相应功能的软件,定期进行升级和更新防恶意代码库;

检测是否有IDS,IPS系统,是否有火绒,360,卡巴斯基等软件,但市面上大部分防护软件没有linux版本,卡巴斯基只提供小部分防护功能

市面上针对Linux操作系统的杀毒软件较少,实际测评过程中基本未遇到安装杀毒软件的Linux主机,不过由于Linux系统自身安全性较高,该项不符合也不判定为高风险问题。默认给不符合,然后做补偿降低风险。

2) 应核查是否采用主动免疫可信验证技术及时识别入侵和病毒行为;

采用主动免疫可信验证技术及时识别入侵和病毒行为;

3) 应核查当识别入侵和病毒行为时是否将其有效阻断。

当识别入侵和病毒行为时能够将其有效阻断。

结果记录:

1)描述安装的主机恶意代码防范软件品牌和版本

2)描述是否定期更新特征库

3)描述是否能够病毒行为进行识别并阻断

可信验证

- 可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等 进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏 后进行报警,并将验证结果形成审计记录送至安全管理中心。(询问)

一般没有相关设备,一般达不到

询问配合人员有没有在硬件层面用到可信根芯片或硬件。

- 查看是否基于可信根对计算设备的系统引导程序,系统程序,重要配置参数和应用程序等进行可信验证:

基于可信根对计算设备的系统引导程序,系统程序,重要配置参数和应用程序等进行可信验证:

- 查看是否在应用程序的所有执行环节进行动态可信验证;

在应用程序的所有执行环节进行动态可信验证;

- 测试验证当检测到计算设备可信性受到破坏后是否进行报警;

当检测到计算设备可信性受到破坏后是否进行报警;

- 测试验证结果是否以审计记录的形式送至安全管理中心;

验证结果以审计记录的形式送至安全管理中心;

- 查看是否能够进行动态关联感知。

能够进行动态关联感知。

结果记录:

- 描述是服务器中是否采用可信根芯片

数据完整性

a)应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴 别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等;

看有没有https、ssl等

1) 应核查系统设计文档,鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视 频数据和重要个人信息等在传输过程中是否采用了校验技术或密码技术保证完整性;

鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视 频数据和重要个人信息等在传输过程中采用了校验技术或密码技术保证完整性;

2) 应测试验证在传输过程中对鉴别数据、重要业务数据、重要审计数据、重要配置数据、重 要视频数据和重要个人信息等进行篡改,是否能够检测到数据在传输过程中的完整性受到 破坏并能够及时恢复。

在传输过程中对鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等进行篡改,能够检测到数据在传输过程中的完整性受到破坏并能够及时恢复。

结果记录:

1)描述远程传输方式

2)描述是否能保证数据传输的完整性。

b)应采用校验技术或密码技术保证重要数据在存储过程中的完整性,包括但不限于鉴 别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。(询问)

1) 应核查设计文档,是否采用了校验技术或密码技术保证鉴别数据、重要业务数据、重要审 计数据、重要配置数据、重要视频数据和重要个人信息等在存储过程中的完整性;

采用了校验技术或密码技术保证鉴别数据、重要业务数据、重要审 计数据、重要配置数据、重要视频数据和重要个人信息等在存储过程中的完整性;

2) 应核查是否采用技术措施(如数据安全保护系统等)保证鉴别数据、重要业务数据、重要 审计数据、重要配置数据、重要视频数据和重要个人信息等在存储过程中的完整性;

采用技术措施(如数据安全保护系统等)保证鉴别数据、重要业务数据、重要 审计数据、重要配置数据、重要视频数据和重要个人信息等在存储过程中的完整性;

3) 应测试验证在存储过程中对鉴别数据、重要业务数据、重要审计数据、重要配置数据、重 要视频数据和重要个人信息等进行篡改,是否能够检测到数据在存储过程中的完整性受到 破坏并能够及时恢复。

在存储过程中对鉴别数据、重要业务数据、重要审计数据、重要配置数据、重 要视频数据和重要个人信息等进行篡改,能够检测到数据在存储过程中的完整性受到破坏并能够及时恢复。

结果记录:

1)描述本地存储数据的方式

2)描述是否能保证数据存储的完整性。

数据保密性

- 应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等;(询问)

应核查是否采用了加密的方式对系统进行远程管理。

核查是否采用了如SSH、VPN等方式对系统进行远程管理

b)应采用密码技术保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等。

Linux对用户鉴别信息经过加密存储在/etc/shadow中,默认符合√

数据备份恢复

- 应提供重要数据的本地数据备份与恢复功能;(询问)

- 应核查是否按照备份策略进行本地备份;

按照备份策略进行本地备份;

- 应核查备份策略设置是否合理、配置是否正确;

备份策略设置合理、配置正确;

- 应核查备份结果是否与备份策略一致;

备份结果与备份策略一致;

- 应核查近期恢复测试记录是否能够进行正常的数据恢复。

核查近期恢复测试记录能够进行正常的数据恢复。

结果记录:

1)描述备份策略

2)描述备份方式,是否提供对应备份文件

3)是否提供备份恢复记录

- 应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地;(询问)

应核查是否提供异地实时备份功能,并通过网络将重要配置数据、重要业务数据实 时备份至备份场地;

应提供异地实时备份功能;

结果记录:

1)描述异地备份方式

c)应提供重要数据处理系统的热冗余,保证系统的高可用性。

应核查重要数据处理系统(包括边界路由器、边界防火墙、核心交换机、应用服务 器和数据库服务器等)是否采用热冗余方式部署

重要数据处理系统(包括边界路由器、边界防火墙、核心交换机、应用服务 器和数据库服务器等)采用热冗余方式部署

这个根据实际情况来看,是否有热冗余的必要性。没有个人认为可判不适用。

建议采用冗余方式进行部署,保证系统的高可用性。

结果记录:

- 描述是否为热冗余部署

剩余信息保护

- 应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除;

默认符合√

结果记录:

1)描述是否可以完全清除鉴别信息所在存储空间

- 应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除。

默认符合√

结果记录:

- 描述是否可以完全清除敏感数据所在存储空间

个人信息保护

a)应仅采集和保存业务必需的用户个人信息;

Linux自身不采集、存储用户个人信息,不适用×

b)应禁止未授权访问和非法使用用户个人信息。

Linux自身不采集、存储用户个人信息,不适用×

3474

3474

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?