Linux SSH 服务器尤其容易受到网络攻击者的攻击。它们提供远程命令行访问的能力使它们成为控制和管理服务器操作的重要渠道。

因此,这种远程访问将它们指定为那些意图利用或损害关键服务的人的宝贵切入点。

服务器管理员可以运行更新、应用补丁并使用更少的标准端口来阻止黑客,但如何判断敌人是否已近在眼前?

发现黑客攻击的迹象

许多黑客攻击并不复杂。大多数是由僵尸网络或“脚本小子”利用预先存在的恶意代码进行的自动攻击造成的。

这些攻击从拒绝服务 (DoS) 攻击到征用服务器进行垃圾邮件分发或加密货币挖掘,凸显了网络威胁的多样性。

此类活动体现了错综复杂的计划和对众所周知的漏洞的机会主义滥用,极大地增加了系统资源的负担。

攻击的迹象,例如电子邮件延迟、流媒体中断或服务器明显变慢,都是潜在未经授权访问的迹象。尽早确认这些信号可以让您迅速采取行动。

幸运的是,您可以采取一些简单的措施来验证服务器的安全性。以下步骤可帮助确保服务器的完整性保持不变。

步骤 1. 检查活动登录

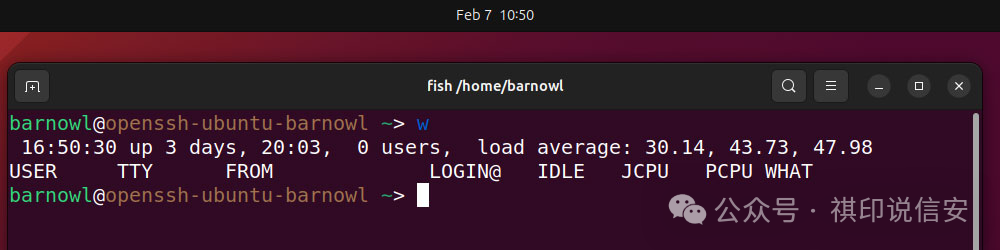

如果坏人入侵了您的服务器,他们可能仍然登录。检查是否属于这种情况的最简单方法是通过 SSH 连接到您的 Linux 服务器并运行:w

这个简单的单字母命令显示其他连接的用户及其登录时间。理想情况下,这将表明除了您自己之外没有其他登录用户(如图所示)。

如果运行“w”命令,您可以通过“FROM”字段看到其他连接用户的IP地址。您可以使用whois命令来确定 IP 最初注册的位置:whois 8.8.8.8

您还可以查看有关登录用户及其正在运行的任何活动进程的信息:who -u

步骤 2. 检查以前的登录信息

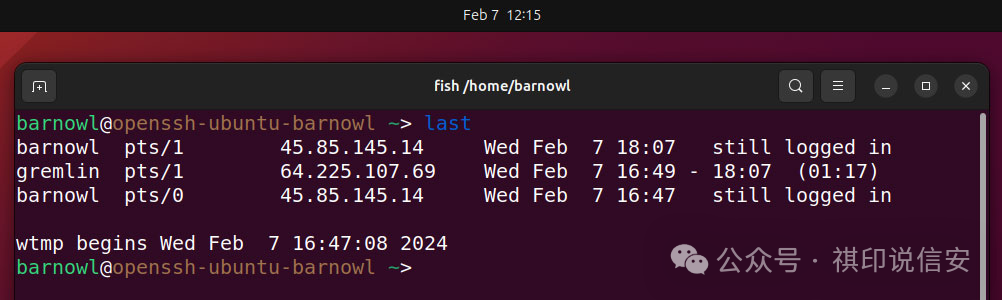

如果当前没有未知用户登录到服务器,您还应该检查服务器的登录历史记录。最简单的方法是运行:last

此 shell 命令的输出将显示以前用户的用户名、IP 地址和登录时间。

如果您不认识用户,如上图中的“gremlin”,您可以使用他们的用户名重新运行命令以仅查看他们的登录历史记录,例如:last gremlin

您还可以再次在登录 IP 地址上使用“whois”命令来尝试追踪他们的位置。

如果用户未经授权,您可以使用以下命令终止其 SSH 会话以及与其用户名关联的任何进程pkill, 例如:sudo pkill -U gremlin

当运行last命令,您会注意到输出的最后一行引用“wtmp”,例如:“wtmp begins Wed Feb 7 16:47:08 2024”

请务必密切注意日期和时间。如果是最近的,则黑客可能已删除/var/log/wtmp,它存储最近的登录尝试,以掩盖他们的踪迹。

步骤 3. 检查之前的命令

如果发现无法识别的用户,应检查运行了哪些命令。该列表存储在 ~/.bash_history,您可以通过运行以下命令从终端查看:cat ~/.bash_history

通常,您会在这里看到一长串命令。请密切注意常见命令,例如install, curl 或者 wget,可用于下载和安装恶意软件。

如果终端告诉您不存在这样的文件或目录,则黑客可能已删除该列表以隐藏他们运行的命令的痕迹。

步骤 4. 检查最密集的流程

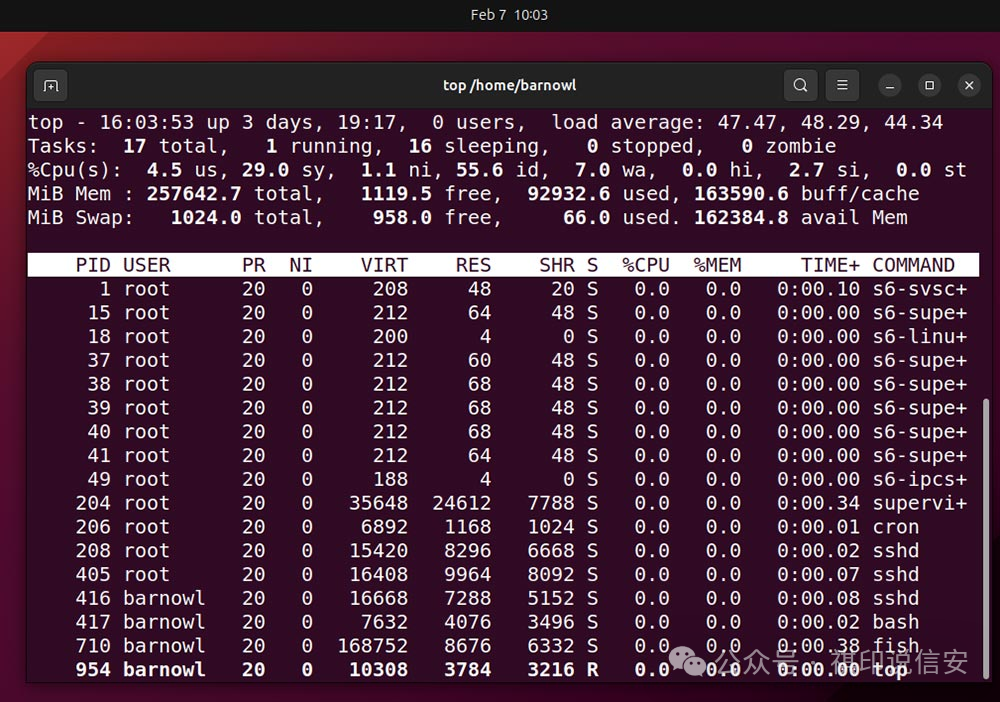

据我们所知,侵入服务器的黑客通常会开始系统密集型进程,例如安装旨在挖掘加密货币的程序。

您可以使用以下命令检查是否属于这种情况top命令:一个内置的 Linux 实用程序,可提供系统性能的实时动态视图。

这里的信息似乎令人难以抗拒,因此首先,只需关注“命令”列,其中列出了活动进程的名称。如果您看到任何不认识的内容,请记下其 PID(进程 ID)。完成后,使用 Ctrl + C 退出。

您可以在无法识别的进程上运行的第一个也是最简单的测试是通过搜索引擎运行其名称。例如,谷歌搜索“fish linux process”显示上图中列出的进程只是一个用户友好的命令行 shell。

您还可以使用以下命令发现特定进程已访问哪些文件 lsof以及进程 ID,例如:lsof-p 772

步骤5.检查所有系统进程

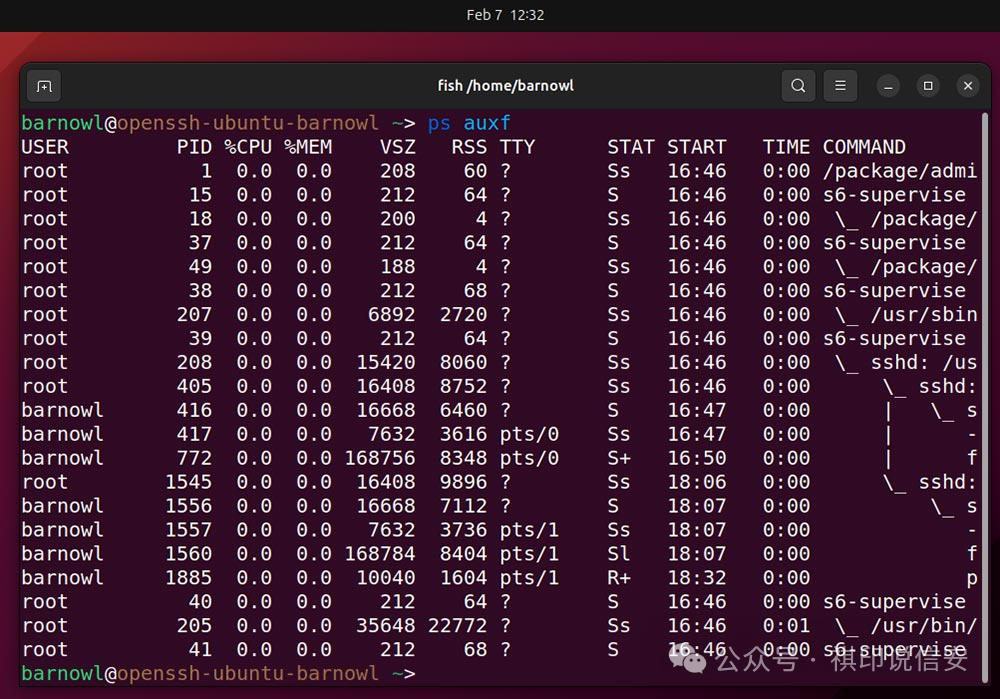

如果黑客很聪明,他们会确保他们安装的程序不会占用太多系统资源以试图保持在雷达之下。因此,它们启动的进程可能不会出现在由top命令。要仔细检查所有正在运行的进程,请使用:ps auxf

该命令逻辑地组织正在运行的进程。这里的列是不言自明的。进程 ID (PID) 以及 CPU 和内存使用情况再次以系统整体的百分比形式列出。

再次仔细检查“命令”栏。如果您不认识任何进程,请使用搜索引擎并lsof像上一步一样识别它们。使用 Ctrl + C 退出。

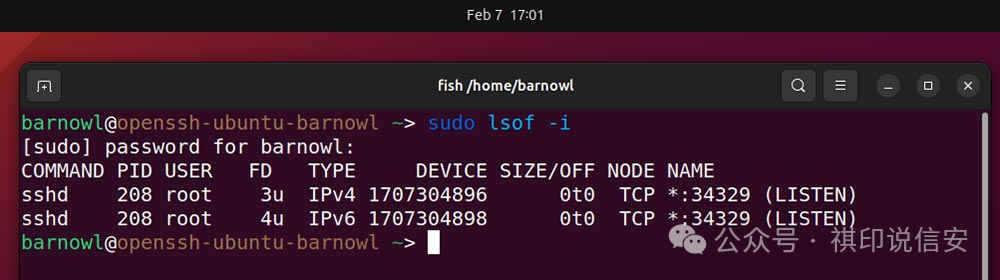

步骤 6. 检查网络进程

熟练的黑客有时会安装后门程序,其配置仅用于侦听进一步的指令。它们消耗最少的 CPU/系统资源,因此很容易被忽略。

为了安全起见,请确保通过运行以下命令列出正在侦听网络连接的所有进程:sudo lsof -i

查看每个条目的末尾,检查进程是否处于“监听”模式,即等待连接。如果您不认识进程名称,请尝试使用步骤 4 中概述的方法查找有关该进程的更多信息。

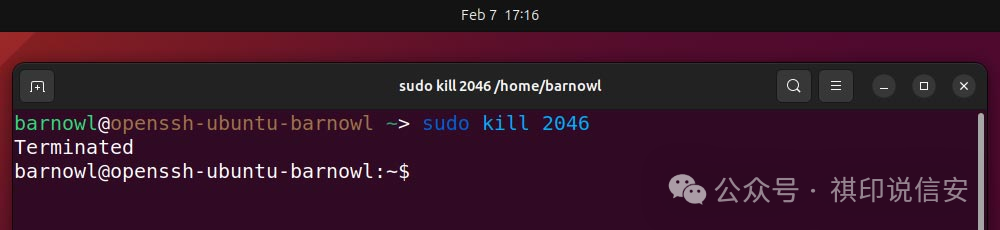

步骤 7. 终止未经授权的进程

如果您发现可疑进程,可以使用以下命令立即终止它:kill命令以及 PID:sudo kill -9 2046

如果一个程序启动了多个进程,您可以使用以下命令终止所有进程 killall:sudo killall fish

如果被黑了

在查看登录用户、命令历史记录和活动进程后,您认为您的服务器已被黑客攻击,您可以使用以下命令远程关闭它:sudo shutdown -h now

如果从第三方租用服务器空间,也可以通过提供商门户网站中的仪表板将其关闭。从这里,可以根据需要擦除并重新安装服务器。

咨询网络安全专家

如果怀疑服务器已受到损害,特别是如果企业处理敏感数据,那么寻求网络安全专业人员的专业知识至关重要。计算机安全专家可以提供全面的安全审核,确定漏洞的全部范围,并提出建议措施,不仅可以纠正当前的漏洞,还可以增强您对未来攻击的防御能力。

请记住,黑客攻击的迹象通常很微妙,但其影响却是深远的。与网络安全专家合作不仅有助于有效解决眼前的安全问题,还有助于建立一个强大的框架来长期保护数字资产。

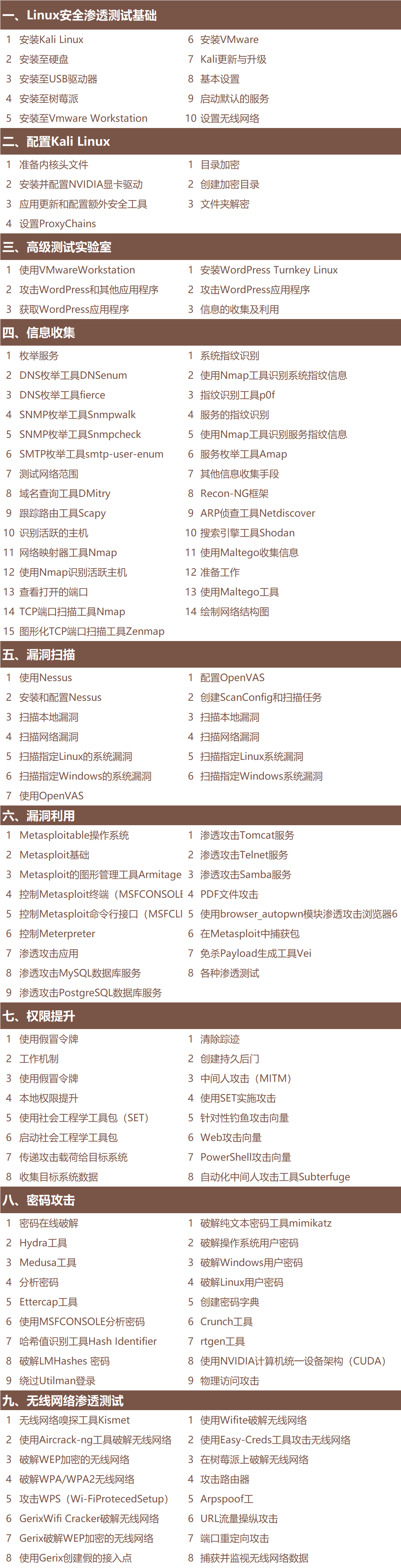

网安&黑客学习资料包

基于最新的kali讲解,循序渐进地对黑客攻防剖析。适合不同层次的粉丝。我希望能为大家提供切实的帮助,讲解通俗易懂,风趣幽默,风格清新活泼,学起来轻松自如,酣畅淋漓!

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

因篇幅有限,仅展示部分资料,需要可扫描下方卡片获取~

964

964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?