给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

private static final int MAX_DECRYPT_BLOCK = 128;

/**

* 26 * 获取密钥对

* 27 *

* 28 * @return 密钥对

* 29

*/

public static KeyPair getKeyPair() throws Exception {

KeyPairGenerator generator = KeyPairGenerator.getInstance("RSA");

generator.initialize(1024);

return generator.generateKeyPair();

}

/**

* 37 * 获取私钥

* 38 *

* 39 * @param privateKey 私钥字符串

* 40 * @return

* 41

*/

public static PrivateKey getPrivateKey(String privateKey) throws Exception {

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

byte[] decodedKey = Base64.decodeBase64(privateKey.getBytes());

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(decodedKey);

return keyFactory.generatePrivate(keySpec);

}

/**

* 50 * 获取公钥

* 51 *

* 52 * @param publicKey 公钥字符串

* 53 * @return

* 54

*/

public static PublicKey getPublicKey(String publicKey) throws Exception {

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

byte[] decodedKey = Base64.decodeBase64(publicKey.getBytes());

X509EncodedKeySpec keySpec = new X509EncodedKeySpec(decodedKey);

return keyFactory.generatePublic(keySpec);

}

/**

* 63 * RSA加密

* 64 *

* 65 * @param data 待加密数据

* 66 * @param publicKey 公钥

* 67 * @return

* 68

*/

public static String encrypt(String data, PublicKey publicKey) throws Exception {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.ENCRYPT_MODE, publicKey);

int inputLen = data.getBytes().length;

ByteArrayOutputStream out = new ByteArrayOutputStream();

int offset = 0;

byte[] cache;

int i = 0;

// 对数据分段加密

while (inputLen - offset > 0) {

if (inputLen - offset > MAX_ENCRYPT_BLOCK) {

cache = cipher.doFinal(data.getBytes(), offset, MAX_ENCRYPT_BLOCK);

} else {

cache = cipher.doFinal(data.getBytes(), offset, inputLen - offset);

}

out.write(cache, 0, cache.length);

i++;

offset = i * MAX_ENCRYPT_BLOCK;

}

byte[] encryptedData = out.toByteArray();

out.close();

// 获取加密内容使用base64进行编码,并以UTF-8为标准转化成字符串

// 加密后的字符串

return new String(Base64.encodeBase64String(encryptedData));

}

/**

* 96 * RSA解密

* 97 *

* 98 * @param data 待解密数据

* 99 * @param privateKey 私钥

* 100 * @return

* 101

*/

public static String decrypt(String data, PrivateKey privateKey) throws Exception {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.DECRYPT_MODE, privateKey);

byte[] dataBytes = Base64.decodeBase64(data);

int inputLen = dataBytes.length;

ByteArrayOutputStream out = new ByteArrayOutputStream();

int offset = 0;

byte[] cache;

int i = 0;

// 对数据分段解密

while (inputLen - offset > 0) {

if (inputLen - offset > MAX_DECRYPT_BLOCK) {

cache = cipher.doFinal(dataBytes, offset, MAX_DECRYPT_BLOCK);

} else {

cache = cipher.doFinal(dataBytes, offset, inputLen - offset);

}

out.write(cache, 0, cache.length);

i++;

offset = i * MAX_DECRYPT_BLOCK;

}

byte[] decryptedData = out.toByteArray();

out.close();

// 解密后的内容

return new String(decryptedData, "UTF-8");

}

/**

* 129 * 签名

* 130 *

* 131 * @param data 待签名数据

* 132 * @param privateKey 私钥

* 133 * @return 签名

* 134

*/

public static String sign(String data, PrivateKey privateKey) throws Exception {

byte[] keyBytes = privateKey.getEncoded();

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(keyBytes);

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

PrivateKey key = keyFactory.generatePrivate(keySpec);

// 不同的签名算法

Signature signature = Signature.getInstance("MD5withRSA");

// Signature signature = Signature.getInstance("MD2withRSA");

// Signature signature = Signature.getInstance("SHA1withRSA");

// Signature signature = Signature.getInstance("SHA224withRSA");

// Signature signature = Signature.getInstance("SHA256withRSA");

// Signature signature = Signature.getInstance("SHA384withRSA");

// Signature signature = Signature.getInstance("SHA512withRSA");

signature.initSign(key);

signature.update(data.getBytes());

return new String(Base64.encodeBase64(signature.sign()));

}

/**

* 147 * 验签

* 148 *

* 149 * @param srcData 原始字符串

* 150 * @param publicKey 公钥

* 151 * @param sign 签名

* 152 * @return 是否验签通过

* 153

*/

public static boolean verify(String srcData, PublicKey publicKey, String sign) throws Exception {

byte[] keyBytes = publicKey.getEncoded();

X509EncodedKeySpec keySpec = new X509EncodedKeySpec(keyBytes);

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

PublicKey key = keyFactory.generatePublic(keySpec);

// 不同的签名算法

Signature signature = Signature.getInstance("MD5withRSA");

// Signature signature = Signature.getInstance("MD2withRSA");

// Signature signature = Signature.getInstance("SHA1withRSA");

// Signature signature = Signature.getInstance("SHA224withRSA");

// Signature signature = Signature.getInstance("SHA256withRSA");

// Signature signature = Signature.getInstance("SHA384withRSA");

// Signature signature = Signature.getInstance("SHA512withRSA");

signature.initVerify(key);

signature.update(srcData.getBytes());

return signature.verify(Base64.decodeBase64(sign.getBytes()));

}

}

③使用

package com.example.utils;

import java.security.KeyPair;

import org.apache.commons.codec.binary.Base64;

/**

-

@Author linaibo

-

@Date 2024/2/17 16:30

-

@Version 1.0

*/

public class TestRsa {

public static void main(String[] args) throws Exception {

KeyPair keyPair = RsaTool.getKeyPair();

String privateKey = new String(Base64.encodeBase64(keyPair.getPrivate().getEncoded()));

String publicKey = new String(Base64.encodeBase64(keyPair.getPublic().getEncoded()));

System.out.println(“公钥:” + publicKey);

System.out.println(“私钥:” + privateKey);

String data = “需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字”;

String encrypt = RsaTool.encrypt(data, RsaTool.getPublicKey(publicKey));

System.out.println(“加密后:” + encrypt);

String decrypt = RsaTool.decrypt(encrypt, RsaTool.getPrivateKey(privateKey));

System.out.println(“解密后:” + decrypt);

String sign = RsaTool.sign(data, RsaTool.getPrivateKey(privateKey));

System.out.println(“签名后:” + sign);

boolean verify = RsaTool.verify(data, RsaTool.getPublicKey(publicKey), sign);

System.out.println(“验签结果” + verify);}

}

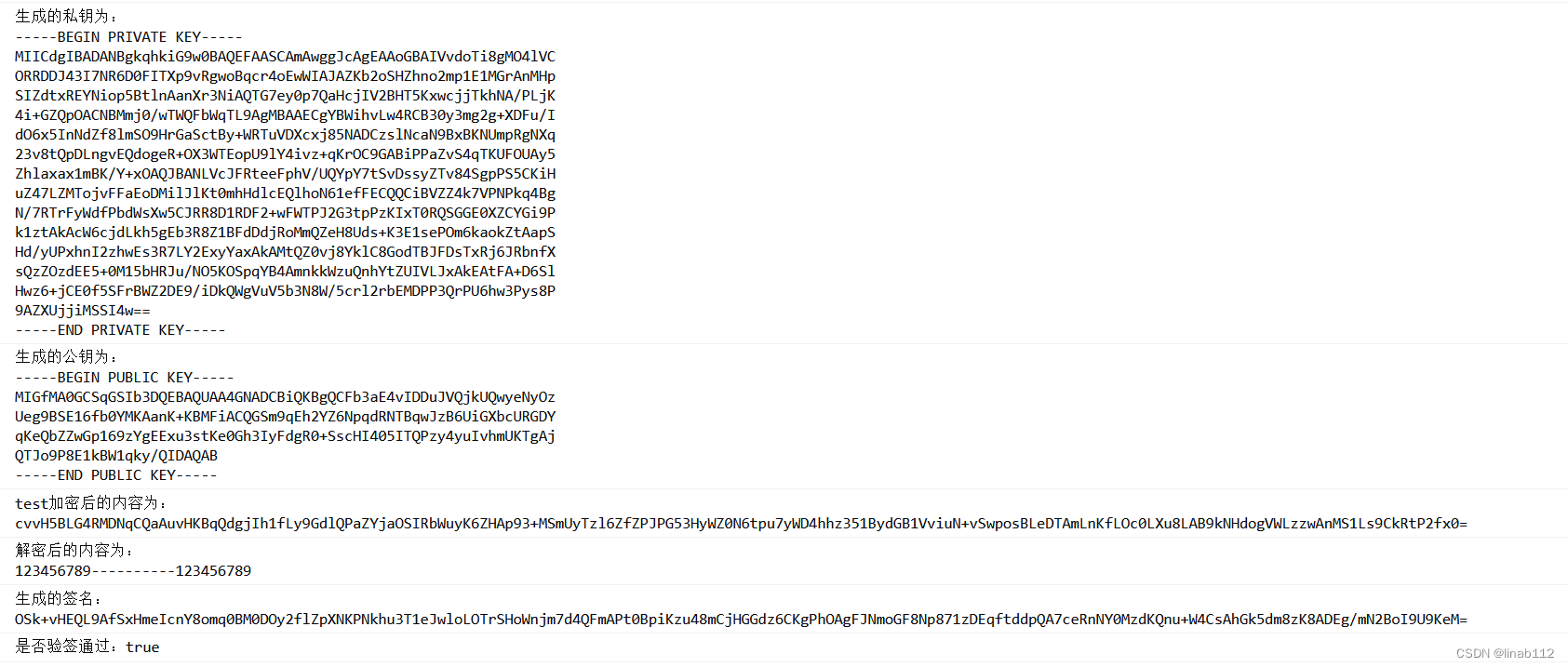

结果:

公钥:MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQD5Wa+wf44UliJLXLQ0UUTZXaH1EZv1bHM4nNSV2xVQY2RN8dKLgQ1J71y+90vJjusi0rOqfFdni2UU3VtnMdtYOYXbhsV14oFtU+3+gWYK28KlqOd5rtjjNR2Vv0sPDaZ+Lfdsq6+p5BpNjtWApPM9ghXj0S6BM3GWjsftNPM/IwIDAQAB

私钥:MIICdwIBADANBgkqhkiG9w0BAQEFAASCAmEwggJdAgEAAoGBAPlZr7B/jhSWIktctDRRRNldofURm/Vsczic1JXbFVBjZE3x0ouBDUnvXL73S8mO6yLSs6p8V2eLZRTdW2cx21g5hduGxXXigW1T7f6BZgrbwqWo53mu2OM1HZW/Sw8Npn4t92yrr6nkGk2O1YCk8z2CFePRLoEzcZaOx+008z8jAgMBAAECgYB0hwA+6G1am4rtUyZ36J7XQhWk9JTAzezOwSPr4FWGmtxOPLubLDUsnyrlp6YITL0AKh2Ch9dE8XTMmmHTyQ3qsdjn5gXhxf2WBSNGKdpp9kO/x6NgfcsT71e9luHfhA2eviN9EQWXriOLRECPmvGGwcvRrMJhS3lz/xyFaSUvkQJBAP4hO35zbkF9rTXfX/01RsUlyPBMmBwcpLft6oxjMq2hRmO7GCEpX8qaEdG3ODKDildzbXUjN76c+ynL61jYlXkCQQD7L3MY2OgPOGSgRhwUKceaBXQVnl2Y5BEhq5HERFRBWfWiJUzsEHoY30SGfvw6jsegM9Crd6f+aEzaHBMyyV57AkEAhkt3ji5f4JoSk7qUllG2MW7zThGb/JcicNR4s3GkkV79vKxdZwDfT0i2C/Zf60naLLah7FoNFl0M2ZyapVvnOQJBALFc++SbpKC6rTMOzlzec3aqSyHIxUZkJESmJTN1HBlZMDziIcK+j7hoTra5i9i9YPAaJkotH45gj4OjN1sxHWkCQCT6vx4dt5t92nIw+O0Hfwh6wY3qDz66Aq+7S3iAda04PqkECh0J30gzEcs2G8l8vkpihnAQtCtRANhkzqfDNu8=

加密后:8LbPWfiOb2iSah4Roq58mVLujvELI6BhLvOfm/jRCfMhuoEDWzfVpI9RFnPmIr43wQwDtFqCLAIDHpMggI21F4e59fj2/XTviUrUdxb/11qkhw+9ovELyhOSh85PNvhSv+F7nnn1kytAdT54chKtxgGhd6ZzFs7LZx1qoyGA/ypC9Bl5ZiT4ZECNOR6ZlOK8v5aVfiwZUz9iKso5COF0DFf4rlBSKoteH2muhJWkNC+SxLqjOjieCTrWaFqERSFKtnRoCqCAnNXpYn3gSZDilp6n3UhHsW8MPQ0rn+UYY0D4JepBXIk6VrDXfRiPKrw4wCVXTDYSsL6RoZ36WUW5Azf3sCKr1PRe5Gw1CtpoAYavKqxr0QD7ShheWxBX1Jbb3uXwr/FOxlJ9GlrTr6ZBhHomz2jEV7pgmBfMvsg7g6hAfinSUk6tM60gw3zJT6Bq0M29MNtI04Cbj0i5aXCPpTKyT1wvVW+oZrCvfjPIimQ9RmqmhBAS1/qvETS6K5+c

解密后:需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字需要加密的文字

签名后:FgpCHgRZg0AoR747wvDDBbPhYeVUCEJfRaJ3tGVJY3QplddTxprtMHYFQalLK3vVP5Dpo/6bMAzQyu8Y4oaArqtYpoURhPnvr4QXTH+fR8MG8PGYc1S11ysAuDPbsb6geAvHRFsspjGJ9oLH2nHBnZzMQ62HGZ+RzAKING219SY=

验签结果true

#### 4.前端加密,解密,加签及验签示例

前端这块主要采用`jsencrypt`进行加解密,`jsrsasign`用来生成密钥对、加签验签。

①引入依赖

// JSEncrypt

pnpm i jsencrypt

// jsrsasign

pnpm i jsrsasign

②加密,解密,加签及验签工具类

import JSEncrypt from “jsencrypt”;

import JsRsaSign from “jsrsasign”;

/**

- RSA加密

- @param publicKey 公钥

- @param plainText 明文

- @returns {*} 密文

*/

export function encryptByRSA(publicKey, plainText) {

const encryptor = new JSEncrypt();

encryptor.setPublicKey(publicKey);

return encryptor.encrypt(plainText);

}

/**

- RSA解密

- @param privateKey 私钥

- @param cipherText 密文

- @returns {*} 明文

*/

export function decryptByRSA(privateKey, cipherText) {

const decrypter = new JSEncrypt();

decrypter.setPrivateKey(privateKey);

return decrypter.decrypt(cipherText);

}

/**

- 生成RSA密钥对,填充模式为PKCS8。

- 更多模式参考:https://kjur.github.io/jsrsasign/api/symbols/KEYUTIL.html

- @returns {{privateKey: (string|string|), publicKey: (string|string|)}}

/

export function generateRsaKeyWithPKCS8() {

const keyPair = JsRsaSign.KEYUTIL.generateKeypair(“RSA”, 1024);

const privateKey = JsRsaSign.KEYUTIL.getPEM(keyPair.prvKeyObj, “PKCS8PRV”);

const publicKey = JsRsaSign.KEYUTIL.getPEM(keyPair.pubKeyObj);

return { privateKey, publicKey };

}

/* - SHA256和RSA加签

- @param privateKey 私钥

- @param msg 加签内容

- @returns {string} Base64编码签名内容

*/

export function signBySHA256WithRSA(privateKey, msg) {

const key = JsRsaSign.KEYUTIL.getKey(privateKey);

const signature = new JsRsaSign.KJUR.crypto.Signature({

alg: “MD5withRSA”,

// alg: “SHA1withRSA”,

// alg: “SHA224withRSA”,

// alg: “SHA256withRSA”,

// alg: “SHA384withRSA”,

// alg: “SHA512withRSA”,

// alg: “RIPEMD160withRSA”,

});

signature.init(key);

signature.updateString(msg);

// 签名后的为16进制字符串,这里转换为16进制字符串

return JsRsaSign.hextob64(signature.sign());

}

/**

- SHA256和RSA验签

- @param publicKey 公钥:必须为标准pem格式。如果是PKCS1格式,必须包含-----BEGIN RSA PRIVATE KEY-----,如果是PKCS8格式,必须包含-----BEGIN PRIVATE KEY-----

- @param base64SignStr Base64编码签名字符串

- @param msg 原内容

- @returns {boolean} 是否验签通过

*/

export function verifyBySHA256WithRSA(publicKey, base64SignStr, msg) {

const key = JsRsaSign.KEYUTIL.getKey(publicKey);

const signature = new JsRsaSign.KJUR.crypto.Signature({

alg: “MD5withRSA”,

// alg: “SHA1withRSA”,

// alg: “SHA224withRSA”,

// alg: “SHA256withRSA”,

// alg: “SHA384withRSA”,

// alg: “SHA512withRSA”,

// alg: “RIPEMD160withRSA”,

});

signature.init(key);

signature.updateString(msg);

// 需要将Base64进制签名字符串转换成16进制字符串

return signature.verify(JsRsaSign.b64tohex(base64SignStr));

}

③使用

数字签名有多种,加签及验签使用的数字签名要一致。

结果:

#### 5.前端加密,后端解密,前端加签,后端验签

前后端的工具类直接使用上面的即可。加签的数字签名确保前后端的一致。

String pri = "MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAL03PU6h7DfX0pGb" +

"hFak0gAPJVSCOFjy0vXfPefm88wr9gx3aIGqRNyubdtw37jG3jUF+b1d/5M5bVB1" +

"YB23cs5FkjmIVwdiUoHgRPCUwDoet6ZpamDSdpLTWqmC4uDb9R8FLRI1Q2h2cMBV" +

"T+TR6D+fFHRLOJFvlrh+juvcZvonAgMBAAECgYBSoWj4ieXqjSm7xLqKS/gZZoPa" +

"3/NThNdz4EXcnBMjup782ricx4rDBLmc9zH8M3yekzl45S/TT2TZmiibUZ2kjVYs" +

"ZV3GoVzVbBek9vStDHVlVjGQvUnVbMuoKTpcEs0efjIz3Su0NQsxLyb4+KZFMzts" +

"H/C4JOBE0kb/cuhhIQJBAPeMvUg61pvR2IfrTiREtiN9uKi0b+pSDH5E+sq89rET" +

"QjC65a209pVoWkdx4HBKIK4KL+saLAI8w9b1fZhPGc0CQQDDrLzM2JFjCpC4g9gx" +

"NdFTZmwFaqKrAkKB3tw492PgvLZWbO6HocDWRMYi1RtkBYq7FFzRftIAr7QDxKLz" +

"oJ/DAkAX7NRGbNldCfUBfe55duKbn4T/WSEP5ooqkgQjIAw/pPrattWH6luCqSlA" +

"inMEp0VtTLLA6DCkrrbGyccvt0VpAkEAuKnXT9b+diKta4T5zY9FqliZjw8QzySF" +

"0XyaBqTqPFi8F5ocDiJIE6658nt9qwpT37Qa2Ja/52fqEjhLtHIc8wJAB1T7XQ1s" +

"olFqeE3T9n/3NfbvSw66Act2kYS+KrGYtrDMjSBH+s7rIN7DWAz/zlCRPQ0EyY9w" +

"gcEyHHFoKN2vDA==";

String pub = "MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC9Nz1Ooew319KRm4RWpNIADyVU" +

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1240

1240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?