* [misc14](#misc14_120)

* [misc15](#misc15_129)

* [misc16](#misc16_136)

* [misc17](#misc17_143)

* [misc18](#misc18_157)

* [misc19](#misc19_163)

* [misc20](#misc20_167)

* [misc21](#misc21_173)

* [misc22](#misc22_184)

* [misc23](#misc23_192)

* [misc41](#misc41_207)

+ [图片篇(文件结构):](#_217)

+ - * [misc24](#misc24_218)

* [misc25](#misc25_226)

* [misc26](#misc26_236)

* [misc27](#misc27_261)

* [misc28](#misc28_269)

* [misc29](#misc29_274)

* [misc30](#misc30_280)

* [misc31](#misc31_288)

* [misc32](#misc32_308)

* [misc33](#misc33_346)

* [misc34](#misc34_349)

* [misc35](#misc35_351)

* [misc36](#misc36_353)

* [misc37](#misc37_355)

* [misc38](#misc38_369)

* [misc39](#misc39_378)

* [misc40](#misc40_400)

* [misc42](#misc42_421)

* [misc43](#misc43_440)

* [misc44](#misc44_455)

* [misc45](#misc45_462)

* [misc46](#misc46_463)

* [misc47](#misc47_464)

* [misc48](#misc48_465)

* [misc49](#misc49_466)

+ [图片篇(颜色通道):](#_467)

+ - * [misc50](#misc50_468)

* [misc51](#misc51_479)

* [misc52](#misc52_521)

* [misc53](#misc53_543)

* [misc54](#misc54_553)

* [misc55](#misc55_561)

* [misc56](#misc56_582)

CTFShow 平台:https://ctf.show/

图片篇(基础操作):

misc1

打开就是flag

misc2

发现是PNG的格式直接改后缀png 即可得到flag。

misc3

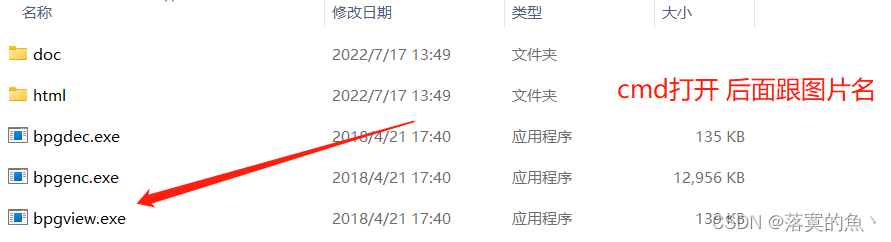

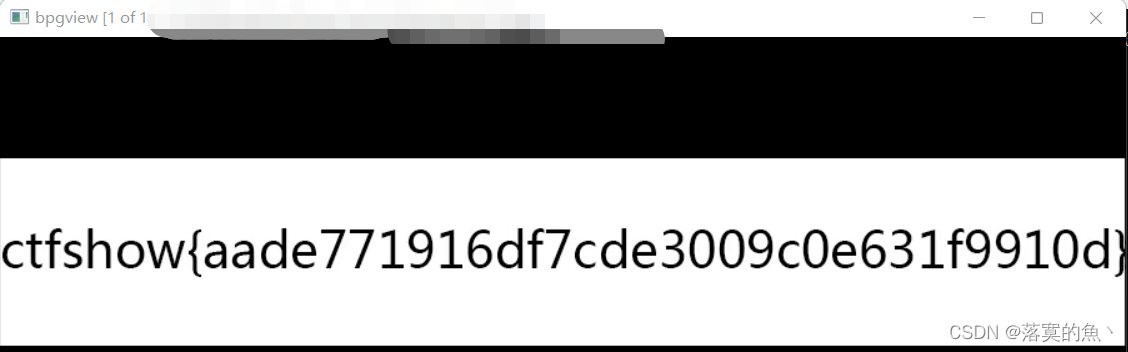

下载下来里面是一个BPG 的格式文件 需要用能打开软件的工具:https://bellard.org/bpg/

misc4

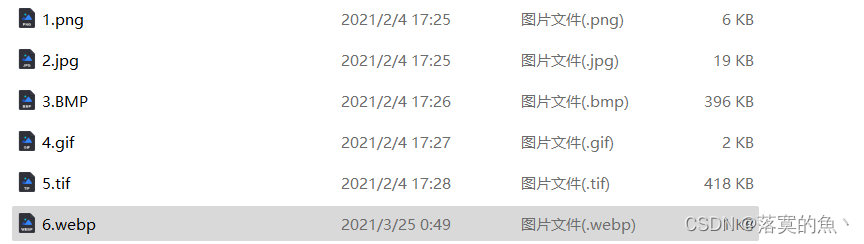

下载下来有6个txt文件 分别是6个文件 可以通过文件头 来判断文件的类型:

JPEG (jpg) 文件头:FF D8 FF 文件尾:FF D9

PNG (png),文件头:89504E47

Windows Bitmap (bmp), 文件头:424D 文件尾:

GIF (gif),文件头:47494638

XML (xml),文件头:3C3F786D6C

HTML (html),文件头:68746D6C3E

MS Word/Excel (xls.or.doc),文件头:D0CF11E0

MS Access (mdb),文件头:5374616E64617264204A

Adobe Acrobat (pdf),文件头:255044462D312E

Windows Password (pwl),文件头:E3828596

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

Wave (wav),文件头:57415645

AVI (avi),文件头:41564920

TIFF (tif), 文件头:49492A00 文件尾:

ctfshow{4314e2b15ad9a960e7d9d8fc2ff902da}

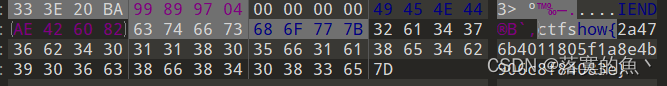

图片篇(信息附加):

misc5

no flag 被骗了 然后使用010Editor 在最下面发现了flag

ctfshow{2a476b4011805f1a8e4b906c8f84083e}

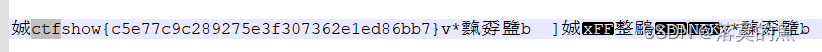

misc6

和上一题一样 搜索ctf 可以得到flag。

misc7

直接使用 notepad打开搜索flag

ctfshow{c5e77c9c289275e3f307362e1ed86bb7}

misc8

使用foremost 分离 发现里面有两张图片 其中一张就是flag。

misc9

直接使用 HxD 打开 看到flag

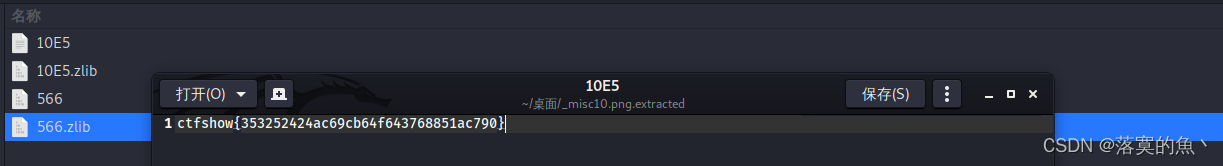

misc10

使用binwalk -e 第一 10E5 打开就是flag。

misc11

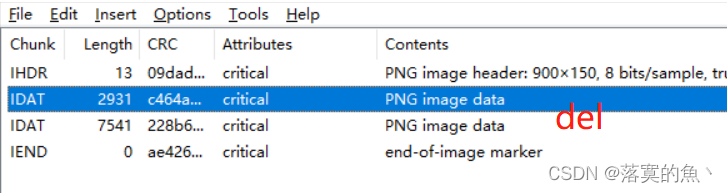

根据提示 在另一个图片 这里一个新的知识点 需要使用一个新工具:Tweakpng

把第二个 IDAT 数据删除 从新打开图片 发现 有flag (就很神奇!)

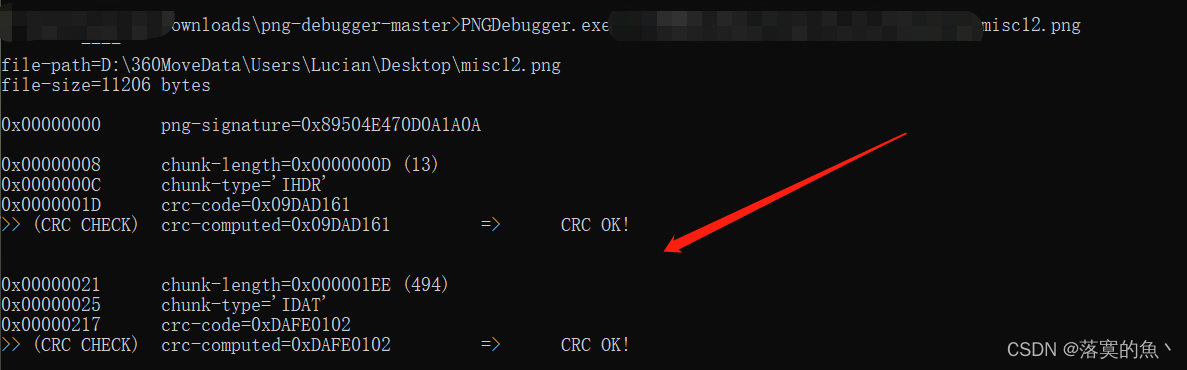

misc12

这里又学了一个新的工具:PNG Debugger

具体使用可以参考这篇文章:https://blog.csdn.net/Goodric/article/details/119732559

发现跑出来的 数据块都是对的 和上一题一样 这里只是学一下这个工具 之前没用过 需要删除8个才能得到flag。

misc13

a="631A74B96685738668AA6F4B77B07B216114655336A5655433346578612534DD38EF66AB35103195381F628237BA6545347C3254647E373A64E465F136FA66F5341E3107321D665438F1333239E9616C7D"

r = ''

s=bytes.fromhex(a)

for i in range(0,len(s),2):

r+=chr(s[i])

print(r)

#fromhex函数把一串16进制字符,每两位转换成16进制的对象

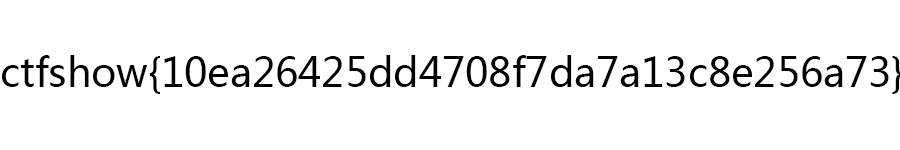

ctfshow{ae6e3ea48f518b7e42d7de6f412f839a}

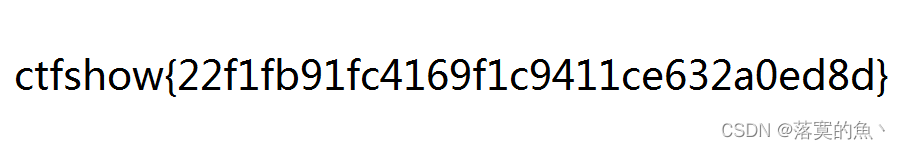

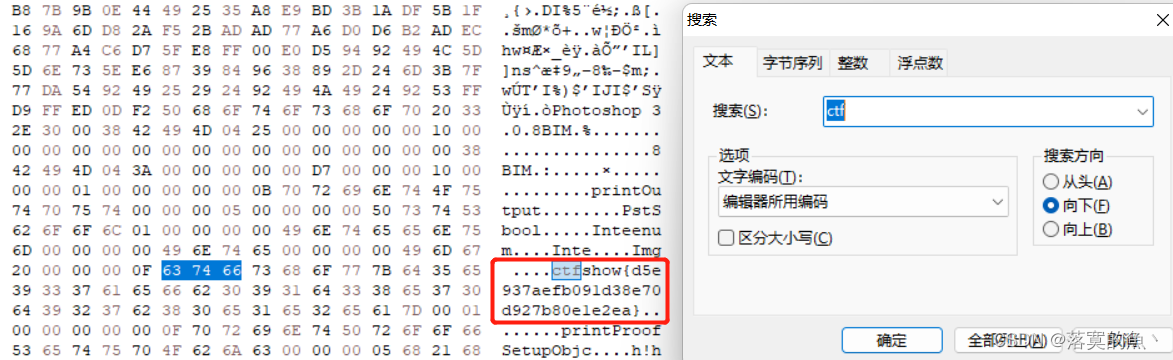

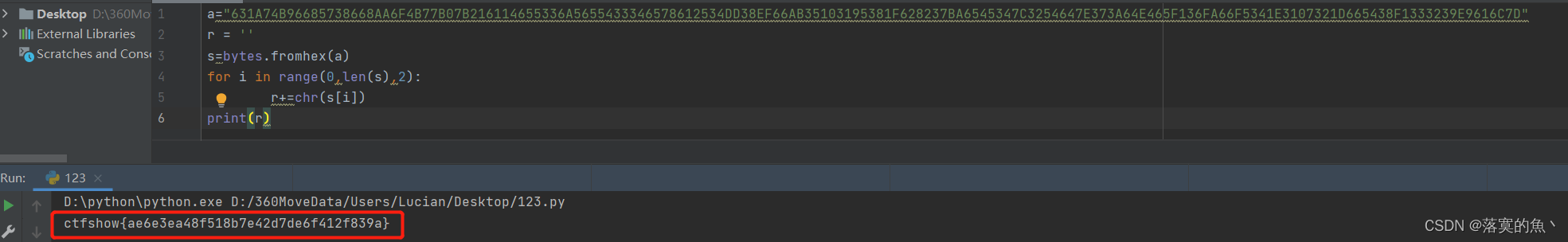

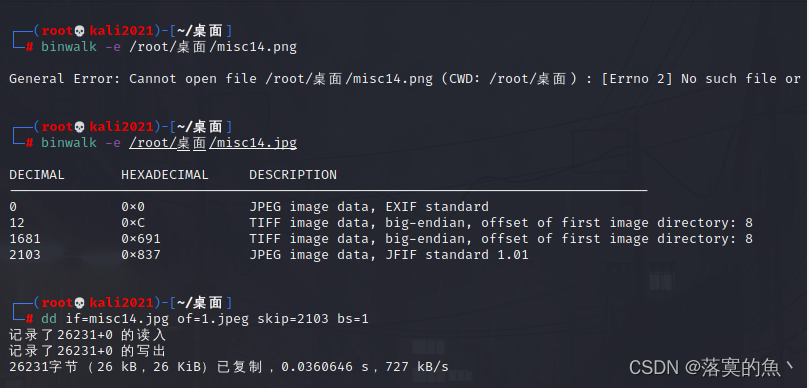

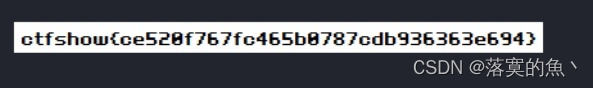

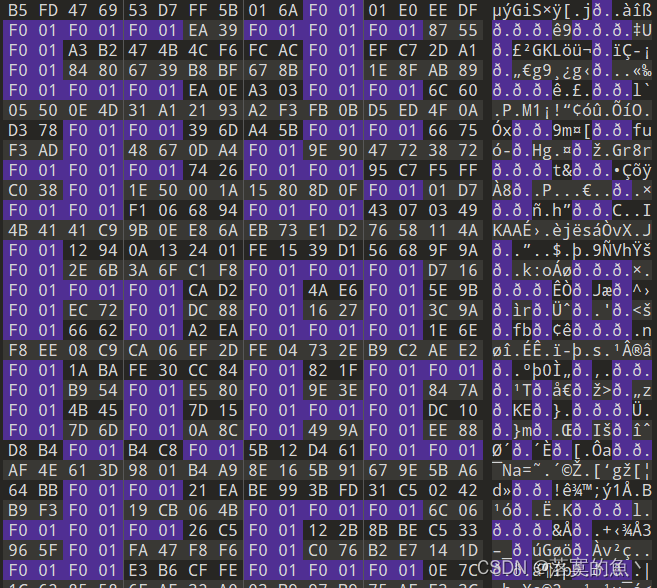

misc14

先使用binwalk -e 分离出来 然后使用dd 得到flag。

dd if=misc14.jpg of=1.jpeg skip=2103 bs=1

misc15

直接文本编辑器打开 搜索 ctf 即可 得到flag

ctfshow{fbe7bb657397e6e0a6adea3e40265425}

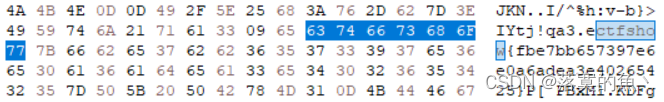

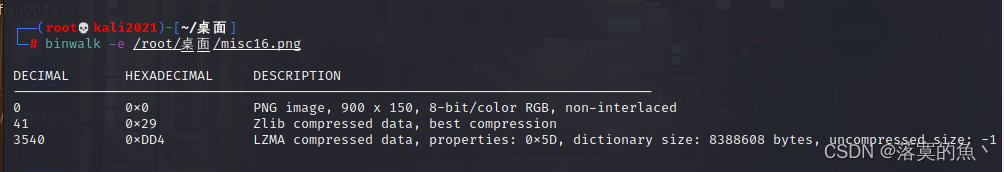

misc16

还是 binwalk -e 分离 然后直接打开 第三个 LZMA 得到flag。

ctfshow{a7e32f131c011290a62476ae77190b52}

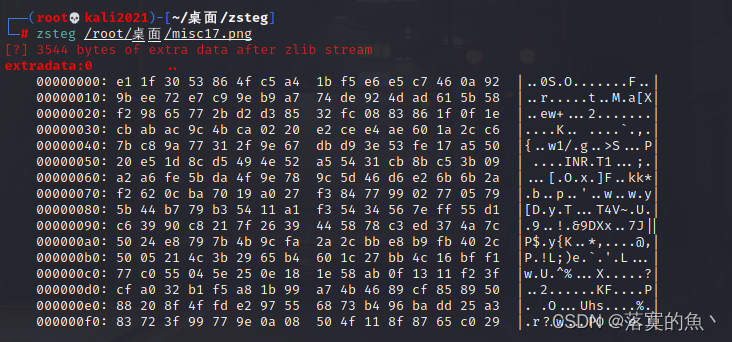

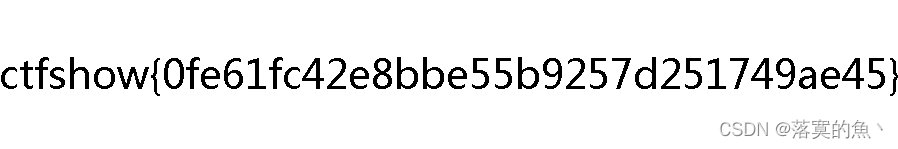

misc17

使用 zsteg 这个工具 使用命令:zsteg -e extradata:0 misc17.png > 1.txt 提权出来即可得到flag。

git clone https://github.com/zed-0xff/zsteg

cd zsteg/

gem install zsteg

在使用 binwalk -e 1.txt 分离一次 得到flag。

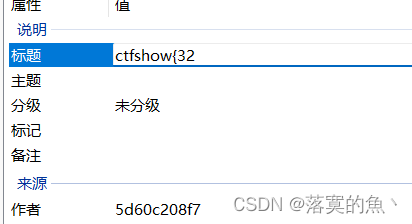

misc18

提示:flag在标题、作者、照相机和镜头型号里 直接看图片属性即可得到flag。

ctfshow{325d60c208f728ac17e5f02d4cf5a839}

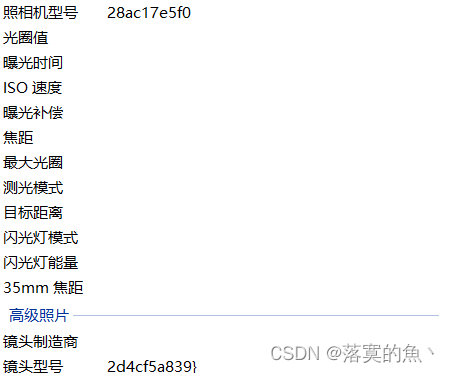

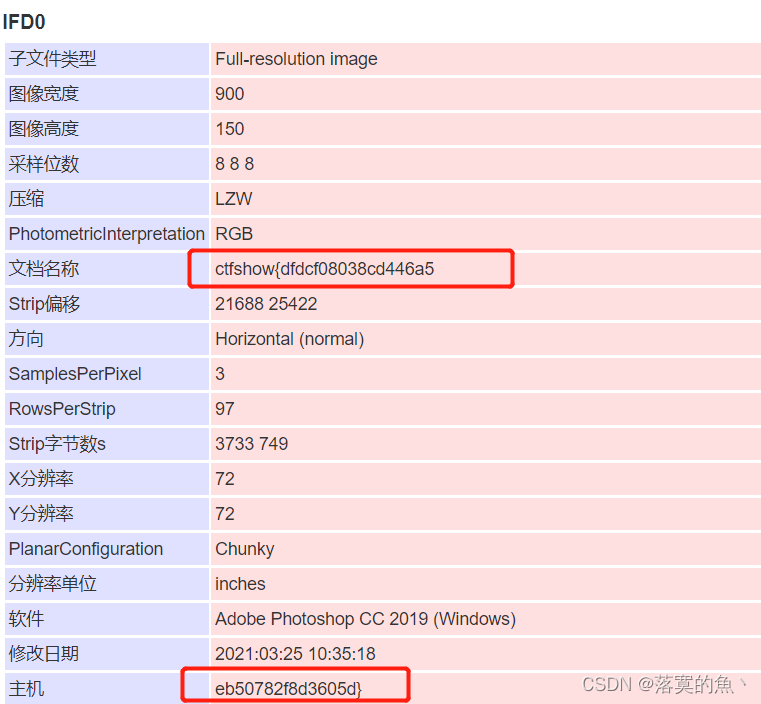

misc19

根据提示:flag在主机上的文档名里 直接使用网站查看:https://exif.tuchong.com/view/12432993/

ctfshow{dfdcf08038cd446a5eb50782f8d3605d}

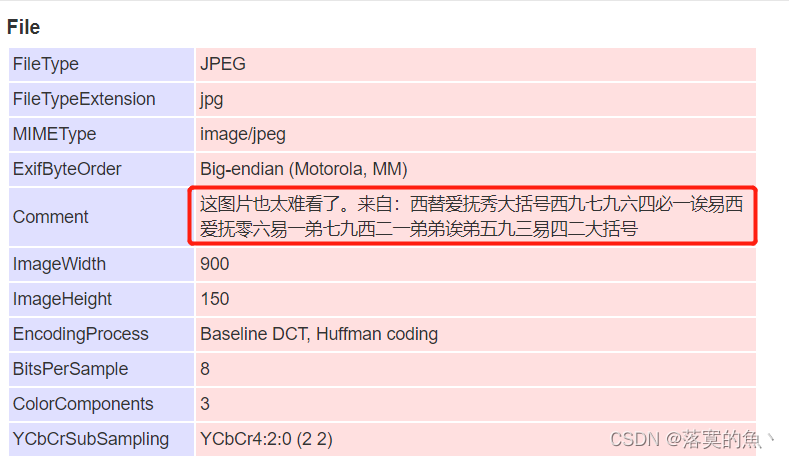

misc20

提示:flag在评论里。

ctfshow{c97964b1aecf06e1d79c21ddad593e42}

misc21

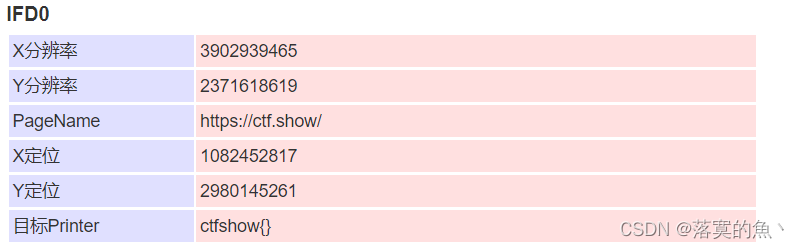

提示:flag在序号里。

因为我们知道 flag的规律 直接提交肯定不对 所以需要把 xy 四段转为 16进制 然后在加上flag格式。

3902939465237161861910824528172980145261 #转16进制 即可

ctfshow{e8a221498d5c073b4084eb51b1a1686d}

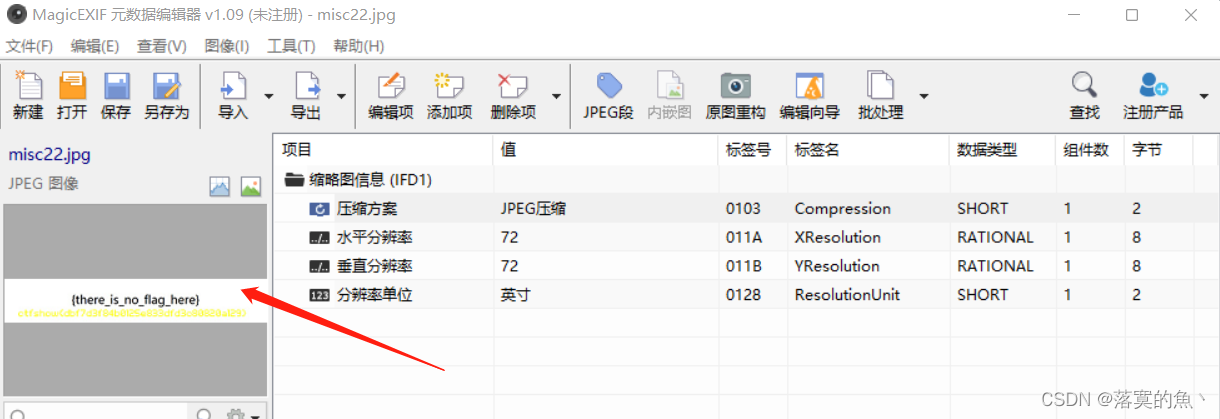

misc22

这里要使用一个新工具:MagicEXIF 直接打开即可看到flag。

magicexif元数据编辑器是一款非常专业的照片magicexif元数据编辑器,该软件可以通过分析照片的元数据以及编码特征来计算图像可信度,从而判断照片是否被修改,同时还能对相机的快门次数、镜头参数、光圈档位等进行查看和编辑。

ctfshow{dbf7d3f84b0125e833dfd3c80820a129}

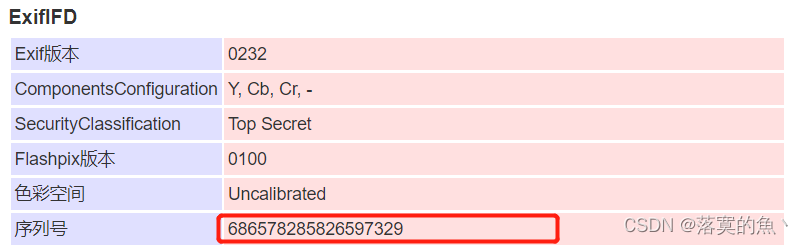

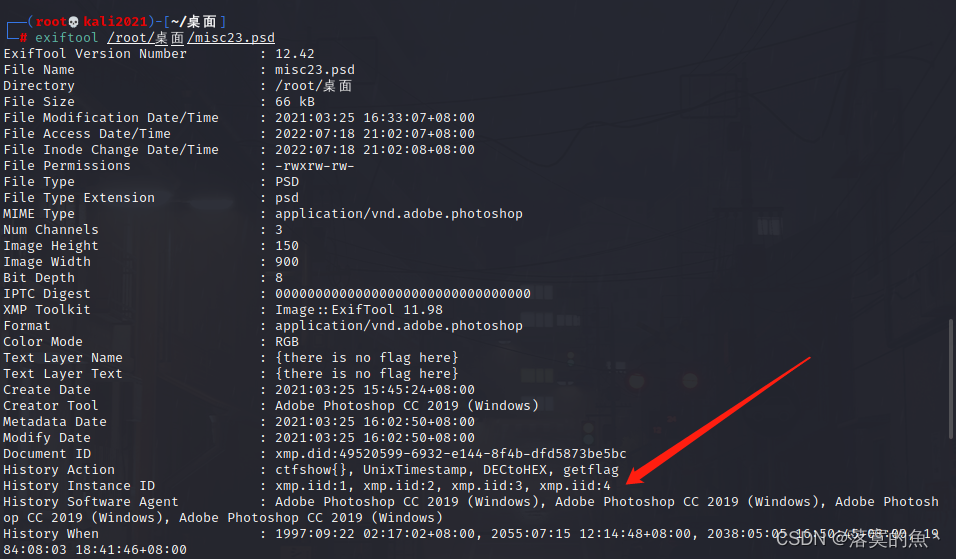

misc23

提示:flag在时间里。

使用工具 exiftool + 图片名称

使用在线时间戳转换:https://tool.lu/timestamp/ 一共有四段

874865822 2699237688 2156662245 460377706 #全部转为16进制

ctfshow{3425649ea0e31938808c0de51b70ce6a}

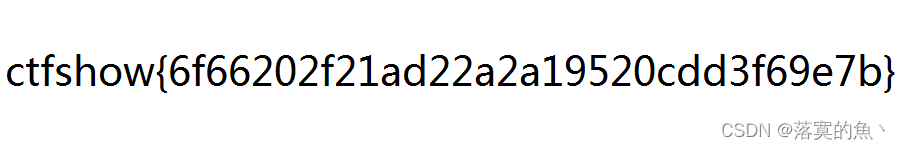

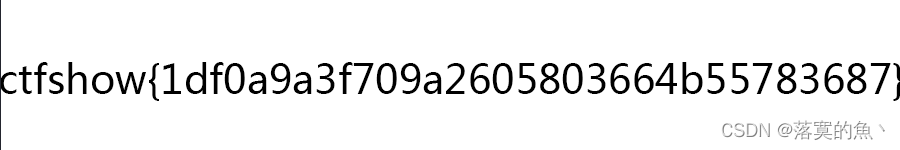

misc41

这题还是比较有意思的 根据提示:H4ppy Apr1l F001's D4y!

愚人节到了,一群笨蛋往南飞,一会儿排成S字,一会儿排成B字。

使用Editor 打开 搜索 F001 可以看到 ctf 的样式 把他提取 出来即可。

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}

图片篇(文件结构):

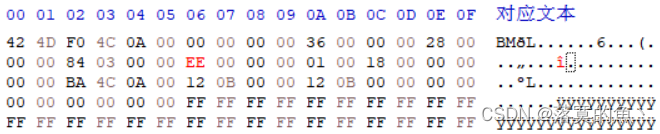

misc24

提示:flag在题目上面

根据提示应该是修改图片的高度 改为EE

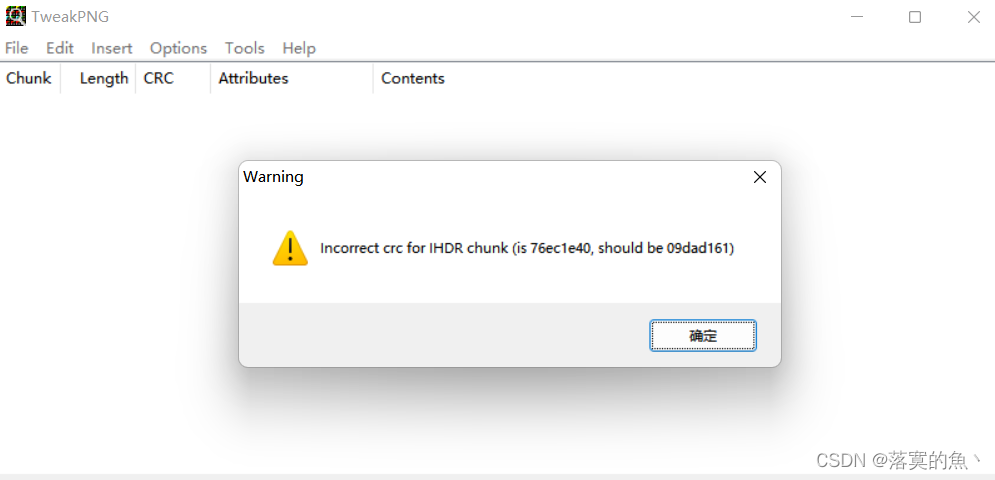

misc25

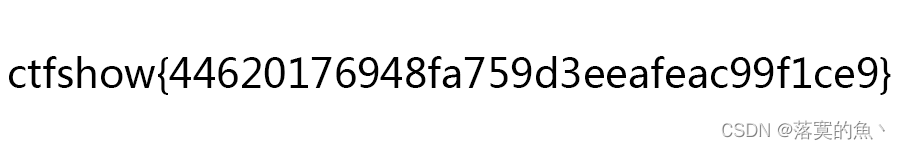

提示:flag在图片下面

和上一题一样 使用 TweakPNG查看图片发现图片的CRC值不对

ctfshow{494f611cc5842dd597f460874ce38f57}

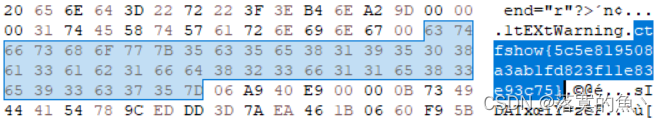

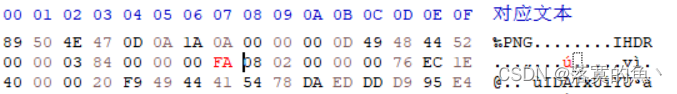

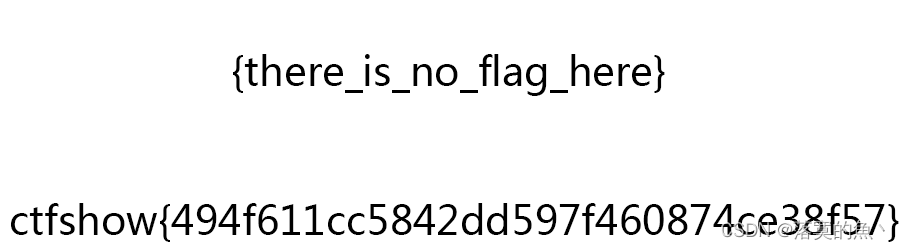

misc26

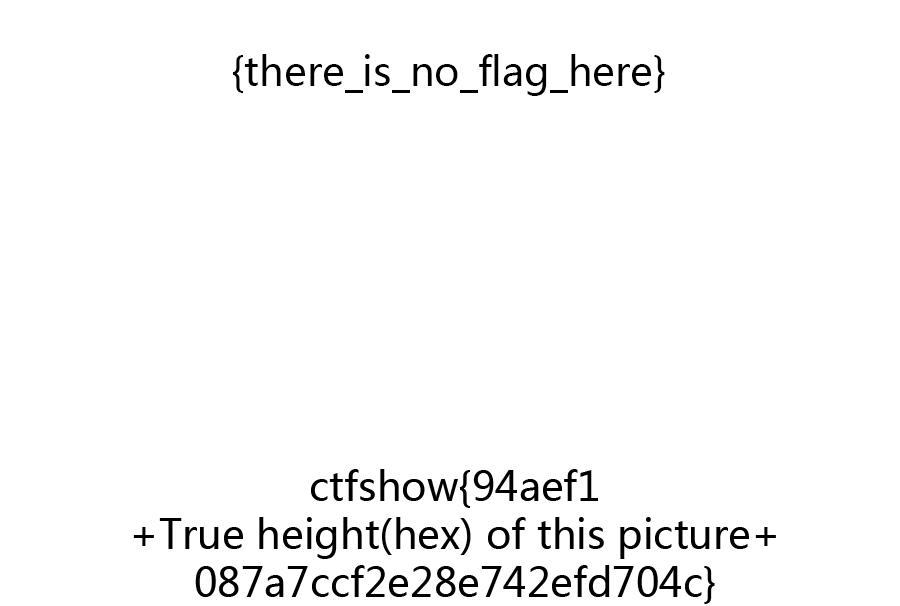

提示:flag还是在图片下面,但到底有多下面?

还是和上一题一样判断高度 然后00 96 修改为02 5E 得到图片 但是flag不全。

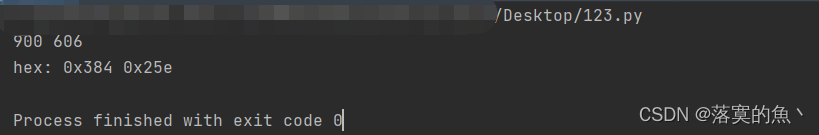

需要得到实际长度的16进制 使用脚本 最后得到实际高度为606 转为16进制是0x25e

import os

import binascii

import struct

crcbp = open("misc26.png", "rb").read() #打开图片

for i in range(1024):

for j in range(1024):

data = crcbp[12:16] + struct.pack('>i', i)+struct.pack('>i', j)+crcbp[24:29]#从IHDR开始17个字节,其中宽和高用i和j代替,并以4个字节存放i和j。

crc32 = binascii.crc32(data) & 0xffffffff

if(crc32 == 0xec9ccbc6): #010Editor第二行倒数3字节,加第三行第一字节。按顺序写就行,不用改。

print(i, j)

print('hex:', hex(i), hex(j))

#900 606

#hex: 0x384 0x25e

ctfshow{94aef125e087a7ccf2e28e742efd704c}

misc27

提示:flag在图片下面

ctfshow{5cc4f19eb01705b99bf41492430a1a14}

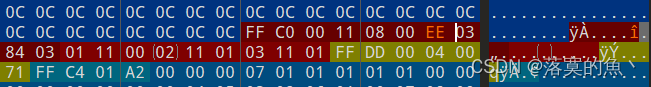

misc28

放进010软件进行查看 修改高度9600 为FF00 或者使用Stegsolve直接打开也可以得到flag。

ctfshow{59c8bc525426166b1c893fe12a387fd7}

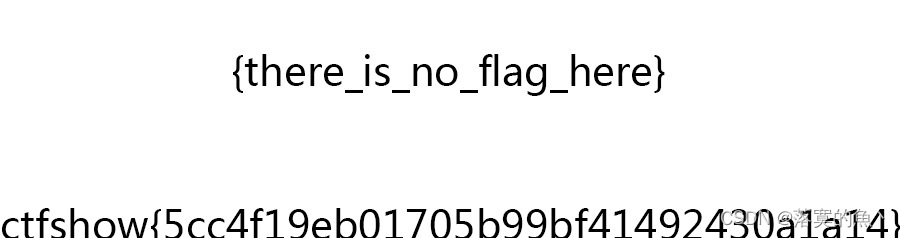

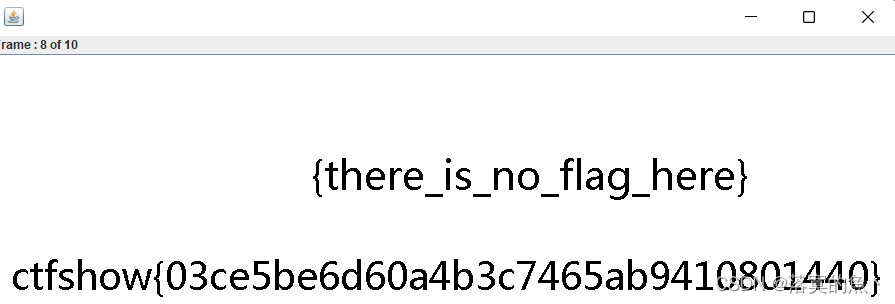

misc29

提示:flag在图片下面。

这题还是gif 格式文件 和上一题一样 但是这有10帧数 需要把所有高度都改了9600 为FF00 然后使用Stegsolve 打开第8帧就是flag。

ctfshow{03ce5be6d60a4b3c7465ab9410801440}

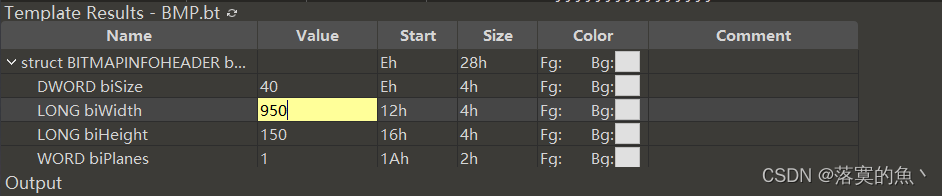

misc30

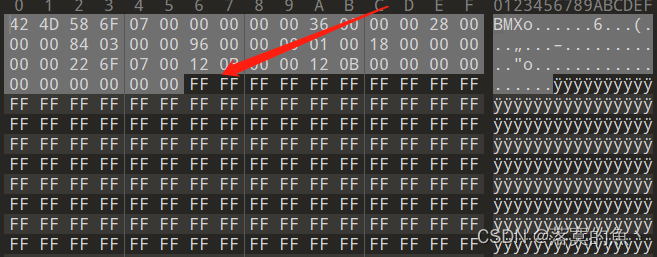

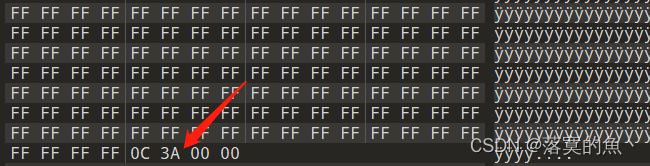

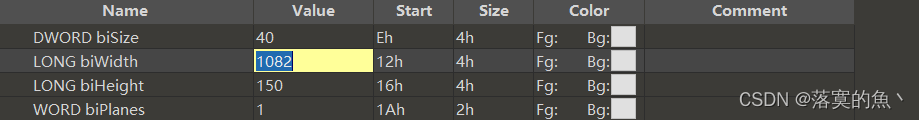

提示:正确的宽度是950。

是一个bmp文件 010 打开修改宽度为950 即可得到flag。

ctfshow{6db8536da312f6aeb42da2f45b5f213c}

misc31

使用010打开复制FF 到3A结束 所有字节是487253 减去文件头53个字节 RGB 每个像素由3个字节表示

a = (487256-54)/ 3

a / = 150

print(a)

1082.6666666666667

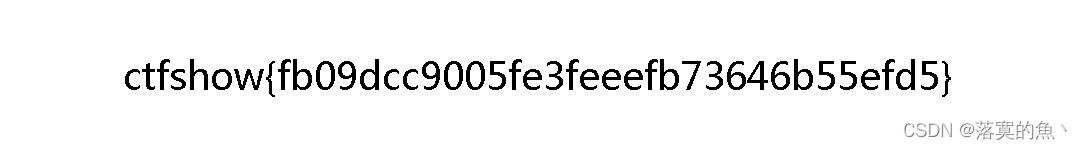

ctfshow{fb09dcc9005fe3feeefb73646b55efd5}

misc32

提示:高度是正确的,但正确的宽度是多少呢

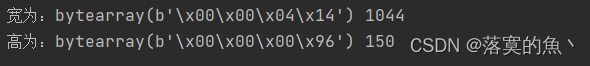

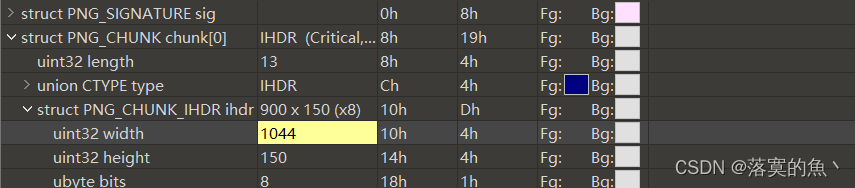

先爆破出正确的宽高 然后使用010 宽度修改为1044 打开即可得到flag。

import zlib

import struct

# 同时爆破宽度和高度

filename = "misc32.png"

with open(filename, 'rb') as f:

all_b = f.read()

data = bytearray(all_b[12:29])

n = 4095

for w in range(n):

width = bytearray(struct.pack('>i', w))

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

crc32result = zlib.crc32(data)

#替换成图片的crc

if crc32result == 0xE14A4C0B:

print("宽为:", end = '')

print(width, end = ' ')

print(int.from\_bytes(width, byteorder='big'))

print("高为:", end = '')

print(height, end = ' ')

print(int.from\_bytes(height, byteorder='big'))

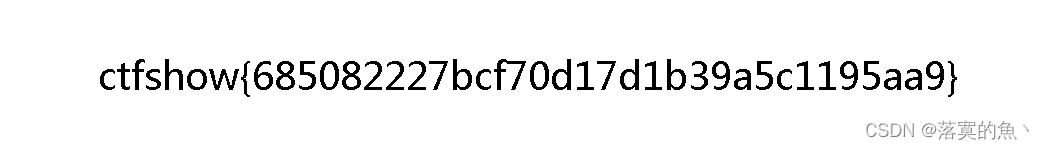

ctfshow{685082227bcf70d17d1b39a5c1195aa9}

misc33

ctfshow{03070a10ec3a3282ba1e352f4e07b0a9}

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

学习路线图

其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

网络安全工具箱

当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份我自己整理的网络安全入门工具以及使用教程和实战。

项目实战

最后就是项目实战,这里带来的是SRC资料&HW资料,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

3857

3857

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?