+ [不懂可以私信博主](#_166)

A模块基础设施设置/安全加固(200分)

A-1:登录安全加固

任务环境说明:

服务器场景:LOG:(开放链接)

用户名:root密码:root

服务器场景:Web:(开放链接)

用户名:administrator密码:P@ssw0rd

请对服务器Web按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Web)

a.最小密码长度不少于8个字符,将密码长度最小值的属性配置界面截图;

Win + R

gpedit.msc打开本地组策略编辑器

管理工具-本地安全策略-帐户策略-密码策略,设置密码长度不小于8

b.密码策略必须同时满足大小写字母、数字、特殊字符,将密码必须符合复杂性要求的属性配置界面截图。

2.登录策略(Web)

a.在用户登录系统时,应该有“For authorized users only”提示信息,将登录系统时系统弹出警告信息窗口截图;

b.一分钟内仅允许5次登录失败的尝试,超过5次,登录帐号锁定1分钟,将账户锁定策略配置界面截图;

c.远程用户非活动会话连接超时应小于等于5分钟,将RDP-Tcp属性对应的配置界面截图。

3.用户安全管理(Web)

a.对服务器进行远程管理安全性SSL加固,防止敏感信息泄露被监听,将RDP-Tcp属性对应的配置界面截图;

b.仅允许超级管理员账号关闭系统,将关闭系统属性的配置界面截图。

A-2:Web安全加固(Web)

任务环境说明:

服务器场景:LOG:(开放链接)

用户名:root密码:root

服务器场景:Web:(开放链接)

用户名:administrator密码:P@ssw0rd

1.为了防止web中.mdb数据库文件非法下载,请对Web配置文件进行安全加固,将C:\Windows\System32\inetsrv\config\applicationHost配置文件中对应的部分截图;

2.限制目录执行权限,对picture和upload目录设置执行权限为无,将编辑功能权限的配置界面截图;

3.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法),将W3C日志记录字段的配置界面截图;

4.为了减轻网站负载,设置网站最大并发连接数为1000,将编辑网站限制的配置界面截图;

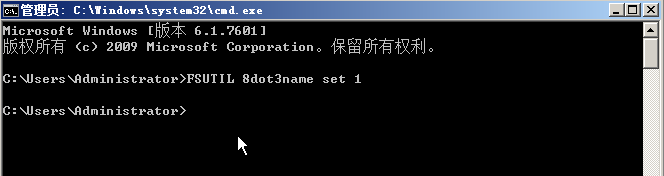

5.防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图;

6.关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图。

A-3:流量完整性保护与事件监控(Web,Log)

任务环境说明:

服务器场景:LOG:(开放链接)

用户名:root密码:root

服务器场景:Web:(开放链接)

用户名:administrator密码:P@ssw0rd

1.为了防止密码在登录或者传输信息时被窃取,仅使用证书登录SSH(Log),将/etc/ssh/sshd_config配置文件中对应的部分截图;

vim /etc/ssh/sshd_config

2.将Web服务器开启审核策略

登录事件 成功/失败;

特权使用 成功;

策略更改 成功/失败;

进程跟踪 成功/失败;

将审核策略的配置界面截图;

3.配置Splunk接收Web服务器,安全日志,系统日志,CPU负载,内存,磁盘空间,网络状态。将转发器:部署成功的页面截图。

A-4:防火墙策略

任务环境说明:

服务器场景:LOG:(开放链接)

用户名:root密码:root

服务器场景:Web:(开放链接)

用户名:administrator密码:P@ssw0rd

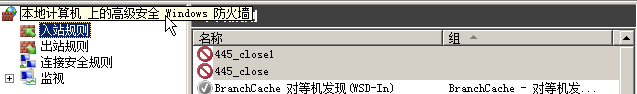

1.Windows系统禁用445端口,将防火墙入站规则截图;

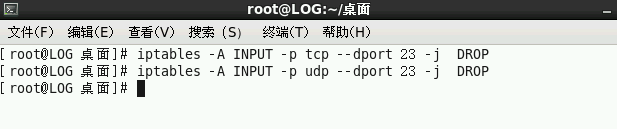

2.Linux系统禁用23端口,将iptables配置命令截图;

3.Linux系统禁止别人ping通,将iptables配置命令截图;

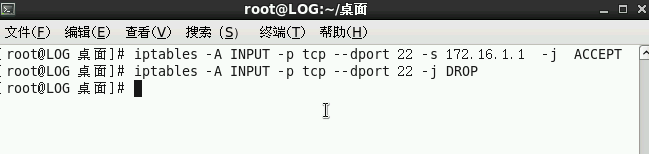

4.Linux系统为确保安全禁止所有人连接SSH除了172.16.1.1这个ip,将iptables配置命令截图。

A-5:Windows操作系统安全配置

任务环境说明:

服务器场景:WindowsServer:(开放链接)

用户名:administrator,密码:123456

请对服务器WindowsServer按要求进行相应的设置,提高服务器的安全性。

1.设置密码策略必须同时满足大小写字母、数字、特殊字符,最小密码长度不少于8个字符,密码最长使用期限为15天。将服务器上密码策略配置信息截图;

2.在用户登录系统时,应该有“For authorized users only”提示信息,将登录系统时系统弹出警告信息窗口截图;

3.一分钟内仅允许5次登录失败的尝试,超过5次,登录帐号锁定1分钟,将账号锁定策略配置信息截图;

4.设置远程桌面用户非活动会话连接超时应小于等于5分钟,将RDP-Tcp属性对应的配置界面截图;

开始—运行,输入tsconfig.msc,打开远程桌面主机会话配置。右键RDP-Tcp,属性。

5.通过SSL(TLS 1.0)加密服务器的远程桌面服务,将RDP-Tcp属性对应的配置界面截图;

6.仅允许超级管理员账号关闭系统,将关闭系统属性的配置界面截图;

7.开启IIS的日志审计记录,日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、服务器端口、方法,将W3C日志记录字段的配置界面截图;

8.设置网站的最大并发连接数为1000,网站连接超时为60s,将编辑网站限制的配置界面截图;

9.禁用IIS内核缓存,避免对方利用ms15_034漏洞进行DOS攻击,出现蓝屏的现象,将编辑输出缓存设置的配置界面截图;

10.设置user1用户只能在上班时间(周一至周五的9:00~18:00)可以登录。将user1的登录时间配置界面截图。

A-6:Linux操作系统安全配置

任务环境说明:

服务器场景:AServer02:(开放链接)

用户名:root,密码:123456

1.设置禁止使用最近用过的6个旧密码,将配置文件中对应的部分截图;

vim /etc/pam.d/system-auth

2.设置密码复杂程度,允许重试3次,新密码必须与旧密码有4位不同,最小位数6位,大写字母至少包含2位,小写字母 至少包含3位,特殊字母个数至少包含1位,将配置文件中对应的部分截图;

3.禁止匿名用户登录vsftpd服务,将配置文件中对应的部分截图;

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

276

276

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?