假如我们已经扫描到内网主机172.250.250.4我们随机加入一个页面

eg:172.250.250.4/index.php

常用字典,kali中自带的有:/usr/share/wordlists/drib

gopher 伪协议

Gopher是Internet上一个非常有名的信息查找系统,它将Internet上的文件组织成某种索引,很方便地将用户从Internet的一处带到另一处。

参考文章

在使用get时,可以进行提交,使用post时就不能够传参

使用post时,只能将数据内容提交到ssrf服务器上进行解析,但其不能post到另一台服务器

在使用GET传参时,可以进行构造,如下,直接点击submit提交即可。

还有另一种方式,就是将构造出来的内容进行两次编码。

POST提交,和上面一样,将构造内容进行两次url编码,直接send即可。

SSRF之gopher协议深度解析

content-length一定要与实际长度一致

127.0.0.1 回环绕过

302 重定向绕过ip限制

主要针对私网地址被限制的情况,使用302重定向进行访问。

在公网服务器上创造页面,狗仔重定向代码

eg:php

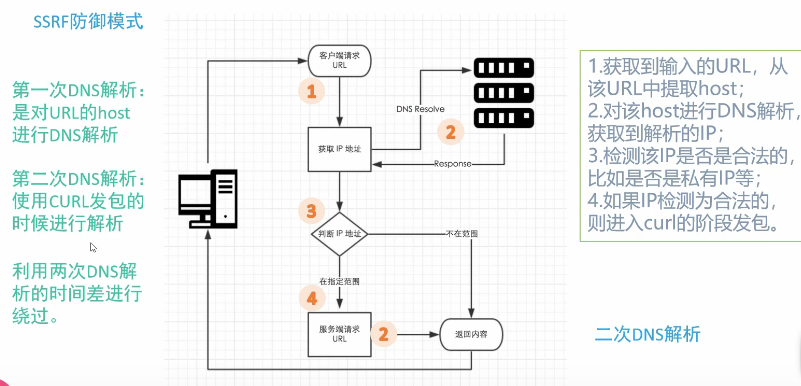

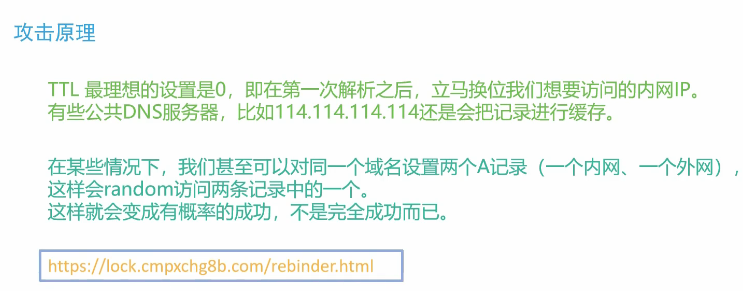

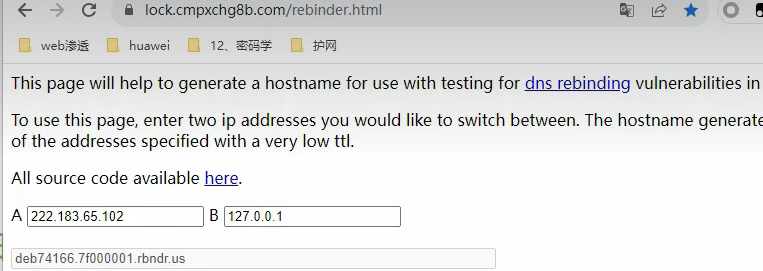

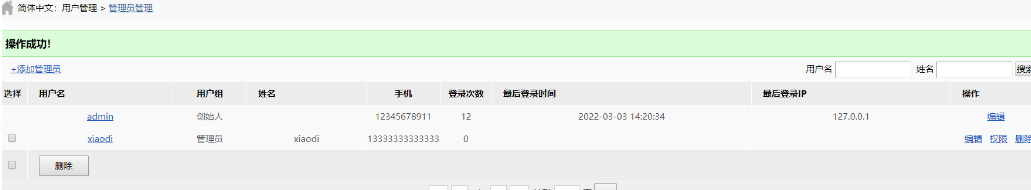

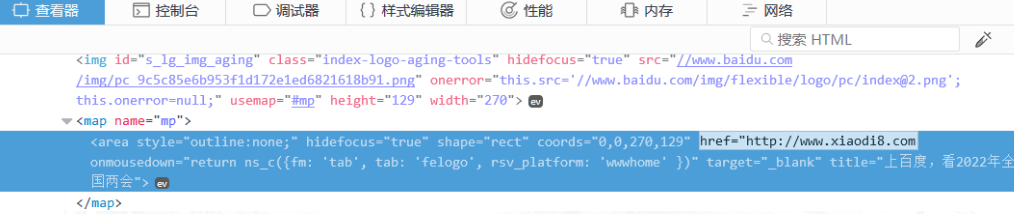

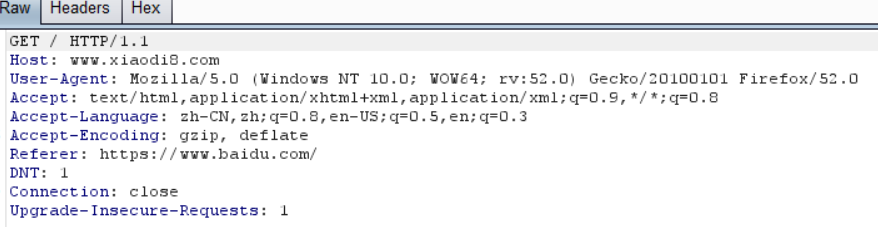

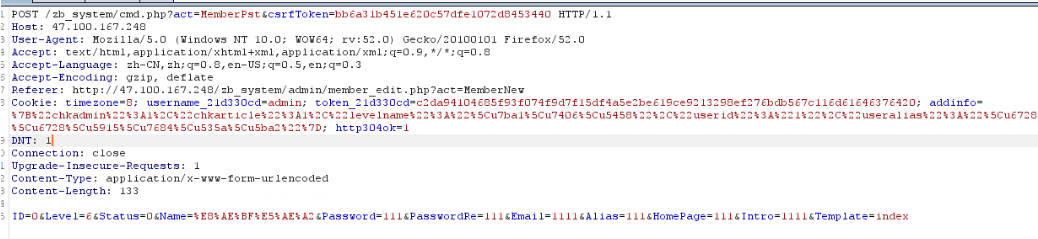

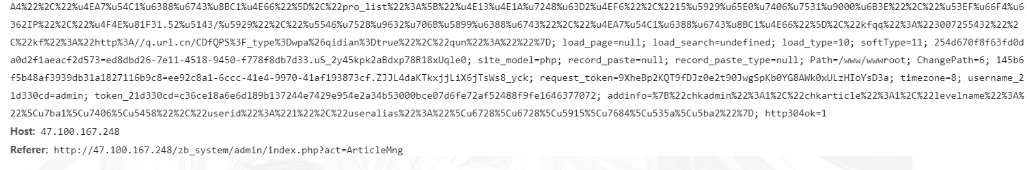

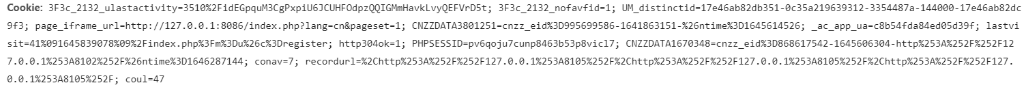

<?php header('Location: http://127.0.0.1/flag.php'); 使用php -s可以进行监听该端口 **DNS重绑定绕过** 1,上传之后若是域名,则需要进行DNS解析; 4,在服务端请求时同样需要域名解析   生成域名解析,将两个ip对应同一域名主机。  访问域名网站,获取flag  **小迪演示** -案例说明:小迪在登录后台管理自己网站的时候,突然群里给小迪说阿祖又说爱上别人了,随后给我发了个URL链接,小迪直接点了进去,GG! 小迪网站:http://127.0.0.1:8105/ 发送URL:http://127.0.0.1:8081/web/add.html 访问这个地址,其实就是管理员添加账号密码的数据包 前提条件: 1.管理员要提前登录(没有登录就没有权限触发) 2.访问了这个地址 3.要知道怎么添加用户,知道添加用户的数据包 利用流程: 1、获取目标的触发数据包 2、利用`CSRFTester`构造导出 3、诱使受害者访问特定地址触发 那么应该怎么构造数据包呢,这里我们在本地搭建,然后用到工具CSRFtest 运行bat程序,然后把浏览器端口修改为8008  在触发添加数据包的时候,同时在工具中start 会抓取你操作的数据包  在下面选择forms表单,然后把他生成为html格式,放在网站目录: 访问数据包地址:http://127.0.0.1:8081/web/add.html 然后在登录状态去访问http://127.0.0.1:8081/web/add.html 用户被创建成功。但是自己抓的包不能成功。  那么应该怎么防御这种漏洞呢? CSRF安全问题黑盒怎么判断: 1、看验证来源不(同源策略)-修复 2、看凭据有无token–修复 3、看关键操作有无验证-修复 -CSRF安全问题白盒怎么审计: 同黑盒思路一样,代码中分析上述三看 验证来源: 打开百度,修改图片地址,让他指向xiaodi8.com  当点击图片的时候,抓取数据包,关键字段`Referer: https://www.baidu.com/` 可以说明这个数据包的`来源`是从`baidu.com`中来的。  在自己的博客上添加用户,抓取数据包,可以看到Referer: http://47.100.167.248/zb\_system/admin/member\_edit.php?act=MemberNew 这个的来源是自己点进来的,不是从baidu.com中来的。  相当于管理员触发http://127.0.0.1:8081/web/add.html,最后访问了http://127.0.0.1:8105/地址,那么对于http://127.0.0.1:8105/的网站来源是http://127.0.0.1:8081/web/add.html 如果做了同源策源,不是自己网站触发的数据包,就认定为非法来源。这样子就可以起到防御效果。但是这个在数据包中能够修改。 怎么判断有没有同源策略, 点过来的,有同源,能访问 复制点过来的地址,直接访问(如果能访问,没有同源策略,如果不能访问,有同源策略) 看凭据有无token 查看cookie值:看cookie值里面有没有带token,token\_21d330cd=c36ce18a6e6d189b137244e7429e954e2a34b53000bce07d6fe72af52488f9fe1646377072;  无token的数据包  **自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。** **深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!** **因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**       **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!** **由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新** **如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)**  还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包! 王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。 对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料! 【完整版领取方式在文末!!】 ***93道网络安全面试题***    内容实在太多,不一一截图了 ### 黑客学习资源推荐 最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助! 对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。 #### 1️⃣零基础入门 ##### ① 学习路线 对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。  ##### ② 路线对应学习视频 同时每个成长路线对应的板块都有配套的视频提供:  **一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**  频提供:  **一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!** [外链图片转存中...(img-JEsdnhsm-1712798688331)]

8298

8298

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?