先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Golang全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

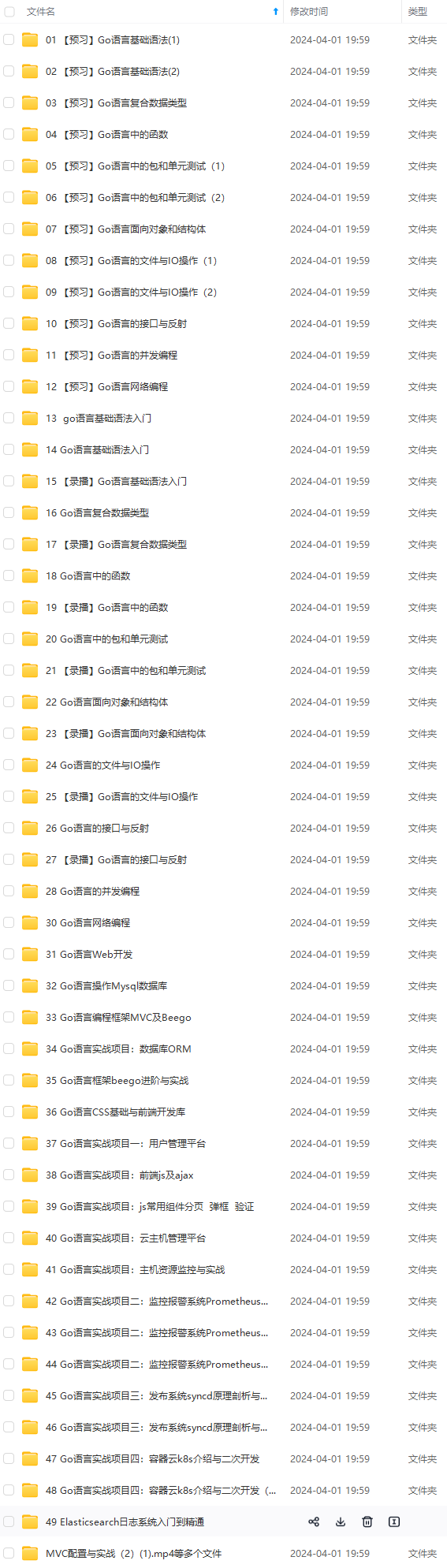

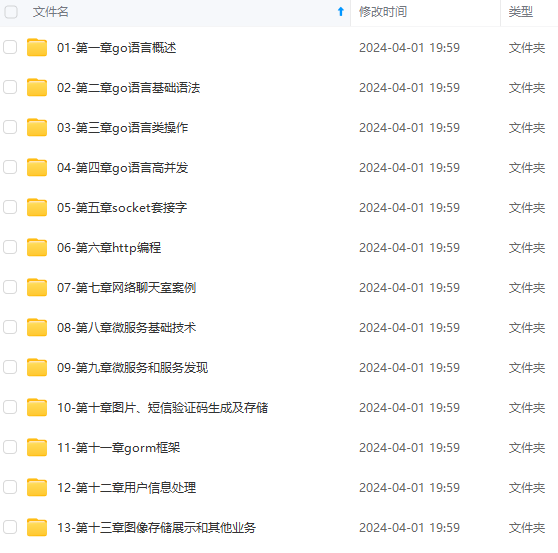

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注go)

正文

但是仅有一个存在漏洞和不存在漏洞的结果提示,这个查询界面并没有显示Response,所有如果怀疑自己的PoC有问题还需要自己抓包去看,而且多次Requests时仅显示第一个Requests(所以建议该功能有待完善),我再测试PoC时无奈一直在Wireshark抓包看的,比较麻烦。

再去扫描中测试一番,这里每次对PoC进行修改之后都需要重启Goby(点左下角的重启也行)。

2.2 不太简单的PoC中的Exp

你以为PoC做好了?没有,一半了,如开头图中所示需要三个带Exp的漏洞,所有自己的PoC必须要Exp功能,然后Exp功能还没有图形化点一点的界面,而《Goby漏洞编写指南》中对Exp的制作也只有个例子,没看到详细解释(可能我没看全),但是有一个TP的demo,通过这个demo我们也能照猫画虎做Exp了。

制作Exp需要开启图形中的验证接口,你会好奇上图所示的“验证”为什么我没有,需要去手动编辑Exp模块了。

编辑器中可以看到你的PoC的json文件,默认的HasExp值为false,开启改true即可,ExpParams则是前端需要传递给 Exp 的参数,如要执行的命令。

以CVE-2015-1427为例需要自定义命令,一个输入参数,需要将ExpParams改为:

“ExpParams”: [

{

“name”: “cmd”,

“type”: “input”,

“value”: “whoami”

}

]

不解释上述json了直接感受一下效果:

现在为止GUI中已经开启Exp了,但实际还没有“验证”功能,需要再回到“编辑器”中编写“验证功能”,找到json中的ExploitSteps默认值为null,继续以CVE-2015-1427为例需要两次Requests修改为:

“ExploitSteps”: [

“AND”,

{

“Request”: {

“method”: “POST”,

“uri”: “/website/blog/”,

“follow_redirect”: true,

“header”: {

“Accept-Encoding”: “gzip, deflate”,

“Accept”: “*/*”,

“Connection”: “close”,

“Accept-Language”: “en”,

“Content-Type”: “application/x-www-form-urlencoded”

},

“data_type”: “text”,

“data”: “{ “name”: “cve-2015-1427” }”

},

“ResponseTest”: {

“type”: “group”,

“operation”: “AND”,

“checks”: [

{

“type”: “item”,

“variable”: “KaTeX parse error: Expected 'EOF', got '}' at position 52: …201", "bz": "" }̲ ] }, "SetVaria…code”,

“operation”: “==”,

“value”: “200”,

“bz”: “”

},

{

“type”: “item”,

“variable”: “$body”,

“operation”: “contains”,

“value”: “460f7ccb583e25e09c0fe100a2c9e90d”,

“bz”: “”

}

]

},

“SetVariable”: [

“output|lastbody|regex|(?s)“lupin” : \[ “(.*)” \]”

]

}

]

可以看到上述json中 Requests 和PoC中的ScanSteps的Requests 是一致的,就不难理解是同样的发包,只不过一个在ScanSteps一个是ExploitSteps,现在应该也就大概理解这个json的大致功能了,上边看着乱简化一下:

“ExploitSteps”: [

“AND”,

{

“Request”: {xxxxxx},

“ResponseTest”: {xxxxxx},

“SetVariable”: [xxxxxx]

},

{

“Request”: {xxxxxx},

“ResponseTest”: {xxxxxx},

“SetVariable”: [xxxxxx]

}

]

到这里应该都指知道Requests用来发包,ResponseTest用来判断是否满足判断SetVariable则会在“验证”功能中回显Body。

我在看官方提供的Exp demo中发现TP的RCE去掉了ResponseTest,我也跟着试,结果只发送第一个Requests不发第二个,后续找@go0p发现是去掉了ResponseTest的锅。

最后控制一下RCE的回显,TP的demo中SetVariable写的是:

“SetVariable”: [

“output|lastbody”

]

这里的效果就是显示整个Body。

看起来比较凌乱,不过SetVariable中也有过滤可用,例如regex去正则。

“SetVariable”: [

“output|lastbody|regex|(?s)“lupin” : \[ “(.*)” \]”

]

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

真正的技术提升。**

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

[外链图片转存中…(img-CMgsTETT-1713210322705)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

8899

8899

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?