还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

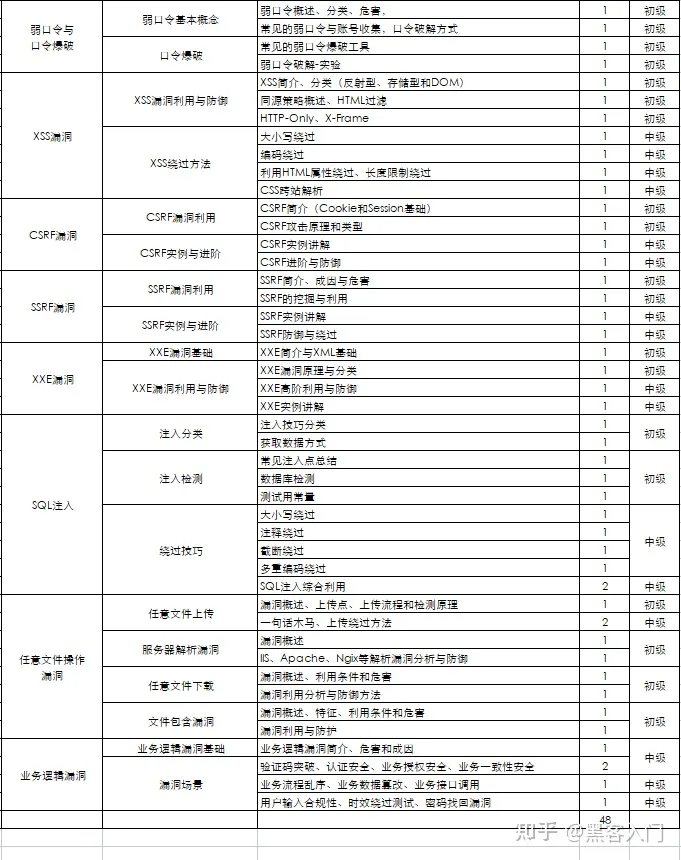

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

package com.vmp.mylibrary;

public class HelleVMP3 {

public int compute(int a, int b) {

int c = a + a;

int d = a * b;

int e = a - b;

int f = a / b;

int result = c + d + e + f;

return result;

}

}

4.1 dex 文件预处理

dex 预处理主要做两方面工作:

1、保护方法的原指令拷贝出来并存储

2、保护方法的原指令替换成 VMP 入口方法

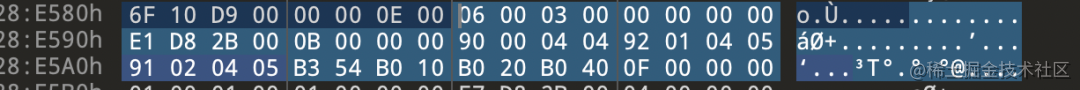

将要保护的 java 代码编译成 dex 文件,放入 010editor 中可以查看 compute 方法对应的指令数据:

可以看到蓝色区域包含的方法所需要的寄存器数,内部参数,外部参数及指令长度。这些都是 VM 需要的关键信息,需要存储起来。然后将指令替换为 DEX-VMP 的 native 入口指令。

有一些工具可以帮我们实现以上操作,比如 dexlib2,使用该工具可以对指定方法构造 dalvik 指令,或获取方法的指令数据。该工具的具体使用方法大家可以自定搜索。

4.2 寄存器结构设计

通过dexdump 命令查看,原方法二进制结构内容如下:

Virtual methods -

#0 : (in Lcom/vmp/mylibrary/HelloVMP3;)

name : 'compute'

registers : 6

ins : 3

outs : 0

insns size : 11 16-bit code units

28e588: |[28e588] com.vmp.mylibrary.HelloVMP3.compute:(II)I

28e598: 9000 0404 |0000: add-int v0, v4, v4

28e59c: 9201 0405 |0002: mul-int v1, v4, v5

28e5a0: 9102 0405 |0004: sub-int v2, v4, v5

28e5a4: b354 |0006: div-int/2addr v4, v5

28e5a6: b010 |0007: add-int/2addr v0, v1

28e5a8: b020 |0008: add-int/2addr v0, v2

28e5aa: b040 |0009: add-int/2addr v0, v4

28e5ac: 0f00 |000a: return v0

从示例 compute 方法的一些 hex 数据中,可以得到一些关键信息:

compute 方法在执行过程中需要使用到 6 个寄存器,传入参数 3 个, 没有使用 try 结构,指令数据为 16 个字。

Dalvik 寄存器最大长度为 32bit,我们可以直接申请一段内存来表示寄存器:

regptr_t regs[6];

regs[0] = 0;

regs[1] = 0;

regs[2] = 0;

regs[3] = 0;

regs[4] = 0;

regs[5] = 0;

regs[3] = (regptr_t) thiz;

regs[4] = p1;

regs[5] = p2;

u1 reg_flags[6];

reg_flags[0] = 0;

reg_flags[1] = 0;

reg_flags[2] = 0;

reg_flags[3] = 0;

reg_flags[4] = 0;

reg_flags[5] = 0;

reg_flags[3] = 1;

regs 表示寄存器,4 个寄存器分别为 regs [0], regs [1], regs [2], regs [3]。regs_bits_obj 表示对应寄存器是否是 Object,比如 regs [3] 是 Object,则 regs_bits_obj [3] = 1,非 object 的情况均为 0;

每一个保护方法在进入 VM 后,我们就像示例这样创建好这样的寄存器单元,供 VM 在解释执行阶段使用,执行完毕销毁即可。

注意这个过程的专业的加固工具会在 dex 预处理过程中识别二进制结构内容进行执行,无需每保护一个方法单独开发。

4.3 虚拟机实现

我们就以示例 compute 方法中的 add-int, mul-int, sub-int, div-int 这几条指令来实现一个简易的解释器

介绍一下这几条指令的作用:add-int、mul-int、sub-int、div-int 对两个源寄存器执行已确定的二元运算,并将结果存储到目标寄存器中。

首先定义自定义虚拟机需要执行的vmCode结构:

typedef struct {

const u2 *insns; // 指令

const u4 insnsSize; // 指令大小

regptr_t *regs; // 寄存器

u1 *reg_flags; // 寄存器数据类型标记,主要标记是否为对象

const u1 *triesHandlers; // 异常表

} vmCode;

自定义Opcode:

enum Opcode {

OP_ADD_INT = 0x3a,

OP_MUL_INT = 0xe4,

OP_SUB_INT = 0x77,

OP_DIV_INT_2ADDR = 0x6c,

OP_ADD_INT_2ADDR = 0xcf,

OP_RETURN = 0xde,

};

目标方法转化的 native 方法:

static jint Java_com_vmp_mylibrary_HelloVMP3_compute__II_I(JNIEnv *env, jobject thiz , jint p1, jint p2) {

regptr_t regs[6];

regs[0] = 0;

regs[1] = 0;

regs[2] = 0;

regs[3] = 0;

regs[4] = 0;

regs[5] = 0;

regs[3] = (regptr_t) thiz;

regs[4] = p1;

regs[5] = p2;

u1 reg_flags[6];

reg_flags[0] = 0;

reg_flags[1] = 0;

reg_flags[2] = 0;

reg_flags[3] = 0;

reg_flags[4] = 0;

reg_flags[5] = 0;

reg_flags[3] = 1;

static const u2 insns[] = {

0x00b3, 0x0404, 0x0120, 0x0504, 0x02ee, 0x0504, 0x546c, 0x10a9, 0x20a9, 0x40a9,

0x00ad,

};

const u1 *tries = NULL;

const vmCode code = {

.insns=insns,

.insnsSize=11,

.regs=regs,

.reg_flags=reg_flags,

.triesHandlers=tries

};

jvalue value = vmInterpret(env,

&code,

&dvmResolver);

return value.i;

}

执行指令处理逻辑:

#define OP_END

#define INST_AA(_inst) ((_inst) >> 8)

#define FETCH(_offset) (pc[(_offset)])

#define SET_REGISTER(_idx, _val) \

DELETE_LOCAL_REF(_idx); \

(fp[(_idx)] =(u4) (_val)); \

SET_REGISTER_FLAGS(_idx, 0)

#define HANDLE_OP_X_INT(_opcode, _opname, _op, _chkdiv)

HANDLE_OPCODE(_opcode /*vAA, vBB, vCC*/)

{

u2 srcRegs;

vdst = INST_AA(inst);

srcRegs = FETCH(1);

vsrc1 = srcRegs & 0xff;

vsrc2 = srcRegs >> 8;

ILOGV("|%s-int v%d,v%d", (_opname), vdst, vsrc1);

......

}

FINISH(2);

#define HANDLE_OP_X_INT(_opcode, _opname, _op, _chkdiv) \

HANDLE_OPCODE(_opcode /*vAA, vBB, vCC*/) \

{ \

u2 srcRegs; \

vdst = INST_AA(inst); \

srcRegs = FETCH(1); \

vsrc1 = srcRegs & 0xff; \

vsrc2 = srcRegs >> 8; \

ILOGV("|%s-int v%d,v%d", (_opname), vdst, vsrc1); \

if (_chkdiv != 0) { \

s4 firstVal, secondVal, result; \

firstVal = GET_REGISTER(vsrc1); \

secondVal = GET_REGISTER(vsrc2); \

if (secondVal == 0) { \

dvmThrowArithmeticException(env,"divide by zero"); \

GOTO_exceptionThrown(); \

} \

if ((u4)firstVal == 0x80000000 && secondVal == -1) { \

if (_chkdiv == 1) \

result = firstVal; /* division */ \

else \

result = 0; /* remainder */ \

} else { \

result = firstVal _op secondVal; \

} \

SET_REGISTER(vdst, result); \

} else { \

/* non-div/rem case */ \

SET_REGISTER(vdst, (s4) GET_REGISTER(vsrc1) _op (s4) GET_REGISTER(vsrc2)); \

} \

} \

FINISH(2);

__attribute__((visibility("default")))

jvalue vmInterpret(JNIEnv *env, const vmCode *code, const vmResolver *dvmResolver) {

jvalue args_tmp[5]; // 方法调用时参数传递(参数数量小于等于5)

jvalue retval;

regptr_t *fp = code->regs; // 寄存器

u1 *fp_flags = code->reg_flags; // 寄存器类型标识

const u2 *pc = code->insns;

......

/* File: c/OP_ADD_INT.cpp */

HANDLE_OP_X_INT(OP_ADD_INT, "add", +, 0)

OP_END

/* File: c/OP_SUB_INT.cpp */

HANDLE_OP_X_INT(OP_SUB_INT, "sub", -, 0)

OP_END

/* File: c/OP_MUL_INT.cpp */

HANDLE_OP_X_INT(OP_MUL_INT, "mul", *, 0)

OP_END

/* File: c/OP_DIV_INT.cpp */

HANDLE_OP_X_INT(OP_DIV_INT, "div", /, 1)

OP_END

/* File: c/OP_REM_INT.cpp */

HANDLE_OP_X_INT(OP_REM_INT, "rem", %, 2)

OP_END

end:

return 0;

}

上面是一个解析自定义 opcode 的解释器,大家可以从其中看到解释器就是 while switch 的程序结构,执行到 return 指令时退出循环。

4.4 总结

通过以上实现,可以发现虚拟机加固核心自定义一套opcode用于对保护方法的指令替换,同时还需要对替换后的指令识别后,如果对Java函数的调用交给DVM进行处理,如果是原函数指令则创建寄存器交给机器处理。整个加固过程中分为编译器+解释器两部分。

其中编译器负责对打包的AAR或者APK进行加固,加固过程则是将要保护的方法转换为JNI调用,同时C++部分根据原方法指令生成需要的寄存器与opcode;而解释器则是在运行过程,当执行到JNI调用时,能够对创建的opcode进行识别,转化原指令与寄存器交由真正的DVM进行执行。

05 兼容与性能

5.1 兼容性风险

兼容风险:

- 加固方案主要的兼容问题在于无法脱离JNI实现,而 VM 中 JNI 实现细节不尽相同。比如 Android 5.0 某个小版本中 JNI 实现会存在一个隐含的 jobject(local reference)忘记 delete 掉,当多次调用该 JNI 函数时,内存溢出不可避免。这个BUG 在之后的 Android 版本中更正过来,也就是说每个 Android 版本出来之后,我们都要看看 VMP 会不会存在 JNI 兼容性方面的 BUG。

规避建议:

- 每个Android 版本更新需要重点关注JNI实现的变化,是否存在 JNI 兼容性方面问题。

5.2 性能问题

产生性能消耗的主要有两点:

- JNI 调用

- DEX-VMP 与 系统 VM 的切换

优化建议:

- JNI 调用是性能消耗主要因素。对于一些常用的 java class,可以在初始化时统一获取 jclass 缓存起来,这可以一定程度上提高性能,类似的还有避免重复查找 class。

- 尽量避免全量代码保护(dex 中所有的方法都 DEX-VMP 保护,包含 Android SDK 的基础类库),排除Android基础类库和开源类库,仅将业务自己的核心逻辑代码方法进行保护。

06 结语

总结来说,虚拟机加固是一种可以提高应用程序安全性的技术,但它也带来了性能、兼容性和维护成本等方面的挑战。

我们在使用代码虚拟化时,需要根据应用程序的特点和安全需求,合理选择和优化虚拟化方案。

——END——

推荐阅读:

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

3622

3622

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?