如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

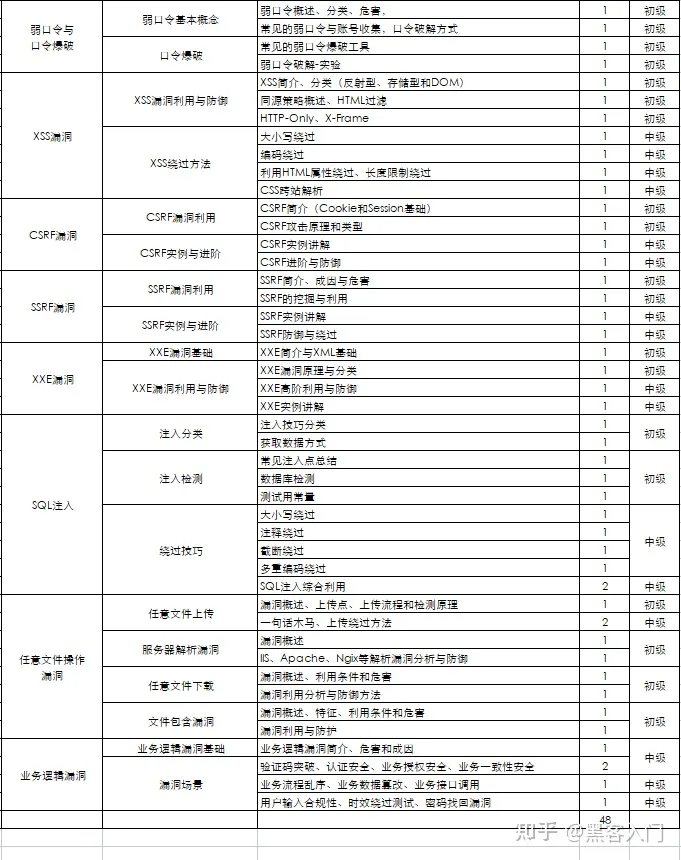

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

实现接口参数加密需要用到一些加密算法,客户端和服务器都有对应的SDK来实现这些加密算法,如JavaScript的crypto-js、Python的hashlib、Crypto等等。如果是网页且客户端的加密逻辑是用JavaScript来实现的话,其源代码对用户是完全可见的,所以我们需要用压缩、混淆、加密的方式来对JavaScript代码进行一定程度的保护。

2.2 什么是压缩

压缩是指去除JavaScript代码中不必要的空格、换行等内容,使源码变得更加紧凑,从而降低代码的可读性,并且可以提高网站的加载速度。

一般而言,压缩JavaScript代码可以采用去除空格、换行和注释等方式来减小代码的体积。通过这种方式,源码可以被压缩成几行内容,从而减少了加载时需要下载和解析的数据量,加快了网页的加载速度。

然而,仅仅进行空格、换行的压缩对于防护作用很小。这种压缩方式只是降低了代码的直接可读性,使用IDE、在线工具或Chrome等工具,可以很容易地将代码还原成易读的形式。

因此,如果想要提高代码的防护效果,仅仅进行压缩是不够的。需要结合JavaScript混淆和加密技术来增加代码的复杂度和难以理解性,从而提高防护的效果。

总结起来,JavaScript压缩技术虽然能够减小代码体积和提升加载速度,但其防护作用并不强大,若要提高防护效果,还需要采用JavaScript混淆和加密技术。

2.3 什么是混淆

变量混淆、字符串混淆、属性加密、控制流平坦化、调试保护和多态变异是一种理想且实用的JavaScript保护方案,可以使代码变得难以阅读和分析,同时不影响代码的原有功能。

🔒 变量混淆:将变量名、方法名、常量名随机变为无意义的乱码字符串,降低代码可读性。例如,将变量名转换为单个字符或十六进制字符串,使其更难被理解和解析。

🔑 字符串混淆:将字符串集中放置,并进行MD5或Base64编码存储,使代码中不出现明文字符串。这样做可以避免使用全局搜索字符串的方式来定位到代码的入口点,增加代码的安全性。

🔐 属性加密:对JavaScript对象的属性进行加密转化,隐藏代码之间的调用关系,使key-value的映射关系变得混淆。通过属性加密,攻击者难以追踪代码的调用路径,提高了代码的安全性。

⚙️ 控制流平坦化:打乱函数原有的代码执行流程和函数调用关系,使代码逻辑变得混乱无序。通过控制流平坦化,攻击者难以理清代码的执行顺序和流程,从而增加了阅读和分析代码的难度。

🛡️ 调试保护:在代码中加入一些强制调试debug语句,如无限debug、定时debug、debug关键字等。这样,在调试模式下,代码会出现异常或无法顺利执行,增加了攻击者对代码的调试难度。

🌀 多态变异:每次JavaScript代码被调用时,代码自身会立即发生变异,变成与之前完全不同的代码。通过多态变异,使代码变化莫测,避免被动态分析和调试。

综合运用上述保护手段,可以大幅提高JavaScript代码的安全性,使攻击者难以阅读和分析代码,同时确保代码的原有功能不受影响。

2.4 什么是加密

JavaScript加密是对JavaScript混淆技术防护的进一步升级,基本思路是将一些核心逻辑用C/C++语言来编写,并通过JavaScript调用执行,从而起到二进制级别的防护作用,加密的方式主要有Emscripten和WebAssembly等。

1.Emscripten

Emscripten编译器可以将C/C++代码编译成asm.js的JavaScript变体,再由JavaScript调用执行,因此某些JavaScript的核心功能可以使用C/C++语言实现。

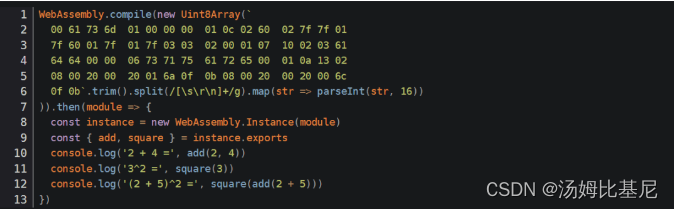

2.WebAssembly

WebAssembly也能将C/C++代码转成JavaScript引擎可以运行的代码,但转出来的代码是二进制字节码,而asm.js是文本,因此运行速度更快、体积更小,得到的字节码具有和JavaScript相同的功能,在语法上完全脱离JavaScript,同时具有沙盒化的执行环境,利用WebAssembly技术,可以将一些核心的功能用C/C++语言实现,形成浏览器字节码的形式,然后在JavaScript中通过类似如下的方式调用:

这种加密方式更加安全,想要逆向或破解需要逆向WebAssembly,难度极大。

2.5 工具介绍

2.5.1 压缩混淆工具

- Uglifyjs(开源):用NodeJS编写的JavaScript压缩工具,是目前最流行的JS压缩工具,JQuery就是使用此工具压缩,UglifyJS压缩率高,压缩选项多,并且具有优化代码,格式化代码功能。

- jshaman:jshaman是一个商业级工具,看了很多社区的评论,这个目前是最好的,可以在线免费使用,也可以购买商业版。

- jsfuck:开源的js混淆工具,原理比较简单,通过特定的字符串加上下标定位字符,再由这些字符替换源代码,从而实现混淆。

- YUI Compressor:业界巨头yahoo提供的一个前端压缩工具,通过java库编译css或js文件进行压缩

2.5.2 反混淆工具

- jsbeautifier:jsbeautifier是一个为前端开发人员制作的Chrome扩展,能够直接查看经过压缩的Javascript代码。

- UnuglifyJS:压缩工具uglify对应的解混淆工具。

- jspacker:用PHP编写的压缩工具,可以混淆代码保护知识产权,产生的代码兼容IE、FireFox等常用浏览器,国内大部分在线工具网站都采用这种算法压缩。

三、前端安全对抗

3.1 前端调试手法

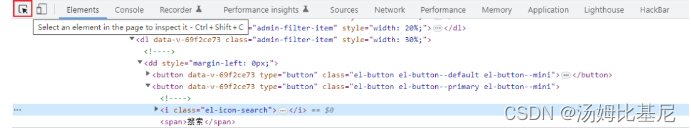

3.1.1 Elements

Elements 面板会显示目前网页中的 DOM、CSS 状态,且可以修改页面上的 DOM 和 CSS,即时看到结果,省去了在编辑器修改、储存、浏览器查看结果的流程。

有时候一些dom节点会嵌套很深,导致我们很难利用Element面板html代码来找到对应的节点。inspect(dom元素)可以让我们快速跳转到对应的dom节点的html代码上。

3.1.2 Console

Console对象提供了浏览器控制台调试的接口,Console是一个对象,上面有很多方便的方法。

- console.log( ):最常用的语句,可以将变量输出到浏览器的控制台中,方便开发者调用JS代码

- console.table( ):可用于打印obj/arr成表格

- console.trace( ):可用于debugger堆栈调试,方便查看代码的执行逻辑,看一些库的源码

- console.count( ):打印标签被执行了几次,预设值是default,可用在快速计数

- console.countReset( ):用来重置,可用在计算单次行为的触发的计数

- console.group( )/console.groupEnd( ):

为了方便一眼看到自己的log,可以用console.group自定义message group标签,还可以多层嵌套,并用console.groupEnd来关闭Group。

3.1.3 JS断点调试

JS断点调试,即在浏览器开发者工具中为JS代码添加断点,让JS执行到某一特定位置停住,方便开发者对该处代码段进行分析与逻辑处理。

Sources面板

① 普通断点(breakpoint)

给一段代码添加断点的流程是:“F12(Ctrl + Shift + I)打开开发工具”->“点击Sources菜单”->"左侧树中找到相应文件"→"点击行号列"即完成在当前行添加/删除断点操作。当断点添加完毕后,刷新页面JS执行到断点位置停住,在Sources界面会看到当前作用域中所有变量和值。

- 恢复(Resume): 恢复按钮(第一个按钮),继续执行,快捷键 F8,继续执行,如果没有其他的断点,那么程序就会继续执行,并且调试器不会再控制程序。

- 跨步(Step over):运行下一条指令,但不会进入到一个函数中,快捷键 F10。

- 步入(Step into):快捷键 F11,和“下一步(Step)”类似,但在异步函数调用情况下表现不同,步入会进入到代码中并等待异步函数执行。

- 步出(Step out):继续执行到当前函数的末尾,快捷键 Shift+F11,继续执行代码并停止在当前函数的最后一行,当我们使用偶然地进入到一个嵌套调用,但是我们又对这个函数不感兴趣时,我们想要尽可能的继续执行到最后的时候是非常方便的。

- 下一步(Step):运行下一条语句,快捷键 F9,一次接一次地点击此按钮,整个脚本的所有语句会被逐个执行,下一步命令会忽略异步行为。

启用/禁用所有的断点:这个按钮不会影响程序的执行。只是一个批量操作断点的开/关。

- 察看(Watch):显示任意表达式的当前值

- 调用栈(Call Stack):显示嵌套的调用链

- 作用域(Scope):显示当前的变量

- Local:显示当前函数中的变量

- Global:显示全局变量

② 条件断点(Conditional breakpoint)

给断点添加条件,只有符合条件时,才会触发断点,条件断点的颜色是橙色。

③ 日志断点(logpoint)

当代码执行到这里时,会在控制台输出你的表达式,不会暂停代码执行,日志断点式粉红色。

debugger命令

通过在代码中添加"debugger;"语句,当代码执行到该语句的时候就会自动断点,之后的操作和在Sources面板添加断点调试,唯一的区别在于调试完后需要删除该语句。

在开发中偶尔会遇到异步加载html片段(包含内嵌JS代码)的情况,而这部分JS代码在Sources树中无法找到,因此无法直接在开发工具中直接添加断点,那么如果想给异步加载的脚本添加断点,此时"debugger;"就发挥作用了。

3.2 反调试手段

3.2.1 禁用开发者工具

监听是否打开开发者工具,若打开,则直接调用JavaScript的window.close( )方法关闭网页

① 监听F12按键、监听Ctrl+Shift+I(Windows系统)组合键、监听右键菜单,监听Ctrl+s禁止保存至本地,避免被Overrides。

<script>

//监听F12、Ctrl+Shift+i、Ctrl+s

document.onkeydown = function (event) {

if (event.key === "F12") {

window.close();

window.location = "about:blank";

} else if (event.ctrlKey && event.shiftKey && event.key === "I") {//此处I必须大写

window.close();

window.location = "about:blank";

} else if (event.ctrlKey && event.key === "s") {//此处s必须小写

event.preventDefault();

window.close();

window.location = "about:blank";

}

};

//监听右键菜单

document.oncontextmenu = function () {

window.close();

window.location = "about:blank";

};

</script>

② 监听窗口大小变化

<script>

var h = window.innerHeight, w = window.innerWidth;

window.onresize = function () {

if (h !== window.innerHeight || w !== window.innerWidth) {

window.close();

window.location = "about:blank";

}

}

</script>

③ 利用Console.log

<script>

//控制台打开的时候回调方法

function consoleOpenCallback(){

window.close();

window.location = "about:blank";

return "";

}

//立即运行函数,用来检测控制台是否打开

!function () {

// 创建一个对象

let foo = /./;

// 将其打印到控制台上,实际上是一个指针

console.log(foo);

// 要在第一次打印完之后再重写toString方法

foo.toString = consoleOpenCallback;

}()

</script>

3.2.2 无限debugger反调试

① constructor

<script>

function consoleOpenCallback() {

window.close();

window.location = "about:blank";

}

setInterval(function () {

const before = new Date();

(function(){}).constructor("debugger")();

// debugger;

const after = new Date();

const cost = after.getTime() - before.getTime();

if (cost > 100) {

consoleOpenCallback();

}

}, 1000);

</script>

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

**网络安全源码合集+工具包**

**所有资料共282G**,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

588

588

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?