水平越权

概述:攻击者尝试访问与他拥有相同权限的用户的资源

测试方法:能否通过A用户操作影响到B用户

案例:pikachu-本地水平垂直越权演示-漏洞成因

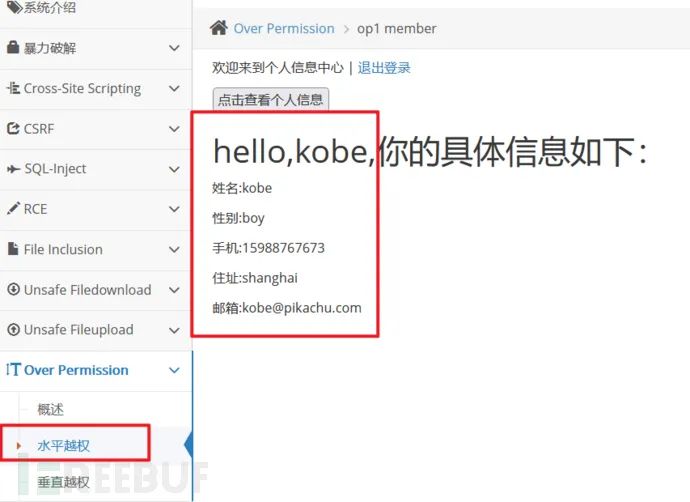

1)可以看到kobe很多的敏感信息

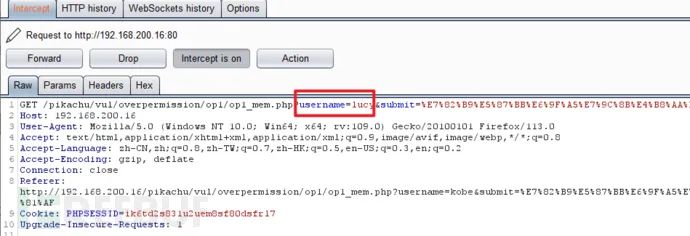

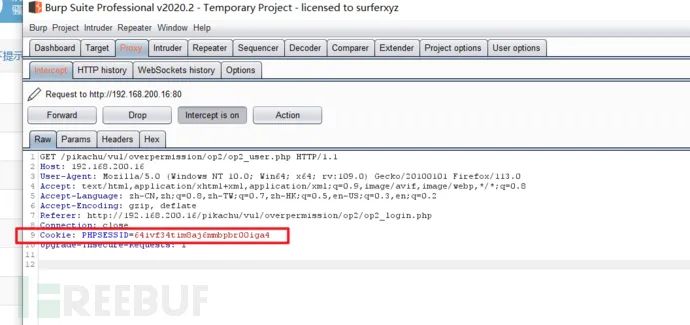

2)burp抓包,更改username为lucy,接着放包看效果

成功水平越权

垂直越权

概述:使用权限低的用户可以访问到权限较高的用户

测试方法:看低权限用户是否能越权使用高权限用户的功能,比如普通用户可以使用管理员的功能。

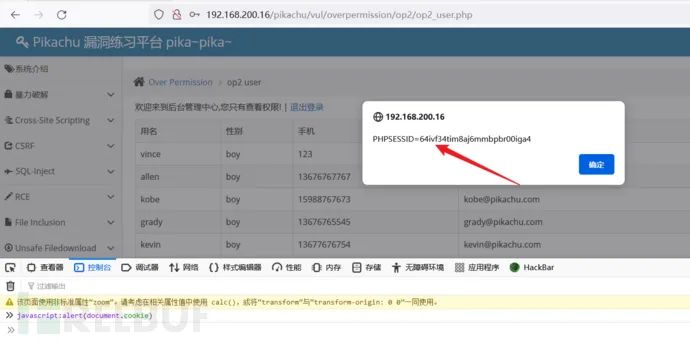

1)管理员有查看、添加、删除用户等权限,而普通用户只有查看权限。

2)管理员登录系统,添加一个用户,抓包得到添加请求A。

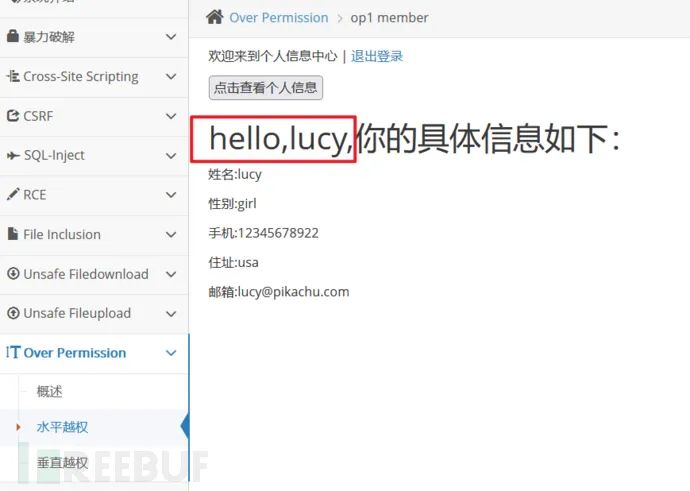

3)注销管理员,登录普通用户,得到普通用户的PHPSESSID。

4)在管理员的请求A中替换PHPSESSID值为普通用户的PHPSESSID,成功添加用户。存在垂直越权。

步骤:

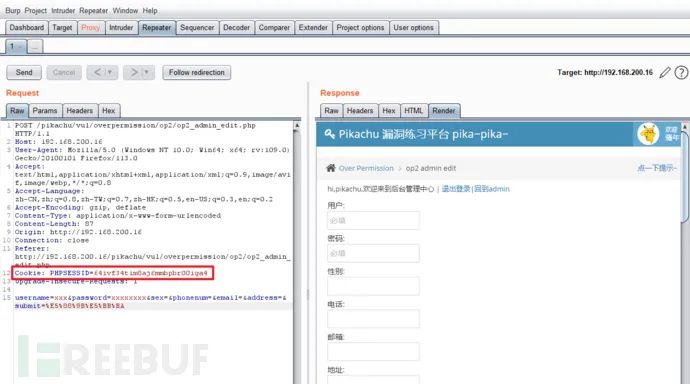

1.登录管理员账户,。创建用户的同时进行抓包

2.退出超级用户账户,登录普通用户,可以查看到xxx账户是被创建好的

3.获取普通用户账户的cookie方式的两种方法

1)再控制台输入指令

2)刷新页面进行抓包

3.将普通用户的cookie信息替换给超级用户

4.刷新页面,再pikachu这个普通账户中,以它的权限创建好了一个新的用户xxx

墨者学院-身份认证失效漏洞实战-漏洞成因

1)本题目的获取马春生的手机号码

2)登录测试账户

登陆成功后可以查看test的账号信息

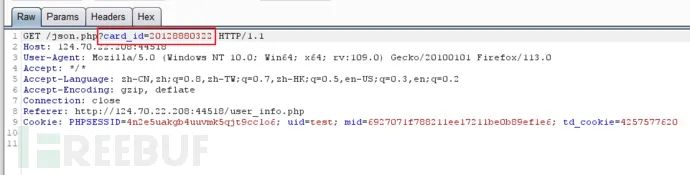

4)通过抓包放包,可以看到很多有用的信息,而id值是每个账户的所必须的存在

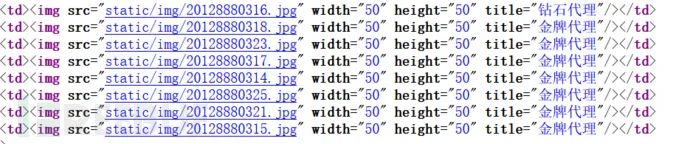

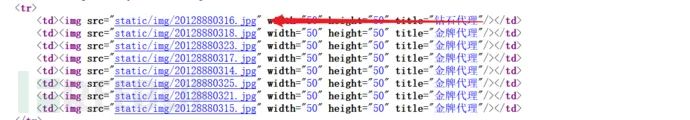

5)倘若不知道获取到的id值有何用处,我们可以在主页查看源码可以看到每一张图片都代表着不同的地址,所以我们的入手点从id处下手

6)将获取到的连接输入到网址当中看看会出现的效果

/json.php?card_id=20128880322

7)然后获取马春生的id信息

9732343登陆成功

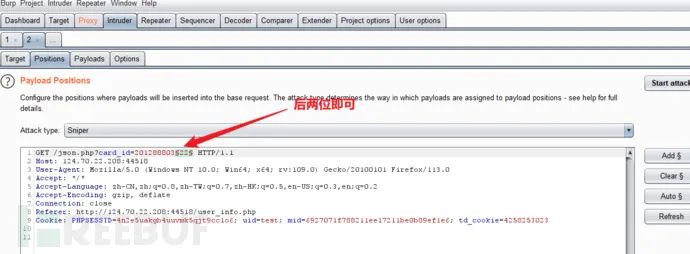

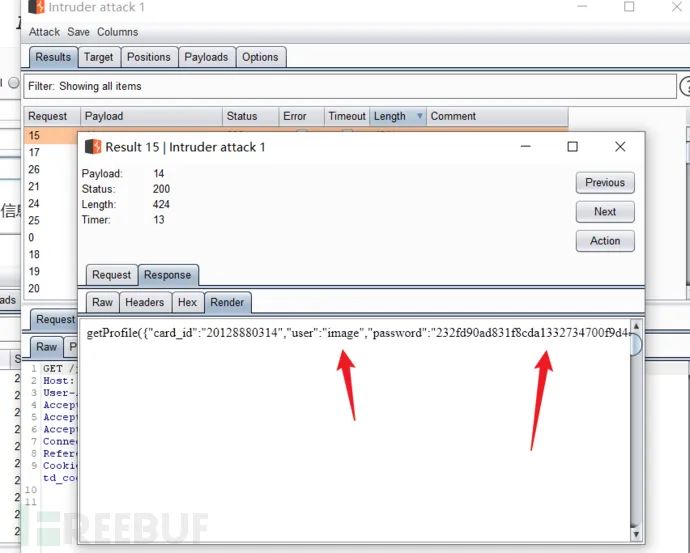

还有第二种方法可以利用burp爆破number

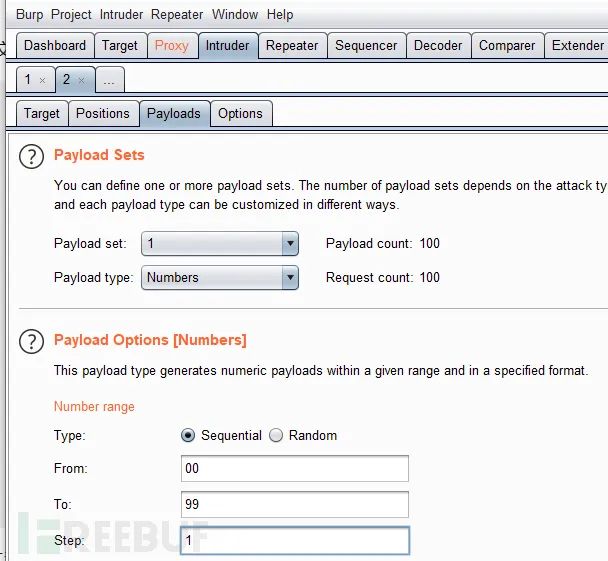

card_id值的最后2位改为00-99,可以遍历所有的用户,频率设置为1即可

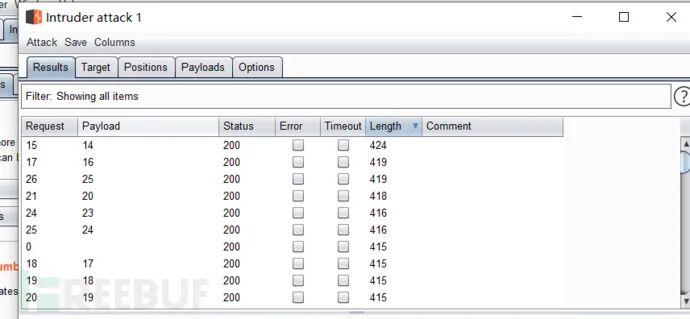

通过长度,我们就可以得知账户信息

例如

本文详细解释了水平越权(权限滥用)和垂直越权(权限提升)的概念,通过实际操作和案例演示了如何利用抓包技术进行测试以及识别身份认证失效漏洞。作者展示了如何通过修改sessionID和ID值来实现越权操作,以及在墨者学院的身份认证漏洞实例中获取手机号码和遍历用户的方法。

本文详细解释了水平越权(权限滥用)和垂直越权(权限提升)的概念,通过实际操作和案例演示了如何利用抓包技术进行测试以及识别身份认证失效漏洞。作者展示了如何通过修改sessionID和ID值来实现越权操作,以及在墨者学院的身份认证漏洞实例中获取手机号码和遍历用户的方法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?