下面是我在学习HTML和CSS的时候整理的一些笔记,有兴趣的可以看下:

进阶阶段

进阶阶段,开始攻 JS,对于刚接触 JS 的初学者,确实比学习 HTML 和 CSS 有难度,但是只要肯下功夫,这部分对于你来说,也不是什么大问题。

JS 内容涉及到的知识点较多,看到网上有很多人建议你从头到尾抱着那本《JavaScript高级程序设计》学,我是不建议的,毕竟刚接触 JS 谁能看得下去,当时我也不能,也没那样做。

我这部分的学习技巧是,增加次数,减少单次看的内容。就是说,第一遍学习 JS 走马观花的看,看个大概,去找视频以及网站学习,不建议直接看书。因为看书看不下去的时候很打击你学下去的信心。

然后通过一些网站的小例子,开始动手敲代码,一定要去实践、实践、实践,这一遍是为了更好的去熟悉 JS 的语法。别只顾着来回的看知识点,眼高手低可不是个好习惯,我在这吃过亏,你懂的。

1、JavaScript 和 ES6

在这个过程你会发现,有很多 JS 知识点你并不能更好的理解为什么这么设计,以及这样设计的好处是什么,这就逼着让你去学习这单个知识点的来龙去脉,去哪学?第一,书籍,我知道你不喜欢看,我最近通过刷大厂面试题整理了一份前端核心知识笔记,比较书籍更精简,一句废话都没有,这份笔记也让我通过跳槽从8k涨成20k。

2、前端框架

前端框架太多了,真的学不动了,别慌,其实对于前端的三大马车,Angular、React、Vue 只要把其中一种框架学明白,底层原理实现,其他两个学起来不会很吃力,这也取决于你以后就职的公司要求你会哪一个框架了,当然,会的越多越好,但是往往每个人的时间是有限的,对于自学的学生,或者即将面试找工作的人,当然要选择一门框架深挖原理。

开源分享:【大厂前端面试题解析+核心总结学习笔记+真实项目实战+最新讲解视频】

以 Vue 为例,我整理了如下的面试题。

参考:

加解密篇 - 对称加密算法 (DES、3DES、AES、RC)

2 前后端实现AES对称加解密方式

- AES为对称加密算法,顾名思义,如果是前后端加解密场景,那前端需要保存一份秘钥,后端也需要保存一份秘钥,这两个秘钥是相同的,才可以实现加解密。

- AES的秘钥默认长度为16位,初始向量 IV也是16位,这两个默认长度一定要遵守,否则会有很多不可未知的错误。如果需要增加秘钥的长度增加复杂性,则推荐使用RC加密算法,因为该算法的秘钥长度可变。

- 待解密长度需要为16的倍数,否则会报以下错误,常用的解决办法为加密后使用Base64包装密文,则会自动补齐为16的倍数,解密时先使用Base64解密,则密文一定是16的整数倍。

Input length must be multiple of 16 when decrypting with padded cipher

3 后端AES对称加解密(ECB和CBC模式)工具类

import org.apache.commons.lang3.StringUtils;

import javax.crypto.Cipher;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import java.nio.charset.Charset;

import java.nio.charset.StandardCharsets;

import java.util.Base64;

/\*\*

\* @author

\* @description AES加解密(ECB和CBC模式)

\* @date 2023/12/8 15:08

\*/

public class AESEncryptUtil {

/\*\*

\* 加密模式

\* ECB: AES/ECB/PKCS5Padding

\* CBC: AES/CBC/NoPadding

\*/

private static final String[] TRANSFORM\_ALGORITHM = new String[]{"AES/ECB/PKCS5Padding", "AES/CBC/NoPadding"};

/\*\*

\* 初始向量样式 IV

\*/

private static String iv = "HBJNRU56MDk4NzK6";

private static final String ALGORITHM = "AES";

private static final String CHARSET\_NAME = "UTF-8";

/\*\*

\* AES加解key样式

\*/

public static String ENCRYPT\_KEY = "7CC408B24462ABD1";

/\*\*

\* AES的ECB模式加解

\* @param data 待加密参数

\* @param key 加密key

\* @return

\*/

public static String encryptECB(String data, String key) {

if (StringUtils.isEmpty(key)) {

throw new IllegalArgumentException("加密失败,加密key为空");

}

SecretKeySpec aesKey = new SecretKeySpec(key.getBytes(Charset.forName(CHARSET\_NAME)), ALGORITHM);

try {

Cipher cipher = Cipher.getInstance(TRANSFORM\_ALGORITHM[0]);

cipher.init(Cipher.ENCRYPT\_MODE, aesKey);

byte[] encrypted = cipher.doFinal(data.getBytes(Charset.forName(CHARSET\_NAME)));

// 使用Base64来包装是规避报错Input length must be multiple of 16 when decrypting with padded cipher

// 解密的字节数组必须是16的倍数

return Base64.getEncoder().encodeToString(encrypted);

} catch (Exception e) {

throw new IllegalArgumentException("加密失败: "+ e.getMessage());

}

}

/\*\*

\* AES的ECB模式解密

\* @param data 待解密参数

\* @param key 解密key

\* @return

\*/

public static String decryptECB(String data, String key) {

if (StringUtils.isEmpty(key)) {

throw new IllegalArgumentException("解密失败,解密key为空");

}

byte[] decode = Base64.getDecoder().decode(data.getBytes(StandardCharsets.UTF\_8));

SecretKeySpec aesKey = new SecretKeySpec(key.getBytes(Charset.forName(CHARSET\_NAME)), ALGORITHM);

try {

Cipher cipher = Cipher.getInstance(TRANSFORM\_ALGORITHM[0]);

cipher.init(Cipher.DECRYPT\_MODE, aesKey);

return new String(cipher.doFinal(decode));

} catch (Exception e) {

throw new IllegalArgumentException("解密失败: "+ e.getMessage());

}

}

/\*\*

\* AES的CBC模式加密

\* @param data 要加密的数据

\* @param key 加密key

\* @return 加密的结果

\*/

public static String encryptCBC(String data, String key) {

try {

// "算法/模式/补码方式"

Cipher cipher = Cipher.getInstance(TRANSFORM\_ALGORITHM[1]);

int blockSize = cipher.getBlockSize();

byte[] dataBytes = data.getBytes(StandardCharsets.UTF\_8);

int plaintextLength = dataBytes.length;

if (plaintextLength % blockSize != 0) {

plaintextLength = plaintextLength + (blockSize - (plaintextLength % blockSize));

}

byte[] plaintext = new byte[plaintextLength];

System.arraycopy(dataBytes, 0, plaintext, 0, dataBytes.length);

SecretKeySpec keyStr = new SecretKeySpec(key.getBytes(StandardCharsets.UTF\_8), "AES");

IvParameterSpec ivStr = new IvParameterSpec(iv.getBytes(StandardCharsets.UTF\_8));

cipher.init(Cipher.ENCRYPT\_MODE, keyStr, ivStr);

byte[] encrypted = cipher.doFinal(plaintext);

return Base64.getEncoder().encodeToString(encrypted);

} catch (Exception e) {

throw new IllegalArgumentException("加密失败: "+ e.getMessage());

}

}

/\*\*

\* AES的CBC模式解密

\* @param data 要解密的数据

\* @param key 解密key

\* @return 解密的结果

\*/

public static String decryptCBC(String data, String key) {

try {

byte[] encrypted1 = Base64.getDecoder().decode(data);

Cipher cipher = Cipher.getInstance(TRANSFORM\_ALGORITHM[1]);

SecretKeySpec keyStr = new SecretKeySpec(key.getBytes(StandardCharsets.UTF\_8), "AES");

IvParameterSpec ivStr = new IvParameterSpec(iv.getBytes(StandardCharsets.UTF\_8));

cipher.init(Cipher.DECRYPT\_MODE, keyStr, ivStr);

byte[] original = cipher.doFinal(encrypted1);

return new String(original, StandardCharsets.UTF\_8);

} catch (Exception e) {

throw new IllegalArgumentException("解密失败: "+ e.getMessage());

}

}

public static void main(String[] args) throws Exception {

String data = "hello Test symmetric encry";

String keyStr = "7CC408B24462ABD1";

String encryDataStr = encryptECB(data, keyStr);

System.out.println("encryptECB = " + encryDataStr);

System.out.println("decryptECB = " + decryptECB(encryDataStr, keyStr));

encryDataStr = encryptCBC(data, keyStr);

System.out.println("encryptCBC = " + encryDataStr);

System.out.println("decryptCBC = " + decryptCBC(encryDataStr, keyStr));

}

}

4 前端(VUE)AES对称加解密(CBC模式)工具类

前端其他工程配置请看文章《java前后端参数和返回加密解密AES+CBC》

npm install crypto-js

4.1 aseKeConfig.js AES+CBC配置

export const AES\_KEY = 'MTIzNDU2Nzg5MEFC'

export const AES\_IV = 'QUJDRURGMDk4NzY1'

// 参数是否进行加密设置,需要与后端配置保持一致

export const PARAM\_ENCRYPT\_ABLE = true

// 结果是否进行加密

export const RESULT\_ENCRYPT\_ABLE = true

// 需要排除的不进行加密的接口,正则匹配

export const EXCLUE\_PATH = ['.\*/orc/.\*', '.\*/fastdfs/.\*', '.\*/eempFastdfs/.\*', ',.\*/homepage/preview', '.\*oauth/getClickApplicationInfo', '.\*/common/defaultKaptcha.\*', '.\*/autoKeyword$', '.\*/getLayerCount$', '.\*/getLayerInfoListByPage$',

'.\*/epUiImgSaveAndAnalysisMultipartFile$', '/v7/weather']

4.2 加密解密工具类 aesSecretUtil.js

import CryptoJS from 'crypto-js'

import {

AES\_KEY,

AES\_IV,

PARAM\_ENCRYPT\_ABLE,

EXCLUE\_PATH,

RESULT\_ENCRYPT\_ABLE

}

from '../config/aesKeyConfig.js'

const key = CryptoJS.enc.Utf8.parse(AES\_KEY) // 16位

const iv = CryptoJS.enc.Utf8.parse(AES\_IV)

const excluePath = EXCLUE\_PATH

const paramEncryptAble = PARAM\_ENCRYPT\_ABLE

const resultEncryptAble = RESULT\_ENCRYPT\_ABLE

/\*\*

\*Description AES CBC BASE64加密解密

\*@author

\*@date 13:38 2022/3/31

\*/

export default {

### 总结

根据路线图上的重点去进行有针对性的学习,在学习过程中,学会写笔记,做总结。

**[开源分享:【大厂前端面试题解析+核心总结学习笔记+真实项目实战+最新讲解视频】](https://bbs.csdn.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0)**

这里分享一些前端学习笔记:

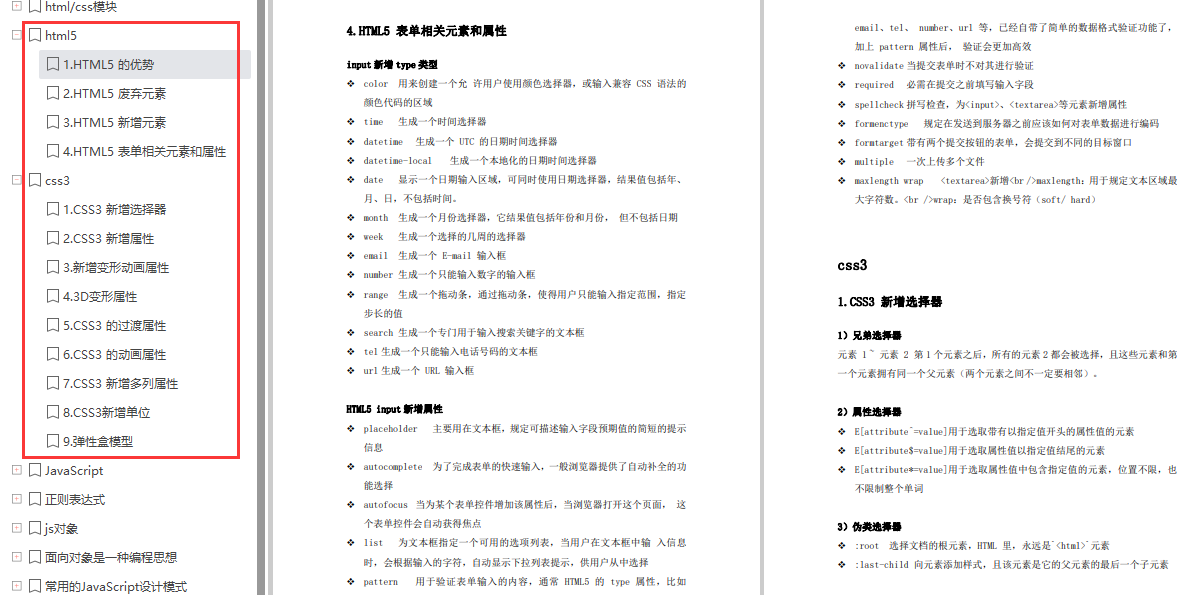

* **html5 / css3 学习笔记**

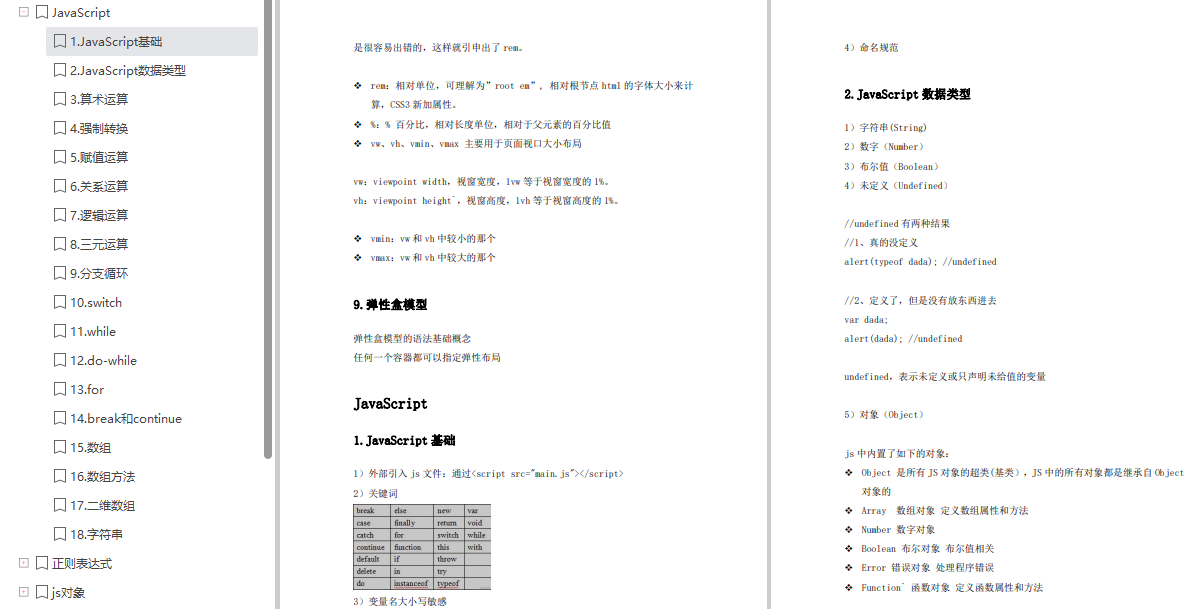

* **JavaScript 学习笔记**

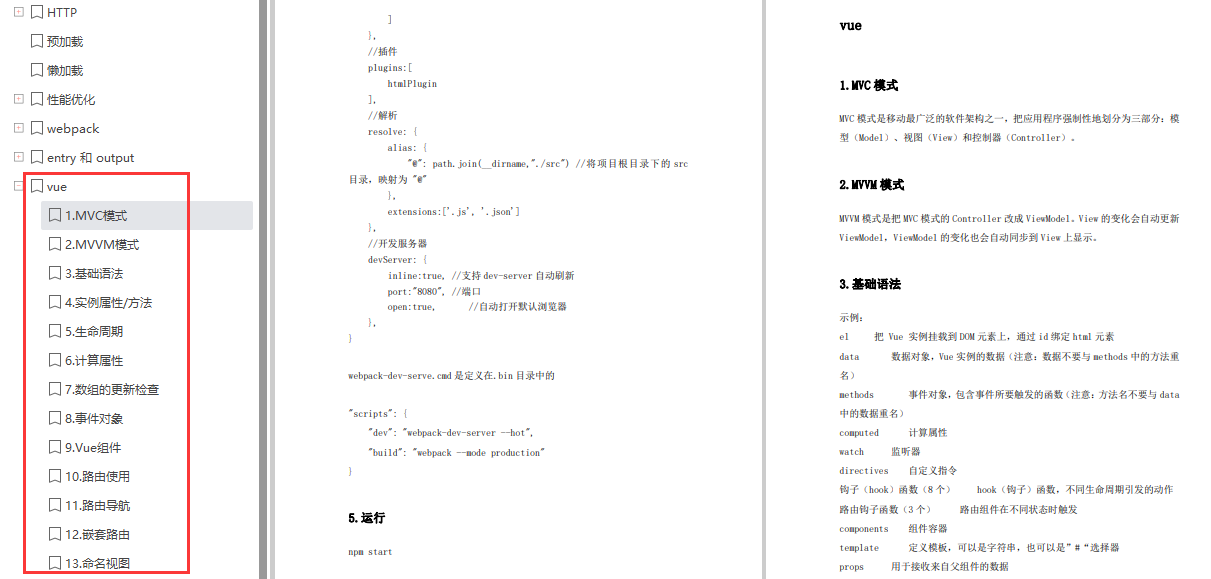

* **Vue 学习笔记**

927

927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?