深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

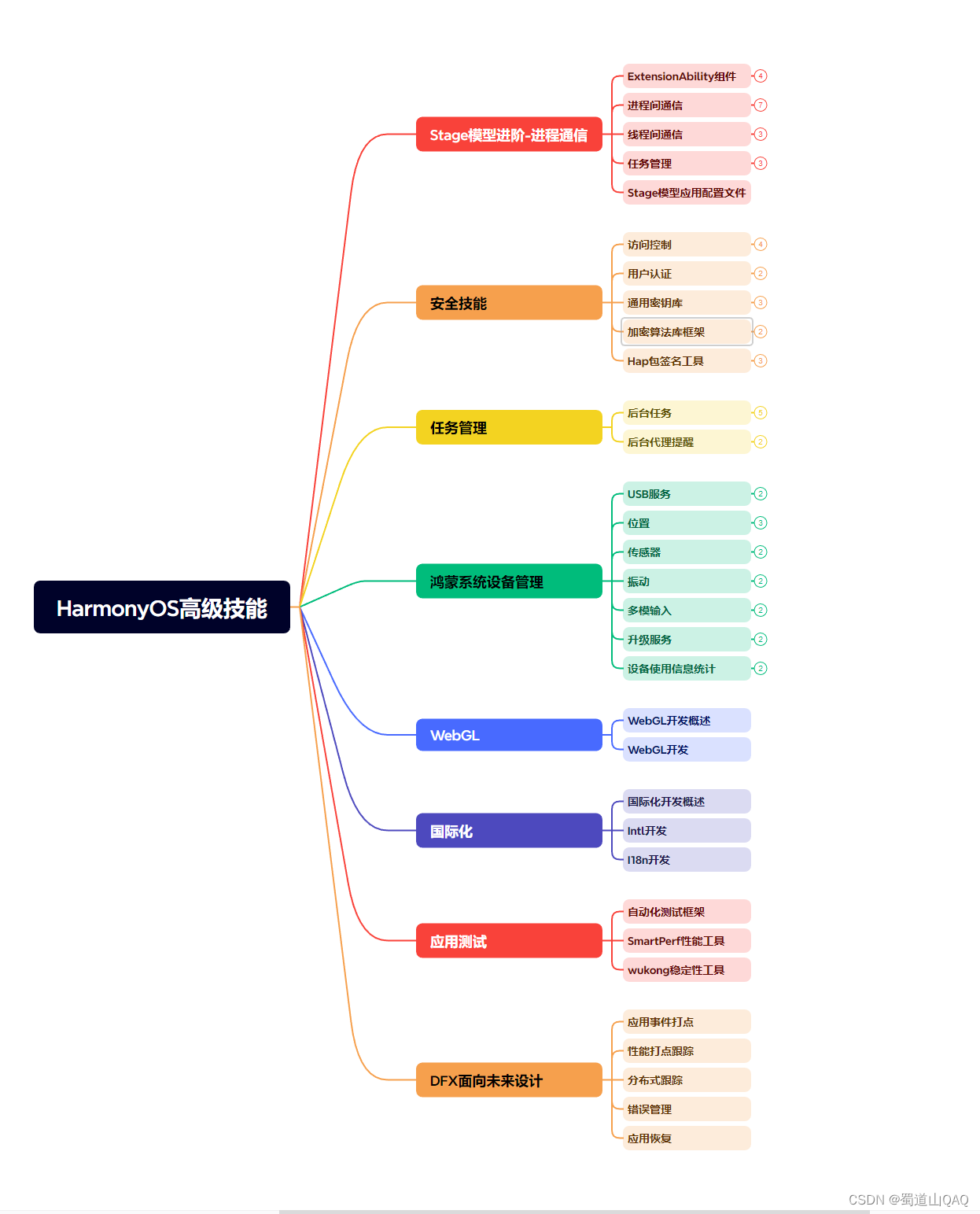

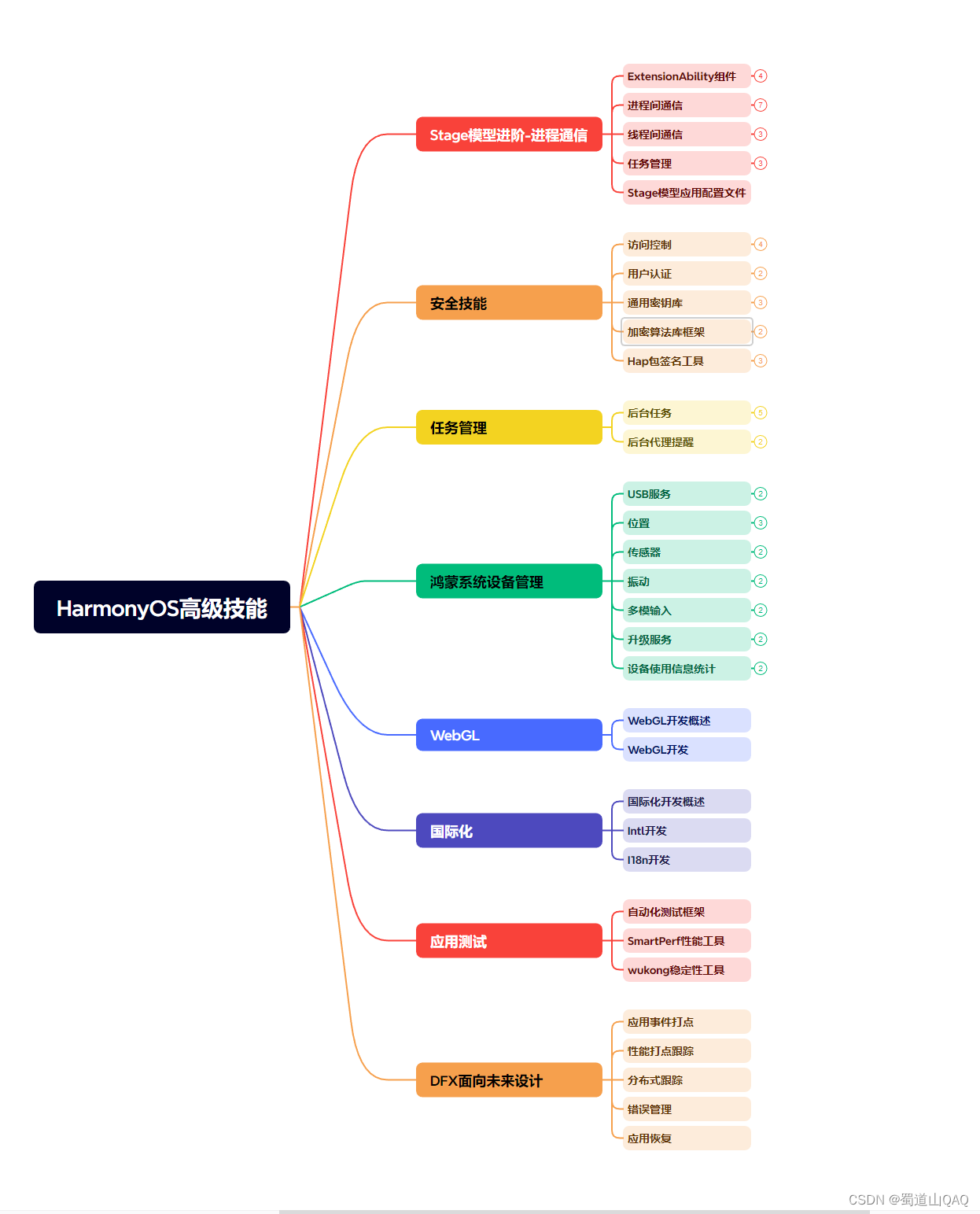

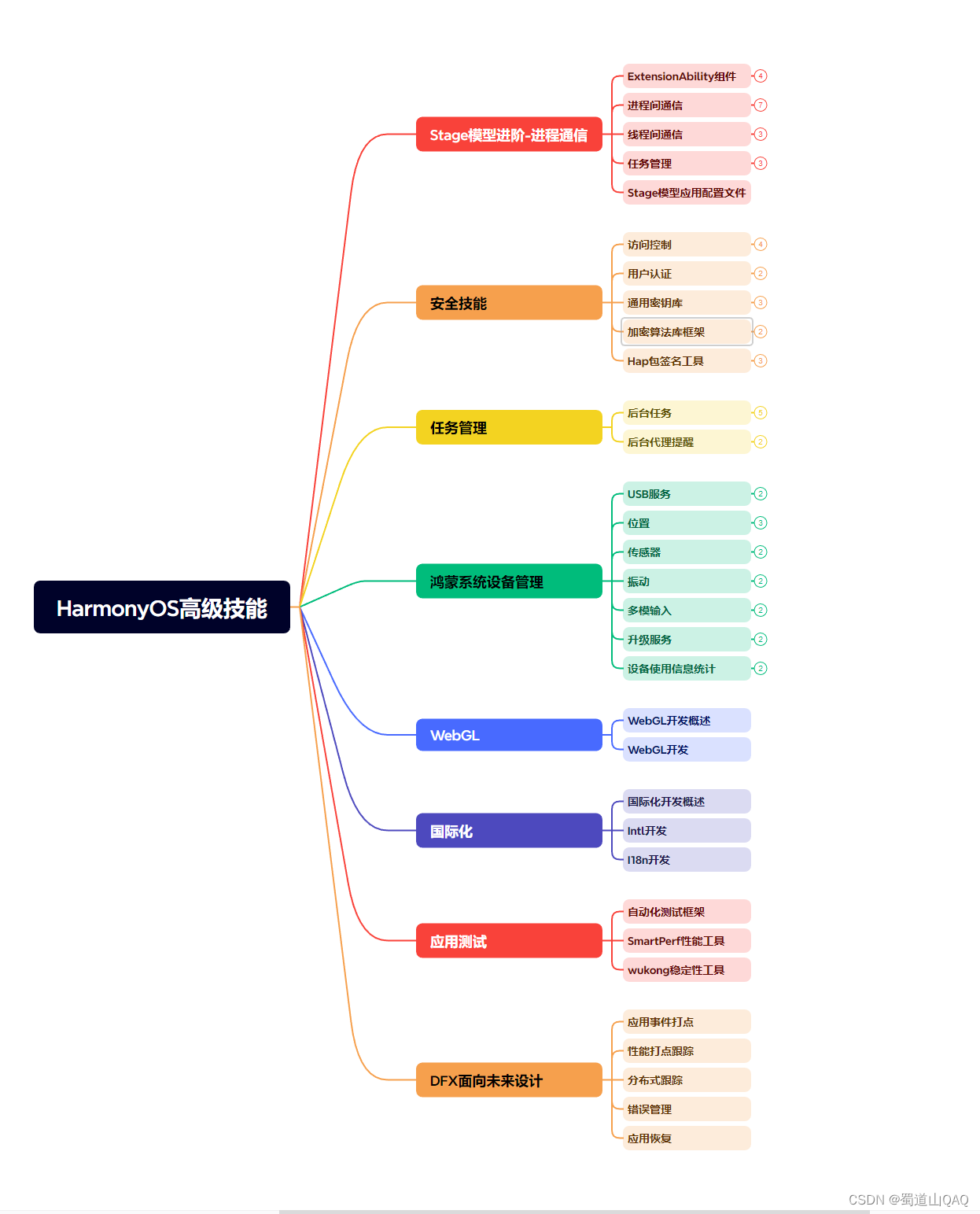

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

# frps.ini

[common]

bind_port = 7000

vhost_http_port = 8080

# 用于身份验证,请自行修改,要保证服务端与客户端一致

token = abcdefgh

2.启动 frps:

`./frps -c ./frps.ini`

3.修改 frpc.ini 文件,假设 frps 所在的服务器的 IP 为 x.x.x.x,local\_port 为本地机器上 Web 服务对应的端口, 绑定自定义域名 `www.yourdomain.com`:

# frpc.ini

[common]

server_addr = x.x.x.x

server_port = 7000

# 用于身份验证,请自行修改,要保证服务端与客户端一致

token = abcdefgh

[web]

type = http

local_port = 80

custom_domains = www.yourdomain.com

4.启动 frpc:

`./frpc -c ./frpc.ini`

5.将 `www.yourdomain.com` 的域名 A 记录解析到 IP `x.x.x.x`,如果服务器已经有对应的域名,也可以将 CNAME 记录解析到服务器原先的域名。

6.通过浏览器访问 `http://www.yourdomain.com:8080` 即可访问到处于内网机器上的 Web 服务。

#### 4. 对外提供简单的文件访问服务

通过 `static_file` 插件可以对外提供一个简单的基于 HTTP 的文件访问服务。

frps 的部署步骤同上。

1.启动 frpc,启用 `static_file` 插件,配置如下:

# frpc.ini

[common]

server_addr = x.x.x.x

server_port = 7000

# 用于身份验证,请自行修改,要保证服务端与客户端一致

token = abcdefgh

[test_static_file]

type = tcp

remote_port = 6000

plugin = static_file

# 要对外暴露的文件目录

plugin_local_path = /tmp/file

# 访问 url 中会被去除的前缀,保留的内容即为要访问的文件路径

plugin_strip_prefix = static

plugin_http_user = abc

plugin_http_passwd = abc

2.通过浏览器访问 `http://x.x.x.x:6000/static/` 来查看位于 `/tmp/file` 目录下的文件,会要求输入已设置好的用户名和密码。

### 常用功能

#### 统计面板(Dashboard)

通过浏览器查看 frp 的状态以及代理统计信息展示。

注:Dashboard 尚未针对大量的 proxy 数据展示做优化,如果出现 Dashboard 访问较慢的情况,请不要启用此功能。

需要在 frps.ini 中指定 dashboard 服务使用的端口,即可开启此功能:

[common]

dashboard_port = 7500

# dashboard 用户名密码,默认都为 admin

dashboard_user = admin

dashboard_pwd = admin

打开浏览器通过 `http://[server_addr]:7500` 访问 dashboard 界面,用户名密码默认为 `admin`。

#### 加密与压缩

这两个功能默认是不开启的,需要在 frpc.ini 中通过配置来为指定的代理启用加密与压缩的功能,压缩算法使用 snappy:

# frpc.ini

[ssh]

type = tcp

local_port = 22

remote_port = 6000

use_encryption = true

use_compression = true

如果公司内网防火墙对外网访问进行了流量识别与屏蔽,例如禁止了 SSH 协议等,通过设置 `use_encryption = true`,将 frpc 与 frps 之间的通信内容加密传输,将会有效防止流量被拦截。

如果传输的报文长度较长,通过设置 `use_compression = true` 对传输内容进行压缩,可以有效减小 frpc 与 frps 之间的网络流量,加快流量转发速度,但是会额外消耗一些 CPU 资源。

[TLS

从 v0.25.0 版本开始 frpc 和 frps 之间支持通过 TLS 协议加密传输。通过在 `frpc.ini` 的 `common` 中配置 `tls_enable = true` 来启用此功能,安全性更高。

为了端口复用,frp 建立 TLS 连接的第一个字节为 0x17。

注意:启用此功能后除 xtcp 外,不需要再设置 use\_encryption。

#### 代理限速

目前支持在客户端的代理配置中设置代理级别的限速,限制单个 proxy 可以占用的带宽。

# frpc.ini

[ssh]

type = tcp

local_port = 22

remote_port = 6000

bandwidth_limit = 1MB

在代理配置中增加 `bandwidth_limit` 字段启用此功能,目前仅支持 `MB` 和 `KB` 单位。

#### 范围端口映射

在 frpc 的配置文件中可以指定映射多个端口,目前只支持 tcp 和 udp 的类型。

这一功能通过 `range:` 段落标记来实现,客户端会解析这个标记中的配置,将其拆分成多个 proxy,每一个 proxy 以数字为后缀命名。

例如要映射本地 6000-6005, 6007 这 6 个端口,主要配置如下:

# frpc.ini

[range:test_tcp]

type = tcp

local_ip = 127.0.0.1

local_port = 6000-6006,6007

remote_port = 6000-6006,6007

实际连接成功后会创建 8 个 proxy,命名为 `test_tcp_0, test_tcp_1 ... test_tcp_7`。

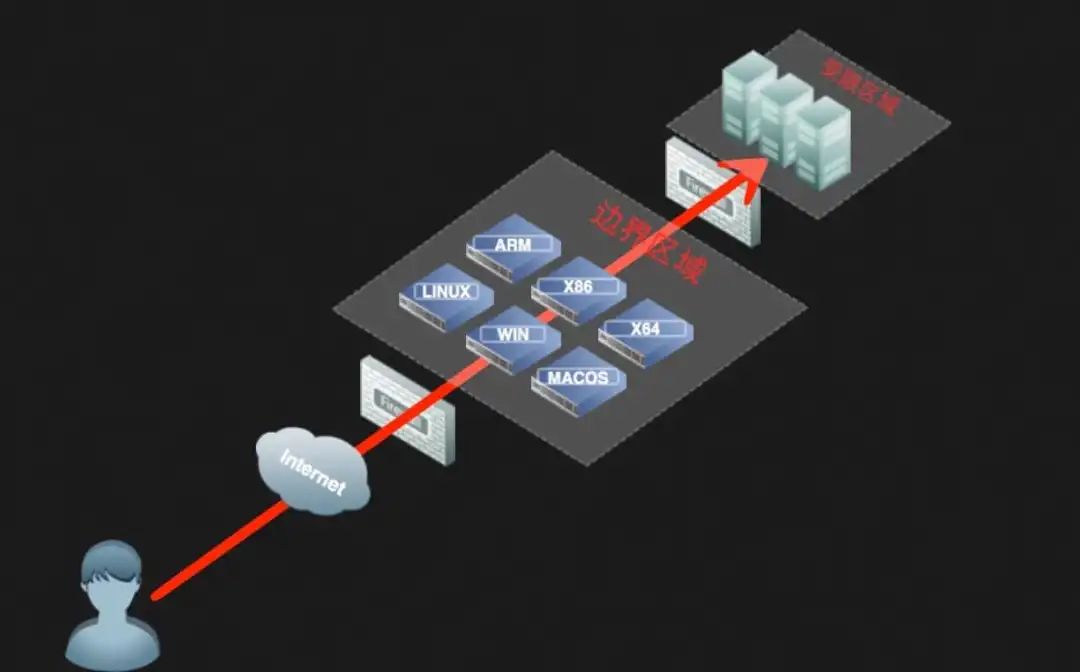

## 0x03 ew

### 3.1 简介

>

> EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。但是,现在工具已经不更新了。。。

>

>

>

### 3.2 特点

1. 轻量级,C语言编写

2. 可以设置多级代理

3. 跨平台

4. 但是只支持Socks5代理

### 3.3 使用方法

>

> 以下使用方法均摘自:http://rootkiter.com/EarthWorm/

>

>

>

以下所有样例,如无特殊说明代理端口均为1080,服务均为SOCKSv5代理服务.

该工具共有 6 种命令格式(ssocksd、rcsocks、rssocks、lcx\_slave、lcx\_listen、lcx\_tran)。

#### 1. 正向 SOCKS v5 服务器

$ ./ew -s ssocksd -l 1080

#### 2. 反弹 SOCKS v5 服务器

这个操作具体分两步:

a) 先在一台具有公网 ip 的主机A上运行以下命令:

$ ./ew -s rcsocks -l 1080 -e 8888

b) 在目标主机B上启动 SOCKS v5 服务 并反弹到公网主机的 8888端口

$ ./ew -s rssocks -d 1.1.1.1 -e 8888

成功。

#### 3. 多级级联

工具中自带的三条端口转发指令, 它们的参数格式分别为:

$ ./ew -s lcx_listen -l 1080 -e 8888

$ ./ew -s lcx_tran -l 1080 -f 2.2.2.3 -g 9999

$ ./ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

通过这些端口转发指令可以将处于网络深层的基于TCP的服务转发至根前,比如 SOCKS v5。首先提供两个“二级级联”本地SOCKS测试样例:

a) `lcx_tran` 的用法

$ ./ew -s ssocksd -l 9999

$ ./ew -s lcx_tran -l 1080 -f 127.0.0.1 -g 9999

b) `lcx_listen`、`lcx_slave` 的用法

$ ./ew -s lcx_listen -l 1080 -e 8888

$ ./ew -s ssocksd -l 9999

$ ./ew -s lcx_slave -d 127.0.0.1 -e 8888 -f 127.0.0.1 -g 9999

再提供一个“三级级联”的本地SOCKS测试用例以供参考

$ ./ew -s rcsocks -l 1080 -e 8888

$ ./ew -s lcx_slave -d 127.0.0.1 -e 8888 -f 127.0.0.1 -g 9999

$ ./ew -s lcx_listen -l 9999 -e 7777

$ ./ew -s rssocks -d 127.0.0.1 -e 7777

数据流向: `SOCKS v5 -> 1080 -> 8888 -> 9999 -> 7777 -> rssocks`

## 0x04 ngrok

### 4.1 简介

>

> ngrok 是一个反向代理,通过在公共端点和本地运行的 Web 服务器之间建立一个安全的通道,实现内网主机的服务可以暴露给外网。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放,所以ngrok可以很方便地协助服务端程序测试。

>

>

>

### 4.2 特点

1. 官方维护,一般较为稳定

2. 跨平台,闭源

3. 有流量记录和重发功能

### 4.3 使用方法

1. 进入ngrok官网(https://ngrok.com/),注册ngrok账号并下载ngrok;

2. 根据官网给定的授权码,运行如下授权命令;

3. `./ngrok authtoken 1hAotxhmORtzCYvUc3BsxDBPh1H_******************`

4. `./ngrok http 80`即可将机器的80端口http服务暴露到公网,并且会提供一个公网域名。

可以通过官网的UI界面查看数据包和流量等等(但是要付费==、)

还可以通过一些命令将内网的文件和其他TCP服务 暴露到公网中。

有授权的设置文件共享

ngrok http -auth=“user:password” file:///Users/alan/share

无授权的设置文件共享

ngrok http “file:///C:\Users\alan\Public Folder”

将主机的3389的TCP端口暴露到公网

ngrok tcp 3389

更多使用方法参考:https://ngrok.com/docs

## 0xFF 参考链接

1. 内网渗透之内网穿透

2. 开源内网穿透工具 frp 简单使用教程

3. http://rootkiter.com/EarthWorm/

`**黑客&网络安全如何学习**

**今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。**

#### **1.学习路线图**

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

#### **2.视频教程**

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]( )****************************************************************************************************************************************************************************************************************************************************************

#### **3.技术文档和电子书**

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]( )****************************************************************************************************************************************************************************************************************************************************************

#### **4.工具包、面试题和源码**

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]( )****************************************************************************************************************************************************************************************************************************************************************

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

**深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618636735)**

4937756ef025cecc0439519a3d4.png)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

**深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

[外链图片转存中...(img-J2ymVFzN-1715712021409)]

[外链图片转存中...(img-KZgWL0Bb-1715712021409)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618636735)**

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?