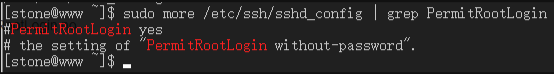

2.1.2禁用普通用户远程ssh直接登陆

打开配置文件/etc/ssh/sshd_config

vim /etc/ssh/sshd_config

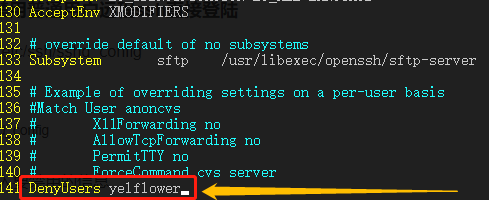

在文件末尾加入要禁用的信息

DenyUsers yelflower

保存退出,重启ssh服务

systemctl restart sshd.service

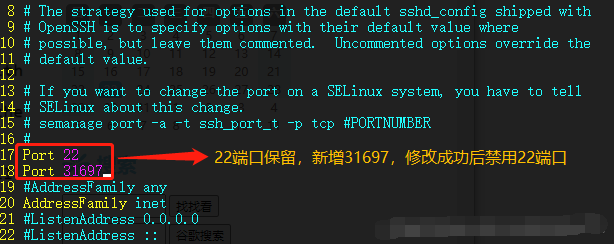

2.2修改SSH默认端口

ssh默认端口22,默认扫描的重灾区。将默认端口调整为不常用端口。建议10000~65536端口之间的随机端口,跟现有端口不冲突。

现在我也找了很多测试的朋友,做了一个分享技术的交流群,共享了很多我们收集的技术文档和视频教程。

如果你不想再体验自学时找不到资源,没人解答问题,坚持几天便放弃的感受

可以加入我们一起交流。而且还有很多在自动化,性能,安全,测试开发等等方面有一定建树的技术大牛

分享他们的经验,还会分享很多直播讲座和技术沙龙

可以免费学习!划重点!开源的!!!

qq群号:691998057【暗号:csdn999】

2.2.1 新增端口,后修改

2.2.2防火墙设置

需要将新增调整的端口在防火墙上开启策略

#firewall-cmd --zone=public --add-port=31697/tcp --permanent#firewall-cmd --reload

2.2.3 SELinux中添加修改的SSH端口

安装SELinux管理工具semanage

#yum provides semanage

安装semanage依赖工具包policycoreutils-python

#yum -y install policycoretuils-python

查询ssh服务端口

#semanage port -l | grep ssh

像SELinux中添加ssh端口

#semanage port -a -t ssh_port_t -p tcp 31697

添加完毕查看端口,确认添加成功后,

重启ssh服务

systemctl restart sshd.service

使用31697登陆测试,登陆成功后禁用22端口

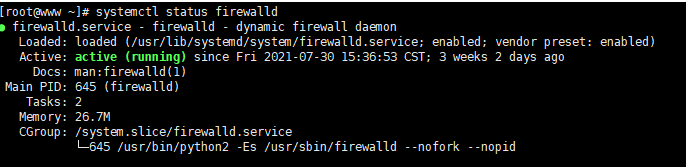

2.3 防火墙设置

查看防火墙状态

systemctl status firewalld

启动防火墙

systemctl start firewalld

关闭防火墙

systemctl stop firewalld

重启防火墙

systemctl restart firewalld

查看防火墙端口

firewall-cmd --list-port

新增端口

firewall-cmd --zone=public --add-port=80/tcp --permanent

关闭端口

firewall-cmd --zone=public --remove-port=80/tcp --permanent

重新加载

firewall-cmd --reload

最小端口法,将不用的端口进行关闭,保留再用的端口,减少安全隐患。

2.4 密码策略

信息系统安全等级保护关于主机的访问控制有一个控制点是这样要求的:操作系统和数据库系统管理用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换。

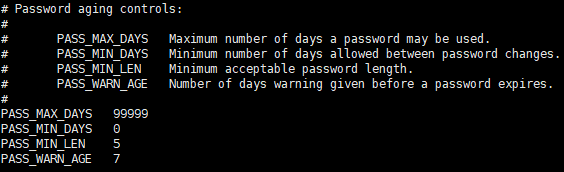

密码口令配置文件/etc/login.defs

修改如下:

PASS_MAX_DAYS 90PASS_MIN_DAYS 5PASS_MIN_LEN 10PASS_WARN_AGE 7

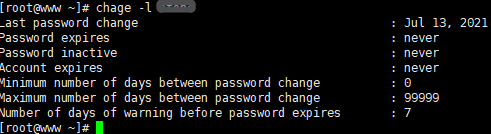

配置信息查看

通过命令chage -l username来查看账户的配置信息。

这些配置并不对已有账户生效,只对新建账户生效。因此对于已有账户,一定要用chage命令进行逐一修改。

设置密码复杂度

一般要求口令由大小写字母、数字和字符共同组成。唯一的缘由就是这样的口令复杂度高,不容易被暴力破解。在/etc/pam.d/system-auth中添加配置如下:

password required pam_cracklib.so retry=5 difok=3 minlen=10 ucredit=-1 lcredit=-1 dcredit=-1

保存测试验证

新增用户

#useadd yelflower#passwd yelflower

用户修改密码,必须得遵守设定的密码复杂度的规则。密码过于简单,系统会提示。这个配置要求密码长度10位以上,由至少1位大写、小写字母和数字组成。

登陆失败锁定设置

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

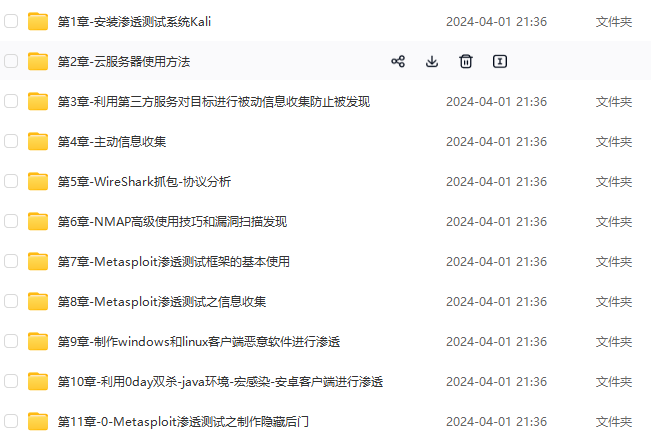

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

[外链图片转存中…(img-yXrnOODR-1715655068809)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

2637

2637

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?