1.XSS 跨站脚本攻击

XSS产生的原因:

- Web应用对用户输入过滤不严谨

- 攻击者写入恶意的脚本代码到网页中

- 用户访问了含有恶意代码的网页

- 恶意脚本就会被浏览器解析执行并导致用户被攻击

XSS的类型:

- 反射型XSS

- 非持久性跨站脚本的攻击

- 攻击是一次性的,仅对当前的网站产生影响,不会存储到服务器

- 攻击方式:攻击者将恶意脚本作为参数包含在URL中,当用户点击包含这些参数的链接时,恶意脚本就会被执行。

- 存储型XSS

- 持久性跨站脚本攻击

- 攻击者把恶意代码存储在服务器上,攻击行为一直存在

- 攻击方式:攻击者将恶意脚本存储到网站数据库中,当用户访问包含这些恶意脚本的页面时,就会触发XSS攻击

- DOM型XSS

- 既可能是反射型的,也有可能是存储型的

- 基于文档对象模型的漏洞

- 攻击方式:攻击者利用前端JavaScript对DOM进行操作的特性,通过修改DOM元素内容来执行恶意代码。

XSS攻击的危害:

- 盗取各类用户账号

- 控制企业数据

- 非法转账

- 网站挂马

- 控制受害者机器向其他网站发起攻击

如何验证是否存在XSS漏洞?

- 找到输入位置,比如输入框

- 找到输出位置(输入的代码在网页的那个位置进行了输出)

- 构造payload

XSS的流量分析:

- 返回包中和请求包中返回相同的攻击语句

- 返回包中的攻击语句仍包裹着script等标签

- 返回包中的攻击语句未转译

三者均满足 表明xss注入成功

XSS防御手段:

- 输入过滤

- 输出编码

- 内容安全策略

- 黑白名单

2.CSRF 跨站请求伪造攻击

攻击原理:攻击者利用你的身份,以你的名义发送恶意请求

CSRF产生的原因:通常由于服务器没有对请求头做严格的过滤引起的。

CSRF攻击的两个条件:

- 登录受信任的网站A,并在本地产生了Cookie

- 在不退出A的情况下,访问了危险的网站B

CSRF的流量:

- 从请求头中的Referer字段,判断请求是否从其它网站跳转而来

- 观察请求中是否存在CSRF Token中

CSRF的防御:

- 验证 HTTP Referer 字段

- 增加 token并验证

- 在 HTTP 头中自定义属性并验证

危害:

- 执行未授权操作

- 盗取用户信息

- 篡改用户数据

- 利用用户权限

- 影响网站功能

SSRF 服务器端请求伪造

SSRF产生的原因:

服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制

SSRF漏洞场景:

- 分享

- 转码

- 在线翻译

- 图片加载,下载

- 图片,文章收藏

- 未公开的API

URL中的关键字:

- share

- wap

- url

- link

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

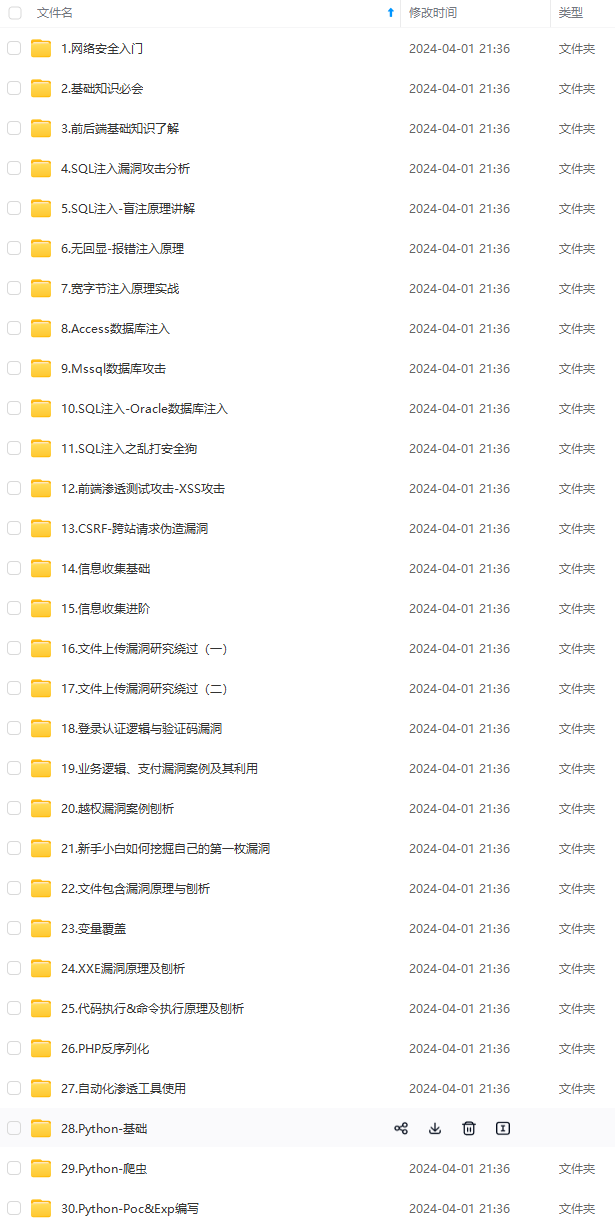

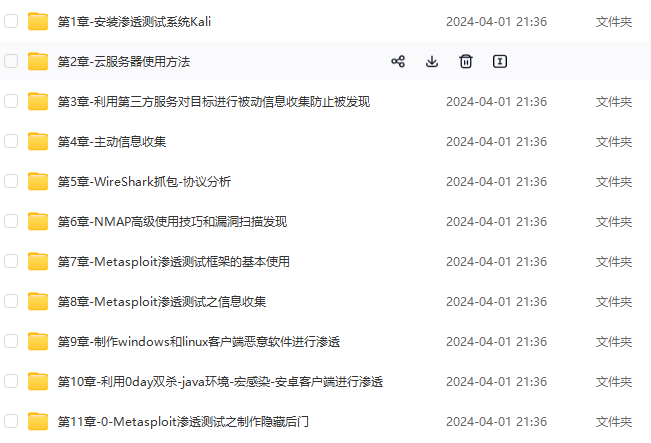

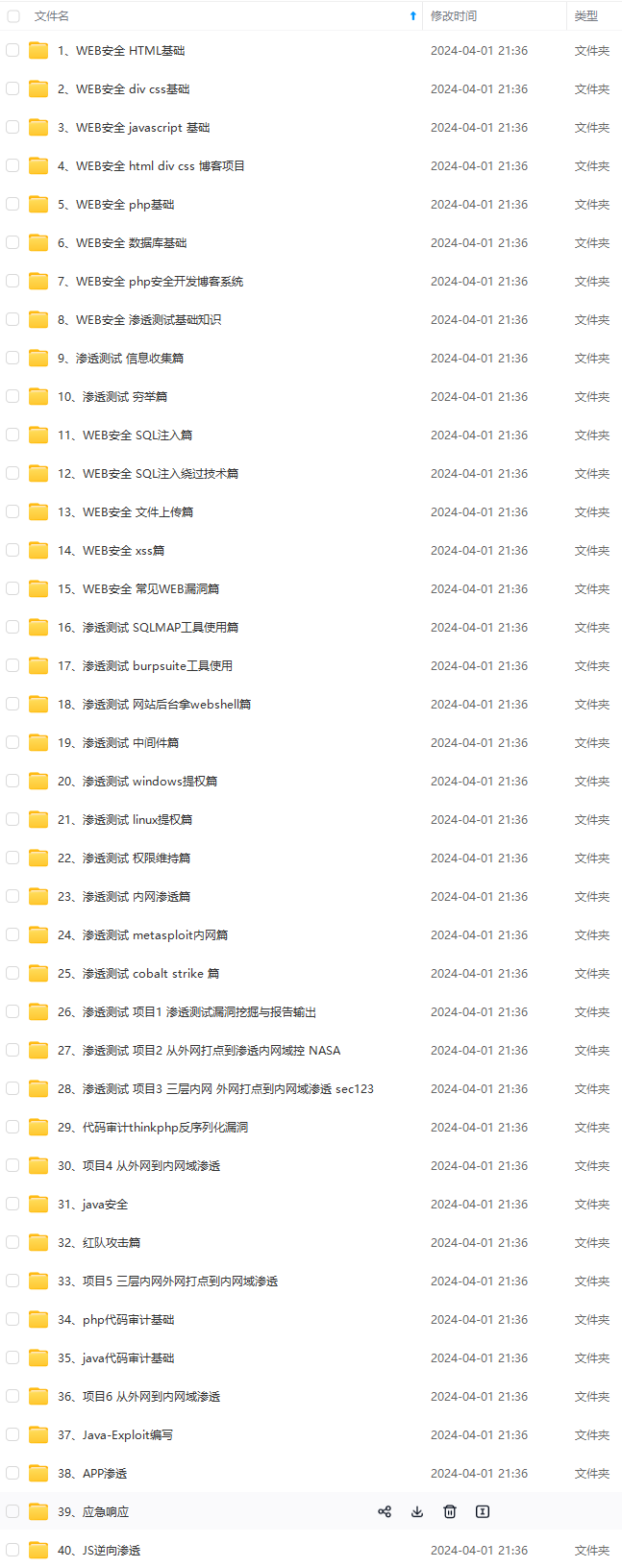

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

227

227

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?