SQL注入漏洞是由于应用程序在处理用户输入时,未能对用户输入进行严格的验证和过滤,导致攻击者可以构造恶意的SQL语句并插入到正常的SQL查询中,从而实现对数据库的非法访问和操作。SQL注入漏洞的存在,使得攻击者可以绕过应用程序的安全机制,直接对数据库进行读取、修改、删除等操作,严重危害系统的安全性。

SQL注入漏洞的原理

SQL注入漏洞的原理主要基于SQL语句的拼接和解析。当应用程序使用拼接的方式构建SQL语句时,如果未对用户输入进行严格的验证和过滤,攻击者就可以通过构造恶意的SQL语句,将其插入到正常的SQL查询中,从而改变原有的查询逻辑。当应用程序执行这些被篡改的SQL语句时,就会导致非预期的结果,甚至执行攻击者指定的恶意操作。

SQL注入漏洞的危害

SQL注入漏洞的危害主要体现在以下几个方面:

(1)数据泄露:攻击者可以利用SQL注入漏洞,读取数据库中的敏感信息,如用户密码、银行账户等,导致用户隐私泄露。

(2)数据篡改:攻击者可以通过SQL注入漏洞,修改数据库中的数据,破坏数据的完整性和真实性。

(3)拒绝服务:攻击者可以通过构造大量的恶意SQL语句,对数据库进行高频率的访问和操作,从而耗尽系统资源,导致拒绝服务攻击。

SQL注入漏洞的防御策略

为了有效防御SQL注入攻击,可以从以下几个方面入手:

(1)输入验证与过滤:对用户输入进行严格的验证和过滤,确保输入数据的合法性和安全性。可以采用白名单验证、正则表达式匹配等方式对用户输入进行限制和过滤。

(2)参数化查询:使用参数化查询代替拼接SQL语句的方式,避免用户输入直接参与到SQL语句的构建中。参数化查询可以有效防止SQL注入攻击,提高系统的安全性。

(3)Web应用程序防火墙:部署Web应用程序防火墙(WAF),对输入的HTTP请求进行实时监控和过滤,识别和拦截恶意请求,防止SQL注入攻击的发生。

(4)数据库安全配置:合理配置数据库的安全策略,如限制数据库用户的权限、启用数据库防火墙、定期备份数据库等,提高数据库的安全性。

结语

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

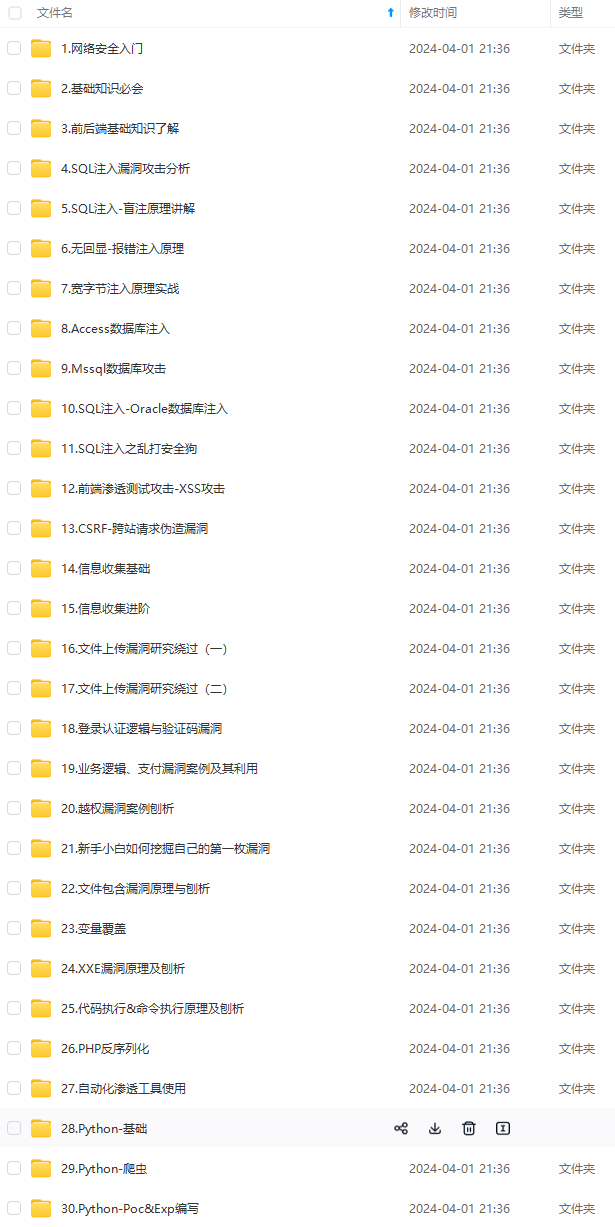

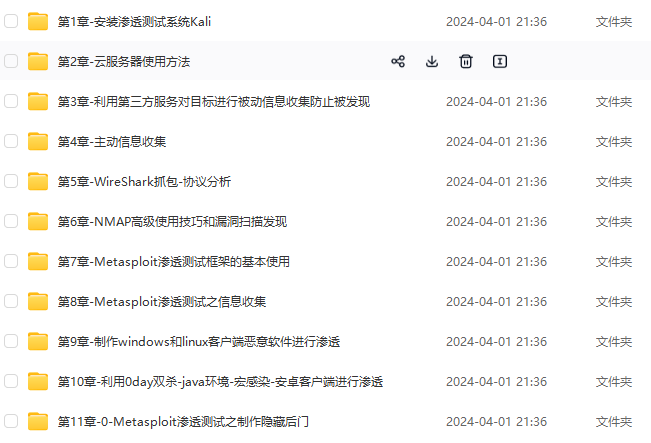

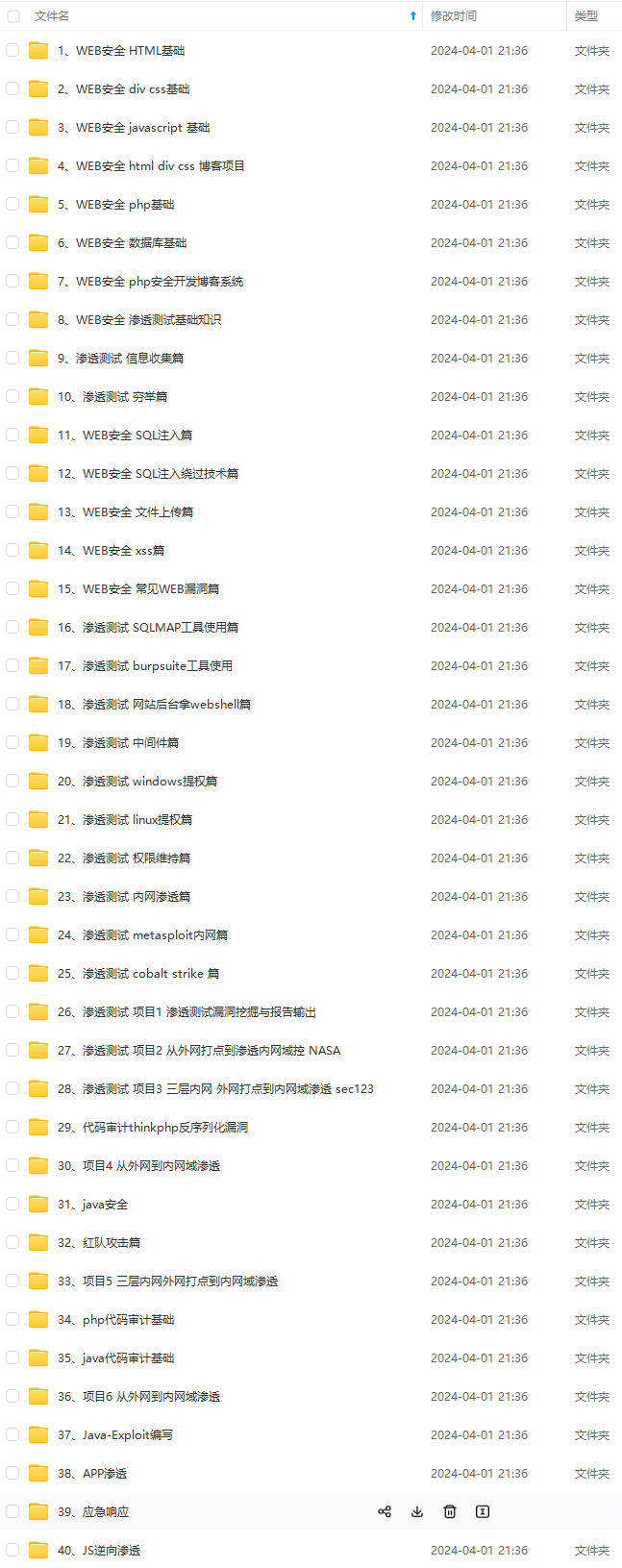

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

9350

9350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?