二、稳定高效的医院三网整体设计

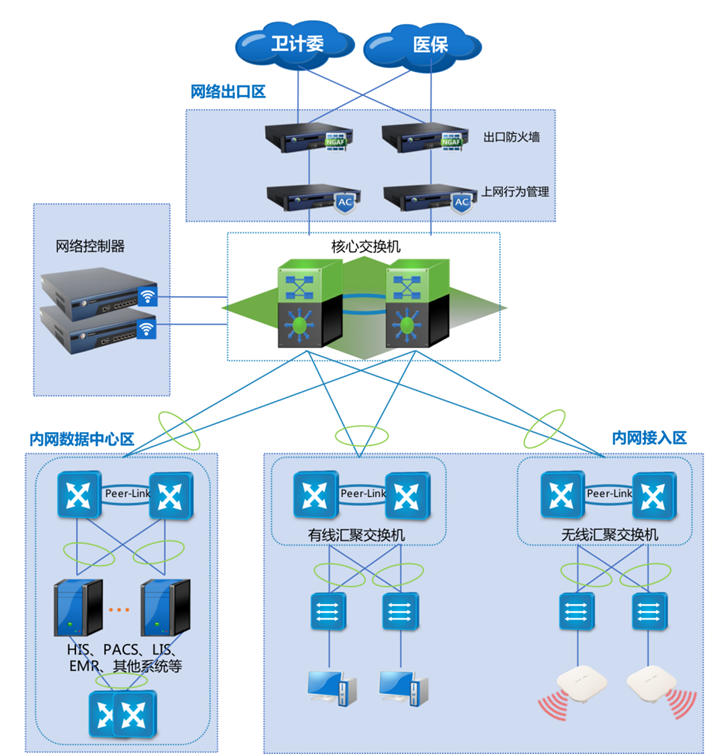

对于医院内网,建议采用成熟的三层架构:接入、汇聚和核心,通过出口网络设备连接到院外,实现互联互通。这种分层的网络架构,可以保证业务需求,分别对不同层次进行扩容。内网数据中心服务器区主要部署的是医院的内部业务,例如HIS、PACS、EMR、LIS等。

整个网络的重要特征是不存在网络单点故障,交换机设备和链路都存在冗余负载备份,接入交换机与汇聚交换机通过双链路连接,汇聚交换机双链路接入核心交换机,交换机之间采用链路捆绑保证链路级可靠性,核心与汇聚设备之间通过网络虚拟化技术+跨设备链路聚合技术保证设备级、链路级可靠性。内网有线组网拓扑如下:

对于医院外网,建议采用成熟的三层架构:接入、汇聚和核心。外网主要业务包括互联网业务、互联网访问、视频会议等等,对性能要求不如内网的要求高,外网组网图如下:

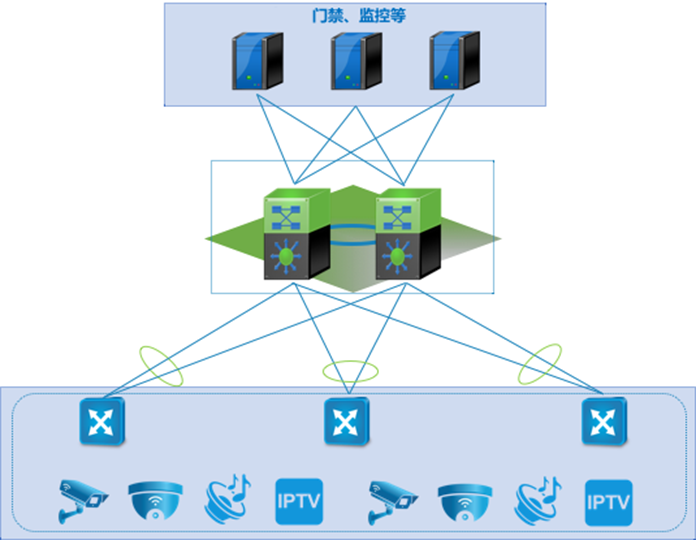

对于医院设备网,主要承载的业务常见的包括视频监控、门禁、广播等等。设备网对通信业务性能的需求不大,一般采用二层网络即可(也可以采用3层组网),即接入交换机直接上联到核心交换机。其中接入交换机可采用百兆也可以采用千兆。

三、打造医院下一代云数据中心

通过构建基于超融合的云计算平台,打造医院下一代数据中心,一方面,通过虚拟化技术提升基础架构资源利用率,另一方面,通过统一运维管理平台释放人力物力,进一步聚焦关注信息化和业务结合的创新,通过承载关键业务系统,如HIS系统、LIS系统、PACS系统、EMR系统等,并提供稳定、可靠和安全的运行保障,为业务快速发展提供基础支撑。

3.1 建设原则

根据数据中心发展的现状,结合成熟可落地的新兴IT技术,对于医院云数据中心的总体建设原则如下:

(1)稳定性

应采取各种必要技术措施,保证信息化云服务平台具备有优秀的稳定性,在保证性能的前提下,为主要业务提供持续的支撑服务。

(2)安全性

平台系统应能充分考虑用户数据的安全,避免用户受到异常攻击或敏感数据窃取。应能主动评估业务系统的安全状况及提供弥补措施,并提供各种操作行为的可回溯能力。

(3)可扩展性

平台应具备良好的扩展能力,满足数据中心长期发展的要求。根据业务的发展预测,平台系统定期按照适度预留的原则进行建设,能在规定时间内快速响应新业务和新需求的要求。

(4)灵活的 IT 基础架构

满足资源随时随地按需分配,需要建立一个灵活的硬件基础架构。硬件基础架构通常由虚拟的服务器池、共享的存储系统、网络和硬件管理软件组成。

(5)自动化资源部署

云计算运行管理平台的核心功能是自动为用户提供服务器、存储以及相关的系统软件和应用软件。用户、管理员和其他人员能通过 Web 界面使用该功能。自动化的部署流程不仅能做到“随需应变”,适应用户的需求,而且能够带来以下好处:引入技术和创新的时间缩短,设计、采购和构建硬件和软件平台的人力成本降低,以及通过提高现有资源的利用率和复用率节省成本。

(6)完善的资源监控及故障处理手段

云计算服务管理平台提供资源和服务的各种运维能力,可以监控资源的使用情况,对于平台故障提供及时地预警报警,保证云计算平台的稳定运行。

(7)先进的容灾备份机制

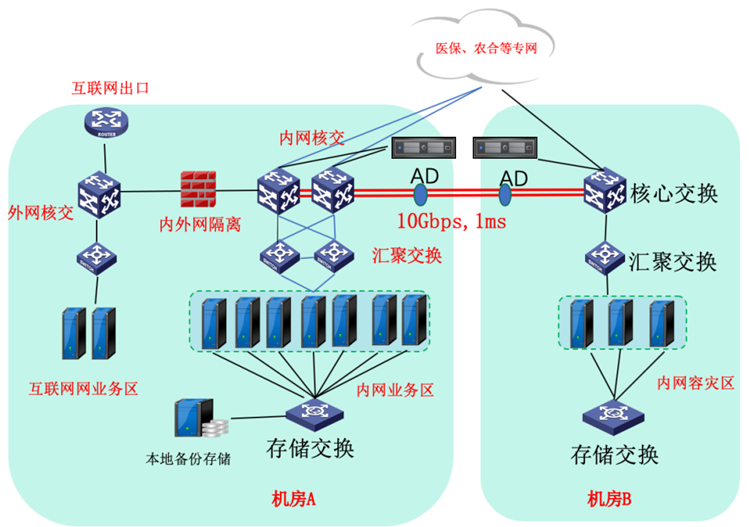

为了实现数据中心可靠稳定,依照“本地备份、异地容灾”机制,通过主备机房的建造,实现主机房出现计划外故障之后,能够在要求的RTO范围内迅速在异地机房拉起业务。

3.2 总体设计架构

传统的数据中心建设中,通常而言都是三层网络结构,这三层称之为接入层(Access Layer)、汇聚层(Aggregation Layer)和核心层(Core Layer)。接入层交换机一般会连接服务器,汇聚层交换机连接接入层的交换机,并且一般都会提供其他的服务,比如说防火墙、IPS、WAF等等。一般而言汇聚层是L2和L3网络的分界点,汇聚交换机以下是L2网络,以上是L3网络。核心层交换机一般为数据中心进出数据包提供高速转发,并同时为数据中心内的多个汇聚交换机之间的通信提供转发。

随着业务的增长,传统的三层架构只能通过增加物理设备来满足业务发展,此时,数据中心架构的可扩展性成为制约业务发展的关键要素。同时随着数据中心设备增多,系统的故障点也会增加,导致整个平台可靠性下降。最后大量物理设备导致采购和项目上线周期变长。

近年来随着云计算的发展,计算、存储和网络资源纷纷被池化,软件定义的思想开始重构传统数据中心的建设。通过计算虚拟化提供统一的计算资源池,每一台X86服务器作为一个节点,基于分布式的架构,只需要几台服务器或者一体机就可以构建资源池,并且后续该资源池可以根据需要按需扩容;通过存储虚拟化可以构建统一的存储池,通过SSD分层和数据条带化来提供高性能,并且采用副本和仲裁为数据提供高可用和高可靠;通过网络虚拟化来提供所画即所得的网络可编辑性,使得网络拓扑的变更更加简单便捷,基于vXlan构建虚拟机东西向流量的承载通道。除此之外,通过各种容错机制来保证系统的可靠性和业务的稳定性,采用模块化、标准化的资源池,提供最好的灵活性来应对数据中心的各种变化。

对于医院下一代数据中心建设推荐企业级云方案,即通过“云管平台 + 超融合架构”方案,基于分布式云数据中心架构,通过软件定义的方式实现全新的IT基础架构,通过服务器虚拟化将所有X86的计算资源池化、通过网络虚拟化构建出适合虚拟机迁移的大二层环境、最后通过存储虚拟化实现存储空间的融合,同时提供完整的安全和容灾备份方案。云数据中心总体架构包括基础架构层、超融合架构层、云服务层。基础架构层通过超融合一体机和通用交换机构成。超融合架构层通过计算虚拟化、存储虚拟化、网络虚拟化、安全虚拟化分别构建计算、存储、网络、安全资源池。云服务层包含众多服务组件,以此来保障业务系统更加可靠、稳定的运行。云管层实现了对于底层所有资源的调度、编排、管理,提供简单易用的自动化运维手段和多层次监控功能。

云管理平台可以对基础架构资源池进行全面的管理,如实现应用迁移、全局可视、一键故障定位以及资源的所画即所得部署;并且当业务需求提升,需要进一步实现应用和云基础架构统一管理时,可以通过升级支持更多的服务,包括多租户管理、自助服务门户、多级流程审批以及异构虚拟化资源池,比如VMware、XenServer、Docker等构建的虚拟化资源,同时可以通过多数据中心的容灾方案为业务联系性和数据可靠性提供更高的保障。总而言之,采用云管平台能够实现超融合构建的企业级云基础架构和上层业务应用架构的紧密融合。

3.3 数据中心逻辑架构

云数据中心主、备站点均使用池化的计算、网络、存储能力。如图所示,分为五个网络平面:

管理网:主要是集群内各主机间控制、配置,以及热迁移、导入导出等流量。

存储网:主要是集群内各主机上的虚拟存储读写流量。

业务网:虚拟机网口连接物理出口,主要是进出的业务流量。

数据通信网:集群内的虚拟机、虚拟网络设备之间的数据通行主要由这张网络平面完成。

容灾网:主要负责容灾数据、状态的传输和同步。

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

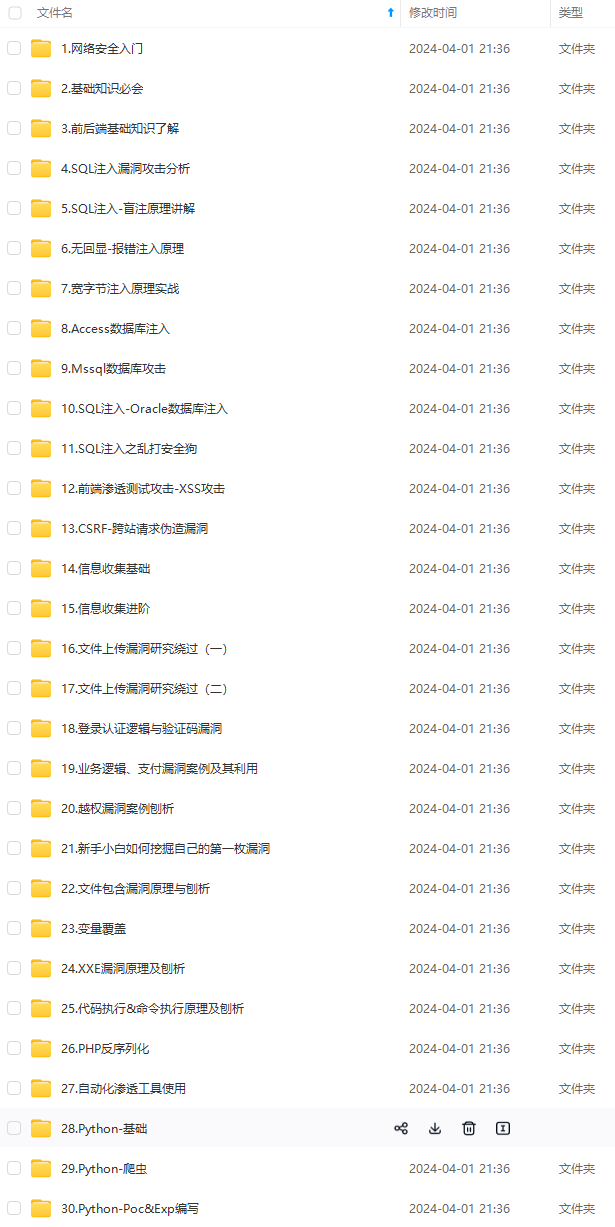

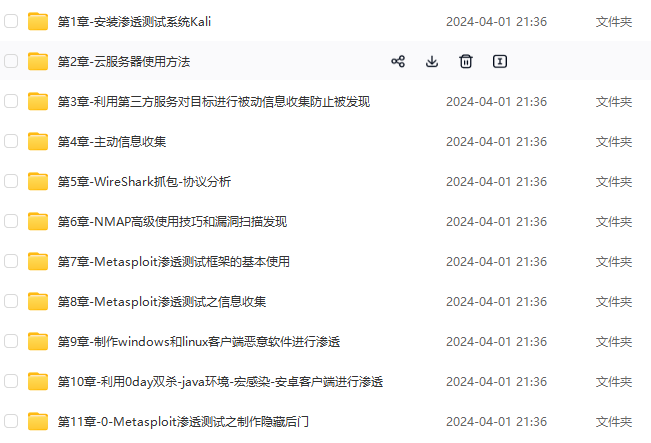

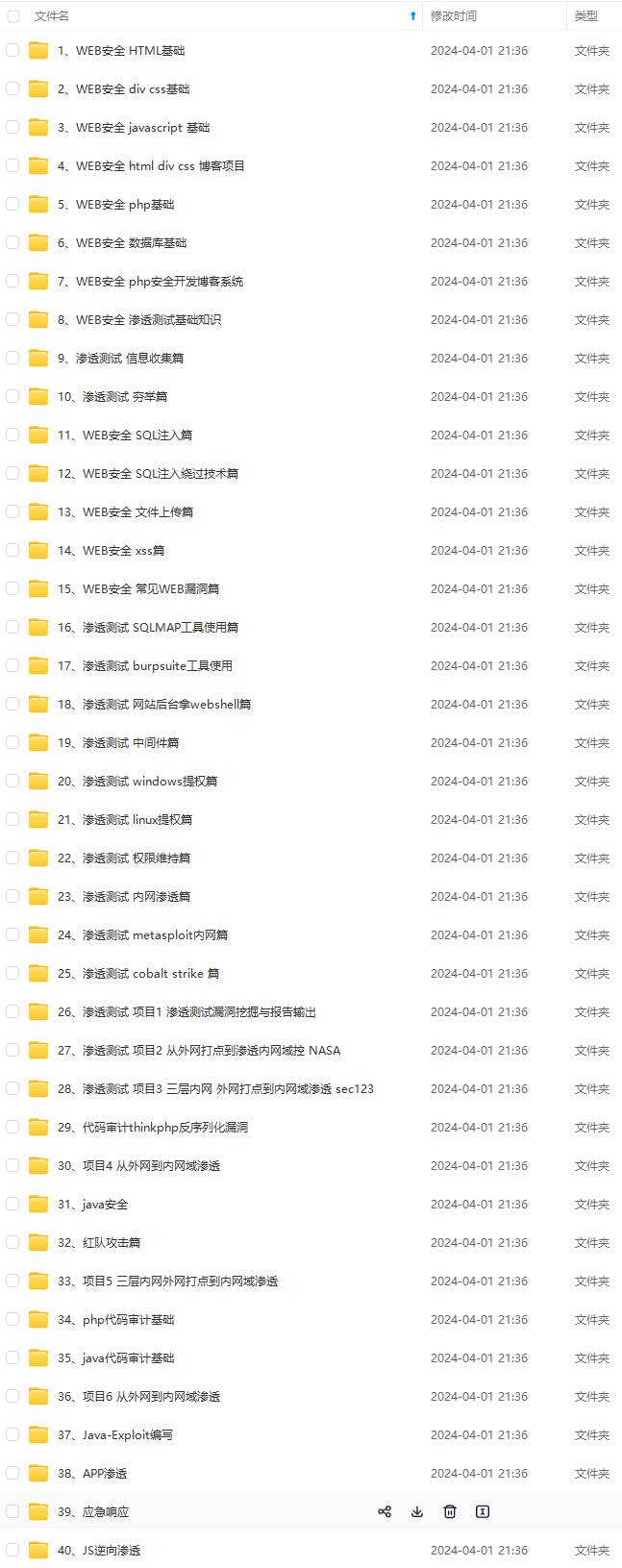

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

846

846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?